لتدريب نموذج التعلم الآلي (ML) ، أنت بحاجة إلى مجموعة بيانات كبيرة ذات تصنيف عالي الجودة. الحقيقة الأمازون SageMaker الأرض تساعدك على بناء مجموعات بيانات تدريبية عالية الجودة لنماذج ML الخاصة بك. مع Ground Truth ، يمكنك استخدام عمال من أي منهما الأمازون ميكانيكي ترك، شركة موردة من اختيارك ، أو قوة عاملة داخلية خاصة لتمكينك من إنشاء مجموعة بيانات مصنفة. يمكنك استخدام ناتج مجموعة البيانات المصنفة من Ground Truth لتدريب النماذج الخاصة بك. يمكنك أيضًا استخدام الإخراج كمجموعة بيانات تدريب لملف الأمازون SageMaker نموذج.

باستخدام Ground Truth ، يمكنك إنشاء قوة عاملة خاصة من الموظفين أو المقاولين للتعامل مع بياناتك داخل مؤسستك. يتيح ذلك للعملاء الذين يرغبون في الاحتفاظ ببياناتهم داخل مؤسستهم استخدام قوة عاملة خاصة لدعم أعباء عمل التعليقات التوضيحية التي تحتوي على بيانات عمل حساسة أو معلومات تعريف شخصية (PII) لا يمكن للأطراف الخارجية معالجتها. بدلاً من ذلك ، إذا كان التعليق التوضيحي على البيانات يتطلب خبرة في موضوع معين ، فيمكنك استخدام قوة عاملة خاصة لتوجيه المهام إلى الموظفين أو المتعاقدين أو المعلقين التابعين لجهات خارجية ممن لديهم معرفة بهذا المجال المحدد. يمكن أن تكون هذه القوة العاملة موظفين في شركتك أو عاملين تابعين لجهات خارجية لديهم معرفة بالمجال والصناعة بمجموعات البيانات الخاصة بك. على سبيل المثال ، إذا كانت المهمة هي تسمية الصور الطبية ، فيمكنك إنشاء قوة عاملة خاصة من أشخاص على دراية بالصور المعنية.

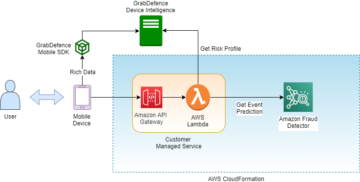

يمكنك تكوين قوة عاملة خاصة للمصادقة باستخدام OpenID Connect (OIDC) مع موفر الهوية (IdP). في هذا المنشور ، نوضح كيفية تكوين OIDC مع Active Directory الداخلي باستخدام خدمة اتحاد الدليل النشط (ADFS). بمجرد إعداد التكوين ، يمكنك تكوين فرق العمل وإدارتها ، وتتبع أداء العمال ، وإعداد الإشعارات عندما تكون مهام وضع العلامات متاحة في Ground Truth.

حل نظرة عامة

عند استخدام بيانات اعتماد Active Directory المحلية الحالية لمصادقة قوة العمل الخاصة بك ، فلا داعي للقلق بشأن إدارة هويات متعددة في بيئات مختلفة. يستخدم العمال بيانات اعتماد Active Directory الحالية للتوحيد مع بوابة التسمية الخاصة بك.

المتطلبات الأساسية المسبقة

تأكد من توفر لديك المتطلبات الأساسية التالية:

- مجال عام مسجل

- بيئة ADFS موجودة أو تم نشرها حديثًا

- An إدارة الهوية والوصول AWS (IAM) لديه أذونات لتشغيل عمليات واجهة برمجة تطبيقات SageMaker

بالإضافة إلى ذلك ، تأكد من استخدام Ground Truth في منطقة مدعومة.

تكوين الدليل النشط

تتطلب تهيئة OIDC للقوى العاملة الخاصة في Ground Truth إرسال صانع سجل مخصص للمطالبة: مجموعات إلى Ground Truth من IdP الخاص بك.

- أنشئ مجموعة إعلانية باسم sagemaker (تأكد من استخدام جميع الأحرف الصغيرة).

- أضف المستخدمين الذين سيشكلون قوة العمل الخاصة بك إلى هذه المجموعة.

تكوين ADFS

تتمثل الخطوة التالية في تكوين تطبيق ADFS مع ادعاءات محددة تستخدمها Ground Truth للحصول على المُصدر ، و ClientId ، و ClientSecret ، والمطالبات الاختيارية الأخرى من IdP الخاص بك لمصادقة العمال عن طريق الحصول على رمز المصادقة من AuthorizationEndpoint الذي تم تكوينه في IdP الخاص بك.

لمزيد من المعلومات حول المطالبات التي يرسلها موفِّر الهوية (IdP) إلى Ground Truth ، يُرجى الرجوع إلى إرسال المطالبات المطلوبة والاختيارية إلى Ground Truth و Amazon A2I.

إنشاء مجموعة التطبيقات

لإنشاء مجموعة التطبيق الخاصة بك ، أكمل الخطوات التالية:

- افتح وحدة إدارة ADFS

- قم بتغيير معرف خدمة اتحاد ADFS من

https://${HostName}/adfs/service/trust to https://${HostName}/adfs - اختار مجموعة التطبيقاتوانقر بزر الماوس الأيمن واختر أضف مجموعة التطبيقات.

- أدخل اسمًا (على سبيل المثال ، SageMaker Ground Truth Workforce) ووصفًا.

- تحت قالب، ل تطبيقات خادم العميل، اختر يقوم تطبيق الخادم بالوصول إلى واجهة برمجة تطبيقات الويب.

- اختار التالى.

- انسخ معرّف العميل واحفظه للرجوع إليه في المستقبل.

- في حالة إعادة توجيه URI، استخدم عنصرًا نائبًا مثل https://privateworkforce.local.

- اختار أضف، ثم اختر التالى.

- أختار قم بإنشاء سر مشترك وحفظ القيمة المولدة لاستخدامها لاحقًا ، ثم اختر التالى.

- In تكوين واجهة برمجة تطبيقات الويب ، أدخل معرّف العميل الذي تم الحصول عليه مسبقًا.

- اختار أضف، ثم اختر التالى.

- أختار السماح للجميع مع سياسة التحكم في الوصول، ثم اختر التالى.

- تحت النطاقات المسموح بها، حدد رض، ثم اختر التالى.

- راجع معلومات التكوين ، ثم اختر التالى و اغلاق.

تكوين أوصاف المطالبة

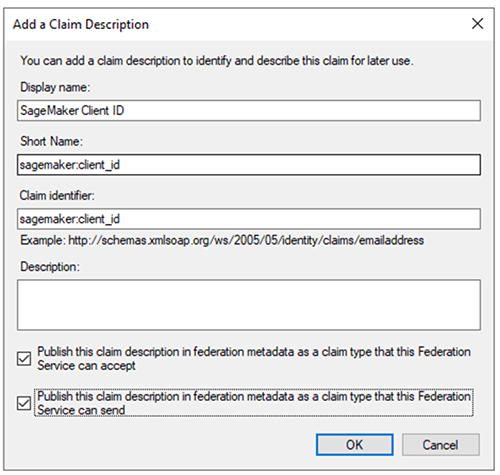

لتهيئة أوصاف مطالبتك ، أكمل الخطوات التالية:

- في وحدة تحكم إدارة ADFS ، قم بتوسيع قسم الخدمة.

- انقر بزر الماوس الأيمن وصف المطالبة واختر إضافة وصف المطالبة.

- في حالة إسم المستخدم، أدخل معرف عميل SageMaker.

- في حالة اسم قصير، أدخل

sagemaker:client_id. - في حالة معرف المطالبة، أدخل

sagemaker:client_id. - حدد الخيارات لنشر المطالبة إلى بيانات تعريف الاتحاد لكل من القبول والإرسال.

- اختار OK.

- كرر هذه الخطوات لمجموعات المطالبات المتبقية (Sagemaker Name و Sagemaker Sub و Sagemaker Groups) ، كما هو موضح في لقطة الشاشة التالية.

لاحظ أن معرف مطالبتك مدرج باسم نوع المطالبة.

تكوين قواعد مطالبة مجموعة التطبيق

لتكوين قواعد مطالبة مجموعة التطبيق الخاصة بك ، أكمل الخطوات التالية:

- اختار مجموعات التطبيق، ثم اختر مجموعة التطبيق التي أنشأتها للتو.

- تحت واجهة برمجة تطبيقات الويب، اختر الاسم المعروض ، والذي يفتح خصائص واجهة برمجة تطبيقات الويب.

- اختيار قواعد تحويل الإصدار علامة التبويب واختيار أضف القاعدة.

- اختار تحويل مطالبة واردة وتقديم المعلومات التالية:

- في حالة اسم قاعدة المطالبة، أدخل

sagemaker:client_id. - في حالة نوع المطالبة الواردة، اختر معرف عميل OAuth.

- في حالة نوع المطالبة الصادرة، اختر معرّف عميل SageMaker الخاص بالمطالبة.

- اترك القيم الأخرى كقيمة افتراضية.

- اختار نهاية.

- في حالة اسم قاعدة المطالبة، أدخل

- اختار أضف قاعدة جديدة.

- اختار تحويل مطالبة واردة وتقديم المعلومات التالية:

- اختار أضف قاعدة جديدة.

- اختار تحويل مطالبة واردة وتقديم المعلومات التالية:

- في حالة اسم قاعدة المطالبة، اختر

sagemaker:name. - في حالة نوع المطالبة الواردة، اختر الاسم.

- في حالة نوع المطالبة الصادرة، اختر مطالبة Sagemaker Name.

- اترك القيم الأخرى كقيمة افتراضية.

- اختار نهاية.

- في حالة اسم قاعدة المطالبة، اختر

- اختار أضف قاعدة جديدة.

- اختار إرسال عضوية المجموعة كمطالبة وتقديم المعلومات التالية:

- في حالة اسم قاعدة المطالبة، أدخل

sagemaker:groups. - في حالة مجموعة المستخدم، اختر مجموعة sagemaker AD التي تم إنشاؤها مسبقًا.

- في حالة نوع المطالبة الصادرة، اختر مطالبة مجموعات Sagemaker.

- في حالة قيمة المطالبة الصادرة، أدخل sagemaker.

- اختار نهاية.

- في حالة اسم قاعدة المطالبة، أدخل

- اختار التقديم و OK.

يجب أن يكون لديك أربع قواعد ، كما هو موضح في لقطة الشاشة التالية.

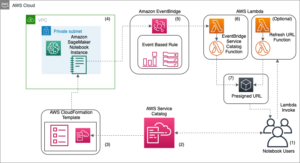

قم بإنشاء وتكوين قوة عمل OIDC IdP باستخدام واجهة برمجة تطبيقات SageMaker

في هذه الخطوة ، تقوم بإنشاء قوة عاملة من واجهة سطر الأوامر AWS (AWS CLI) باستخدام مستخدم IAM أو دور له أذونات مناسبة.

- قم بتشغيل أمر AWS CLI التالي لإنشاء قوة عاملة خاصة. ال

oidc-configتحتوي المعلمة على معلومات يجب الحصول عليها من IdP. قدم القيم المناسبة التي حصلت عليها من IdP الخاص بك:client_idهو معرف العميل ، وclient_secretهو سر العميل الذي حصلت عليه عند إنشاء مجموعة التطبيقات الخاصة بك.- يمكنك إعادة البناء

AuthorizationEndpoint,TokenEndpoint,UserInfoEndpoint,LogoutEndpointوJwksUriعن طريق استبدال فقطsts.example.comجزء مع نقطة نهاية ADFS الخاصة بك.يجب أن يقوم الأمر السابق بإرجاع WorkforceArn بنجاح. احفظ هذا الإخراج للرجوع إليه لاحقًا.

- استخدم الكود التالي لوصف القوى العاملة التي تم إنشاؤها للحصول على المجال الفرعي.

نستخدم هذا لتكوين URI لإعادة التوجيه في ADFS. بعد مصادقة Ground Truth للعامل ، يقوم URI هذا بإعادة توجيه العامل إلى بوابة العمال حيث يمكن للعمال الوصول إلى مهام التصنيف أو المراجعة البشرية.

- انسخ النطاق الفرعي وألحقه

/oauth2/idpresponseإلى النهاية. على سبيل المثال ، يجب أن تبدو مثلhttps://drxxxxxlf0.labeling.us-east-1.sagemaker.aws/oauth2/idpresponseيمكنك استخدام عنوان URL هذا لتحديث URI لإعادة التوجيه في ADFS. - اختر التطبيق الذي قمت بإنشائه مسبقًا (SageMaker Ground Truth Private Workforce).

- اختر الاسم أسفل تطبيق الخادم.

- حدد عنوان URL للعنصر النائب المستخدم سابقًا واختر حذف.

- أدخل قيمة النطاق الفرعي الملحقة.

- اختار أضف.

- اختار OK مرتين.

تحقق من صحة استجابة مصادقة القوى العاملة OIDC IdP

الآن بعد أن قمت بتكوين OIDC مع IdP الخاص بك ، حان الوقت لذلك التحقق من صحة سير عمل المصادقة باستخدام حليقة.

- استبدل قيم العناصر النائبة بمعلوماتك ، ثم أدخل URI المعدل في متصفحك:

يجب أن يُطلب منك تسجيل الدخول باستخدام بيانات اعتماد AD. قد تتلقى خطأ 401 التفويض مطلوب.

- انسخ معلمة الكود من استعلام المتصفح واستخدمها لإجراء تجعيد باستخدام الأمر التالي. الجزء الذي تريد نسخه يبدأ به

code=. استبدل هذا الرمز بالرمز الذي نسخته. أيضًا ، لا تنس تغيير قيمurl,client_id,client_secretوredirect_uri:urlهي نقطة نهاية الرمز المميز من ADFS.client_idهو معرف العميل من مجموعة التطبيقات في ADFS.client_secretهو سر العميل من ADFS.

- بعد إجراء التعديلات المناسبة ، انسخ الأمر بالكامل وقم بتشغيله من محطة طرفية.

يُنشئ إخراج الأمر رمز وصول بتنسيق JWT.

- انسخ هذا الإخراج إلى المربع المشفر وفك تشفيره باستخدام JWT.

يجب أن تحتوي الرسالة التي تم فك ترميزها على المطالبات المطلوبة التي قمت بتكوينها. إذا كانت المطالبات موجودة ، فانتقل إلى الخطوة التالية ؛ إذا لم يكن الأمر كذلك ، فتأكد من اتباعك لجميع الخطوات الموضحة حتى الآن.

- من الإخراج الذي تم الحصول عليه في الخطوة السابقة ، قم بتشغيل الأمر التالي من المحطة بعد إجراء التعديلات اللازمة. استبدل قيمة

Bearerمع الالجائزةaccess_tokenتم الحصول عليها في إخراج الأمر السابق وuserinfoبمفردك.

قد يبدو إخراج هذا الأمر مشابهًا للتعليمة البرمجية التالية:

الآن بعد أن نجحت في التحقق من صحة تكوين OIDC ، حان الوقت لإنشاء فرق العمل.

إنشاء فريق عمل خاص

لإنشاء فريق عمل خاص ، أكمل الخطوات التالية:

- على وحدة التحكم في الحقيقة الأرضية ، اختر القوى العاملة وضع العلامات.

- أختار خاص.

- في مجلة فرق خاصة القسم، حدد إنشاء فريق خاص.

- في مجلة تفاصيل الفريق قسم ، أدخل اسم الفريق.

- في مجلة أضف عمال ، أدخل اسم مجموعة مستخدم واحدة.

تتم إضافة جميع العاملين المرتبطين بهذه المجموعة في IdP إلى فريق العمل هذا.

- لإضافة أكثر من مجموعة مستخدم ، اختر أضف مجموعة مستخدمين جديدة وأدخل أسماء مجموعات المستخدمين التي تريد إضافتها إلى فريق العمل هذا. أدخل مجموعة مستخدم واحدة في كل سطر.

- اختياريًا ، بالنسبة لوظائف تصنيف Ground Truth ، إذا قدمت بريدًا إلكترونيًا للعاملين في JWT ، فإن Ground Truth تُعلم العمال عند توفر مهمة تصنيف جديدة إذا قمت بتحديد خدمة إعلام أمازون البسيطة موضوع (Amazon SNS).

- اختار إنشاء فريق خاص.

اختبار الوصول إلى بوابة وضع العلامات الخاصة

لاختبار وصولك ، استعرض إلى https://console.aws.amazon.com/sagemaker/groundtruth#/labeling-workforces وافتح عنوان URL لتسجيل الدخول إلى البوابة الإلكترونية في نافذة متصفح جديدة أو في وضع التصفح المتخفي.

قم بتسجيل الدخول باستخدام بيانات اعتماد IdP الخاصة بك. في حالة نجاح المصادقة ، يجب إعادة توجيهك إلى البوابة الإلكترونية.

التكلفة

سيتم محاسبتك على عدد الوظائف التي تم تصنيفها من قبل موظفيك الداخليين. لمزيد من المعلومات ، يرجى الرجوع إلى تسعير تسمية بيانات Amazon SageMaker.

تنظيف

يمكنك حذف القوى العاملة الخاصة باستخدام SageMaker API ، حذف القوى العاملة. إذا كان لديك فرق عمل مرتبطة بالقوى العاملة الخاصة ، فيجب عليك حذفها قبل حذف قوة العمل. لمزيد من المعلومات، راجع حذف فريق العمل.

نبذة عامة

في هذا المنشور ، أوضحنا كيفية تكوين تطبيق OIDC مع خدمات اتحاد الدليل النشط واستخدام بيانات اعتماد Active Directory الحالية للمصادقة على بوابة تصنيف الحقيقة الأرضية.

نحب أن نسمع منك. أخبرنا برأيك في قسم التعليقات.

عن المؤلفين

أديليك كوكر هو مهندس حلول عالمي مع AWS. إنه يعمل مع العملاء على مستوى العالم لتقديم التوجيه والمساعدة الفنية في نشر أعباء عمل الإنتاج على نطاق واسع على AWS. في أوقات فراغه ، يستمتع بالتعلم والقراءة والألعاب ومشاهدة الأحداث الرياضية.

أديليك كوكر هو مهندس حلول عالمي مع AWS. إنه يعمل مع العملاء على مستوى العالم لتقديم التوجيه والمساعدة الفنية في نشر أعباء عمل الإنتاج على نطاق واسع على AWS. في أوقات فراغه ، يستمتع بالتعلم والقراءة والألعاب ومشاهدة الأحداث الرياضية.

ايشواريا كوشال هو مهندس برمجيات أول في أمازون. ينصب تركيزها على حل المشكلات الصعبة باستخدام التعلم الآلي ، وبناء حلول ذكاء اصطناعي قابلة للتطوير باستخدام أنظمة موزعة ومساعدة العملاء على تبني الميزات / المنتجات الجديدة. في أوقات فراغها ، تستمتع Aishwarya بمشاهدة أفلام الخيال العلمي والاستماع إلى الموسيقى والرقص.

ايشواريا كوشال هو مهندس برمجيات أول في أمازون. ينصب تركيزها على حل المشكلات الصعبة باستخدام التعلم الآلي ، وبناء حلول ذكاء اصطناعي قابلة للتطوير باستخدام أنظمة موزعة ومساعدة العملاء على تبني الميزات / المنتجات الجديدة. في أوقات فراغها ، تستمتع Aishwarya بمشاهدة أفلام الخيال العلمي والاستماع إلى الموسيقى والرقص.

- AI

- ai الفن

- مولد الفن ai

- الروبوت ai

- أمازون سيج ميكر جومب ستارت

- الذكاء الاصطناعي

- شهادة الذكاء الاصطناعي

- الذكاء الاصطناعي في البنوك

- روبوت ذكاء اصطناعي

- روبوتات الذكاء الاصطناعي

- برنامج ذكاء اصطناعي

- التعلم الآلي من AWS

- سلسلة كتلة

- مؤتمر blockchain ai

- عملة عبقرية

- الذكاء الاصطناعي للمحادثة

- مؤتمر التشفير ai

- دال

- التعلم العميق

- google ai

- آلة التعلم

- أفلاطون

- أفلاطون ع

- الذكاء افلاطون البيانات

- لعبة أفلاطون

- أفلاطون داتا

- بلاتوغمينغ

- مقياس ai

- بناء الجملة

- الكيفية الفنية

- زفيرنت