في مجال أمن تكنولوجيا المعلومات، علينا أن نهتم بكل شيء. أي مشكلة، مهما كانت صغيرة، يمكن أن تصبح وسيلة لتنفيذ التعليمات البرمجية عن بعد، أو على الأقل، نقطة انطلاق للجهات الفاعلة في مجال التهديد للعيش خارج الأرض وتحويل أدواتنا ضدنا. ليس من المستغرب أن يواجه موظفو أمن تكنولوجيا المعلومات الإرهاق والتوتر. وفق بحث أجرته مجموعة Enterprise Strategy Group وISSA، يعتقد حوالي نصف المتخصصين في مجال أمن تكنولوجيا المعلومات أنهم سيتركون وظائفهم الحالية خلال الـ 12 شهرًا القادمة.

تتحمل فرق الأمن المسؤولية المهنية - والآن، بالنسبة لكبار مسؤولي أمن المعلومات (CISOs)، مسؤولة شخصيا - لأمن منظماتهم. ولكن في مجالات أخرى من تكنولوجيا المعلومات والتكنولوجيا، هناك عقلية مختلفة تماما. من شعار مارك زوكربيرج "التحرك بسرعة وكسر الأشياء"إلى إريك ريس" العجاف بدء التشغيل ونموذج الحد الأدنى من المنتجات القابلة للتطبيق (MVP)، فإن الفكرة في هذه المجالات هي التحرك بسرعة ولكن أيضًا تقديم ما يكفي فقط حتى تتمكن المنظمة من المضي قدمًا والتحسن.

الآن، لا تستطيع فرق أمن تكنولوجيا المعلومات تبني هذا النموذج. هناك الكثير من اللوائح التي يجب مراعاتها. ولكن ما الذي يمكننا أن نتعلمه من التمرين الذهني حول الحد الأدنى من الامتثال القابل للتطبيق (MVC)، وكيف يمكننا استخدام هذه المعلومات لمساعدتنا في نهجنا؟

ما الذي سيتضمنه MVC؟

يتضمن MVC تغطية ما هو مطلوب ليكون آمنًا بشكل فعال. ولتحقيق ذلك، عليك أن تفهم ما لديك وما هو ضروري للحفاظ على الأمان، وما هي القواعد أو اللوائح التي يجب عليك إثبات أنك ملتزم بها.

بالنسبة لإدارة الأصول، من الأفضل أن تعرف جميع الأصول التي قمت بتثبيتها. بدون هذا المستوى من الرقابة، كيف يمكنك أن تعتبر نفسك آمنًا؟ بالنسبة لنهج MVC، هل تحتاج إلى رؤية 100% لما لديك؟

في الواقع، تهدف مشاريع إدارة الأصول مثل قواعد بيانات إدارة التكوين (CMDBs) إلى توفير الرؤية الكاملة لأصول تكنولوجيا المعلومات، لكنها ليست دقيقة بنسبة 100٪ أبدًا. في الماضي، كانت دقة الأصول تتراوح بين 70% إلى 80%، وحتى أفضل عمليات النشر اليوم غير قادرة على تحقيق الرؤية الكاملة والاحتفاظ بها عند هذا الحد. لذا، هل يجب أن ننفق ميزانية MVC الخاصة بنا على هذا المجال؟ نعم، ولكن ليس تمامًا بالطريقة التي قد نفكر بها تقليديًا.

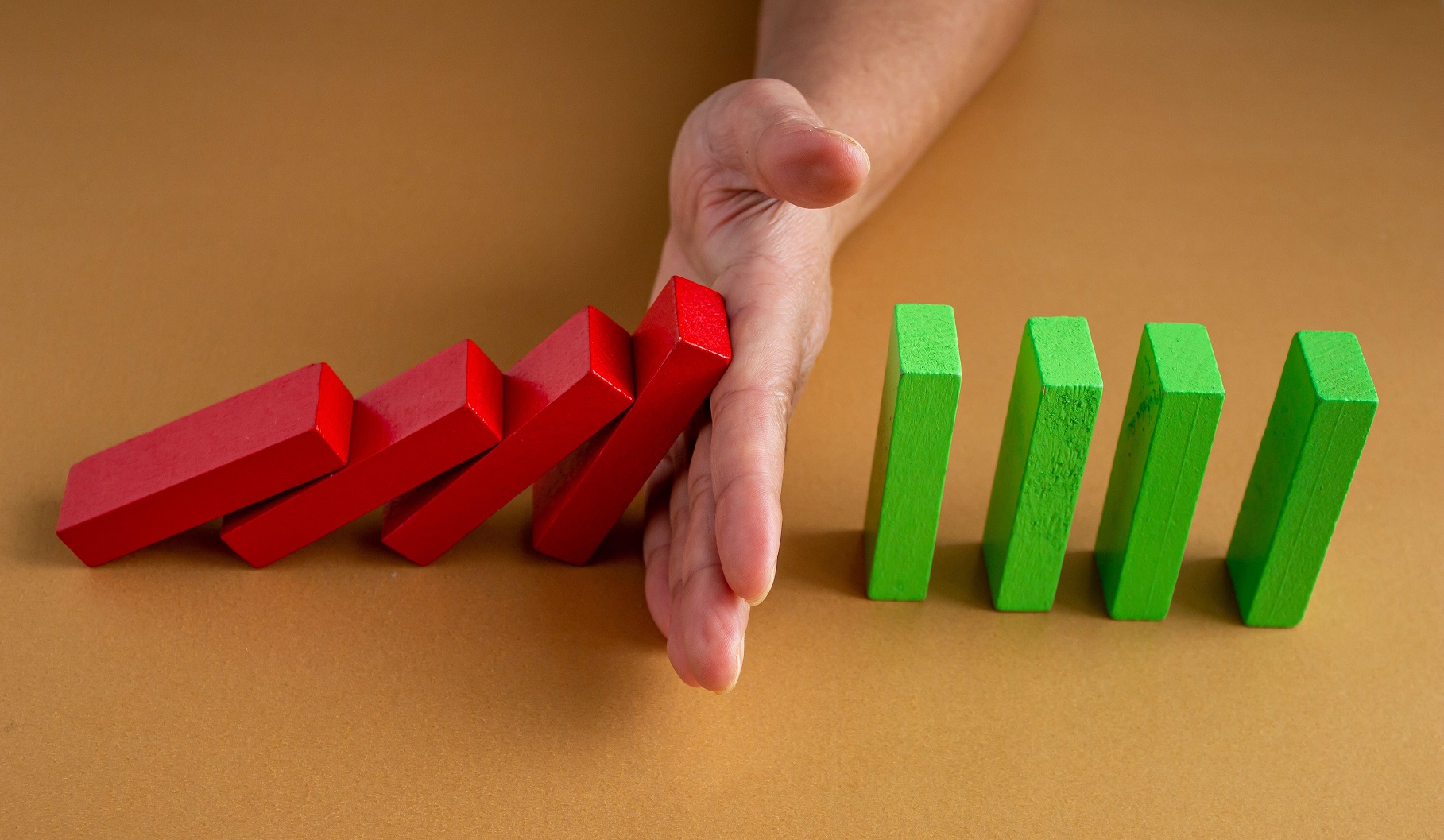

أخبرني أحد نواب رئيس أمن المعلومات أنه يفهم المثل الأعلى للتغطية الكاملة، لكن ذلك لم يكن ممكنًا؛ وبدلاً من ذلك، فهو يهتم بالرؤية الكاملة والمستمرة للبنية التحتية الحيوية للمؤسسة - حوالي 2.5% من إجمالي الأصول - بينما يتم تتبع أعباء العمل الأخرى بشكل متكرر قدر الإمكان. لذا، في حين أن الرؤية لا تزال عنصرًا ضروريًا لبرامج أمن تكنولوجيا المعلومات، إلا أن الجهود يجب أن تذهب إلى حماية الأصول الأكثر خطورة أولاً. ومع ذلك، يعد هذا هدفًا قصير المدى، حيث إنك مجرد كشف واحد عن ثغرة أمنية بعيدًا عن أن تصبح الأصول منخفضة المخاطر أصولًا عالية المخاطر. أثناء القيام بهذه العملية، لا تخلط بين الامتثال والأمان - فهما ليسا نفس الشيء. قد لا تكون الأعمال المتوافقة آمنة.

تخطيط التنظيم

كجزء من MVC، علينا أن نفكر في اللوائح وكيفية الالتزام بها. التحدي الذي يواجه فرق الأمن هو كيفية التفكير مسبقًا حول هذه القواعد. يتمثل النهج النموذجي في إدخال التشريع، ثم معرفة مكان تطبيقه على تطبيقاتنا، ثم إجراء تغييرات على الأنظمة حسب الحاجة. ومع ذلك، يمكن أن يكون هذا نهجًا متوقفًا للغاية يتضمن التغيير - وبالتالي التكلفة - في كل مرة يتم فيها وضع تنظيم جديد أو يحدث تغيير كبير.

كيف يمكننا أن نجعل هذه العملية أسهل لفرقنا؟ بدلاً من النظر إلى كل لائحة على حدة، هل يمكننا أن ننظر إلى ما هو مشترك بين اللوائح المطبقة، ثم نستخدم ذلك لتقليل حجم العمل المطلوب للامتثال لها جميعاً؟ بدلاً من إخضاع الفريق لتمارين ضخمة لجعل الأنظمة متوافقة، ما الذي يمكننا إما أن نخرجه من النطاق أو نستخدمه كخدمة لتوفير البنية التحتية بطريقة آمنة بدلاً من ذلك؟ وعلى نحو مماثل، هل يمكننا استخدام أفضل الممارسات الشائعة مثل عناصر التحكم السحابية لإزالة مجموعات كاملة من المشكلات، بدلاً من النظر في كل مشكلة على حدة؟

وفي قلب هذا النهج، يتعين علينا تقليل النفقات العامة المتعلقة بالأمن والتركيز على ما يمثل أكبر المخاطر التي تواجه أعمالنا. وبدلاً من التفكير في تكنولوجيات محددة، يمكننا أن ندرس هذه المشاكل باعتبارها قضايا تتعلق بالعمليات والأشخاص، لأن القواعد التنظيمية سوف تتطور وتتغير دائماً مع تقدم السوق. إن اتباع هذه العقلية يجعل التخطيط الأمني أسهل، لأنه لا يتورط في بعض التفاصيل التي يمكن أن تبتلي فرقنا عندما يتم إنشاء العمليات للنظر في مكافحة التطرف العنيف وبيانات التهديدات بدلاً من مصطلحات المخاطر العملية حول المشكلة الحقيقية.

إن فكرة القيام بالحد الأدنى المطلوب لتلبية متطلبات السوق أو تمرير مجموعة من القواعد قد تكون جذابة في ظاهرها. لكن عقلية MVP لا تتعلق فقط بالوصول إلى مستوى معين ثم الاستقرار فيه. وبدلاً من ذلك، يتعلق الأمر بالوصول إلى هذا الحد الأدنى من المعايير ومن ثم التكرار بأسرع ما يمكن لتحسين الوضع بشكل أكبر. بالنسبة لفرق الأمن، يمكن أن تكون عقلية التحسين المستمر والبحث عن طرق لتقليل المخاطر بديلاً مفيدًا لنموذج أمن تكنولوجيا المعلومات التقليدي. من خلال التركيز على التحسينات التي سيكون لها أكبر تأثير على المخاطر في أقصر إطار زمني، يمكنك زيادة فعاليتك وتقليل المخاطر بشكل عام.

- محتوى مدعوم من تحسين محركات البحث وتوزيع العلاقات العامة. تضخيم اليوم.

- PlatoData.Network Vertical Generative Ai. تمكين نفسك. الوصول هنا.

- أفلاطونايستريم. ذكاء Web3. تضخيم المعرفة. الوصول هنا.

- أفلاطون كربون، كلينتك ، الطاقة، بيئة، شمسي، إدارة المخلفات. الوصول هنا.

- أفلاطون هيلث. التكنولوجيا الحيوية وذكاء التجارب السريرية. الوصول هنا.

- المصدر https://www.darkreading.com/cyber-risk/minimum-viable-compliance-what-you-should-care-about-and-why

- :يكون

- :ليس

- :أين

- $ UP

- 12

- اشتراك شهرين

- a

- ماهرون

- حول المستشفى

- وفقا

- دقة

- دقيق

- التأهيل

- الجهات الفاعلة

- ضد

- قدما

- هدف

- الكل

- أيضا

- البديل

- دائما

- كمية

- an

- و

- أي وقت

- جذاب

- ذو صلة

- التطبيقات

- ينطبق

- نهج

- هي

- المنطقة

- المناطق

- حول

- AS

- الأصول

- إدارة الأصول

- ممتلكات

- At

- بعيدا

- BE

- لان

- أصبح

- أن تصبح

- كان

- أفضل

- أفضل الممارسات

- أكبر

- تعثرت

- استراحة

- جلب

- جلبت

- ميزانية

- بنيت

- نضوب

- الأعمال

- الأعمال

- لكن

- by

- دعوة

- CAN

- يهمني

- تحدى

- تغيير

- التغييرات

- رئيس

- CISO

- سحابة

- الكود

- COM

- مشترك

- تماما

- الالتزام

- متوافقة

- الامتثال

- تركز

- الاعداد

- نظر

- متواصل

- ضوابط

- تغطية

- تغطية

- حرج

- بنية تحتية حرجة

- حالياًّ

- البيانات

- قواعد البيانات

- نقل

- مطالب

- شرح

- نشر

- النائب

- تفاصيل

- مختلف

- إفشاء

- do

- هل

- فعل

- إلى أسفل

- كل

- أسهل

- على نحو فعال

- فعالية

- جهد

- إما

- العنصر

- احتضان

- كاف

- مشروع

- إيريك

- حتى

- كل

- كل شىء

- يتطور

- بحث

- ممارسة

- الوجه

- FAST

- الاسم الأول

- التركيز

- في حالة

- إلى الأمام

- كثيرا

- تبدأ من

- بالإضافة إلى

- إضافي

- غارتنر

- العلاجات العامة

- دولار فقط واحصل على خصم XNUMX% على جميع

- الحصول على

- Go

- هدف

- يذهب

- الذهاب

- نصفي

- يملك

- he

- قلب

- مساعدة

- مرتفع

- كيفية

- كيفية

- لكن

- HTTPS

- ضخم

- فكرة

- المثالي

- من الناحية المثالية

- التأثير

- تحسن

- تحسين

- تحسينات

- in

- في أخرى

- القيمة الاسمية

- بشكل فردي

- معلومات

- امن المعلومات

- البنية التحتية

- تبصر

- تثبيت

- بدلًا من ذلك

- إلى

- تنطوي

- ينطوي

- قضية

- مسائل

- IT

- أمن تكنولوجيا المعلومات

- التكرار

- وظيفة

- JPG

- م

- احتفظ

- علم

- البلد

- هبوط

- تعلم

- الأقل

- يترك

- تشريع

- مستوى

- مثل

- حي

- بحث

- أبحث

- خطر قليل

- جعل

- يصنع

- إدارة

- تعويذة

- كثير

- علامة

- علامة زوكربيرج

- تجارة

- أمر

- مايو..

- me

- تعرف علي

- عقلي

- ربما

- عقلية

- الحد الأدنى

- مزيج

- نموذج

- المقبلة.

- أكثر

- خطوة

- تقدم إلى الأمام

- MVP

- ضروري

- حاجة

- بحاجة

- أبدا

- جديد

- التالي

- لا

- الآن

- of

- خصم

- ضباط

- on

- ONE

- فقط

- or

- طلب

- منظمة

- المنظمات

- أخرى

- لنا

- خارج

- فوق

- مراقبة

- الخاصة

- جزء

- pass

- الماضي

- مجتمع

- المكان

- طاعون

- تخطيط

- أفلاطون

- الذكاء افلاطون البيانات

- أفلاطون داتا

- البوينت

- ممكن

- عملية

- الممارسات

- مشاكل

- عملية المعالجة

- العمليات

- المنتج

- مهنيا

- المهنيين

- البرامج

- مشروع ناجح

- حماية

- تزود

- وضع

- بسرعة

- تماما

- بدلا

- واقع

- في الحقيقة

- تخفيض

- اللائحة

- قوانين

- عن بعد

- إزالة

- يمثل

- مطلوب

- مسؤول

- المخاطرة

- المخاطر

- القواعد

- s

- نفسه

- نطاق

- تأمين

- أمن

- انظر تعريف

- الخدمة

- طقم

- باكجات

- تسوية

- المدى القصير

- أقصر

- ينبغي

- هام

- وبالمثل

- عزباء

- حالة

- صغير

- So

- بعض

- الفضاء

- محدد

- أنفق

- فريق العمل

- معيار

- لا يزال

- الإستراتيجيات

- إجهاد

- مفاجئ

- أنظمة

- أخذ

- يأخذ

- مع الأخذ

- فريق

- فريق

- التكنولوجيا

- تكنولوجيا

- سياسة الحجب وتقييد الوصول

- من

- أن

- •

- من مشاركة

- منهم

- then

- هناك.

- وبالتالي

- تشبه

- هم

- شيء

- اعتقد

- تفكير

- فكر

- التهديد

- الجهات التهديد

- عبر

- الوقت

- إطار زمني

- إلى

- اليوم

- قال

- جدا

- أدوات

- الإجمالي

- تقليدي

- تقليديا

- منعطف أو دور

- نموذجي

- فهم

- يفهم

- us

- تستخدم

- مفيد

- قيمنا

- المثالية

- جدا

- قابل للحياة

- رؤية

- الضعف

- وكان

- طريق..

- طرق

- we

- كان

- ابحث عن

- ما هي تفاصيل

- متى

- في حين

- كامل

- لماذا

- سوف

- مع

- بدون

- للعمل

- سوف

- نعم فعلا

- حتى الآن

- أنت

- حل متجر العقارات الشامل الخاص بك في جورجيا

- نفسك

- زفيرنت

- زوكربيرج