وقت القراءة: 5 دقائق

في كل نقطة زمنية ، يستمر الإنترنت في تغيير الأبعاد لحل عيوب الإصدار السابق. و Web3 هو أحدث شكل ظهر لمعالجة مخاوف الخصوصية للإنترنت مع الحفاظ على عدم الكشف عن هويته في عمله.

إن معدل نجاح اعتماد Web3 يرجع إلى الأساليب المبتكرة الجديدة التي يغرسها في مواجهة التحديات من خلال blockchain والعقود الذكية وعقد الشبكة.

كما أن صعود Web3 يمهد الطريق لأكثر الهجمات تعقيدًا التي تهدد اقتصاد Web3. هذا يستدعي الحاجة الفورية لتعزيز أمان Web3. في هذه المدونة ، دعنا نحلل بإيجاز Web3 وتهديدات الأمن السيبراني المرتبطة به وحلها.

تقدم Web3

الإنترنت اليوم الذي يلمع بالابتكار هو نتيجة للتطور على مدى ثلاثة عقود. اقتصر استخدام Web1.0 على قراءة صفحات الويب ومشاركتها مع تفاعل أقل فقط. في ترقية Web2.0 اللاحقة ، كانت المشاركة عالية ، مما مكّن المستخدمين من إنشاء المحتوى والوصول إليه ومشاركته على منصات مثل Youtube و Twitter وما إلى ذلك.

والآن يأتي ملف Web3.0 العصر ، حيث يمكن للمستخدمين نشر أو شراء المحتوى والتحكم الكامل في هوياتهم. لا يشارك أي وسطاء لأن المعاملات متاحة للجمهور وغير قابلة للتغيير.

عند الحديث عن الأمان ، استخدم Web1.0 و Web 2.0 SSL (Secure Socket Layer) و TLS (Transport Layer Security) على التوالي ، لإنشاء اتصال آمن بين المستخدمين والخوادم. على الرغم من أن حلول الأمان هذه واجهت نقاط ضعف خطيرة ، إلا أنها أصبحت قوية بمرور الوقت.

وبالمثل ، فإن أمان Web3 هو عمل قيد التقدم وتبذل شركات الأمن جهودًا لمعالجة الضعف النظامي لأنظمة blockchain تقنيًا. استنادًا إلى الهجمات على بروتوكولات Web3 ، فلنكتشف كيف يمكننا تصنيفها لفهم أفضل.

تصنيف هجمات Web3

يساعد تمييز مجالات الهجمات المحددة ودراستها المطورين ومالكي المشاريع على فرض أمان أفضل في النظام البيئي Web3. فيما يلي ملخص لبعض الأهداف الأساسية للقرصنة.

معالجة الأصول الأكبر: يعتبر بروتوكول Web3 الذي يحتوي على أكبر رقم تأمين إجمالي للقيمة (TVL) هو الهدف الأكثر شيوعًا لمجموعة قراصنة تتمتع بموارد جيدة. لأنه من خلال هذه فقط يمكنهم تحقيق أقصى عوائد للوقت والجهود التي يبذلونها في العمل.

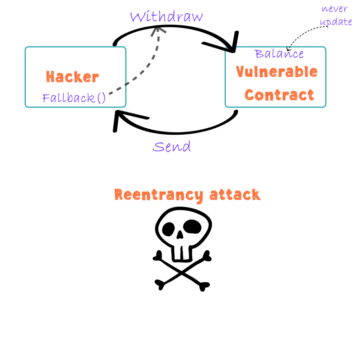

نقاط الضعف في العقد الذكي: إذا تم إطلاق المشروع مباشرة دون إجراء أي عمليات تدقيق ، فمن المرجح أن يتعرض لنقاط ضعف في الترميز. في الوقت نفسه ، يساعد التدقيق في تحديد الثغرات الموجودة في الكود ، مما يحمي الأموال من أي ضرر كبير يلحق بالأموال.

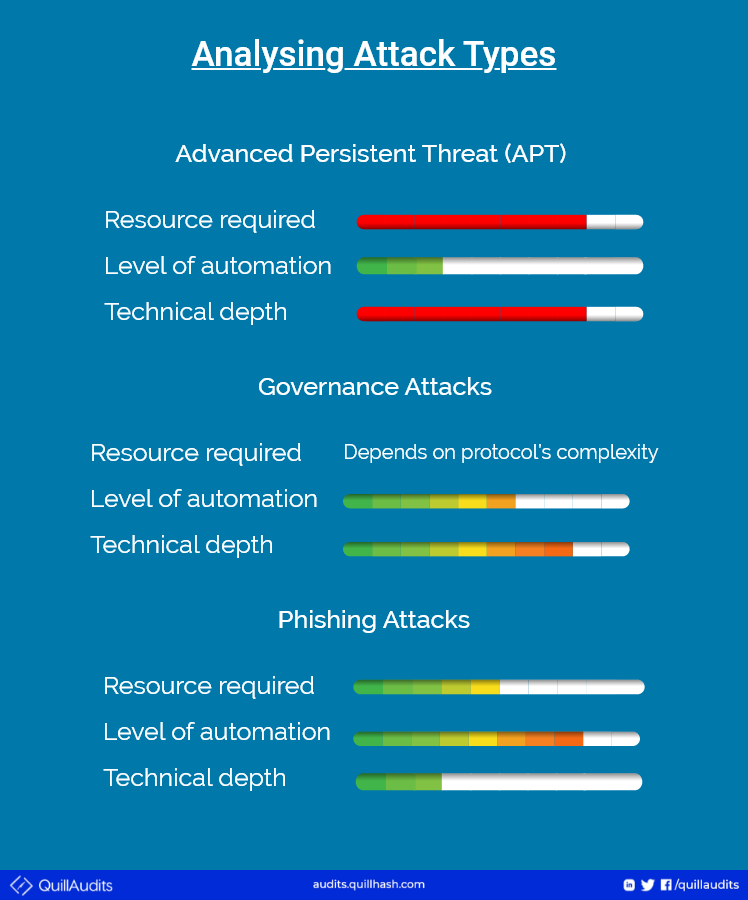

أنماط الهجوم: يمكن تحليل عوامل مختلفة من الاختراق لفهم النمط. اعتمادًا على طبيعة الاختراق ، يمكننا استكشاف الأدوات اللازمة ومستوى التشغيل الآلي فيها. يساعد في أمان Web3 أو منع الاختراق في المستقبل.

تحليل فئة المأجورون في مساحة Web3

التهديد المستمر المتقدم (APT)

كما يشير الاسم ، تستهدف هذه الهجمات الوصول إلى شبكة وتظل غير مكتشفة لفترة طويلة. إنها عمليات اختراق مخططة جيدًا ويتم تنفيذها على أهداف عالية القيمة لأنها تتطلب قدرًا كبيرًا من الموارد والجهد.

رونين هاك

تعد شبكة Ronin واحدة من أكبر الاختراقات في تاريخ Web3 ، حيث تمكن المهاجمون من سرقة Ether بقيمة 625 مليون دولار في ذلك الوقت.

تم اختراق عقد المصادقة الخاصة بـ Ronin blockchain للموافقة على المعاملات ، وكان ذلك بعد ستة أيام من تمكن الفريق من تحديد الاختراق.

هجمات الحوكمة

التصويت على الحوكمة هو أحد الجوانب الجديرة بالملاحظة في Web3. يتم إصدار حقوق الحوكمة للمجتمع للتصويت على المقترحات الخاصة بأي ترقيات للمنصة. من خلال السيطرة على هذا ، يتطفل المتسللون ويقدمون مقترحات خبيثة لصالحهم لنهب الخزائن.

أوديوس هاك

تم تنفيذ أحد هجمات الحوكمة الأخيرة على Audius ، وهي منصة موسيقية على الويب 3 أدت إلى خسارة 1.1 مليون دولار.

استغل المتسلل ثغرة أمنية في الترميز ، مما منحهم إمكانية الوصول لإعادة كتابة قواعد التصويت الخاصة بالحوكمة والحصول على رموز الصوت. وباستخدام هذه الرموز ، قاموا بالتصويت على اقتراح خبيث.

هجوم تصيد يستهدف المستخدم

التصيد الاحتيالي هو أسلوب الهندسة الاجتماعية الأكثر شيوعًا الذي يتلاعب بالمستخدمين للكشف عن معلومات سرية مثل معلومات الحساب وكلمات المرور وما إلى ذلك. كل يوم ، يتم إطلاق العديد من حملات التصيد الاحتيالي من خلال رسائل البريد الإلكتروني والمراسلة الفورية ، والتي يكون معظمها ناجحًا.

هاك OpenSea

كان OpenSea ، أحد الأسواق الرائدة في NFT ، ضحية لهجوم تصيد في عام 2022. سرق اختراق بسيط لرابط التصيد الاحتيالي أصولًا بقيمة 1.7 مليون دولار من مستخدمي النظام الأساسي.

سمات Web3

كما نعلم ، تغرس Web3 هيمنتها ، ويساعد فهم قوتها في إظهار أقصى إمكاناتها. فيما يلي قائمة بما هم

ملكية: يؤدي إلغاء الوسطاء إلى تحقيق اللامركزية ، وبالتالي تسليم حقوق المستخدم لإنشاء المحتوى وتوزيعه.

الخصوصية: يسمح نظام الهوية اللامركزي للمستخدمين بالتحكم في معلوماتهم الشخصية عبر الإنترنت.

الأمن: البيانات هنا غير قابلة للعبث ولا يمكن سرقتها أو نسخها. من الجيد دائمًا استخدام حلول web3 المدققة للحصول على أقصى حماية.

التعاونية: DAOs هي نموذج إدارة تم إنشاؤه بواسطة Web3 حيث يمكن لأعضاء المجتمع أن يكون لهم رأي في العمليات.

مجال العمل Web3 مفتوح المصدر ، ويمكن بناء عدد لا حصر له من المشاريع فوقه ، مما يوفر تغطية للآثار الجديدة.

أمان Web3- حاجة الساعة

بالنظر إلى السيناريو الحالي ، يجب على مطوري مشروع Web3 التركيز على اختبار وتقييم كود المشروع. تقوم شركة تدقيق تابعة لجهة خارجية بمهمة مراجعة الكود واكتشاف الأخطاء المحتملة التي تضمن إصدار ملف تطبيق آمن.

لماذا QuillAudits لأمن Web3؟

QuillAudits مجهز جيدًا بالأدوات والخبرة لتقديم حلول الأمن السيبراني مما يوفر خسارة الملايين من الأموال.

281 المشاهدات

- إلى البيتكوين

- سلسلة كتلة

- الامتثال blockchain

- بلوكشين المؤتمر

- coinbase

- عملة عبقرية

- إجماع

- مؤتمر تشفير

- والتشفير التعدين

- العملات المشفرة

- اللامركزية

- الصدمة

- الأصول الرقمية

- ethereum

- آلة التعلم

- رمز غير قابل للاستبدال

- أفلاطون

- أفلاطون ع

- الذكاء افلاطون البيانات

- بلاتوبلوكشين

- أفلاطون داتا

- بلاتوغمينغ

- المضلع

- إثبات للخطر

- كويلهاش

- أمن العقود الذكية

- جديدة

- W3

- زفيرنت