تستخدم كوريا الشمالية قراصنة لتمويل بعض عمليات الدولة من خلال "سرقة العملات المشفرة" ، وفقًا لأ تقرير من قبل شركة الأمن السيبراني Mandiant.

"يُعتقد أن عمليات التجسس في البلاد تعكس اهتمامات وأولويات النظام الفورية ، والتي من المحتمل أن تركز حاليًا على الحصول على الموارد المالية من خلال سرقة العملات المشفرة ، واستهداف وسائل الإعلام والأخبار والكيانات السياسية ، ومعلومات عن العلاقات الخارجية والمعلومات النووية ، و انخفاض طفيف في السرقة المرتفعة لأبحاث لقاح COVID-19 ".

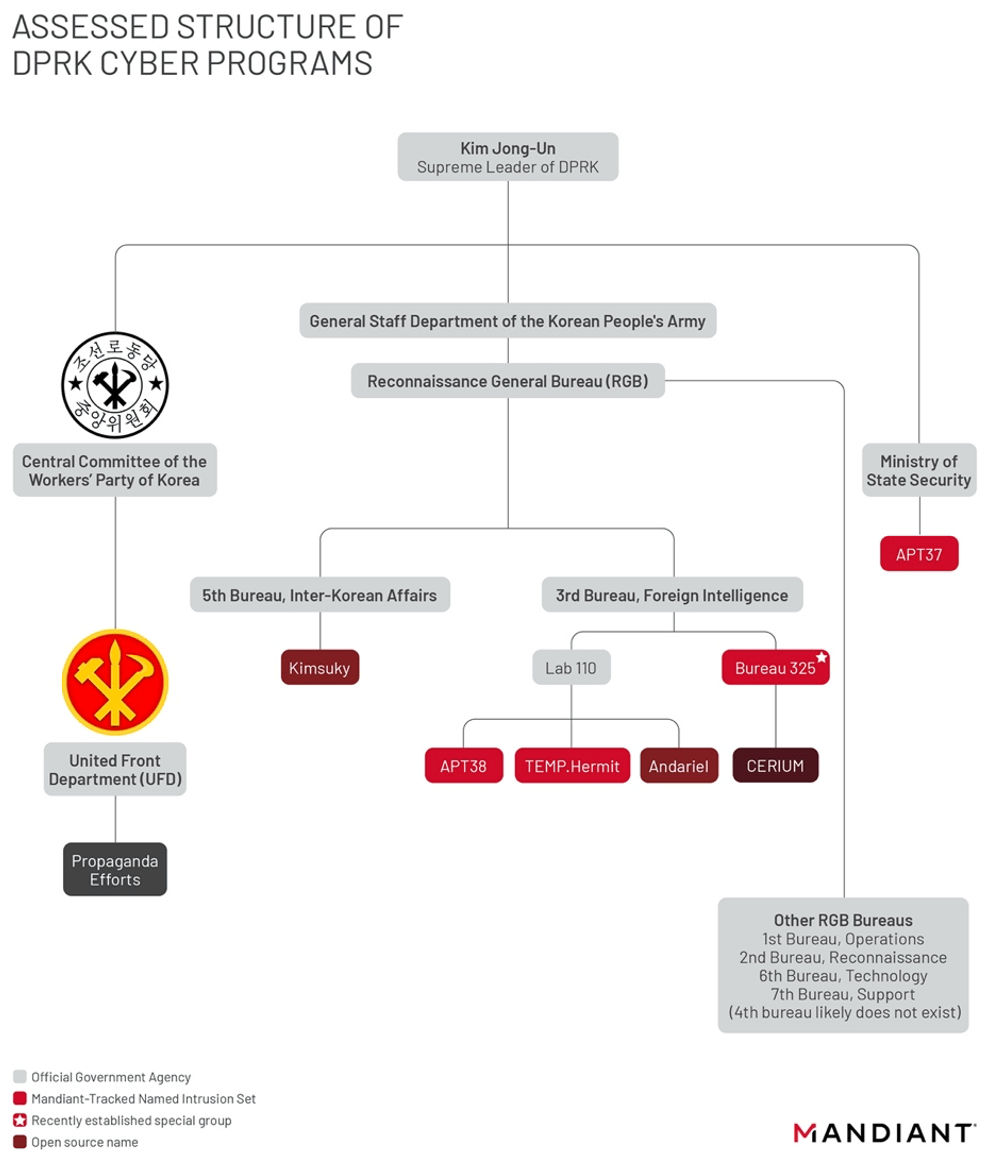

يوضح التقرير تفاصيل العمليات السيبرانية في البلاد وكيف يتم تنظيمها داخل المكتب العام للاستطلاع ، أو RGB - وكالة الاستخبارات الكورية الشمالية الشبيهة بوكالة المخابرات المركزية أو MI-6. كما يلقي الضوء على مجموعة المتسللين سيئة السمعة "لعازر" التي تعمل خارج كوريا الشمالية منذ عام 2009.

وفقًا للتقرير ، فإن Lazarus ليس مجموعة واحدة من المتسللين ، بل هو مصطلح شامل يستخدمه المراسلون للإشارة إلى العديد من مجموعات الهاكرز المدعومة من الدولة والتي تعمل من جمهورية كوريا الشمالية الديمقراطية. ومع ذلك ، تعمل هذه المجموعات المختلفة في "قطاعات" مختلفة ولها مسؤوليات فريدة. تتمثل إحدى المسؤوليات في جمع الأموال من خلال سرقة العملات المشفرة.

أحدث نشاط تجسس إلكتروني

نشطت مجموعات القراصنة المرتبطة بـ Lazarus مؤخرًا وكانت تستغل ثغرة في Google Chrome من أوائل يناير 2022 حتى منتصف فبراير ، عندما تم تصحيح الثغرة.

قالت مجموعة تحليل التهديدات التابعة لـ Google ، أو TAG ، في منشور مدونة يوم 24 مارس أن مجموعات المهاجمين المدعومة من الدولة في كوريا الشمالية - تتبعت علنًا على أنها "عملية حلم الوظيفة" و "عملية AppleJeus" - كان يستغل "ثغرة أمنية في تنفيذ التعليمات البرمجية عن بُعد في Chrome" منذ أوائل كانون الثاني (يناير) 2022 لإجراء العديد من عمليات الاختراق وهجمات التصيد الاحتيالي. قال آدم ويدمان من TAG في المدونة:

"لاحظنا الحملات التي تستهدف المؤسسات التي تتخذ من الولايات المتحدة مقراً لها والتي تشمل وسائل الإعلام الإخبارية وتكنولوجيا المعلومات والعملات المشفرة وصناعات التكنولوجيا المالية. ومع ذلك ، ربما تم استهداف منظمات ودول أخرى ".

سمح الاستغلال للمتسللين بإرسال عروض عمل مزيفة إلى الأشخاص الذين يعملون في الصناعات المذكورة أعلاه ، مما قد يؤدي بعد ذلك إلى نسخ مخادعة من مواقع البحث عن الوظائف الشهيرة مثل موقع إنديد. تتشابه مجموعة أدوات الاستغلال والتصيد الاحتيالي مع تلك التي تم تعقبها في عملية Dream Job. وفي الوقت نفسه ، كانت مجموعة قراصنة أخرى تستهدف شركات التشفير والتبادلات باستخدام نفس مجموعة الاستغلال.

قالت جوجل إن ما يقرب من 340 شخصًا استهدفتهم مجموعات قراصنة. وأضافت أنه تمت إضافة جميع مواقع الويب والمجالات المحددة إلى خدمة التصفح الآمن لحماية المستخدمين وهي مستمرة في مراقبة الموقف.

لازاروس يستهدف الخدمات المالية والعملات المشفرة

شاركت مجموعات المتسللين المرتبطة بـ Lazarus في العديد من عمليات الاختراق على شركات التشفير والبنوك التقليدية لعدة سنوات حتى الآن. تشمل بعض الاختراقات البارزة سرقة الإنترنت لبنك بنغلاديش 2016 والعديد من الهجمات المتعلقة بالعملات المشفرة في عام 2017.

مجموعة المتسللين الرئيسية التي تركز على هجمات الخدمات المالية هي APT38 ، والتي كانت وراء اختراق SWIFT سيئ السمعة. يتضمن مجموعة فرعية تسمى كريبتوكور أو "فتح كلمة المرور".

كانت معظم هذه الاختراقات ناجحة ، وتشير التقديرات إلى أن المتسللين قد جمعوا أكثر من 400 مليون دولار لكوريا الشمالية. ان تحقيق من قبل الأمم المتحدة خلص إلى أن عائدات عمليات السرقة الإلكترونية هذه قد استخدمت لتمويل برنامج الصواريخ الباليستية في الدولة المنكوبة.

وظيفة تستخدم كوريا الشمالية المتسللين لزيادة الإيرادات من خلال سرقة العملات المشفرة ظهرت للمرة الأولى على CryptoSlate.

- 400 مليون دولار

- 2016

- 2022

- وفقا

- نشط

- وكالة

- الكل

- تحليل

- آخر

- بنغلادش

- مصرف

- البنوك

- المدونة

- الحملات

- الكروم

- الكود

- دولة

- كوفيد-19

- التشفير

- شركات التشفير

- العملات الرقمية

- العملات المشفرة

- الانترنت

- الأمن السيبراني

- مختلف

- المجالات

- في وقت مبكر

- الكيانات

- تجسس

- مقدر

- الاستبدال

- استغلال

- تمويل

- مالي

- الخدمات المالية

- FINTECH

- شركة

- الأول

- ركز

- صندوق

- أموال

- العلاجات العامة

- شراء مراجعات جوجل

- تجمع

- الإختراق

- القراصنة

- قراصنة

- الخارقة

- كيفية

- HTTPS

- فوري

- تتضمن

- الصناعات

- معلومات

- رؤيتنا

- المشاركة

- IT

- يناير

- وظيفة

- كوريا

- الكوريّة

- قيادة

- ضوء

- مارس

- الوسائط

- مليون

- مراقبة

- أخبار

- شمال

- كوريا الشمالية

- كثير

- عروض

- جاكيت

- تعمل

- عمليات

- المنظمات

- أخرى

- كلمة المرور

- مجتمع

- التصيد

- هجمات التصيد

- سياسي

- الرائج

- العائدات

- البرنامج

- البرامج

- حماية

- رفع

- تقرير

- جمهورية

- بحث

- الموارد

- إيرادات

- خزنة

- قال

- الخدمة

- خدماتنا

- مماثل

- الولايه او المحافظه

- ناجح

- سويفت

- سرقة

- عبر

- تقليدي

- UN

- فريد من نوعه

- تستخدم

- المستخدمين

- لقاح

- مختلف

- الضعف

- المواقع

- ويكيبيديا

- في غضون

- عامل

- سنوات