تعمل التطبيقات الضارة المستخدمة في هذه الحملة النشطة على إخراج جهات الاتصال والرسائل النصية القصيرة والمكالمات الهاتفية المسجلة وحتى رسائل الدردشة من تطبيقات مثل Signal و Viber و Telegram

حدد باحثو ESET حملة نشطة تستهدف مستخدمي Android ، أجرتها مجموعة Bahamut APT. هذه الحملة نشطة منذ يناير 2022 ويتم توزيع التطبيقات الضارة من خلال موقع ويب SecureVPN مزيف يوفر فقط تطبيقات Android للتنزيل. لاحظ أنه على الرغم من أن البرامج الضارة المستخدمة خلال هذه الحملة تستخدم اسم SecureVPN ، إلا أنها لا ترتبط بأي شكل من الأشكال ببرنامج وخدمات SecureVPN المشروعة متعددة الأنظمة الأساسية.

- كان التطبيق المستخدم في أوقات مختلفة عبارة عن إصدار أحصنة طروادة من أحد تطبيقي VPN الشرعيين ، SoftVPN أو OpenVPN ، والتي أعيد تجميعها برمز برنامج تجسس Bahamut الذي استخدمته مجموعة Bahamut في الماضي.

- تمكنا من تحديد ما لا يقل عن ثمانية إصدارات من هذه التطبيقات التي تم تصحيحها بشكل ضار مع تغييرات التعليمات البرمجية والتحديثات التي يتم توفيرها من خلال موقع التوزيع ، مما قد يعني أن الحملة تتم صيانتها بشكل جيد.

- الغرض الرئيسي من تعديلات التطبيق هو استخراج بيانات المستخدم الحساسة والتجسس بنشاط على تطبيقات الرسائل الخاصة بالضحايا.

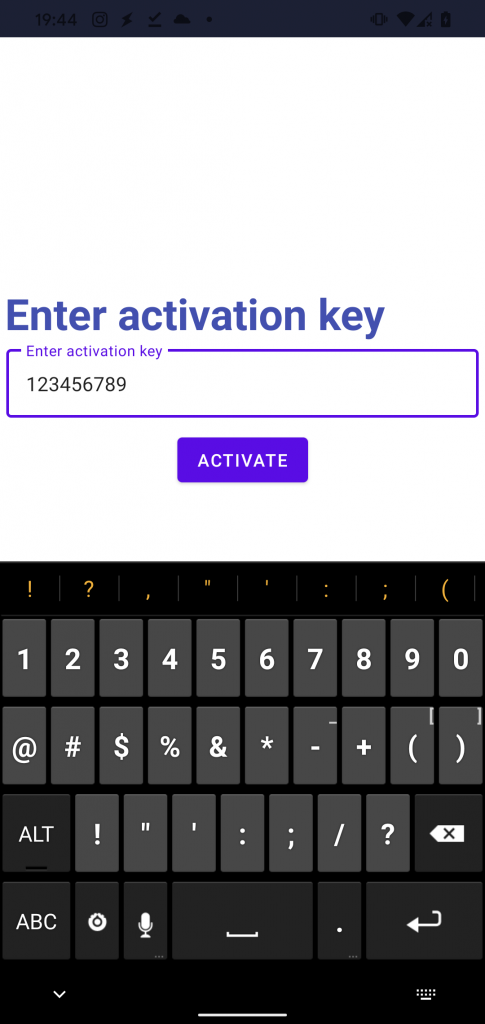

- نعتقد أنه يتم اختيار الأهداف بعناية ، نظرًا لأنه بمجرد إطلاق برنامج التجسس Bahamut ، فإنه يطلب مفتاح تنشيط قبل تمكين وظيفة VPN وبرامج التجسس. من المحتمل أن يتم إرسال كل من مفتاح التنشيط ورابط موقع الويب إلى المستخدمين المستهدفين.

- لا نعرف ناقل التوزيع الأولي (البريد الإلكتروني ، وسائل التواصل الاجتماعي ، تطبيقات المراسلة ، الرسائل القصيرة ، إلخ).

اكتشف باحثو ESET ثمانية إصدارات على الأقل من برامج التجسس Bahamut. يتم توزيع البرامج الضارة من خلال موقع ويب SecureVPN وهمي كإصدارات في أحصنة طروادة من تطبيقين شرعيين - سوفت في بي إن و المسنجر. لم تكن هذه التطبيقات الضارة متاحة مطلقًا للتنزيل من Google Play.

البرنامج الضار قادر على سرقة البيانات الحساسة مثل جهات الاتصال ، والرسائل النصية القصيرة ، وسجلات المكالمات ، وموقع الجهاز ، والمكالمات الهاتفية المسجلة. يمكنه أيضًا التجسس بنشاط على رسائل الدردشة المتبادلة من خلال تطبيقات المراسلة الشائعة جدًا بما في ذلك Signal و Viber و WhatsApp و Telegram و Facebook Messenger ؛ يتم استخراج البيانات عبر وظيفة Keylogging الخاصة بالبرامج الضارة ، والتي تسيء استخدام خدمات الوصول. يبدو أن الحملة مستهدفة بشكل كبير ، حيث لا نرى أي حالات في بيانات القياس عن بُعد الخاصة بنا.

نظرة عامة على جزر الباهاموت

تستهدف مجموعة Bahamut APT عادةً الكيانات والأفراد في الشرق الأوسط وجنوب آسيا برسائل رمزية وتطبيقات مزيفة باعتبارها ناقل الهجوم الأولي. Bahamut متخصص في التجسس الإلكتروني ، ونعتقد أن هدفه هو سرقة المعلومات الحساسة من ضحاياه. يشار إلى Bahamut أيضًا على أنها مجموعة مرتزقة تقدم خدمات الاختراق مقابل التأجير لمجموعة واسعة من العملاء. تم إعطاء الاسم لممثل التهديد هذا ، والذي يبدو أنه خبير في التصيد الاحتيالي ، من قبل مجموعة Bellingcat للصحافة الاستقصائية. أطلق بيلنجكات على المجموعة اسم السمكة الهائلة التي تطفو في بحر العرب الشاسع المذكورة في كتاب الكائنات الخيالية الذي كتبه خورخي لويس بورجيس. كثيرا ما توصف الباهاموت في الميثولوجيا العربية بأنها سمكة هائلة بشكل لا يمكن تصوره.

كانت المجموعة موضوع العديد من المنشورات في السنوات الأخيرة ، بما في ذلك:

التوزيع

تم تحميل تطبيق SecureVPN المزيف الأولي الذي قمنا بتحليله إلى VirusTotal في 2022-03-17 ، من عنوان IP محدد موقعًا جغرافيًا لسنغافورة ، إلى جانب رابط إلى موقع ويب مزيف أطلق إحدى قواعد YARA الخاصة بنا.

في الوقت نفسه ، تم إخطارنا على Twitter عبر DM من malwrhunterteam حول نفس العينة.

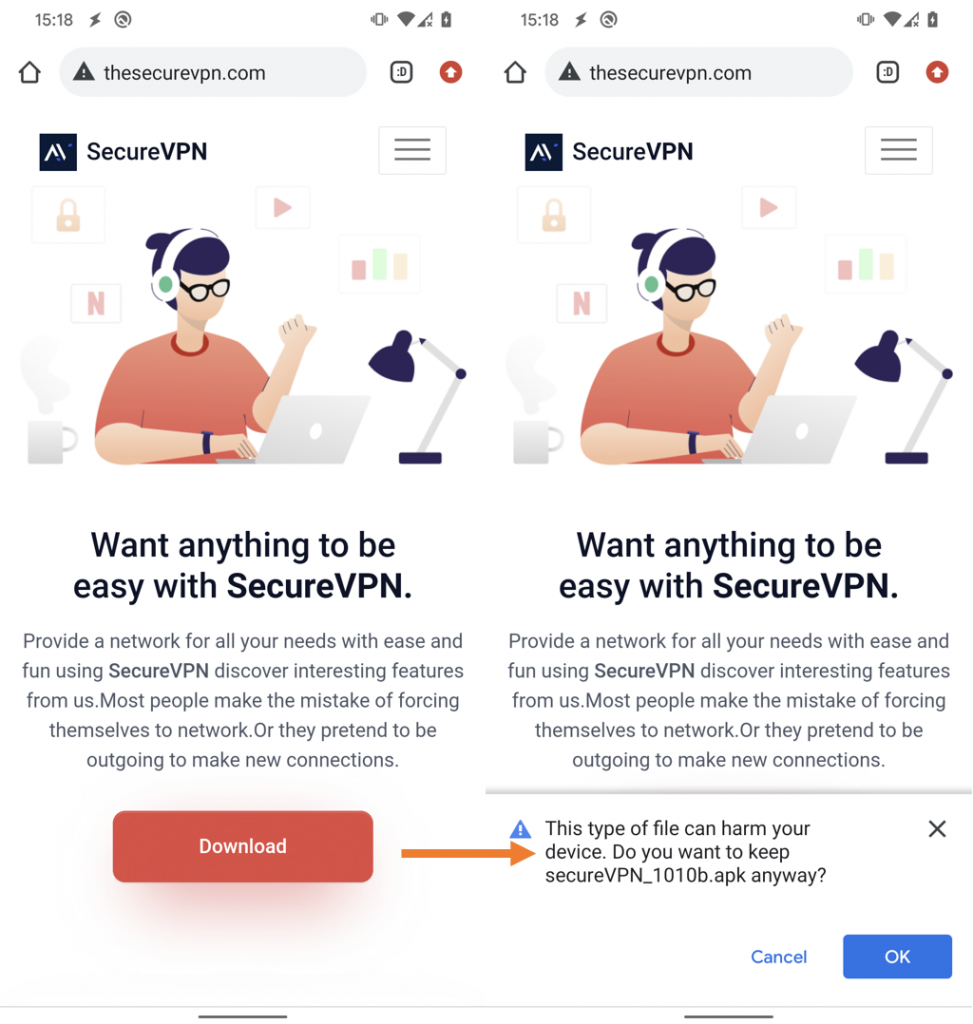

تم تسليم تطبيق Android الضار المستخدم في هذه الحملة عبر موقع الويب thesecurevpn [.] com (انظر الشكل 1) ، الذي يستخدم الاسم - ولكن لا شيء من المحتوى أو النمط - لخدمة SecureVPN المشروعة (في المجال Securevpn.com).

تم إنشاء موقع SecureVPN الوهمي هذا بناءً على ملف قالب ويب مجاني (انظر الشكل 2) ، والذي تم استخدامه على الأرجح من قبل ممثل التهديد كمصدر إلهام ، لأنه لم يتطلب سوى تغييرات صغيرة ويبدو جديرًا بالثقة.

thesecurevpn [.] com تم تسجيله في 2022-01-27 ؛ ومع ذلك ، فإن وقت التوزيع الأولي لتطبيق SecureVPN المزيف غير معروف. يتم توفير التطبيق الضار مباشرة من موقع الويب ولم يكن متاحًا مطلقًا في متجر Google Play.

عزو

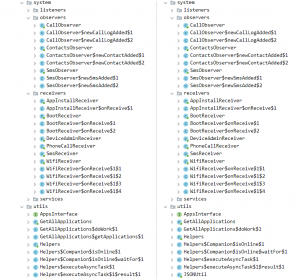

شوهدت شفرة ضارة في عينة SecureVPN المزيفة في حملة SecureChat الموثقة من قبل سايبل و كورسيك 360. لقد رأينا استخدام هذا الرمز فقط في الحملات التي أجرتها Bahamut ؛ تشمل أوجه التشابه مع تلك الحملات تخزين المعلومات الحساسة في قاعدة بيانات محلية قبل تحميلها على خادم القيادة والتحكم. من المحتمل أن يعتمد حجم البيانات المخزنة في قواعد البيانات هذه على الحملة. في الشكل 3 ، يمكنك رؤية فئات الحزم الضارة من هذا المتغير مقارنةً بعينة سابقة من كود Bahamut.

الشكل 3. مقارنة اسم الفئة بين حزمة SecureChat الخبيثة السابقة (على اليسار) وحزمة SecureVPN المزيفة (على اليمين)

بمقارنة الشكل 4 والشكل 5 ، يمكنك رؤية أوجه التشابه في استعلامات SQL في البرنامج الضار السابق SecureChat ، المنسوب إلى Bahamut ، والبرامج الضارة المزيفة SecureVPN.

على هذا النحو ، نعتقد أن تطبيق SecureVPN الوهمي مرتبط بمجموعة Bahamut.

تحليل الأداء

منذ أن أصبح موقع التوزيع على الإنترنت ، كان هناك ما لا يقل عن ثمانية إصدارات من برامج التجسس Bahamut متاحة للتنزيل. تم إنشاء هذه الإصدارات بواسطة ممثل التهديد ، حيث تم اتباع اسم التطبيق المزيف برقم الإصدار. تمكنا من سحب الإصدارات التالية من الخادم ، حيث نعتقد أن الإصدار الذي يحتوي على لاحقة إصدار أقل قد تم توفيره للضحايا المحتملين في الماضي ، بينما تم توفير أرقام الإصدارات الأعلى مؤخرًا (SecureVPN_104.apk, SecureVPN_105.apk, SecureVPN_106.apk, SecureVPN_107.apk, SecureVPN_108.apk, SecureVPN_109.apk, SecureVPN_1010.apk, SecureVPN_1010b.apk) قد استعمل.

نقسم هذه الإصدارات إلى فرعين ، حيث تم وضع كود Bahamut الضار في تطبيقين مختلفين للشبكات الافتراضية الخاصة.

في الفرع الأول من الإصدار آمن VPN_104 حتى آمن VPN_108، تم إدخال تعليمات برمجية ضارة في تطبيق SoftVPN الشرعي الذي يمكن العثور عليه على Google Play ويستخدم اسم الحزمة الفريد com.secure.vpn. يكون اسم الحزمة هذا مرئيًا أيضًا في ملف PARENT_APPLICATION_ID القيمة الموجودة في معلومات الإصدار الموجودة في شفرة المصدر التي تم فك تشفيرها لأول فرع وهمية لتطبيق SecureVPN ، كما هو موضح في الشكل 6.

في الفرع الثاني من الإصدار آمن VPN_109 حتى آمن VPN_1010b، تم إدخال تعليمات برمجية ضارة في تطبيق OpenVPN الشرعي مفتوح المصدر والمتوفر على Google Play، ويستخدم اسم الحزمة الفريد com.openvpn.secure. كما هو الحال مع فرع SoftVPN ذي طروادة ، يظهر اسم حزمة التطبيق الأصلي أيضًا في معلومات إصدار تطبيق SecureVPN المزيف ، والموجودة في كود المصدر الذي تم فك تشفيره ، كما هو موضح في الشكل 7.

الشكل 7. Fake SecureVPN v1.0.9 (SecureVPN_109) بشفرة ضارة مضمنة في OpenVPN كتطبيق رئيسي على الرغم من التشفير الثابت VERSION_NAME (1.0.0) لم يتغير بين الإصدارات

إلى جانب الانقسام في هذين الفرعين ، حيث يتم زرع نفس الشفرة الضارة في تطبيقين مختلفين من تطبيقات VPN ، فإن تحديثات إصدار SecureVPN المزيفة الأخرى تحتوي فقط على تغييرات أو إصلاحات بسيطة في الكود ، مع عدم وجود أي شيء مهم بالنظر إلى وظائفه العامة.

سبب تحول ممثل التهديد من تصحيح SoftVPN إلى OpenVPN باعتباره تطبيقه الرئيسي غير واضح ؛ ومع ذلك ، نشك في أن السبب قد يكون توقف تطبيق SoftVPN الشرعي عن العمل أو صيانته ولم يعد قادرًا على إنشاء اتصالات VPN - كما أكده اختبارنا لأحدث تطبيق SoftVPN من Google Play. قد يكون هذا سببًا لتبديل Bahamut لاستخدام OpenVPN ، حيث قد يقوم الضحايا المحتملون بإلغاء تثبيت تطبيق VPN لا يعمل من أجهزتهم. من المحتمل أن يتطلب تغيير أحد التطبيقات الرئيسية إلى تطبيق آخر مزيدًا من الوقت والموارد والجهد للتنفيذ الناجح من قبل ممثل التهديد.

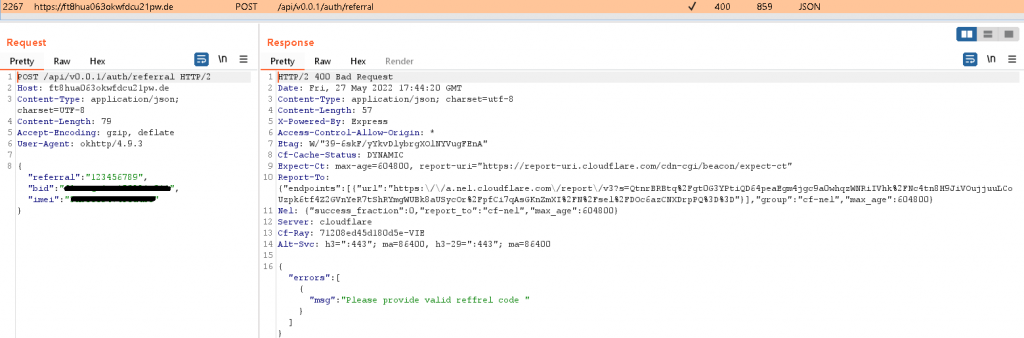

تم تطبيق رمز ضار تم وضعه في حزمة مع تطبيق OpenVPN على طبقة أعلى من رمز VPN. تنفذ هذه التعليمات البرمجية الخبيثة وظيفة برامج التجسس التي تطلب مفتاح تنشيط ثم يتحقق من المفتاح المقدم مقابل خادم القيادة والتحكم الخاص بالمهاجم. إذا تم إدخال المفتاح بنجاح ، فسيعيد الخادم رمزًا ضروريًا للاتصال الناجح بين برنامج تجسس Bahamut وخادم القيادة والتحكم الخاص به. إذا كان المفتاح غير صحيح ، فلن يتم تمكين أي من برامج التجسس Bahamut ولا وظائف VPN. لسوء الحظ ، بدون مفتاح التنشيط ، قد لا تقوم صناديق الحماية الديناميكية لتحليل البرامج الضارة بوضع علامة عليها كتطبيق ضار.

في الشكل 8 ، يمكنك رؤية طلب مفتاح التنشيط الأولي وفي الشكل 9 حركة مرور الشبكة وراء هذا الطلب والاستجابة من خادم القيادة والتحكم.

تحاول الحملات التي تستخدم تطبيق SecureVPN الوهمي الحفاظ على عدم ظهورها ، نظرًا لأنه من المرجح أن يتم تسليم عنوان URL لموقع الويب إلى الضحايا المحتملين باستخدام مفتاح التنشيط ، والذي لا يتوفر على الموقع. لسوء الحظ ، لم نتمكن من الحصول على مفتاح عمل.

لا تنتمي طبقة مفتاح التنشيط إلى وظيفة OpenVPN الأصلية ، ولا نتعرف عليها كرمز من أي تطبيق شرعي آخر. نعتقد أنه تم تطويره بواسطة Bahamut ، لأنه يتصل أيضًا بخادم C & C الخاص بهم.

لا يعد تنفيذ طبقة لحماية الحمولة من أن يتم تشغيلها مباشرة بعد الإطلاق على جهاز مستخدم غير مستهدف أو عند تحليلها ميزة فريدة. لقد رأينا بالفعل استخدام حماية مماثلة في حملة أخرى من قبل مجموعة Bahamut تم تنفيذها في دردشة آمنة تم تحليل التطبيق بواسطة CoreSec360. تطلب ذلك بذل جهد إضافي من قبل الضحية ، الذي كان عليه إنشاء حساب وتسجيل الدخول إليه ، مما مكّن بعد ذلك وظيفة برنامج التجسس في Bahamut. لقد لاحظنا أيضًا وجود حماية مماثلة تستخدم بواسطة APT-C-23، حيث يحتاج الضحية المحتملة إلى رمز قسيمة صالح لتنزيل التطبيق الضار.

الية عمل سفينة نوح

إذا تم تمكين برنامج التجسس Bahamut ، فيمكن التحكم فيه عن بُعد بواسطة مشغلي Bahamut ويمكنه إخراج العديد من بيانات الجهاز الحساسة مثل:

- جهات الاتصال،

- رسائل SMS ،

- سجلات المكالمات،

- قائمة بالتطبيقات المثبتة ،

- موقع الجهاز ،

- حسابات الجهاز ،

- معلومات الجهاز (نوع اتصال الإنترنت ، IMEI ، IP ، الرقم التسلسلي لبطاقة SIM) ،

- المكالمات الهاتفية المسجلة ، و

- قائمة بالملفات الموجودة على وحدة التخزين الخارجية.

من خلال إساءة استخدام خدمات إمكانية الوصول ، كما هو موضح في الشكل 10 ، يمكن للبرامج الضارة سرقة الملاحظات من ملاحظات آمنة التطبيق والتجسس بنشاط على رسائل الدردشة والمعلومات حول المكالمات من تطبيقات المراسلة الشائعة مثل:

- المكالمات والدردشة الدولية imo،

- Facebook Messenger ،

- الافعى،

- تطبيق Signal Private Messenger ،

- ال WhatsApp،

- برقية،

- WeChat و

- كونيون تطبيقات.

يتم تخزين جميع البيانات المسربة في قاعدة بيانات محلية ثم إرسالها إلى خادم القيادة والتحكم. تتضمن وظيفة Bahamut spyware القدرة على تحديث التطبيق من خلال تلقي رابط إلى إصدار جديد من خادم القيادة والتحكم.

وفي الختام

لا تزال حملة الهاتف المحمول التي تديرها مجموعة Bahamut APT نشطة ؛ تستخدم نفس الطريقة لتوزيع تطبيقات برامج التجسس على Android عبر مواقع الويب التي تنتحل شخصية أو تتنكر كخدمات شرعية ، كما رأينا في الماضي. علاوة على ذلك ، فإن كود برامج التجسس ، ومن ثم وظيفته ، هو نفسه كما في الحملات السابقة ، بما في ذلك جمع البيانات ليتم تسريبها في قاعدة بيانات محلية قبل إرسالها إلى خادم المشغلين ، وهو تكتيك نادرًا ما يُرى في تطبيقات التجسس الإلكتروني على الهاتف المحمول.

يبدو أن هذه الحملة قد حافظت على مستوى منخفض ، حيث لا نرى أي حالات في بيانات القياس عن بعد الخاصة بنا. من المحتمل أن يتم تحقيق ذلك من خلال التوزيع المستهدف للغاية ، حيث يتم توفير مفتاح تنشيط للضحية المحتملة جنبًا إلى جنب مع رابط إلى برنامج التجسس Bahamut ، وهو مطلوب لتمكين وظيفة التجسس للبرامج الضارة.

شركات النفط العالمية

ملفات

| SHA-1 | اسم الحزمة | اسم اكتشاف ESET | الوصف |

|---|---|---|---|

| 3144B187EDF4309263FF0BCFD02C6542704145B1 | com.openvpn.secure | أندرويد / جاسوس | تمت إعادة تجميع تطبيق OpenVPN برمز برنامج تجسس Bahamut. |

| 2FBDC11613A065AFBBF36A66E8F17C0D802F8347 | com.openvpn.secure | أندرويد / جاسوس | تمت إعادة تجميع تطبيق OpenVPN برمز برنامج تجسس Bahamut. |

| 2E40F7FD49FA8538879F90A85300247FBF2F8F67 | com.secure.vpn | أندرويد / جاسوس | تمت إعادة تجميع تطبيق SoftVPN برمز برنامج تجسس Bahamut. |

| 1A9371B8AEAD5BA7D309AEBE4BFFB86B23E38229 | com.secure.vpn | أندرويد / جاسوس | تمت إعادة تجميع تطبيق SoftVPN برمز برنامج تجسس Bahamut. |

| 976CC12B71805F4E8E49DCA232E95E00432C1778 | com.secure.vpn | أندرويد / جاسوس | تمت إعادة تجميع تطبيق SoftVPN برمز برنامج تجسس Bahamut. |

| B54FFF5A7F0A279040A4499D5AABCE41EA1840FB | com.secure.vpn | أندرويد / جاسوس | تمت إعادة تجميع تطبيق SoftVPN برمز برنامج تجسس Bahamut. |

| C74B006BADBB3844843609DD5811AB2CEF16D63B | com.secure.vpn | أندرويد / جاسوس | تمت إعادة تجميع تطبيق SoftVPN برمز برنامج تجسس Bahamut. |

| 4F05482E93825E6A40AF3DFE45F6226A044D8635 | com.openvpn.secure | أندرويد / جاسوس | تمت إعادة تجميع تطبيق OpenVPN برمز برنامج تجسس Bahamut. |

| 79BD0BDFDC3645531C6285C3EB7C24CD0D6B0FAF | com.openvpn.secure | أندرويد / جاسوس | تمت إعادة تجميع تطبيق OpenVPN برمز برنامج تجسس Bahamut. |

| 7C49C8A34D1D032606A5E9CDDEBB33AAC86CE4A6 | com.openvpn.secure | أندرويد / جاسوس | تمت إعادة تجميع تطبيق OpenVPN برمز برنامج تجسس Bahamut. |

شبكة

| IP | نطاق | الروية الأولى | التفاصيل |

|---|---|---|---|

| 104.21.10 [.] 79 | ft8hua063okwfdcu21pw [.] de | 2022-03-20 | خادم C & C |

| 172.67.185 [.] 54 | thesecurevpn [.] com | 2022-02-23 | موقع التوزيع |

تقنيات MITER ATT & CK

تم بناء هذا الجدول باستخدام إصدار 11 من إطار ATT & CK.

| تكتيك | ID | الاسم | الوصف |

|---|---|---|---|

| إصرار | T1398 | التمهيد أو البرامج النصية لتهيئة تسجيل الدخول | تتلقى برامج التجسس Bahamut ملف مكتمل نية البث للتنشيط عند بدء تشغيل الجهاز. |

| T1624 | تنفيذ الحدث المشغّل | تستخدم برامج التجسس Bahamut المراقبون ليتم إعلامهم بالتغييرات في الرسائل القصيرة وجهات الاتصال والمكالمات. | |

| التهرب الدفاعي | T1627 | تنفيذ حواجز | لن يتم تشغيل برنامج التجسس Bahamut ما لم يتم توفير مفتاح تنشيط صالح عند بدء تشغيل التطبيق. |

| الاكتشاف | T1420 | اكتشاف الملفات والدليل | يمكن لبرامج التجسس Bahamut سرد الملفات المتوفرة على وحدة التخزين الخارجية. |

| T1418 | اكتشاف البرامج | يمكن لبرامج التجسس Bahamut الحصول على قائمة بالتطبيقات المثبتة. | |

| T1426 | اكتشاف معلومات النظام | يمكن لبرامج التجسس Bahamut استخراج معلومات حول الجهاز بما في ذلك نوع اتصال الإنترنت و IMEI وعنوان IP والرقم التسلسلي لبطاقة SIM. | |

| مجموعة | T1417.001 | التقاط الإدخال: Keylogging | يسجل برنامج التجسس Bahamut ضغطات المفاتيح في رسائل الدردشة ومعلومات الاتصال من التطبيقات المستهدفة. |

| T1430 | تتبع الموقع | برامج التجسس Bahamut تتعقب موقع الجهاز. | |

| T1429 | التقاط الصوت | يمكن لبرامج التجسس Bahamut تسجيل المكالمات الهاتفية. | |

| T1532 | أرشفة البيانات المجمعة | تخزن برامج التجسس Bahamut البيانات التي تم جمعها في قاعدة بيانات قبل التسلل. | |

| T1636.002 | بيانات المستخدم المحمية: سجلات المكالمات | يمكن لبرامج التجسس Bahamut استخراج سجلات المكالمات. | |

| T1636.003 | بيانات المستخدم المحمية: قائمة جهات الاتصال | يمكن لبرامج التجسس Bahamut استخراج قائمة جهات الاتصال. | |

| T1636.004 | بيانات المستخدم المحمية: رسائل SMS | يمكن لبرامج التجسس Bahamut استخراج رسائل SMS. | |

| القيادة والتحكم | T1437.001 | بروتوكول طبقة التطبيق: بروتوكولات الويب | تستخدم برامج التجسس Bahamut HTTPS للتواصل مع خادم C&C الخاص بها. |

| exfiltration | T1646 | تسلل عبر قناة C2 | تقوم برامج التجسس Bahamut بتسريب البيانات المسروقة عبر قناة C&C الخاصة بها. |