1Institute for Quantum Computing and Department of Combinator and Optimization، University of Waterloo، Waterloo، Ontario N2L 3G1، Canada.

2معهد الفيزياء النظرية ، ETH زيورخ ، سويسرا.

3معهد الحوسبة الكمومية وقسم الفيزياء والفلك ، جامعة واترلو ، واترلو ، أونتاريو N2L 3G1 ، كندا.

تجد هذه الورقة مثيرة للاهتمام أو ترغب في مناقشة؟ Scite أو ترك تعليق على SciRate.

ملخص

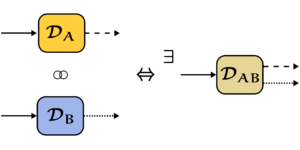

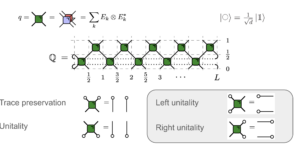

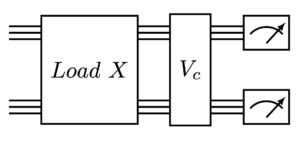

ندرس مهمة التشفير مع الحذف المعتمد (ECD) المقدم من Broadbent and Islam (2020) ، ولكن في إعداد مستقل عن الجهاز: نظهر أنه من الممكن تحقيق هذه المهمة حتى عندما لا تثق الأطراف الصادقة في أجهزتهم الكمية. . علاوة على ذلك ، فإننا نحدد الأمان لمهمة تنمية الطفولة المبكرة بطريقة قابلة للتركيب ونبين أن بروتوكول ECD الخاص بنا يفي بالشروط التي تؤدي إلى أمان قابل للتكوين. يعتمد بروتوكولنا على توزيع المفتاح الكمي المستقل عن الجهاز (DIQKD) ، وعلى وجه الخصوص بروتوكول DIQKD الموازي المستند إلى لعبة المربع السحري غير المحلية ، التي قدمها Jain و Miller و Shi (2020). لتحقيق الحذف المعتمد ، نستخدم خاصية لعبة Magic Square التي لاحظها Fu and Miller (2018) ، وهي أنه يمكن استخدام متغير من جولتين من اللعبة للتصديق على حذف بت واحد عشوائي. من أجل تحقيق أمان الحذف المعتمد للرسائل الطويلة بشكل تعسفي من هذه الخاصية ، أثبتنا نظرية التكرار الموازي للألعاب غير المحلية ذات الجولتين ، والتي قد تكون ذات فائدة مستقلة.

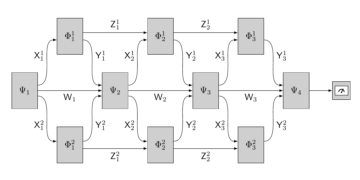

الصورة المميزة: بناء جهاز محاكاة لإثبات الأمان القابل للتكوين

► بيانات BibTeX

ferences المراجع

[1] ناتي أهارون ، وأندريه تشيلو ، وإيوردانيس كيرينيديس ، وسيرج ماسار ، وستيفانو بيرونيو ، وجوناثان سيلمان ، "ضعف تقليب العملة في وضع مستقل عن الجهاز" نظرية الحساب الكمي ، والتواصل ، والتشفير 1-12 (2014).

https://doi.org/10.1007/978-3-642-54429-3_1

[2] روتم أرنون-فريدمان ، فريديريك دوبوي ، عمر فوزي ، ريناتو رينر ، وتوماس فيديك ، "التشفير الكمي العملي المستقل عن الجهاز عبر تراكم الإنتروبيا" Nature Communications 9 ، 459 (2018).

https://doi.org/10.1038/s41467-017-02307-4

https: / / www.nature.com/ articles / s41467-017-02307-4

[3] ناتي أهارون ، سيرج ماسار ، ستيفانو بيرونيو ، وجوناثان سيلمان ، "التزام بت مستقل عن الجهاز على أساس عدم مساواة CHSH" New Journal of Physics 18 ، 025014 (2016).

https://doi.org/10.1088/1367-2630/18/2/025014

[4] تشارلز إتش بينيتاند جيل براسارد "التشفير الكمي: توزيع المفتاح العام وإلقاء العملات المعدنية" وقائع المؤتمر الدولي لأجهزة الكمبيوتر والأنظمة ومعالجة الإشارات 175 (1984).

الشبكي: / / doi.org/ 10.1016 / j.tcs.2011.08.039

[5] جوناثان باريت ، روجر كولبيك ، وأدريان كينت ، "هجمات الذاكرة على التشفير الكمي المستقل عن الجهاز" رسائل المراجعة الفيزيائية 110 ، 010503 (2013).

الشبكي: / / doi.org/ 10.1103 / PhysRevLett.110.010503

[6] آن برودبنتاند ربيب إسلام "التشفير الكمي مع الحذف المعتمد" نظرية التشفير 92-122 (2020).

https://doi.org/10.1007/978-3-030-64381-2_4

[7] مايكل بن أور ، وميشاي هوروديكي ، وديبي دبليو ليونج ، ودومينيك مايرز ، وجوناثان أوبنهايم ، "الأمن الشامل القابل للتكوين لتوزيع المفاتيح الكمومية" نظرية التشفير 386-406 (2005).

https://doi.org/10.1007/978-3-540-30576-7_21

[8] محمد بافاريان ، توماس فيديك ، وهنري يوين ، "ألعاب التثبيت للتكرار المتوازي" https: / / arxiv.org/ abs / 1509.07466 (2015).

الشبكي: / / arxiv.org/ ABS / +1509.07466

[9] محمد بافاريان ، توماس فيديك ، وهنري يوين ، "تضخيم الصلابة للألعاب المتشابكة عن طريق التثبيت" وقائع الندوة السنوية التاسعة والأربعين لـ ACM SIGACT حول نظرية الحوسبة 49-303 (316).

الشبكي: / / doi.org/ 10.1145 / 3055399.3055433

[10] J. Lawrence Carterand Mark N. Wegman "الفئات العالمية لوظائف التجزئة" مجلة علوم الحاسب والنظم 18 ، 143-154 (1979).

https://doi.org/10.1016/0022-0000(79)90044-8

[11] Honghao Fuand Carl A. Miller "العشوائية المحلية: أمثلة وتطبيق" مراجعة فيزيائية أ 97 ، 032324 (2018).

الشبكي: / / doi.org/ 10.1103 / PhysRevA.97.032324

[12] Alexandru Gheorghiu و Tony Metger و Alexander Poremba ، "التشفير الكمي مع الاتصال الكلاسيكي: إعداد الحالة عن بُعد الموازي لحماية النسخ والتحقق والمزيد" https: / / arxiv.org/ abs / 2201.13445 (2022).

الشبكي: / / arxiv.org/ ABS / +2201.13445

[13] توماس هولنشتاين "التكرار الموازي: التبسيط وحالة عدم الإشارة" وقائع الندوة السنوية التاسعة والثلاثين لـ ACM حول نظرية الحوسبة 411-419 (2007).

الشبكي: / / doi.org/ 10.1145 / 1250790.1250852

[14] Rahul Jainand Srijita Kundu "نظرية المنتج المباشر للتواصل الكمي أحادي الاتجاه" وقائع المؤتمر السنوي السادس والثلاثين للتعقيد الحسابي IEEE (CCC 36) 2021: 27-1: 27 (28).

الشبكي: / / doi.org/ 10.4230 / LIPIcs.CCC.2021.27

https: / / drops.dagstuhl.de/ opus / volltexte / 2021/14301

[15] راهول جاين ، كارل إيه ميلر ، وياويون شي ، "التوزيع المتوازي لمفتاح الكم المستقل عن الجهاز" معاملات IEEE حول نظرية المعلومات 66 ، 5567-5584 (2020).

الشبكي: / / doi.org/ 10.1109 / TIT.2020.2986740

[16] راهول جاين ، وأتيلا بيريزليني ، وبنغوي ياو ، "نظرية التكرار الموازي للألعاب ذات الجولة الواحدة للاعبين المتشابكين في ظل توزيع المنتج" 2014 مؤتمر IEEE التاسع والعشرون حول التعقيد الحسابي (CCC '29) 14-209 (216).

الشبكي: / / doi.org/ 10.1109 / CCC.2014.29

[17] جوليا كيمبي ، هيروتادا كوباياشي ، كيجي ماتسوموتو ، بين تونر ، وتوماس فيديك ، "الألعاب المتشابكة يصعب تقديرها" 2008 ندوة IEEE السنوية التاسعة والأربعون حول أسس علوم الكمبيوتر 49-447 (456).

الشبكي: / / doi.org/ 10.1109 / FOCS.2008.8

[18] Srijita Kundu و Jamie Sikora و Ernest Y.-Z. تان ، "بروتوكول مستقل عن الجهاز لنقل XOR غافل" Quantum 6 ، 725 (2022).

https://doi.org/10.22331/q-2022-05-30-725

[19] Srijita Kunduand Ernest Y.-Z. تان "التشفير غير القابل للنسخ المستقل عن الجهاز" https: / / arxiv.org/ abs / 2210.01058 (2022).

الشبكي: / / arxiv.org/ ABS / +2210.01058

[20] Norbert Lütkenhaus، Ashutosh Marwah، and Dave Touchette، "Erasable Bit Commitment From Temporary Quantum Trust" IEEE Journal on Selected areas in Information Theory 1، 536–554 (2020).

https: / / doi.org/ 10.1109 / JSAIT.2020.3017054

[21] أولي موريران ريناتو رينر "التشفير المجرد" الندوة الثانية حول الابتكارات في علوم الكمبيوتر ، ICS 2011 1-21 (2011).

https: / / crypto.ethz.ch/publications / MauRen11.html

[22] Stefano Pironio، Antonio Acín، Nicolas Brunner، Nicolas Gisin، Serge Massar، and Valerio Scarani ، "توزيع مفتاح كمومي مستقل عن الجهاز آمن ضد الهجمات الجماعية" New Journal of Physics 11، 045021 (2009).

https://doi.org/10.1088/1367-2630/11/4/045021

[23] كريستوفر بورتمان وريناتو رينر "أمان التشفير لتوزيع المفتاح الكمي" https: / / arxiv.org/ abs / 1409.3525 (2014).

الشبكي: / / arxiv.org/ ABS / +1409.3525

[24] Anup Rao "التكرار الموازي في ألعاب الإسقاط والتركيز" وقائع الندوة السنوية الأربعين لـ ACM حول نظرية الحوسبة 1-10 (2008).

الشبكي: / / doi.org/ 10.1145 / 1374376.1374378

[25] ران راز "نظرية التكرار المتوازي" وقائع الندوة السنوية السابعة والعشرون ACM حول نظرية الحوسبة 447-456 (1995).

الشبكي: / / doi.org/ 10.1145 / 225058.225181

[26] ريناتو رينر "أمن توزيع مفتاح الكم" (2005).

https: / / doi.org/10.3929 / ethz-a-005115027

[27] جوناثان سيلمان ، وأندريه تشيلو ، وناتي أهارون ، وإيوردانيس كيرينيديس ، وستيفانو بيرونيو ، وسيرج ماسار ، "التزام بت الكمي غير الموثوق به تمامًا وتقليب العملة" فيزيكال ريفيو ليترز 106 ، 220501 (2011).

الشبكي: / / doi.org/ 10.1103 / PhysRevLett.106.220501

[28] Marco Tomamicheland Anthony Leverrier "دليل أمني كامل ومستقل إلى حد كبير لتوزيع المفاتيح الكمومية" Quantum 1 ، 14 (2017).

https://doi.org/10.22331/q-2017-07-14-14

[29] دومينيك أونروه "التشفير الكمي القابل للإلغاء الزمني للإصدار الزمني" التطورات في علم التشفير - EUROCRYPT 2014–129 (146).

https://doi.org/10.1007/978-3-642-55220-5_8

[30] بارت فان دير فيشت ، وكزافييه كويتو روي ، وبوريس سكوريتش ، "لا يمكن لمس هذا: دليل العبث غير المشروط من المفاتيح القصيرة" https: / / arxiv.org/ abs / 2006.02476 (2020).

الشبكي: / / arxiv.org/ ABS / +2006.02476

[31] توماس فيديك "DIQKD الموازي من التكرار المتوازي" https: / / arxiv.org/ abs / 1703.08508 (2017).

الشبكي: / / arxiv.org/ ABS / +1703.08508

[32] Vilasini Venkatesh، Christopher Portmann، and Lídia del Rio ، "الأمان المركب في التشفير الكمي النسبي" New Journal of Physics 21، 043057 (2019).

https://doi.org/10.1088/1367-2630/ab0e3b

[33] ستيفن ويزنر "التشفير المتقارن" أخبار SIGACT 15 ، 78-88 (1983).

الشبكي: / / doi.org/ 10.1145 / 1008908.1008920

دليلنا يستخدم من قبل

[1] توني مترغر ، وعمر فوزي ، وديفيد سوتر ، وريناتو رينر ، "تراكم الانتروبيا المعمم" ، أرخايف: 2203.04989, (2022).

[2] Taiga Hiroka و Tomoyuki Morimae و Ryo Nishimaki و Takashi Yamakawa ، "التشفير الكمي مع الحذف المعتمد ، إعادة النظر: المفتاح العام ، والتواصل القائم على السمات ، والتواصل الكلاسيكي" ، أرخايف: 2105.05393, (2021).

[3] Taiga Hiroka و Tomoyuki Morimae و Ryo Nishimaki و Takashi Yamakawa ، "التشفير الوظيفي الأبدي المعتمد" ، أرخايف: 2207.13878, (2022).

[4] راهول جاين وسريجيتا كوندو ، "نظرية المنتج المباشر لتعقيد الاتصالات الكمومية مع تطبيقات للتشفير المستقل عن الجهاز" ، أرخايف: 2106.04299, (2021).

الاستشهادات المذكورة أعلاه من إعلانات ساو / ناسا (تم آخر تحديث بنجاح 2023-07-06 13:26:29). قد تكون القائمة غير كاملة نظرًا لأن جميع الناشرين لا يقدمون بيانات اقتباس مناسبة وكاملة.

لا يمكن أن تجلب استشهد تبادل البيانات أثناء آخر محاولة 2023-07-06 13:26:27: لا يمكن جلب البيانات المستشهد بها من 10.22331 / q-2023-07-06-1047 من Crossref. هذا أمر طبيعي إذا تم تسجيل DOI مؤخرًا.

نشرت هذه الورقة في الكم تحت نسبة المشاع الإبداعي 4.0 الدولية (CC BY 4.0) رخصة. يظل حقوق الطبع والنشر مع مالكي حقوق الطبع والنشر الأصليين مثل المؤلفين أو مؤسساتهم.

- محتوى مدعوم من تحسين محركات البحث وتوزيع العلاقات العامة. تضخيم اليوم.

- PlatoData.Network Vertical Generative Ai. تمكين نفسك. الوصول هنا.

- أفلاطونايستريم. ذكاء Web3. تضخيم المعرفة. الوصول هنا.

- أفلاطون السيارات / المركبات الكهربائية ، كربون، كلينتك ، الطاقة، بيئة، شمسي، إدارة المخلفات. الوصول هنا.

- BlockOffsets. تحديث ملكية الأوفست البيئية. الوصول هنا.

- المصدر https://quantum-journal.org/papers/q-2023-07-06-1047/

- :يكون

- :ليس

- 1

- 10

- 11

- 12

- 13

- 14

- 15%

- 16

- 17

- 19

- 1984

- 20

- 2005

- 2008

- 2011

- 2013

- 2014

- 2015

- 2016

- 2017

- 2018

- 2019

- 2020

- 2021

- 2022

- 22

- 23

- 24

- 25

- 26%

- 27

- 28

- المرتبة الرابعة

- 30

- 31

- 32

- 33

- 66

- 7

- 8

- 9

- a

- فوق

- الملخص

- الوصول

- تراكم

- التأهيل

- ACM

- ادريان

- السلف

- الانتماءات

- ضد

- الكسندر

- الكل

- توسيع

- و

- سنوي

- أنتوني

- تطبيق

- التطبيقات

- تقريبي

- هي

- المناطق

- AS

- علم الفلك

- الهجمات

- المؤلفة

- الكتاب

- على أساس

- BE

- بن

- قطعة

- بوريس

- مقيد

- استراحة

- لكن

- by

- CAN

- كندا

- كارل

- حقيبة

- مجلس التعاون الجمركي

- الأطباء

- يشهد

- تشارلز

- كريستوفر

- فصول

- البرمجة

- عملة

- جماعي

- التعليق

- التزام

- جميل

- Communication

- مجال الاتصالات

- إكمال

- تعقيد

- حساب

- الكمبيوتر

- علوم الكمبيوتر

- أجهزة الكمبيوتر

- الحوسبة

- من التركيز

- الشروط

- مؤتمر

- إنشاء

- حقوق الطبع والنشر

- استطاع

- التشفير

- البيانات

- ديف

- ديفيد

- ديبي

- القسم

- الأجهزة

- مباشرة

- بحث

- توزيع

- التوزيعات

- do

- أثناء

- التشفير

- ETH

- حتى

- دليل

- أمثلة

- في حالة

- أسس

- تبدأ من

- fu

- وظيفي

- وظائف

- لعبة

- ألعاب

- جيل

- معطى

- الثابت

- هارفارد

- مزيج

- هنري

- أصحاب

- HTML

- HTTPS

- IEEE

- if

- صورة

- in

- مستقل

- معلومات

- الابتكارات

- المؤسسات

- مصلحة

- وكتابة مواضيع مثيرة للاهتمام

- عالميا

- أدخلت

- IT

- جيمي

- جافا سكريبت

- مجلة

- القفل

- مفاتيح

- إلى حد كبير

- اسم العائلة

- لورنس

- قيادة

- يترك

- حقوق الملكية الفكرية

- قائمة

- طويل

- سحر

- أسلوب

- ماركو

- علامة

- ماكس العرض

- مايو..

- رسائل

- مايكل

- طحان

- شهر

- الأكثر من ذلك

- علاوة على ذلك

- أي

- الطبيعة

- جديد

- أخبار

- نيكولا

- عادي

- of

- عمر

- on

- أونتاريو

- جاكيت

- التحسين

- or

- طلب

- أصلي

- لنا

- صفحات

- ورق

- موازية

- خاص

- الأحزاب

- مادي

- فيزياء

- أفلاطون

- الذكاء افلاطون البيانات

- أفلاطون داتا

- ممكن

- إجراءات

- معالجة

- المنتج

- إسقاط

- دليل

- الملكية

- بروتوكول

- إثبات

- تزود

- جمهور

- مفتاح العام

- نشرت

- الناشر

- الناشرين

- كمية

- الاحصاء الكمية

- تشفير الكم

- عشوائية

- العشوائية

- مؤخرا

- المراجع

- مسجل

- بقايا

- عن بعد

- مراجعة

- علوم

- علوم

- الثاني

- تأمين

- أمن

- مختار

- ضبط

- قصير

- إظهار

- سيجنل

- محاكاة

- عزباء

- مربع

- الولايه او المحافظه

- ستيفن

- دراسة

- بنجاح

- هذه

- مناسب

- سويسرا

- ندوة

- نظام

- أنظمة

- مهمة

- مؤقت

- أن

- •

- من مشاركة

- نظري

- نظرية

- أطروحة

- عنوان

- إلى

- توني

- تواصل

- المعاملات

- تحويل

- الثقة

- دون شروط

- مع

- عالمي

- جامعة

- تحديث

- URL

- تستخدم

- مستعمل

- متنوع

- التحقق

- بواسطة

- حجم

- W

- تريد

- وكان

- we

- متى

- التي

- مع

- عام

- زفيرنت