عند إيقاف تشغيل أجهزتهم القديمة ، "ترمي العديد من الشركات الطفل بمياه الاستحمام"

من المحتمل أن يكون إخراج جهاز التوجيه البائد من رف المعدات والانزلاق في بديل جديد لامع أمرًا يحدث يوميًا في العديد من بيئات شبكات الأعمال. ومع ذلك ، يجب أن يكون مصير جهاز التوجيه الذي يتم التخلص منه مهمًا ، إن لم يكن أكثر من ذلك ، مثل الانتقال السلس وتطبيق المجموعة الجديدة في الحامل. لسوء الحظ ، يبدو أن هذا ليس هو الحال في كثير من الأحيان.

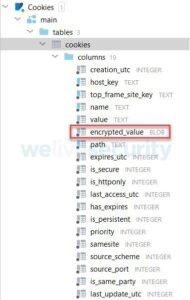

عندما اشترى فريق بحث ESET عددًا قليلاً من أجهزة التوجيه المستخدمة لإعداد بيئة اختبار ، كانت هناك صدمة بين أعضاء الفريق عندما اكتشفوا أنه في كثير من الحالات ، لم يتم مسح التكوينات المستخدمة سابقًا ... والأسوأ من ذلك ، يمكن أن تكون البيانات الموجودة على الأجهزة تُستخدم لتحديد المالكين السابقين إلى جانب تفاصيل تكوينات الشبكة الخاصة بهم.

قادنا ذلك إلى إجراء اختبار أكثر شمولاً ، وشراء المزيد من الأجهزة المستخدمة واعتماد منهجية بسيطة لمعرفة ما إذا كانت البيانات لا تزال موجودة على الأجهزة. تم الحصول على ما مجموعه 18 جهاز توجيه ، واحد مات عند الوصول ، واثنان كانا زوجان معكوسان ، لذلك قمنا بحسابهما كوحدة واحدة ؛ بعد هذه التعديلات ، اكتشفنا تفاصيل التكوين والبيانات على أكثر من 56٪ من الأجهزة.

في الأيدي الخطأ ، تكفي البيانات المستقاة من الأجهزة - بما في ذلك بيانات العميل ومفاتيح المصادقة من جهاز التوجيه إلى جهاز التوجيه وقوائم التطبيقات وغير ذلك الكثير - لإطلاق هجوم إلكتروني. كان من الممكن أن يكون الفاعل السيئ قد حصل على الوصول الأولي المطلوب لبدء البحث عن مكان الأصول الرقمية للشركة وما قد يكون ذا قيمة. من المحتمل أننا جميعًا ندرك ما سيأتي بعد ذلك في هذا السيناريو.

تم توثيق التغيير الذي طرأ في السنوات الأخيرة على الأساليب التي يستخدمها الفاعلون السيئون في شن هجمات إلكترونية على الشركات لأغراض تحقيق الدخل. أدى التحول إلى أسلوب أكثر تقدمًا للتهديد المستمر للهجوم إلى قيام المجرمين الإلكترونيين بإنشاء نقطة دخول وموطئ قدم في الشبكات. ثم يقضون الوقت والموارد في إجراء استخراج متطور للبيانات ، واستكشاف طرق للتحايل على الإجراءات الأمنية ، ثم في نهاية المطاف جعل الشركة تجثو على ركبتيها عن طريق إلحاق هجوم ضار ببرامج الفدية الضارة أو أي ضرر إلكتروني آخر.

التوغل الأولي غير المصرح به في شبكة الشركة له قيمة: متوسط السعر الحالي لبيانات اعتماد الوصول إلى شبكات الشركة ، وفقًا لـ بحث أجرته KELA Cybercrime Prevention، حوالي 2,800 دولار. هذا يعني أن جهاز التوجيه المستخدم الذي تم شراؤه مقابل بضع مئات من الدولارات ، والذي بدون بذل الكثير من الجهد يوفر الوصول إلى الشبكة ، يمكن أن يوفر لمجرمي الإنترنت عائدًا كبيرًا على الاستثمار. هذا على افتراض أنهم يقومون فقط بتجريد بيانات الوصول وبيعها في سوق ويب مظلم ، بدلاً من شن هجوم إلكتروني بأنفسهم.

كان أحد العناصر المقلقة في هذا البحث هو عدم مشاركة الشركات عندما حاولنا تنبيههم إلى قضية (مشاكل) بياناتهم التي يمكن الوصول إليها في المجال العام. كان البعض متجاوبًا مع جهة الاتصال ، وأكد البعض أن الأجهزة قد تم تمريرها إلى الشركات لتدميرها أو مسحها بشكل آمن - وهي عملية لم تحدث بشكل واضح - وتجاهل البعض الآخر محاولات الاتصال المتكررة.

الدروس التي يجب أن تؤخذ من هذا البحث هي أن أي جهاز يغادر شركتك يحتاج إلى التنظيف ، وأن عملية التطهير تحتاج إلى اعتماد ومراجعة بانتظام لضمان عدم بيع جواهر التاج الخاصة بشركتك علنًا في الأجهزة المستعملة العامة الأسواق.

لقد نشرنا التفاصيل - حسنًا ، جميعها باستثناء أسماء الشركات والبيانات التي من شأنها أن تجعلها قابلة للتحديد - في مستند تقني. يحتوي المستند التعريفي التمهيدي أيضًا على بعض الإرشادات حول العملية التي يجب اتباعها ، بما في ذلك الإشارات إلى منشور NIST الخاص 800.88r1 ، إرشادات لتعقيم الوسائط. نوصي بشدة بقراءة التفاصيل واستخدام النتائج التي توصلنا إليها كدليل للتحقق من العملية في مؤسستك ، لضمان عدم الكشف عن أي بيانات عن غير قصد.

- محتوى مدعوم من تحسين محركات البحث وتوزيع العلاقات العامة. تضخيم اليوم.

- بلاتوبلوكشين. Web3 Metaverse Intelligence. تضخيم المعرفة. الوصول هنا.

- سك المستقبل مع أدرين أشلي. الوصول هنا.

- المصدر https://www.welivesecurity.com/2023/04/18/discarded-not-destroyed-old-routers-reveal-corporate-secrets/

- :لديها

- :يكون

- $ UP

- 8

- a

- الوصول

- يمكن الوصول

- وفقا

- المكتسبة

- الجهات الفاعلة

- اعتماد

- متقدم

- بعد

- ملاحظه

- الكل

- على طول

- من بين

- و

- أي وقت

- تطبيق

- هي

- حول

- وصول

- AS

- ممتلكات

- مهاجمة

- حاول

- محاولات

- دققنا

- التحقّق من المُستخدم

- المتوسط

- الأطفال

- سيئة

- BE

- كان

- يجري

- وبذلك

- الأعمال

- الأعمال

- by

- حقيبة

- الحالات

- الأطباء

- تغيير

- التحقق

- بوضوح

- الشركات

- حول الشركة

- الشركة

- إدارة

- إجراء

- الاعداد

- تم تأكيد

- التواصل

- يحتوي

- منظمة

- استطاع

- أوراق اعتماد

- تاج

- حالياًّ

- زبون

- بيانات العميل

- هجوم الانترنت

- هجمات الكترونية

- جرائم الإنترنت

- الجريمة الإلكترونية

- مجرمو الإنترنت

- إتلاف

- غامق

- الويب المظلم

- البيانات

- ميت

- الميت

- دمر

- تفاصيل

- جهاز

- الأجهزة

- رقمي

- الأصول الرقمية

- اكتشف

- دولار

- نطاق

- جهد

- العنصر

- اشتباك

- كاف

- ضمان

- دخول

- البيئة

- البيئات

- معدات

- أبحاث إسيت

- تأسيس

- كل يوم

- استكشاف

- واسع

- قليل

- يتبع

- في حالة

- وجدت

- تبدأ من

- توجيه

- العناية باليد

- أجهزة التبخير

- يملك

- لكن

- HTTPS

- تحديد

- التنفيذ

- أهمية

- in

- بما فيه

- في البداية

- استثمار

- IT

- انها

- JPG

- مفاتيح

- نقص

- إطلاق

- إطلاق

- مغادرة

- ليد

- الدروس

- على الأرجح

- قوائم

- تقع

- جعل

- كثير

- تجارة

- الأسواق

- يعني

- الإجراءات

- الوسائط

- الأعضاء

- آلية العمل

- طرق

- ربما

- تسييل

- الأكثر من ذلك

- أسماء

- إحتياجات

- شبكة

- الشبكات

- الشبكات

- جديد

- التالي

- نيست

- of

- قديم

- الأجهزة القديمة

- on

- ONE

- معارض

- منظمة

- أخرى

- أخرى

- لنا

- على مدى

- الخاصة

- أصحاب

- ورق

- مرت

- المكان

- أفلاطون

- الذكاء افلاطون البيانات

- أفلاطون داتا

- البوينت

- سابقا

- السعر

- قبل

- المحتمل

- عملية المعالجة

- تزود

- ويوفر

- جمهور

- منشور

- نشرت

- شراء

- المشتريات

- أغراض

- الفدية

- رانسومواري الهجوم

- نادي القراءة

- الأخيرة

- نوصي

- المراجع

- بانتظام

- متكرر

- مطلوب

- بحث

- الموارد

- عائد أعلى

- كشف

- جهاز التوجيه

- s

- سيناريو

- تأمين

- أمن

- التدابير الأمنية

- بيع

- طقم

- ينبغي

- هام

- الاشارات

- عزباء

- انزلاق

- So

- باعت

- بعض

- متطور

- تختص

- أنفق

- بداية

- لا يزال

- بقوة

- نمط

- فريق

- أعضاء الفريق

- تجربه بالعربي

- أن

- •

- من مشاركة

- منهم

- أنفسهم

- تشبه

- التهديد

- الوقت

- إلى

- جدا

- الإجمالي

- انتقال

- في النهاية

- وحدة

- us

- مستعمل

- القيمة

- قيمنا

- الويب

- حسن

- ابحث عن

- التي

- أبيض

- ورقة بيضاء

- واسع

- مسح

- مع

- بدون

- سوف

- خاطئ

- الأيدي الخطأ

- سنوات

- حل متجر العقارات الشامل الخاص بك في جورجيا

- زفيرنت