وقت القراءة: 3 دقائق

وقت القراءة: 3 دقائق

المصدر: Comodo

وقعت واحدة من أكثر هجمات الفدية المعروفة في مايو 2017 ، عندما تكشفت هجوم Wannacry. وقد أثر هذا الهجوم على أكثر من 200,000 مستخدم وأصاب أكثر من 300,000 جهاز كمبيوتر. سي بي اس نيوز قدر الهجوم WannaCry في خسائر تصل إلى 4 مليارات دولار. كيف؟

عندما يتوقف مئات الآلاف من أجهزة الكمبيوتر عن العمل في 150 دولة ، فهذه فرصة اقتصادية ضائعة. لن تحصل على هذا الوقت مرة أخرى. توقف العمل وتأخير الأنشطة الأساسية ويجب استبدال الأجهزة المصابة. بالإضافة إلى ذلك ، اعتمادًا على طبيعة البيانات المعرضة للخطر ، قد تكون هناك عواقب قانونية وتلفًا لسمعة الشركة.

الحقيقة هي أن هجمات برامج الفدية لن تتلاشى. تعرضت مدينة بالتيمور للتو لهجوم خطير في 7 مايو 2019 من هذا العام. وفقًا للتقارير ، كانت أنظمة المدينة بحاجة إلى تحديثات البرامج الأساسية وملفات النسخ الاحتياطي.

هذا يجعلك تتساءل: هل أنظمتكم محمية؟ إليك بعض الأسباب التي قد لا تجعلك.

طريقتان رئيسيتان للإصابة

- قبل بضع سنوات فقط ، كانت رسائل البريد الإلكتروني التي تحتوي على مرفقات غير ضارة (مثل "رموز الفوترة" أو "تحديثات الحالة") تحتوي بالفعل على برامج ضارة يتم تنفيذها عندما قام المستخدم بفتح المرفق. بمجرد أن بدأ الهجوم ، لم يتمكن المستخدمون من الوصول إلى بياناتهم الخاصة أو كانت شاشتهم مقفلة. ظهرت شاشة منبثقة مع طلب دفع القراصنة.

- تنتشر برامج الفدية من خلال مواقع الويب التي تستضيف ما يعرف بمجموعة أدوات استغلال. تقوم المجموعة بفحص جهاز الكمبيوتر الخاص بالزائر لمعرفة ما إذا كانت تقوم بتشغيل برنامج به ثغرات أمنية معروفة. إذا كشف الفحص عن واحدة من نقاط الضعف هذه ، فإنه يستخدمها لتنزيل وتثبيت برامج الفدية على كمبيوتر الضحية.

أهداف محتملة

واليوم ، أصبح كل نشاط تجاري ومنظمة تقريبًا هدفًا محتملًا لبرامج الفدية. تشمل ثلاثة قطاعات ، ولا سيما المعرضة للخطر ، ما يلي:

- المدارس والجامعات - لأنهم يميلون إلى امتلاك فرق تقنية معلومات أصغر وقد يفتقرون إلى موظفين لديهم مهارات الأمن الإلكتروني من أي نوع. تم اختراق Georgia Tech في ديسمبر 2018 ، واكتشف متأخرا أنه تم اختراق أكثر من مليون سجل لأعضاء هيئة التدريس والموظفين ، منذ سنوات مضت.

- شركات الرعاية الصحية - يمكن أن تكون بيانات المرضى حساسة للغاية ، والعديد من مؤسسات الرعاية الصحية لديها أنظمة وبرامج تقنية معلومات قديمة. يتجول المخترقون للعثور على جهاز كمبيوتر أو نظام به ثغرة قديمة معروفة ويتحركون بسرعة. في يونيو 2019 ، لابكورب كشفت أن البيانات لأكثر من 7 ملايين مريض قد تم اختراقها ، بعد يوم واحد فقط بحث اعترف أن أكثر من 12 مليون مريض كانت البيانات أيضًا. هذه الهجمات لن تتلاشى.

- الشركات المالية - القول المأثور القديم عن سرقة البنوك لأن هذا هو المكان الذي لا تزال فيه الأموال صحيحة. في حين أن معظم البنوك وشركات التأمين لديها الموارد اللازمة للحفاظ على أنظمة تكنولوجيا المعلومات الخاصة بها آمنة ومحدثة ، فقد تغير المشهد الأمني. كان HSBC صريحًا للغاية بشأن هجوم أكتوبر 2018 الذي تمكن فيه المتسللون من الوصول إلى بيانات العملاء في الولايات المتحدة. من غير المعروف عدد الأشخاص المتأثرين أو ما إذا كانت الأموال مسروقة.

القاسم المشترك في جميع هذه الشركات هو أنهم بحاجة إلى تغيير طريقة تفكيرهم بشأن أمن تكنولوجيا المعلومات.

أفضل طريقة لتجنب هجمات برامج الفدية هي منعها تمامًا

كانت النصيحة التقليدية حول التعامل مع برامج الفدية هي اتخاذ الخطوات التالية:

- حافظ على نظام التشغيل الخاص بك مصححًا ومحدثًا.

- تثبيت برامج الحماية من الفيروسات للكشف عن البرامج الضارة عند ظهورها.

- قم بعمل نسخة احتياطية من ملفاتك بانتظام حتى تتمكن من إعادة تثبيتها إذا لزم الأمر.

- تدريب موظفيك على كيفية اكتشاف رسائل البريد الإلكتروني المشبوهة.

ومع ذلك ، فإن "أونصة الوقاية تستحق رطلاً من العلاج" يمكن أن تقطع شوطًا طويلاً. في عالم من التهديدات المستمرة والمتطورة لأنظمة وأجهزة تكنولوجيا المعلومات ، تحتاج إلى منع تلك التهديدات من التسبب في ضرر.

بدلاً من الكشف عن البرامج الضارة والاستجابة لها بعد أن تتسبب في حدوث تلف ، Comodo قد غيرت النموذج بحيث لا تتسبب برامج الفدية في حدوث ضرر حتى عندما يتم تنفيذها على نقطة نهاية.

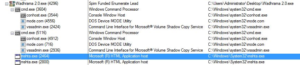

بمجرد تنفيذ برنامج الفدية ، يحتوي Comodo على برنامج الفدية المباشر في بيئة افتراضية حتى يتم إرجاع حكم موثوق به. سيرى المستخدم تنفيذ برنامج الفدية على نقطة النهاية الخاصة به ، ومع ذلك ، لا يزال بإمكان المستخدم العمل كالمعتاد ، ويمكن للمسؤول حذف العمليات النشطة لإزالة برنامج الفدية دون ضرر.

هناك حاجة إلى تفكير جديد لحماية موارد الحوسبة الخاصة بك

خلاصة القول عندما يتعلق الأمر ببرنامج الفدية هو أنه يمكن تجنبه تمامًا إذا غيرت طريقة تفكيرك حول كيفية حماية موارد الحوسبة في مؤسستك. تحتاج إلى التفكير بشكل شامل في البنية التحتية الكاملة لتكنولوجيا المعلومات - الأجهزة والبرامج والشبكات - وأن تدرك أن كل جزء منها قد يكون عرضة للخطر. من خلال تنفيذ وضعية أمان رفض افتراضي مع افتراضي السماح بالاستخدام ، يمكنك منع المتسللين "الذين يريدون أن يكونوا" من التسبب في ضرر.

لمعرفة المزيد حول كيف يمكن لمؤسستك تجنب هجمات برامج الفدية بالكامل ، اقرأ Gartner's "كل ما تريد معرفته عن حماية نقطة النهاية ولكنك تخشى أن تسأل. "

![]()

موارد ذات الصلة:

بدء محاكمة حرة احصل على بطاقة نقاط الأمان الفورية الخاصة بك مجانًا

- محتوى مدعوم من تحسين محركات البحث وتوزيع العلاقات العامة. تضخيم اليوم.

- PlatoData.Network Vertical Generative Ai. تمكين نفسك. الوصول هنا.

- أفلاطونايستريم. ذكاء Web3. تضخيم المعرفة. الوصول هنا.

- أفلاطون كربون، كلينتك ، الطاقة، بيئة، شمسي، إدارة المخلفات. الوصول هنا.

- أفلاطون هيلث. التكنولوجيا الحيوية وذكاء التجارب السريرية. الوصول هنا.

- المصدر https://blog.comodo.com/it-security/pc-security-protect-your-organization-from-ransomware-attacks/

- :لديها

- :يكون

- :ليس

- :أين

- $ UP

- 000

- 1

- 12

- 150

- 200

- 2017

- 2018

- 2019

- 300

- 455

- 7

- a

- من نحن

- حوله

- الوصول

- الوصول

- وفقا

- في

- نشط

- أنشطة

- في الواقع

- إضافة

- مشرف

- اعترف

- نصيحة

- تتأثر

- خائف

- بعد

- منذ

- الكل

- السماح

- an

- و

- الحماية من الفيروسات

- أي وقت

- تظهر

- ظهر

- هي

- حول

- AS

- تطلب

- At

- مهاجمة

- الهجمات

- تجنب

- تجنب

- بعيدا

- الى الخلف

- دعم

- بالتيمور

- البنوك

- الأساسية

- BE

- لان

- كان

- أفضل

- مليار

- المدونة

- الملابس السفلية

- الأعمال

- لكن

- by

- CAN

- لا تستطيع

- سبب

- الأسباب

- مما تسبب في

- تتوقف

- تغيير

- غير

- المدينة

- انقر

- يأتي

- مشترك

- الشركات

- تماما

- تسوية

- الكمبيوتر

- أجهزة الكمبيوتر

- الحوسبة

- النتائج

- ثابت

- الواردة

- يحتوي

- منظمة

- دولة

- زبون

- بيانات العميل

- الانترنت

- الأمن الإلكتروني

- تلف

- البيانات

- التاريخ

- يوم

- تعامل

- ديسمبر

- الترتيب

- مؤجل

- الطلب

- اعتمادا

- بكشف أو

- الأجهزة

- اكتشف

- do

- بإمكانك تحميله

- اقتصادي

- القضاء

- رسائل البريد الإلكتروني

- الموظفين

- نقطة النهاية

- كامل

- تماما

- البيئة

- أساسي

- مقدر

- حتى

- الحدث/الفعالية

- كل

- المتطورة

- تنفيذ

- أعدم

- تمكنت

- استغلال

- جدا

- قليل

- ملفات

- متابعيك

- في حالة

- الشرق الأوسط

- مجانًا

- تبدأ من

- جورجيا

- دولار فقط واحصل على خصم XNUMX% على جميع

- GIF

- Go

- الذهاب

- اخترق

- قراصنة

- كان

- أجهزة التبخير

- ضرر

- يملك

- الرعاية الصحية

- هنا

- يحمل

- مضيف

- كيفية

- كيفية

- لكن

- HSBC

- HTTPS

- مئات

- if

- تحقيق

- in

- تتضمن

- إصابة

- البنية التحتية

- تثبيت

- لحظة

- التأمين

- IT

- أمن تكنولوجيا المعلومات

- الحياة السياسية في فرنسا

- يونيو

- م

- واحد فقط

- احتفظ

- نوع

- علم

- معروف

- نقص

- المشهد

- تعلم

- شروط وأحكام

- مثل

- خط

- حي

- مقفل

- طويل

- خسائر

- ضائع

- الكثير

- الرئيسية

- يصنع

- خبيث

- كثير

- كثير من الناس

- مايو..

- مليون

- عقلية

- مال

- الأكثر من ذلك

- أكثر

- خطوة

- يجب

- الطبيعة

- ضروري

- حاجة

- بحاجة

- الشبكات

- أبدا

- عادي

- nt

- حدث

- شهر اكتوبر

- of

- قديم

- on

- مرة

- ONE

- افتتح

- طريقة التوسع

- تعمل

- نظام التشغيل

- الفرصة

- or

- منظمة

- المنظمات

- قديم

- على مدى

- الخاصة

- نموذج

- جزء

- خاصة

- المريض

- المرضى

- وسائل الدفع

- مجتمع

- PHP

- أفلاطون

- الذكاء افلاطون البيانات

- أفلاطون داتا

- دفرة

- محتمل

- جنيه

- منع

- الوقاية

- العمليات

- البرامج

- حماية

- محمي

- الحماية

- بسرعة

- الفدية

- هجمات الفدية

- عرض

- واقع

- الأسباب

- الاعتراف

- تسجيل

- بانتظام

- استبدال

- التقارير

- الموارد

- الاستجابة

- أظهرت

- يكشف

- المخاطرة

- تشغيل

- s

- تفحص

- مسح

- سجل الأداء

- شاشة

- تأمين

- أمن

- انظر تعريف

- شرائح

- إرسال

- حساس

- جدي

- نقل

- تحول

- مهارات

- الأصغر

- So

- تطبيقات الكمبيوتر

- بعض

- بقعة

- انتشار

- فريق العمل

- خطوات

- لا يزال

- مسروق

- توقف

- مشكوك فيه

- نظام

- أنظمة

- أخذ

- الهدف

- فريق

- التكنولوجيا

- تميل

- من

- أن

- •

- من مشاركة

- منهم

- هناك.

- تشبه

- هم

- اعتقد

- تفكير

- هذا العام

- هؤلاء

- الآلاف

- التهديدات

- ثلاثة

- عبر

- الوقت

- إلى

- جدا

- صحيح

- افضل

- لنا

- جارية

- حتى

- آخر التحديثات

- صاعدا

- قابليتها للاستخدام

- مستخدم

- المستخدمين

- يستخدم

- حكم

- افتراضي

- عمليا

- نقاط الضعف

- الضعف

- الضعيفة

- مطلوب

- وكان

- طريق..

- طرق

- المواقع

- معروف

- كان

- متى

- سواء

- التي

- في حين

- سوف

- مع

- بدون

- عجب

- للعمل

- عامل

- العالم

- قيمة

- عام

- سنوات

- أنت

- حل متجر العقارات الشامل الخاص بك في جورجيا

- زفيرنت