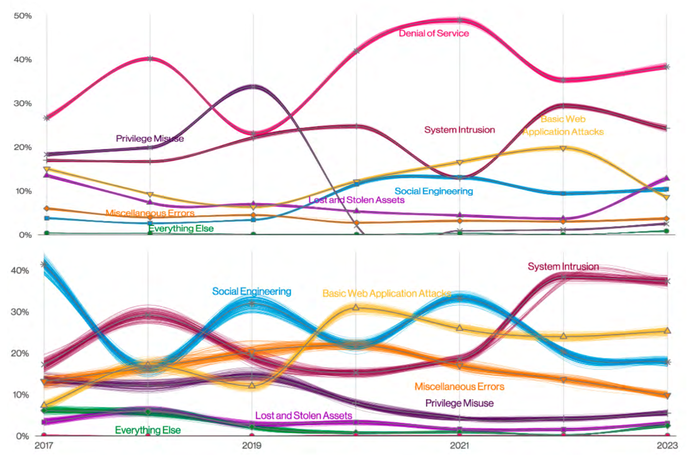

استمرت هجمات رفض الخدمة في السيطرة على مشهد التهديدات في عام 2022 ، لكن الانتهاكات - تلك الحوادث الأمنية التي أدت إلى فقدان البيانات المؤكد - شملت على الأرجح عمليات اقتحام النظام وهجمات تطبيقات الويب الأساسية والهندسة الاجتماعية.

من بين أكثر من 16,300 حادثة أمنية تم تحليلها في "تقرير تحقيقات خرق البيانات لعام 2023" من Verizon ، كان أكثر من 6,250 ، أو 38٪ ، هجمات رفض الخدمة ، في حين أن ما يقرب من 5,200 ، أو 32٪ ، كانت انتهاكات مؤكدة للبيانات. في حين أن هجمات رفض الخدمة كانت معطلة حتى تم التخفيف من حدتها - جاءت الكثير من البيانات الواردة في التقرير من مزودي دفاع DOS وليس من الضحايا - فإن خروقات البيانات من خلال عمليات اقتحام النظام ، وتسويات تطبيقات الويب ، والهندسة الاجتماعية عادة ما تؤدي إلى تأثيرات كبيرة على عمل.

أهم نوعين من الهجمات في التقرير - هجمات DOS واختراقات النظام - يستهدفان أجزاء مختلفة من ثالوث CIA (السرية والنزاهة والتوافر). تؤثر عمليات اقتحام النظام عادةً على السرية والنزاهة ، بينما تستهدف هجمات رفض الخدمة التوافر ، كما يقول إريك جالينكين ، الباحث الرئيسي في شركة إدارة الثغرات Rapid7.

"في نهاية المطاف ، استخدام DDoS هو الضغط على الهدف وإجباره على التركيز على استعادة التوافر احتياطيًا ،" كما يقول. "يمكن استخدام هذا كجزء من حملة ابتزاز ، لإلهاء الهدف عن محاولات التسوية المعاصرة ، أو حتى كتكتيك مستقل لتعطيل بعض الأهداف."

تسلط البيانات الضوء على الاختلافات في أنشطة التهديد التي أصبحت حوادث ملحوظة وتلك التي تسبب ضررًا حقيقيًا للشركات. تضاعف الضرر الناجم عن متوسط حادثة برنامج الفدية ، والذي يمثل 24٪ من جميع الخروقات ، إلى 26,000 دولار ، وفقا للتقرير. في المقابل ، أربعة فقط من أصل 6,248،XNUMX حادث حرمان من الخدمة أدت إلى الكشف عن البيانات ، ذكر "تقرير التحقيقات في خرق البيانات لعام 2023".

أكد التقرير أيضًا على حقيقة أنه في حين أن الأنماط غنية بالمعلومات ، فإنها يمكن أن تختلف أيضًا على نطاق واسع ، كما يقول جو جالوب ، مدير تحليل الاستخبارات في Cofense ، وهي شركة لأمن البريد الإلكتروني.

"كل حادث مختلف ، مما يجعل من الصعب للغاية التوصل إلى مجموعة شاملة وحصرية ، ولكن مفصلة من فئات الحوادث" ، كما يقول. "نظرًا للتداخل بين الأساليب المختلفة ، وإمكانية قيام سلسلة هجوم بالتنقل بين الأنشطة التي قد تندرج تحت عدة فئات ، فمن المهم للغاية الحفاظ على نهج شامل للأمن."

المزيد من عمليات التطفل على النظام ، بسبب المزيد من برامج الفدية

النمط الأكثر شيوعًا في فئة اختراق النظام هو البرامج الضارة المثبتة على جهاز كمبيوتر أو جهاز ، متبوعًا بسرقة البيانات ، وأخيراً الهجمات على توفر نظام أو بيانات - جميع السمات المميزة لهجمات برامج الفدية. في الواقع ، شكلت برامج الفدية أكثر من 80٪ من جميع الإجراءات في فئة اختراق النظام ، وفقًا لـ DBIR.

نظرًا لاستمرار شعبية برامج الفدية الضارة ، يجب أن يكون نمط اختراق النظام أحد الأنشطة التي تركز الشركات على اكتشافها ، كما يقول David Hylender ، كبير مديري استخبارات التهديدات في Verizon.

يقول: "السبب الرئيسي في ارتفاع اختراق النظام إلى القمة هو حقيقة أنه النمط الذي توجد فيه برامج الفدية". "نظرًا لاستمرار انتشار برامج الفدية في كل مكان بين المؤسسات من جميع الأحجام والقطاعات والمواقع الجغرافية ، يستمر نمط اختراق النظام في النمو."

ومع ذلك ، تؤدي العوامل الأخرى للهجمات أيضًا إلى حدوث انتهاكات ، بما في ذلك هجمات الويب الأساسية والهندسة الاجتماعية. وربع (25٪) من الانتهاكات نتجت عن هجمات تطبيقات الويب الأساسية ، في حين أن 18٪ من الانتهاكات كانت بسبب الهندسة الاجتماعية. وضمن فئة اختراق النظام ، شكلت الهجمات من خلال تطبيقات الويب ثلث جميع الهجمات التي أدت إلى اختراق النظام.

الموظفون الأساسيون للدفاع

يمكن أن تتحول الحادثة التي تبدأ كهندسة اجتماعية بسرعة إلى تدخل في النظام مع تقدم سلسلة الهجوم. في الواقع ، فإن مزج الحوادث يجعل حماية الأنظمة والبيانات من الانتهاكات ممارسة شاملة للغاية ، كما يقول جالينكين من Rapid7.

تعتمد الإستراتيجية الدفاعية أيضًا على ما تقدره المنظمات. في بيئة الرعاية الصحية ، سيؤثر هجوم DDoS عادةً على الموارد التي تواجه الجمهور ، مثل الدفع أو جدولة البوابات ، والتي تعتبر بالغة الأهمية ، ولكنها قد لا تؤثر على الوظيفة الأساسية لرعاية المرضى ، كما يقول.

يقول جالينكين: "يمكن للأشياء التي تقدرها مؤسسة فردية أن تختلف بشكل كبير". "وبالتالي ، من المهم للمؤسسات أن تفكر في ماهية مواردها وأصولها الأكثر أهمية ، ثم تقييم مدى استهداف التهديدات المختلفة لتلك الموارد. في النهاية ، سيشكل ذلك أفضل دفاع ".

ومع ذلك ، نظرًا لأن الهندسة الاجتماعية لها بصمة واسعة عبر أنواع الاختراقات المختلفة ، فإن الموظفين يشكلون جزءًا مهمًا من اللغز الدفاعي ، كما يقول Cofense's Gallop.

ويقول: "نظرًا لأن 74٪ من جميع الانتهاكات الواردة في التقرير تضمنت عنصرًا بشريًا ، فإن معالجة نقاط الضعف البشرية أمر بالغ الأهمية". "يجب تدريب الموظفين على أن يكونوا متشككين في محاولات الهندسة الاجتماعية ، والتعرف على الروابط المشبوهة ، وعدم مشاركة بيانات الاعتماد مطلقًا".

- محتوى مدعوم من تحسين محركات البحث وتوزيع العلاقات العامة. تضخيم اليوم.

- تمويل EVM. واجهة موحدة للتمويل اللامركزي. الوصول هنا.

- مجموعة كوانتوم ميديا. تضخيم IR / PR. الوصول هنا.

- أفلاطونايستريم. ذكاء بيانات Web3. تضخيم المعرفة. الوصول هنا.

- المصدر https://www.darkreading.com/attacks-breaches/dos-attacks-dominate-but-system-intrusions-cause-most-pain

- :لديها

- :يكون

- :ليس

- :أين

- $ UP

- 000

- 16

- 200

- 2022

- 2023

- 250

- 7

- a

- وفقا

- في

- الإجراءات

- أنشطة

- معالجة

- تؤثر

- ضد

- الكل

- أيضا

- من بين

- an

- تحليل

- و

- تطبيق

- التطبيقات

- نهج

- هي

- AS

- ممتلكات

- At

- مهاجمة

- الهجمات

- محاولات

- توفر

- المتوسط

- الى الخلف

- الأساسية

- BE

- لان

- أصبح

- أفضل

- ما بين

- مزج

- خرق

- مخالفات

- واسع

- الأعمال

- لكن

- by

- أتى

- الحملات

- CAN

- يهمني

- الفئات

- الفئة

- سبب

- تسبب

- سلسلة

- رسم

- وكالة المخابرات المركزية

- تأتي

- مشترك

- الشركات

- حول الشركة

- حل وسط

- الكمبيوتر

- سرية

- تم تأكيد

- نظر

- واصل

- تواصل

- تباين

- جوهر

- أوراق اعتماد

- حرج

- دورة

- البيانات

- البيانات الاختراق

- خرق البيانات

- فقدان البيانات

- ديفيد

- دوس

- دوس هجوم

- الدفاع

- دفاعي

- يعتمد

- مفصلة

- جهاز

- الخلافات

- مختلف

- صعبة

- إفشاء

- تعطيل

- التخريبية

- سيطر

- DOS

- مضاعف

- بريد الإلكتروني

- العنصر

- الموظفين

- الهندسة

- تقييم

- حتى

- كل

- حصري

- ممارسة

- exfiltration

- ابتزاز

- جدا

- حقيقة

- فال

- أخيرا

- شركة

- تركز

- يتبع

- البصمة

- في حالة

- القوة

- أربعة

- تبدأ من

- وظيفة

- جغرافي

- الحصول على

- النمو

- ضرر

- he

- الرعاية الصحية

- ويبرز

- كلي

- كيفية

- HTTPS

- الانسان

- العنصر البشري

- التأثير

- الآثار

- أهمية

- in

- حادث

- شامل

- بما فيه

- فرد

- إعلام

- بالمعلومات

- تثبيت

- سلامة

- رؤيتنا

- إلى

- التحقيقات

- IT

- جو

- المشهد

- قيادة

- على الأرجح

- خط

- وصلات

- المواقع

- خسارة

- المحافظة

- جعل

- القيام ب

- إدارة

- مدير

- ماكس العرض

- مايو..

- طرق

- ربما

- الأكثر من ذلك

- أكثر

- كثيرا

- أبدا

- جدير بالذكر

- of

- on

- ONE

- فقط

- or

- منظمة

- المنظمات

- أخرى

- الم

- جزء

- أجزاء

- المريض

- نمط

- أنماط

- وسائل الدفع

- قطعة

- أفلاطون

- الذكاء افلاطون البيانات

- أفلاطون داتا

- شعبية

- محتمل

- الضغط

- ابتدائي

- رئيسي

- حماية

- مقدمي

- وضع

- لغز

- ربع

- بسرعة

- الفدية

- هجمات الفدية

- بدلا

- حقيقي

- سبب

- الاعتراف

- تقرير

- الباحث

- الموارد

- ارتفع

- s

- يقول

- جدولة

- أمن

- كبير

- طقم

- ضبط

- عدة

- مشاركة

- ينبغي

- هام

- منذ

- الأحجام

- مشكك

- العدالة

- هندسة اجتماعية

- تطبيقات الكمبيوتر

- بعض

- مصدر

- مستقل

- يبدأ

- الإستراتيجيات

- هذه

- مشكوك فيه

- نظام

- أنظمة

- الهدف

- من

- أن

- •

- من مشاركة

- منهم

- then

- هم

- الأشياء

- الثالث

- هؤلاء

- التهديد

- التهديدات

- عبر

- إلى

- تيشرت

- متدرب

- منعطف أو دور

- اثنان

- أنواع

- عادة

- واسع الانتشار

- في النهاية

- مع

- حتى

- تستخدم

- مستعمل

- عادة

- قيمنا

- القيم

- مختلف

- فيريزون

- القطاعات

- جدا

- ضحايا

- نقاط الضعف

- الضعف

- الويب

- تطبيق ويب

- تطبيقات الويب

- كان

- ابحث عن

- التي

- في حين

- على نحو واسع

- سوف

- مع

- في غضون

- حتى الآن

- زفيرنت