وقت القراءة: 9 دقائق

الكثير من تبني Web3 اليوم تسعى إليه شركات Web2 التي ترغب في إضافة ميزات web3 الأصلية إلى منتجاتها الحالية. لكن انتظر ، ما الذي تجلبه ثورة الويب 3 إلى الطاولة؟

لفهم الحيوية التي يمتلكها Web3 ، دعنا نتتبع التقدم الذي تحققه تكرارات الويب على مر السنين.

Web1 - التي يتم تناولها بشكل شائع على أنها شبكة ويب ثابتة ، لا تسهل التفاعل ، ولكن الشركات أنشأت صفحات ثابتة لاستهلاك المحتوى. ثم طورت Web2 ، مما أتاح مجالًا لتفاعل المستخدمين مع حرية إضافة وإنشاء محتوى على منصات الويب.

المرحلة التالية من النضج هي حيث يتم تسليم التحكم في البيانات للمستخدمين ، مع عدم وجود أطراف مركزية لديها تعليق على معلومات المستخدم. هذا يمثل فجر web3!

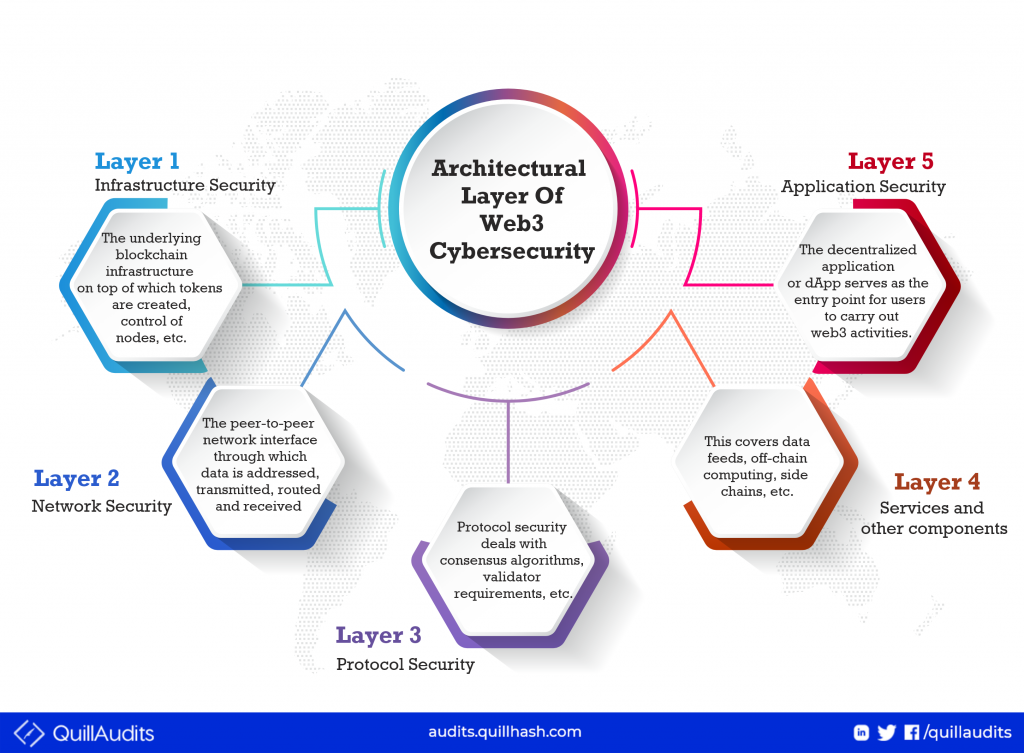

يجدر بنا أن نتوقف لحظة للنظر في التحولات الأمنية لفهم البنية التحتية لإصدارات الويب المختلفة بشكل أفضل.

استخدم Web1 طبقة مآخذ توصيل آمنة (SSL) لإنشاء اتصال آمن بين المتصفحات والخوادم. اعتمد وسطاء Web2 مثل Google و Facebook وما إلى ذلك ، الذين لديهم إمكانية الوصول إلى معلومات المستخدم ، بروتوكول أمان طبقة النقل (TLS).

في حين أن أمان Web3 لا يعتمد على طبقات قاعدة البيانات ولكنه يضع العقود الذكية لإدارة المنطق وحالة التنفيذ. أدى وضع التحكم في البيانات في يد المستخدم إلى تفعيل اللامركزية ، وبالتالي المطالبة بمستوى جديد تمامًا من التعديلات الأمنية.

الآن هو الوقت الذي ينتقل فيه التركيز من Web2 إلى Web3. هذا يستلزم الحاجة إلى إجراء تحليل أمني شامل لإنترنت Web2 الحالي مقابل Web3 المكتشف حديثًا من أجل وضوح أفضل.

تهدف هذه المدونة إلى تسليط الضوء على جزء الأمان بشكل مفصل. دعنا فقط ندخل!

مخاوف الأمن السيبراني في Web2

أدى الجيل الثاني من الويب ، والذي يمثل انتقالًا من صفحات الويب الثابتة إلى الويب الديناميكي ، إلى فتح اتصال بين مجتمعات الويب. مع الارتجالات في الوظيفة ، ظهرت العديد من المشكلات في Web2.

على الرغم من أن Web3 يتفوق كثيرًا على web2 في جميع الجوانب ، إلا أنه من المهم إزالة الغبار عن نطاق أمان web2 لفهم كيفية تجربة هجمات مماثلة على الويب 3 ، والتي تتسبب في حدوث انتهاكات أمنية.

الطبقات المعمارية للأمن السيبراني Web2

وها نحن هنا - أهم الثغرات الأمنية في Web2.

عدم وجود ضوابط المصادقة: توزع Web2 الحقوق المتعلقة بالمحتوى على العديد من المستخدمين وليس على وجه التحديد لعدد محدد من الأشخاص المصرح لهم. وبالتالي ، فإن هذا يعطي فرصة جيدة جدًا لأي مستخدم أقل خبرة للتأثير سلبًا على النظام ككل.

على سبيل المثال ، يمكن للمهاجم تسجيل الدخول إلى الموقع ، متخفيًا نفسه ليكون مستخدمًا معتمدًا لنشر معلومات مزيفة والقيام بأنشطة إدارية غير موثوقة.

طلب الاحتيال عبر المواقع: يزور المستخدم موقع الويب الذي يبدو طبيعيًا ولكن في داخله توجد الشفرة الخبيثة التي توجه إلى موقع ويب غير مقصود. مثال على ذلك هو الثغرة الأمنية في Twitter التي فضلت مالكي المواقع لاستخراج ملفات تعريف Twitter للمستخدمين الذين يزورون مواقعهم على الويب.

يعتبر التصيد الاحتيالي هو أكبر صداع في جميع الأوقات وهو الأكثر انتشارًا في web2 و web3 ، على الرغم من أن نمط الهجوم قد يختلف قليلاً. لا تعتمد هجمات التصيد الاحتيالي على ضعف البرامج ، لكن المهاجمين يستغلون نقص وعي المستخدم هنا.

بشكل عام ، يرسل المهاجم بريدًا إلكترونيًا إلى الضحية يطلب فيه معلومات حساسة. يؤدي هذا إلى هبوط الضحية على مواقع احتيالية ، مما يؤدي إلى نتائج فعالة لهجمات التصيد الاحتيالي.

سلامة المعلومات: يعد ضمان تكامل البيانات عنصرًا حاسمًا في الأمان لأن المعلومات المضللة تخلق تأثيرًا لا يقل عن الاختراق.

على سبيل المثال ، ويكيبيديا ، الموقع الذي يستخدمه عدد كافٍ من الناس ، أعلن عن طريق الخطأ وفاة السناتور كينيدي قبل الأوان. قد تتسبب هذه الأنواع من البيانات غير الدقيقة في حدوث تشويه أكبر في استهلاك المحتوى الأصلي من الويب.

عدم كفاية مكافحة الأتمتة: سهلت واجهات Web2 القابلة للبرمجة المتسللين لأتمتة الهجمات بشكل أسهل ، مثل هجمات CSRF والاسترداد الآلي لمعلومات المستخدم. تسريب المعلومات حيث يتم نشر البيانات الحساسة عن غير قصد على المواقع أمر شائع أيضًا في الويب 2.

Web3 الصقيل

بعد الاطلاع على تهديدات أمان Web2 ، لنجد كيف يهدف نهج web3 إلى حل العقبات المتعلقة بالبيانات ودفع الإنترنت إلى الأمام في عمله.

فتحت Web3 المستخدمين على ساحة واسعة من الفرص لتحقيق الدخل والتفاعل مع أقرانهم دون الحاجة إلى وسطاء. تمثل شبكات Blockchain والعقود الذكية معظم اللامركزية التي أحدثتها المرحلة الجديدة من ثورة الإنترنت.

تؤدي إزالة نقطة التحكم المركزية في Web3 إلى تضييق نطاق الهجمات المرتبطة وبالتالي يساهم في زيادة الأمان أكثر مما هو موجود حاليًا. ميزة أخرى هي خفض التكاليف عن طريق خفض الحصة التي تذهب إلى الوسطاء.

نظرًا لأنه يفضل التفاعل من نظير إلى نظير ، فإنه يمنح تحكمًا إضافيًا في البيانات التي يرغبون في الحصول عليها. أيضًا ، يتم تشفير البيانات هنا مع وضع الأمان والخصوصية في الاعتبار ، لذلك لا يتم تسريب أي معلومات بطريق الخطأ إلى أي أطراف أخرى.

مخاوف الأمن السيبراني في Web3

لم يعد Web3 مفهومًا غريبًا لأنه تم ترسيخه بقوة بين الجمهور الأوسع. في بعض البلدان ، يتم دعم وإصدار العملات الافتراضية من خلال العملات الرقمية للبنك المركزي (CBDC).

على ما يبدو ، فإن النمو الهائل يعني أيضًا جلب تهديدات أمنية جديدة معهم. دعونا نفهم التهديدات الناشئة من Web3.

الطبقة المعمارية للأمن السيبراني Web3

صحة المعلومات - مسألة محل تساؤل

في البنية التحتية اللامركزية لإدارة البيانات ، تظل قدسية المعلومات وأصالتها لغزًا. لا توجد مساءلة عن دقة المعلومات ، لذلك يمكن أن تكون أيضًا أكبر مصدر للمعلومات الخاطئة.

ثغرات Blockchain - أمر لا مفر منه

تتحكم العقد في شبكات blockchain. ولكن عندما يتم التحكم في أكثر من 51٪ من blockchain من قبل جهات خبيثة ، فإن blockchain الأكثر أمانًا دائمًا يصبح عرضة للتلاعب ، مما يؤدي إلى سرقة العملات المشفرة وسرقة الأموال.

تهديدات التصيد - اختراق دائم الخضرة

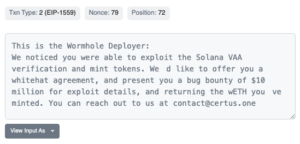

كما ناقشنا سابقًا ، لا تعد تهديدات التصيد الاحتيالي شيئًا جديدًا ، ولكن كيفية استخدامها في الويب 3 من المرجح أن تتسبب في خسائر فادحة. المفهوم هو نفسه ، حيث يتم إرسال الروابط الضارة إلى المستخدمين من خلال رسائل البريد الإلكتروني والإعلانات المزيفة مع الروابط المنشورة على قنوات التواصل الاجتماعي مثل Discord و Instagram و Twitter وما إلى ذلك.

فيما يلي بعض حالات هجمات التصيد الاحتيالي. في عام 2021 ، سُرقت العملات المشفرة من 6000 حساب عميل في Coinbase ، وفُقدت ما قيمته 1.7 مليون دولار من NFTs لمستخدمي OpenSea لهجمات التصيد الاحتيالي ، وتم اختراق ملفات تعريف المشاهير لتعميم روابط التصيد وما إلى ذلك ، وهي تتصدر عناوين الأخبار بين الحين والآخر.

البساط يسحب: ترتبط أحداث سحب البساط ارتباطًا وثيقًا بمشاريع DeFi حيث يتخلى فريق التطوير فجأة عن المستثمرين عن طريق سحب كل السيولة لديهم. عدم البحث كثيرًا عن المشروع أو FOMO يدفع المستثمرين إلى الاستثمار في مشاريع غير مشروعة لاحقًا ليجدوا أن أموالهم قد ولت في غضون لحظات.

تهديدات أمان Web3 موروثة من Web2

بعد التطرق إلى كل من أمان web2 و web3 ، هناك دروس يمكن تعلمها من ثغرات web2 لحماية مستقبل الإنترنت. مع توفير الطبيعة اللامركزية لـ Web3 ، فإن ضمان متانة العقود الذكية وبروتوكولات blockchain أمر بالغ الأهمية.

ولكن بعد ذلك ، لا تزال مشاريع الويب 3 تستفيد من بعض أطر عمل web2 لوظائف إضافية. يستفيد المهاجمون من هذا ويستغلون ثغرات الويب 2 في مساحة web3. نقلا هنا عن أمثلة قليلة لمثل هذه الأحداث.

استغلال إدارة العلامات من Google

خسرت KyberSwap ، وهي بورصة لامركزية ، 265,000 دولار بسبب ثغرة إدارة علامات Google (GTM). GTM هو نظام إدارة العلامات لإضافة وتحديث علامات التسويق الرقمي للتتبع وتحليل الموقع.

في حادثة KyberSwap ، تمكن المتسلل من الوصول إلى حساب GTM الخاص به من خلال التصيد الاحتيالي وإدخال التعليمات البرمجية الضارة. والنتيجة هي واجهة أمامية مخترقة أدت إلى خسارة الدولارات. السبب الأساسي هو فعل التصيد.

استغلال نظام اسم المجال

في عام 2022 ، تسببت ثغرة أخرى في web2 في خسارة 570,000 ألف دولار لشركة Curve Finance ، وهي بورصة لامركزية. هذه المرة كان الأمر بمثابة إفساد ذاكرة التخزين المؤقت لنظام اسم المجال (DNS) من قبل المتسللين ، مما أعاد توجيه المستخدمين إلى موقع نسخ مزيف بدلاً من موقع Curve Finance المصادق عليه.

DNS هو أداة توجه المستخدمين إلى الموقع الذي يكتبونه في بحثهم. من خلال إنشاء نسخة طبق الأصل من موقع Curve Finance ، خدع المخترق المستخدمين لزيارة ذلك وجعلهم يوافقون على العقد الضار على الصفحة الرئيسية. عند الموافقة على استخدام العقود في المحافظ ، تم استنزاف أموال المستخدم إلى حوالي 570,000 ألف دولار أمريكي إجمالاً.

لذلك ، فإن الوجبات الجاهزة هي أن تضع في اعتبارك ثغرة أمنية Web2 أثناء إطلاق المشاريع في مساحات web3.

لماذا تدخل المشاريع من Web2 إلى Web3؟

يقول أحد الخبراء: "يتم الترويج لحالات استخدام Web3 في الغالب كعروض ضمن حالات استخدام Web2 قيد التوزيع بالفعل".

يفضل الكثير من المستخدمين الآن عدم التواجد في عالم به تجربة مستخدم سيئة ولكن لديهم سيطرة كاملة على بياناتهم. تجد شركات Web2 الكثير من الأجزاء والأجزاء المثيرة للاهتمام في Web3 والتي تكون أكثر جاذبية للمستخدمين وبالتالي تريد أن ترثها في أنظمتها الأساسية.

على سبيل المثال ، تقدم العلامات التجارية مثل Facebook و Twitter اعتماد NFTs في أنظمتها الأساسية ، بعد أن أدركت حالات استخدامها المحتملة. الاتجاه الحالي هو أن شركات Web2 تدفع تبني web3 أكثر من ذلك بكثير.

استمع إلى ما تقوله الأرقام عن حالة أمان Web3

- لا تزال تقنيات القرصنة الأكثر شيوعًا في Web3 هي استغلال الثغرات الأمنية التعاقدية التي تمثل 45.8٪ وهجمات القروض السريعة.

- بلغت الخسائر من حوادث سحب البساط في عام 2022 وحده ما يقرب من 34,266,403 دولارًا أمريكيًا ، ولوحظ المزيد من حالات هجمات التصيد الاحتيالي في خوادم Discord.

- نصف المشاريع التي تعرضت للهجوم لم يتم تدقيقها.

هل لدينا خيار لتخفيف المخاطر وضمان أمن Web3؟

لما لا؟ هناك العديد من الممارسات للحد من حدوث الخروقات الأمنية ، وهذا هو أفضل جزء في Web3. لقد برزت Web3 بالفعل مكانتها البارزة ، وتؤدي اهتماماتها الملحة إلى توسيع نطاق تعزيز الأمن والفعالية.

الانخراط في مبادئ الأمن حسب التصميم

أثناء هيكلة المنتج وأطر العمل ، يجب أن يكون لدى المطورين عقلية أمنية لتقليل مناطق سطح الهجوم ، وتأمين الإعدادات الافتراضية ، وأطر عدم الثقة ، وما إلى ذلك.

إيلاء الاهتمام لديناميكيات السوق Web3

يعد Web3 ما هو أبعد من التكنولوجيا ويتضمن العديد من الديناميكيات القانونية والثقافية والاقتصادية التي يجب مراعاتها قبل غرس بعض التكوينات والتكاملات.

التعاون الاستخباراتي مع الموارد الأمنية الرائدة في الصناعة

يساعد التعاون مع أقران الصناعة أو حضور برامج إدارة المخاطر الإلكترونية على زيادة الوعي للتخفيف من التهديدات الناشئة. يمكن استخدام الإرشادات الأمنية المنشورة على منصات مفتوحة المصدر مثل GitHub أو OODA Loop بشكل جيد.

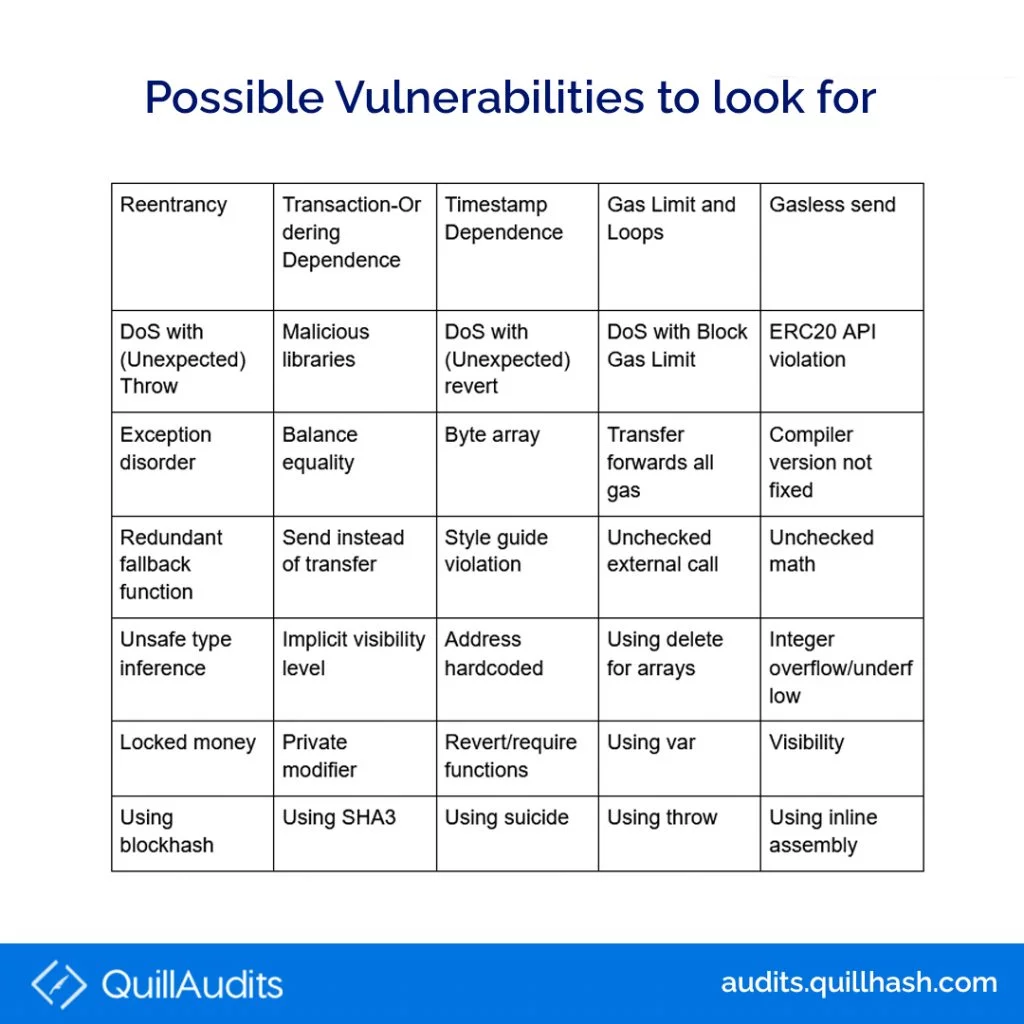

التحليل والمراجعة المستقلة لقانون العقود الذكية

بعد الانتهاء من عملية التطوير ، يجب أن يتم تقييم الكود لمعالجة العيوب مسبقًا وليس في حرارة الحادث. خدمات المراجعة إيلاء اهتمام خاص لموجهات الهجوم ، وحماية الخصوصية ، وما إلى ذلك ، في التعليمات البرمجية ، والتي يميل فريق المشروع إلى تجاهلها أثناء تطويرها.

كيف يساعد Quillaudits على الدخول بأمان إلى الواقع التالي للإنترنت؟

QuillAudits هي وجهة شاملة لحلول الويب 3 للأمن السيبراني. تم توسيع نطاق عروض الخدمات على نطاق واسع لتأمين مشاريع الويب 3 والمستثمرين من جميع الزوايا. إليك نظرة ثاقبة لمعرفة الخدمات المتنوعة التي نقدمها.

تدقيقات العقود الذكية

نحن نتبع نهجًا شاملاً لتدقيق العقود الذكية التي تم تطويرها لمختلف سلاسل الكتل مثل Ethereum و Solana و Polygon وما إلى ذلك. نستخدم أحدث التقنيات للتحقيق في رمز للعيوب الأمنية ونقاط الضعف المحتملة.

بعد المراجعة ، يشارك خبراء التدقيق لدينا تقريرًا مفصلاً جنبًا إلى جنب مع التوصيات الأمنية للتغلب على المخاطر المحتملة في العقود الذكية. مما يزيد من احتمالات نجاح المشروع.

العناية الواجبة

نظرًا لأن مساحة Web3 المزدهرة لا يتم تنظيمها بشكل جيد بما فيه الكفاية ، فإن عمليات سحب البساط شائعة جدًا وبالتالي تتخلى عن المستثمرين برموز لا قيمة لها. توفر خدمات العناية الواجبة لدينا الحماية ضد عمليات سحب البساط من خلال إجراء بحث شامل حول المشروع والتوصية بخيارات استثمار أكثر أمانًا.

KYC

تتضمن خدمات "اعرف عميلك" الخاصة بنا إجراء فحص الخلفية للمشروع للاعتراف بشرعيته. مما يساعد المالكين على ترسيخ سمعة مشروعهم والتباهي بهم أمام مجتمعاتهم.

الأسئلة الشائعة

ما الذي يمكن أن يفعله web3 الذي لا يستطيع web2 القيام به؟

أهم فوائد web3 عبر web2 هي التحكم الكامل في البيانات. يفتح Web3 المستخدمين على ساحة واسعة من الفرص لتحقيق الدخل والتفاعل مع أقرانهم دون الحاجة إلى وسطاء.

هل Web3 آمن؟

نظرًا لأن web3 يخزن المعلومات في دفتر الأستاذ الموزع ، فهي أكثر أمانًا من أي تطبيق تقليدي. ومع ذلك ، هناك تهديدات خاصة بـ web3 يمكن تخفيفها باتباع الممارسات الصحيحة. تعرف على المزيد عن هذا من خلال قراءة المدونة.

ما هي المخاوف بشأن web2 التي تتناولها web3؟

على الرغم من وجود العديد من المزايا لاستخدام web2 ، إلا أن هناك مشكلات مثل الوصول المتساوي ، والتحكم في المعلومات ، وقضايا حقوق النشر ، والخصوصية ، والأمان ، وما إلى ذلك. يحاول Web3 حلها جميعًا من خلال تقنية blockchain.

لماذا Web3 المستقبل؟

يفضل العديد من المستخدمين الآن عدم التواجد في عالم به تجربة مستخدم سيئة ولكن لديهم سيطرة كاملة على بياناتهم. تجد شركات Web2 الكثير من الأجزاء والقطع المثيرة للاهتمام في Web3 والتي تكون أكثر جاذبية للمستخدمين وبالتالي تريد أن ترثها في أنظمتها الأساسية.

2 المشاهدات

- إلى البيتكوين

- سلسلة كتلة

- الامتثال blockchain

- بلوكشين المؤتمر

- coinbase

- عملة عبقرية

- إجماع

- مؤتمر تشفير

- والتشفير التعدين

- العملات المشفرة

- اللامركزية

- الصدمة

- الأصول الرقمية

- ethereum

- آلة التعلم

- رمز غير قابل للاستبدال

- أفلاطون

- أفلاطون ع

- الذكاء افلاطون البيانات

- بلاتوبلوكشين

- أفلاطون داتا

- بلاتوغمينغ

- المضلع

- إثبات للخطر

- كويلهاش

- جديدة

- W3

- زفيرنت