وقت القراءة: 3 دقائق

وقت القراءة: 3 دقائق

هناك حلول أمان لنقطة النهاية ولكن هناك حلول أمان أفضل لنقطة النهاية.

هناك العديد من حلول أمان نقاط النهاية المتاحة والتي قد تربك حتى مسؤول أمن تكنولوجيا المعلومات الماهر. كل حل أمان نقطة النهاية تعلن نفسها بأنها الأفضل في العالم ، ومع ذلك ، يدعي الواقع خلاف ذلك.

في أي شبكة مؤسسة ، تعتبر نقطة النهاية أضعف ارتباط في الشبكة. هذا هو السبب الذي يجعل المجرمين الإلكترونيين يستهدفون نقاط النهاية. تحتوي نقاط النهاية على معلومات حساسة - العامل البشري عند نقطة النهاية هو نقطة الضعف الرئيسية والهدف المفضل.

زيادة تعقيد البرامج الضارة

على مر السنين وخاصة في الماضي القريب ، الكم إصابات البرامج الضارة وكذلك زادت شدتها بشكل حاد. أدى توفر البرامج الضارة كخدمة إلى انتشار قراصنة متمرسين. بشكل مثير للقلق ، يبدو أنهم ينجحون بشكل متزايد في هذه الحرفة. في هذا السيناريو الخطير ، تقع على عاتق المؤسسة مسؤولية حماية المعلومات الحساسة عن نفسها وكذلك معلومات عملائها. وبالتالي ، فإنها تنفذ حل أمن نقطة النهاية من بين أمور أخرى أمن الويب تدابير. خبراء الأمن السيبراني ، ومع ذلك ، يشككون في فعالية من هذه حلول أمنية لنقطة النهاية في العصر الحالي لبرامج استغلال ثغرات يوم الصفر وهجمات البرامج الضارة المتطورة من الجيل التالي.

تكشف الاستطلاعات أن معظم الشركات استثمرت في حلول أمنية غير فعالة. لا تعني مجرد التكلفة العالية لحل أمان نقطة النهاية أنه فعال. علاوة على ذلك ، فإن معظم هذه الحلول الأمنية ليس لديها إدارة سهلة حل إدارة نقطة النهاية. وهذا يجعل من الصعب للغاية مراقبة الأمن وضمانه. وكشفت الاستطلاعات كذلك بقع الأمن لم يتم تحديثها بانتظام. ورأى الإداريون أيضا أن فرص مواجهة أ خرق كانت عالية جدا. كما يخشى المجيبون أيضًا أنهم ليسوا قادرين تمامًا على تحديد أجهزة نقطة النهاية المخترقة.

ستكون التكلفة الإجمالية للانتهاك الأمني ضخمة جدًا نظرًا لفقدان الأعمال التجارية والإنتاج فقدان البيانات والثقة وتكاليف التقاضي. كشف الاستطلاع أنه يجب تزويد مديري أمن تكنولوجيا المعلومات بحل فعال وفعّال يمكن إدارته بسهولة لإدارة نقاط النهاية لمراقبة نقاط النهاية وحماية نقاط النهاية هذه من هجمات التهديدات الخبيثة.

استراتيجيات التخفيف

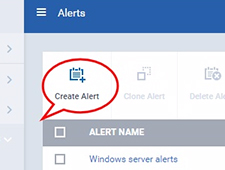

يجب أن تختار المؤسسة أولاً أمن نقطة النهاية حل يمنع ثغرات يوم الصفر ويحظر التهديدات المتطورة الأخرى. بعد ذلك ، يجب على المؤسسة تحديد سياسات إدارة الجهاز المحمول ، والأمن شبكة الأمن للبيانات وإدارة التهديدات المتنقلة وطريقة بسيطة للإبلاغ عن الحوادث الأمنية. لتحسين إدارة نقاط النهاية ، يجب على مسؤولي أمن تكنولوجيا المعلومات التخطيط واكتساب التكنولوجيا المناسبة و أدوات الأتمتة المهنية. ستكون الإدارة يدويًا مهمة شبه مستحيلة عندما تكون هناك نقاط نهاية عديدة على أنظمة تشغيل مختلفة.

فعالة MDM سيتيح الحل المراقبة المركزية لأنظمة التشغيل والتطبيقات وأمن نقطة النهاية (الحماية من الفيروسات) حلول. يمكن مراقبة متطلبات التصحيح وتثبيتها بسرعة ، مما يتيح الاستجابة السريعة للتهديدات المستمرة المتقدمة.

تحديد سياسات كلمة المرور القوية ؛ وإذا كان لديك للسماح BYOD (إحضار جهازك الخاص) ، ثم قم بتقييد الوظائف والتطبيقات المسموح بها على هذه الأجهزة. علاوة على ذلك ، استخدم الأدوات الآلية للكشف والاحتواء نقاط نهاية غير آمنة في حالة حدوث خرق. عند اختيار حل أمان نقطة النهاية، اختر حلاً يعمل على أساس أسلوب الرفض الافتراضي - حيث يتم حظر كافة الملفات غير المعروفة افتراضيًا. ولا تضيعوا المال على غير فعالة أمن نقطة النهاية حلول.

موارد ذات الصلة :

أمن الثقة صفر

برنامج ضار ليوم الصفر

برنامج جرد المعدات

EDR

بدء محاكمة حرة احصل على بطاقة نقاط الأمان الفورية الخاصة بك مجانًا

- محتوى مدعوم من تحسين محركات البحث وتوزيع العلاقات العامة. تضخيم اليوم.

- بلاتوبلوكشين. Web3 Metaverse Intelligence. تضخيم المعرفة. الوصول هنا.

- المصدر https://blog.comodo.com/endpoint-security/endpoint-security-enterprises-may-wasting-money-ineffective-solutions/

- :يكون

- a

- من نحن

- كسب

- الإداريين

- متقدم

- الكل

- من بين

- و

- التطبيقات

- نهج

- مناسب

- التطبيقات

- هي

- AS

- At

- الهجمات

- الآلي

- أتمتة

- توفر

- متاح

- على أساس

- BE

- يجري

- أفضل

- أفضل

- سدت

- Blocks

- المدونة

- خرق

- جلب

- الأعمال

- by

- CAN

- قادر على

- مركزي

- فرص

- اختار

- اختيار

- مطالبات

- انقر

- عميل

- تماما

- تعقيد

- تسوية

- نظرت

- النظر

- تحتوي على

- التكلفة

- حرفة

- الانترنت

- مجرمو الإنترنت

- الأمن السيبراني

- خطير

- البيانات

- يوم

- الترتيب

- جهاز

- الأجهزة

- مختلف

- صعبة

- لا

- كل

- بسهولة

- الطُرق الفعّالة

- تمكين

- نقطة النهاية

- أمن نقطة النهاية

- ضمان

- مشروع

- الشركات

- عصر

- خاصة

- حتى

- الحدث/الفعالية

- المتطورة

- خبرائنا

- مآثر

- مواجهة

- ملفات

- الاسم الأول

- في حالة

- مجانًا

- تبدأ من

- وظائف

- وظائف

- إضافي

- علاوة على ذلك

- دولار فقط واحصل على خصم XNUMX% على جميع

- قراصنة

- يملك

- مرتفع

- لكن

- HTTPS

- ضخم

- الانسان

- تحديد

- تنفيذ

- in

- زيادة

- على نحو متزايد

- معلومات

- تثبيت

- لحظة

- المخزون

- استثمرت

- IT

- أمن تكنولوجيا المعلومات

- انها

- نفسها

- JPG

- ليد

- LINK

- التقاضي

- يصنع

- البرمجيات الخبيثة

- إدارة

- حل الإدارة

- إدارة

- يدويا

- كثير

- ماكس العرض

- الإجراءات

- الجوال

- الجهاز المحمول

- مال

- مراقبة

- مراقبة

- مراقبة

- أكثر

- شبكة

- كثير

- of

- on

- ONE

- تعمل

- أنظمة التشغيل

- OS

- أخرى

- وإلا

- الكلي

- الخاصة

- كلمة المرور

- الماضي

- بقعة

- PHP

- خطة

- منصات التداول

- أفلاطون

- الذكاء افلاطون البيانات

- أفلاطون داتا

- سياسات الخصوصية والبيع

- المفضل

- يقدم

- رئيسي

- الإنتــاج

- حماية

- الحماية

- المقدمة

- كمية

- سؤال

- سريع

- بسرعة

- واقع

- سبب

- الأخيرة

- بانتظام

- التقارير

- المتطلبات الأساسية

- الموارد

- استجابة

- مسؤولية

- بتقييد

- كشف

- أظهرت

- قوي

- سيناريو

- سجل الأداء

- أمن

- حساس

- الاشارات

- ماهر

- So

- تطبيقات الكمبيوتر

- حل

- الحلول

- متطور

- ناجح

- الدراسة الاستقصائية

- أنظمة

- الهدف

- مهمة

- تكنولوجيا

- أن

- •

- المعلومات

- العالم

- من مشاركة

- تشبه

- التهديد

- التهديدات

- الوقت

- إلى

- أدوات

- الثقة

- تحديث

- تستخدم

- بائع

- الضعف

- نفاية

- طريق..

- حسن

- التي

- سوف

- العالم

- سوف

- سنوات

- أنت

- حل متجر العقارات الشامل الخاص بك في جورجيا

- زفيرنت