يشير Web3 إلى التطوير المستمر للجيل الثالث من الإنترنت، حيث تمتلك التطبيقات ومواقع الويب القدرة على معالجة البيانات بطريقة ذكية تشبه الإنسان باستخدام تقنيات مثل التعلم الآلي، والذكاء الاصطناعي، وتكنولوجيا دفتر الأستاذ اللامركزي، والبيانات الضخمة، والمزيد .

من الناحية الفنية ، تقنية Web3 يمكن تعريفها على أنها شبكة لا مركزية حيث تكون البيانات مترابطة ويتم تحقيق الدخل منها. يتم دعم المعاملات عبر الإنترنت من خلال دفاتر الأستاذ الموزعة بدلاً من الاعتماد على سلطة مركزية. ويمكن تلخيص رؤية الإنترنت في عصر Web3 على النحو التالي:

- ساعات العمل: منصات المحتوى مبنية على برمجيات مفتوحة المصدر، مما يعزز الشفافية والتعاون.

- وزعت: يمكن للأجهزة والخدمات والمستخدمين التفاعل مع بعضهم البعض دون الحاجة إلى تصريح من سلطة مركزية، مما يعزز شبكة نظير إلى نظير.

- Trustless: تعمل بنية الثقة المعدومة على توسيع نطاق التدابير الأمنية لتشمل جميع أجهزة إنترنت الأشياء (IoT)، مما يضمن تعزيز الأمان والخصوصية.

Web3 المخاطر - ما هي؟

إمكانات معماريات Web3 و blockchain تمثل مستقبلًا مثيرًا للاهتمام، ولكن قد يكون من الصعب توقع المخاطر المحددة التي قد تنشأ عن المقايضات في تصميمها. على سبيل المثال، في حين أحدثت شبكة الويب 2 ثورة في محتوى الويب الذي ينشئه المستخدمون، مما أتاح الفرص للتعبير، والوصول إلى المعلومات، والمجتمع، فقد قدمت أيضًا تحديات مثل انتشار المعلومات الخاطئة، والمراقبة واسعة النطاق، وحراس البوابات المركزيين.

أكبر المخاطر أمان Web3

- الهندسة الاجتماعية وأشكال الهجوم الجديدة -

كشفت Web3 عن فئة جديدة من التهديدات السيبرانية التي تنفرد بها شبكات وواجهات blockchain.

- الاختراقات المنطقية للعقد الذكي: يستهدف هذا التهديد الناشئ على وجه التحديد المنطق الأساسي المضمن في خدمات blockchain. يستغل الاختراق المنطقي للعقود الذكية العديد من الخدمات والوظائف، بما في ذلك إدارة المشروع وقابلية التشغيل البيني ووظائف محفظة العملة المشفرة وخدمات القروض المشفرة.

- هجمات القرض السريع: وينطوي هذا التهديد على استغلال العقود الذكية التي تسهل توفير القروض السريعة لسحب الأصول. يتلاعب المهاجمون بمدخلات متعددة للعقد الذكي، مستفيدين من القروض غير المضمونة.

- كريبتوجاكينج: يعد Cryptojacking تهديدًا حيث تقوم الجهات الفاعلة الضارة بدمج نفسها داخل أجهزة الكمبيوتر أو الأجهزة المحمولة لاستغلال موارد الجهاز لاستخراج العملات المشفرة. عادةً ما يتسلل عمال التشفير الضارون إلى الأجهزة من خلال تنزيلات متصفح الويب أو تطبيقات الهاتف المحمول المارقة، مما يؤدي إلى اختراق أجهزة مختلفة مثل الهواتف الذكية أو أجهزة الكمبيوتر المكتبية أو أجهزة الكمبيوتر المحمولة أو خوادم الشبكة.

- البساط يسحب: تعتبر عمليات سحب البساط بمثابة أعمال ضارة في صناعة العملات المشفرة حيث يتخلى المطورون عن المشروع ويهربون بأموال المستثمرين. غالبًا ما تحدث هذه الحوادث في البورصات اللامركزية (DEXs) حيث يقوم الأفراد الضارون بتطوير رمز مميز، وإدراجه في DEX، وإقرانه بالعملات المشفرة الرائدة مثل Ethereum.

- التصيد الجليدي: يشير التصيد الاحتيالي على الجليد إلى هجوم قائم على تقنية blockchain حيث يتم خداع المستخدمين للتوقيع على معاملة ضارة، مما يمكّن المهاجمين من التحكم في الأصول المشفرة.

- أمن البيانات والموثوقية -

تعمل طوبولوجيا الشبكة الأوسع التي تشمل الجهات الفاعلة والواجهات وتخزين البيانات على توسيع نطاق المخاطر الأمنية في Web3. على الرغم من أن معاملات Web3 مشفرة، وأن المعلومات والخدمات اللامركزية تقلل من نقاط الخطر والرقابة الفردية، إلا أنها تقدم أيضًا نقاط ضعف محتملة، بما في ذلك

- توافر البيانات: مع وجود قدر أكبر من التحكم في عقد المستخدم النهائي، تنشأ مخاوف بشأن التأثير على التطبيقات أو العمليات إذا أصبحت العقدة غير متاحة، مما يثير تساؤلات حول مدى توفر البيانات.

- صحة البيانات: من ناحية أخرى، يصبح ضمان صحة المعلومات المتاحة وأصالتها ودقتها تحديا، حيث يحتاج المستخدمون إلى آليات للتحقق من مصداقية البيانات.

- معالجة البيانات: توجد مخاطر مختلفة مرتبطة بمعالجة البيانات داخل نظام Web3 البيئي، بما في ذلك إدخال نصوص برمجية ضارة عبر مجموعة متنوعة من لغات البرمجة المستخدمة في Web3، مما يمكّن المهاجمين من تنفيذ أوامر التطبيق.

- استنساخ المحفظة، حيث يتمكن المهاجمون من الوصول إلى عبارة مرور المستخدم والتحكم في محتوياتها.

- الوصول غير المصرح به إلى المعلومات وانتحال شخصية عقد المستخدم النهائي.

- التنصت أو اعتراض المعلومات غير المشفرة المنقولة عبر الشبكة.

- تسلط هذه المخاطر الضوء على أهمية تنفيذ تدابير وبروتوكولات أمنية قوية للتخفيف من نقاط الضعف المحتملة الكامنة في أنظمة Web3.

- الهوية وعدم الكشف عن هويته -

تعمل إمكانيات Web3 على تقليل بعض مخاطر سرية البيانات والخصوصية المرتبطة بـ Web2 من خلال تمكين الأفراد من التحكم بشكل أكبر في معلوماتهم. ومع ذلك، فإن إخفاء الهوية والأسماء المستعارة في الهوية السيادية الذاتية (SSI) لهما أيضًا عيوب. إن الطبيعة الشفافة لسلاسل الكتل العامة، والتي تجعل سجلات المعاملات متاحة للجميع، تعزز الثقة دون الحاجة إلى وسطاء ولكنها تقدم أيضًا مقايضات تتعلق بالخصوصية والأمن.

- الحوافز الاقتصادية والمخاطر الاجتماعية -

وفي العديد من تطبيقات ويب 3 المبكرة والمجتمعات الرقمية، يتم دمج الاقتصاد الجزئي والعملات والأصول المالية الأخرى، مما يخلق حوافز ومثبطات جديدة من شأنها أن تغير الطريقة التي يتم بها حساب المخاطر. وتقدم هذه العوامل حوافز ومثبطات جديدة من شأنها أن تعيد تشكيل عملية تقييم المخاطر.

على سبيل المثال، تخلق الهياكل الاقتصادية لـ Web3 المضمنة في التطبيقات دوافع فريدة للمتسللين، تختلف عن تلك الموجودة في السحابة التقليدية أو بيئات تكنولوجيا المعلومات. في البيئات التقليدية، غالبًا ما يتم استهداف الخدمات والبيانات دون تحقيق فائدة مالية واضحة أو فورية. ومع ذلك، تقوم تطبيقات blockchain في كثير من الأحيان بتخزين قيمة كبيرة مباشرة داخل blockchain، مما يجعلها هدفًا جذابًا للجهات الفاعلة الخبيثة.

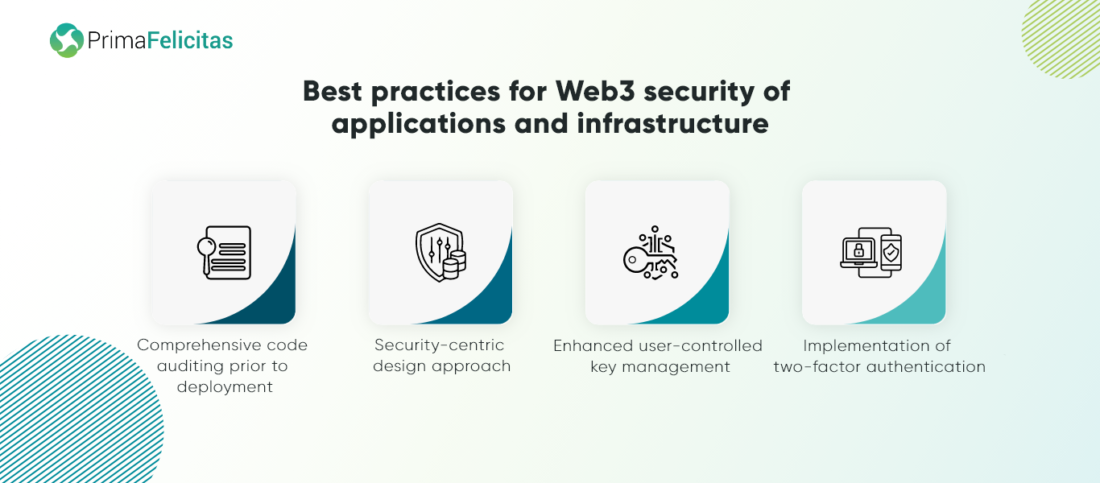

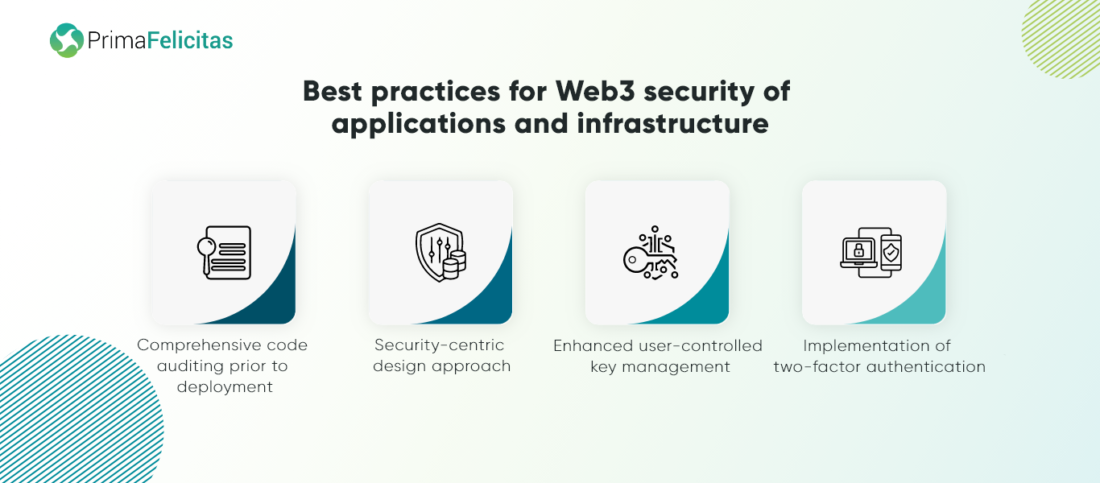

أفضل الممارسات ل أمان Web3 of التطبيقات والبنية التحتية

يمثل Web3 تطور الإنترنت، وهو مصمم خصيصًا لمعالجة التحديات الأمنية التي تواجهها شبكات blockchain مثل Ethereum، مما يضمن تقدمها وازدهارها المستدام. للتخفيف من هذه المخاطر عند التعامل مع web3، يمكن تنفيذ تدابير مختلفة، عدد قليل منها موضح أدناه:

- تدقيق شامل للكود قبل النشر:

يعد إجراء عمليات تدقيق أمنية شاملة أمرًا بالغ الأهمية للمؤسسات قبل إصدار التعليمات البرمجية الخاصة بها أو نشرها. إذا تم اكتشاف أي ثغرات أمنية بعد النشر، فيجب معالجتها في الإصدار اللاحق.

- نهج التصميم المرتكز على الأمن:

يلعب الأمن دورًا أساسيًا في نجاح أي ابتكار تكنولوجي جديد في السوق. ومن خلال اعتماد هذا النهج، يمكن لمطوري Web3 إنشاء منتجات ذات بنية تحتية قوية ورمز آمن يتمتع بمقاومة عالية لمحاولات القرصنة.

- تحسين إدارة المفاتيح التي يتحكم فيها المستخدم:

في نموذج Web3، تعتمد معاملات المستخدم بشكل كبير على مفاتيح التشفير، الأمر الذي قد يكون من الصعب التعامل معه. نظرًا لأن الشركات تعتمد على الإدارة الرئيسية، فإن المخاطر المرتبطة بها تدفع بعض المستخدمين إلى اختيار المحافظ المستضافة بدلاً من المحافظ غير الاحتجازية.

- تنفيذ المصادقة الثنائية:

أحد أنواع التهديدات السائدة في المشهد الحالي هو القرصنة الاجتماعية، حيث يتم استخدام واجهات متطابقة بصريًا لخداع المستخدمين للكشف عن معلومات شخصية أو سرية للمتسللين. في مساحة Web3، يتم ملاحظة ذلك غالبًا من خلال استنساخ التطبيقات الشائعة لإنشاء نسخ متماثلة مقنعة.

كلمات أخيرة

توفر المخاطر المرتبطة بأمان Web3 نظرة عامة واقعية عما يمكن أن يتوقعه خبراء الأمان في عصر Web3. تشكل هذه المخاطر مصدر قلق كبير عند اعتماد Web3، حيث يتردد المستخدمون الجدد في كشف معلوماتهم القيمة للتهديدات المحتملة. بالإضافة إلى ذلك، سيكون للانتقال إلى أمان Web3 آثار عميقة على التحول الرقمي لمختلف العمليات التقليدية والأنشطة اليومية.

بريما فيليسيتاس هي شركة رائدة في تطوير Web3 وBlockchain وMetaverse، وتقدم مجموعة واسعة من خدمات أمان Web3 لمساعدة الشركات والأفراد على حماية أصولهم وبياناتهم في نظام Web3 البيئي الناشئ. يتمتع فريقنا من خبراء أمان Web3 ذوي الخبرة بفهم عميق لأحدث التهديدات الأمنية ونقاط الضعف. نحن نستخدم مجموعة من الأدوات اليدوية والآلية لتحديد المخاطر الأمنية المحتملة والتخفيف منها.

يعد تحديد أولويات أمان Web3 عاملاً حاسماً في ضمان الاعتماد الناجح لـ Web3 على المدى الطويل. يعد التصدي للتحديات الأمنية، مثل الوصول غير المصرح به إلى المعلومات وسرية البيانات، أمرًا حيويًا للاستخدام الفعال لتقنيات Web3. ومع ذلك، فإن اتباع نهج استباقي لتحديد المخاطر وإدارتها يمكن أن يؤدي إلى تحسينات كبيرة في القيمة عند استخدام Web3.

المشاهدات بعد: 49

- محتوى مدعوم من تحسين محركات البحث وتوزيع العلاقات العامة. تضخيم اليوم.

- PlatoData.Network Vertical Generative Ai. تمكين نفسك. الوصول هنا.

- أفلاطونايستريم. ذكاء Web3. تضخيم المعرفة. الوصول هنا.

- أفلاطون كربون، كلينتك ، الطاقة، بيئة، شمسي، إدارة المخلفات. الوصول هنا.

- أفلاطون هيلث. التكنولوجيا الحيوية وذكاء التجارب السريرية. الوصول هنا.

- المصدر https://www.primafelicitas.com/web3/web3-security-risks-how-to-avoid-them/?utm_source=rss&utm_medium=rss&utm_campaign=web3-security-risks-how-to-avoid-them

- :لديها

- :يكون

- :أين

- 1

- 1100

- 180

- 224

- 26%

- 7

- 8

- 9

- a

- القدرة

- من نحن

- الوصول

- دقة

- في

- أنشطة

- الجهات الفاعلة

- الأفعال

- وبالإضافة إلى ذلك

- تناولت

- معالجة

- اعتماد

- تبني

- تقدم

- مميزات

- بعد

- الكل

- أيضا

- an

- و

- والبنية التحتية

- الغفلية

- آخر

- توقع

- أي وقت

- جذاب

- تطبيق

- التطبيقات

- نهج

- هندسة معمارية

- هي

- تنشأ

- مصطنع

- الذكاء الاصطناعي

- AS

- التقييم المناسبين

- ممتلكات

- أسوشيتد

- مهاجمة

- الهجمات

- محاولات

- التدقيق

- التدقيق

- أصالة

- السلطة

- ترخيص

- الآلي

- توفر

- متاح

- تجنب

- BE

- يصبح

- قبل

- أقل من

- تستفيد

- أفضل

- أفضل الممارسات

- كبير

- البيانات الكبيرة

- أكبر

- سلسلة كتلة

- تطبيقات blockchain

- شبكات Blockchain

- استنادا blockchain-

- blockchains

- أوسع

- جلبت

- المتصفح

- بنيت

- الأعمال

- لكن

- by

- محسوب

- CAN

- قدرات

- رقابة

- مركزي

- السلطة المركزية

- مركزية

- معين

- تحدى

- التحديات

- تحدي

- فئة

- واضح

- سحابة

- الكود

- للاتعاون

- مجموعة

- المجتمعات

- مجتمع

- حول الشركة

- شامل

- مساومة

- أجهزة الكمبيوتر

- قلق

- اهتمامات

- سرية

- محتوى

- محتويات

- عقد

- عقود

- مراقبة

- تقليدي

- خلق

- خلق

- حاسم

- الأصول المشفرة

- العملات الرقمية

- العملات المشفرة

- صناعة العملات المشفرة

- محفظة العملة المشفرة

- التشفير

- العملات القوية الاخرى

- حالياًّ

- الانترنت

- البيانات

- تخزين البيانات

- اللامركزية

- شبكة لامركزية

- التبادلات اللامركزية

- عميق

- تعريف

- نشر

- نشر

- تصميم

- تصميم

- تطوير

- المطورين

- التطوير التجاري

- شركة التطوير

- الأجهزة

- التنفيذ المباشر

- DEXs

- رقمي

- التحول الرقمي

- مباشرة

- إفشاء

- اكتشف

- خامد

- وزعت

- دفتر الأستاذ الموزع

- عدة

- التنزيلات

- عيوب

- في وقت مبكر

- اقتصادي

- النظام الإيكولوجي

- حافة

- الطُرق الفعّالة

- تضمين

- جزءا لا يتجزأ من

- الناشئة

- تمكين

- تمكين

- يشمل

- مشفرة

- جذاب

- الهندسة

- تعزيز

- ضمان

- البيئات

- عصر

- ethereum

- كل يوم

- كل شخص

- تطور

- مثال

- الاستبدال

- تنفيذ

- يوجد

- توسع

- تمكنت

- خبرائنا

- استغلال

- استغلال

- التعبير

- يمتد

- واسع

- فيسبوك

- واجه

- تسهيل

- عامل

- العوامل

- قليل

- مالي

- Flash

- قروض فلاش

- متابعات

- في حالة

- أشكال

- تعزيز

- ترعى

- كثيرا

- تبدأ من

- وظائف

- وظائف

- أموال

- مستقبل

- ربح

- جيل

- الحكم

- أكبر

- قراصنة

- القرصنة

- الخارقة

- يد

- مقبض

- يملك

- بشكل كبير

- مساعدة

- متردد

- تسليط الضوء

- جدا

- مقاومة عالية

- استضافت

- كيفية

- كيفية

- لكن

- HTTP

- HTTPS

- مطابق

- تحديد

- تحديد

- هوية

- if

- فوري

- التأثير

- نفذت

- تحقيق

- آثار

- أهمية

- تحسينات

- in

- الحوافز

- بما فيه

- الأفراد

- العالمية

- معلومات

- البنية التحتية

- متأصل

- متأصل

- الابتكار

- المدخلات

- بدلًا من ذلك

- المتكاملة

- رؤيتنا

- تفاعل

- مترابطة

- واجهات

- وسطاء

- Internet

- إنترنت الأشياء

- التوافقية

- إلى

- مثيرة للاهتمام

- تقديم

- أدخلت

- يدخل

- قام المحفل

- IT

- القفل

- مفاتيح

- المشهد

- اللغات

- أجهزة الكمبيوتر المحمولة

- آخر

- قيادة

- قيادة

- تعلم

- دفتر الحسابات

- دفاتر

- مثل

- لينكدين:

- قائمة

- قرض

- القروض

- منطق

- طويل الأجل

- آلة

- آلة التعلم

- يصنع

- القيام ب

- إدارة

- إدارة

- تلاعب

- أسلوب

- كتيب

- كثير

- تجارة

- ماكس العرض

- مايو..

- الإجراءات

- آليات

- ميتافيرس من

- تطوير ميتافيرس

- تعدين

- معلومات خاطئة

- تخفيف

- الجوال

- تطبيقات الجوال

- أجهزة محمولة

- نقدي

- الأكثر من ذلك

- الدوافع

- متعدد

- الطبيعة

- قائمة الإختيارات

- حاجة

- شبكة

- الشبكات

- جديد

- مستخدمون جدد

- العقدة

- العقد

- غير الاحتجازية

- of

- خصم

- الوهب

- غالبا

- on

- ONE

- منها

- جارية

- المصدر المفتوح

- برمجيات مفتوحة المصدر

- الفرص

- or

- المنظمات

- أصالة

- أخرى

- لنا

- أوجز

- على مدى

- نظرة عامة

- زوج

- نموذج

- أساسي

- الند للند

- الشخصية

- التصيد

- PHP

- منصات التداول

- أفلاطون

- الذكاء افلاطون البيانات

- أفلاطون داتا

- يلعب

- نقاط

- الرائج

- تملك

- منشور

- المنشورات

- محتمل

- الممارسات

- الهدايا

- سائد

- بريما فيليسيتاس

- قبل

- خصوصية

- الخصوصية والأمن

- استباقية

- عملية المعالجة

- العمليات

- المنتجات

- عميق

- برمجة وتطوير

- لغات البرمجة

- تنفيذ المشاريع

- تعزيز

- ازدهار

- حماية

- البروتوكولات

- تزود

- توفير

- تقديم

- Pseudonymity

- جمهور

- تسحب

- الأسئلة المتكررة

- رفع

- نطاق

- بدلا

- واقعي

- تسجيل

- تخفيض

- يشير

- إطلاق

- اعتمد

- الاعتماد

- يمثل

- إعادة تشكيل

- مقاومة

- الموارد

- ثورة

- المخاطرة

- تقييم المخاطر

- المخاطر

- قوي

- النوع

- صف

- نطاق

- مخطوطات

- تأمين

- أمن

- تدقيقات الأمن

- التدابير الأمنية

- المخاطر الأمنية

- تهديدات أمنية

- خوادم

- خدماتنا

- إعدادات

- ينبغي

- هام

- التوقيع

- منذ

- عزباء

- سمارت

- عقد الذكية

- العقود الذكية

- الهواتف الذكية

- العدالة

- تطبيقات الكمبيوتر

- بعض

- الفضاء

- محدد

- على وجه التحديد

- وجهة نظر

- تخزين

- متجر

- الهياكل

- لاحق

- جوهري

- تحقيق النجاح

- ناجح

- هذه

- مدعومة

- المراقبة

- أنظمة

- معالجة

- أخذ

- مع الأخذ

- الهدف

- المستهدفة

- الأهداف

- فريق

- تقني

- التكنولوجية

- التكنولوجيا

- تكنولوجيا

- من

- أن

- •

- من مشاركة

- منهم

- أنفسهم

- تشبه

- هم

- الأشياء

- الثالث

- الجيل الثالث

- هؤلاء

- التهديد

- التهديدات

- عبر

- إلى

- رمز

- أدوات

- تقليدي

- صفقة

- المعاملات

- تحول

- انتقال

- الشفافية

- شفاف

- الثقة

- الثقة

- نوع

- عادة

- غير مصرح

- بدون ضمانات

- كشف

- التي تقوم عليها

- فهم

- فريد من نوعه

- تستخدم

- مستعمل

- مستخدم

- المستخدمين

- استخدام

- استخدام

- القيمة

- قيمنا

- مختلف

- تحقق من

- الإصدار

- الرؤى

- رؤيتنا

- بصريا

- حيوي

- نقاط الضعف

- محفظة

- محافظ

- طريق..

- we

- الويب

- شبكة 2

- متصفح الويب

- Web2

- Web3

- تطبيقات الويب 3

- Web3 النظام البيئي

- مساحة Web3

- تقنيات الويب 3

- تقنية web3

- Web3's

- المواقع

- ابحث عن

- متى

- التي

- في حين

- واسع

- مدى واسع

- واسع الانتشار

- سوف

- مع

- في غضون

- بدون

- سوف

- زفيرنت