وقت القراءة: 4 دقائق

وقت القراءة: 4 دقائق

اكتشف Comodo Threat Intelligence Lab حملة تصيد احتيالي جديدة في أكتوبر مع حمولة Locky الفدية سيئة السمعة من IKARUS ، مما يمثل الهجين الرابع لهذا التهديد المتطور لعام 4.

يستخدم المتسللون شبكة بوت نت من أجهزة كمبيوتر "زومبي" تحت سيطرتهم لتنسيق هجوم تصيد قائم على الهندسة الاجتماعية يستهدف الشركات والأفراد. تجاوزت رسائل البريد الإلكتروني التي تصل إلى عشرات الآلاف من نقاط النهاية باعتبارها ملفات "غير معروفة" أمان تكنولوجيا المعلومات المستند إلى توقيع البرامج الضارة وحتى أدوات الذكاء الاصطناعي القائمة على التعلم الآلي.

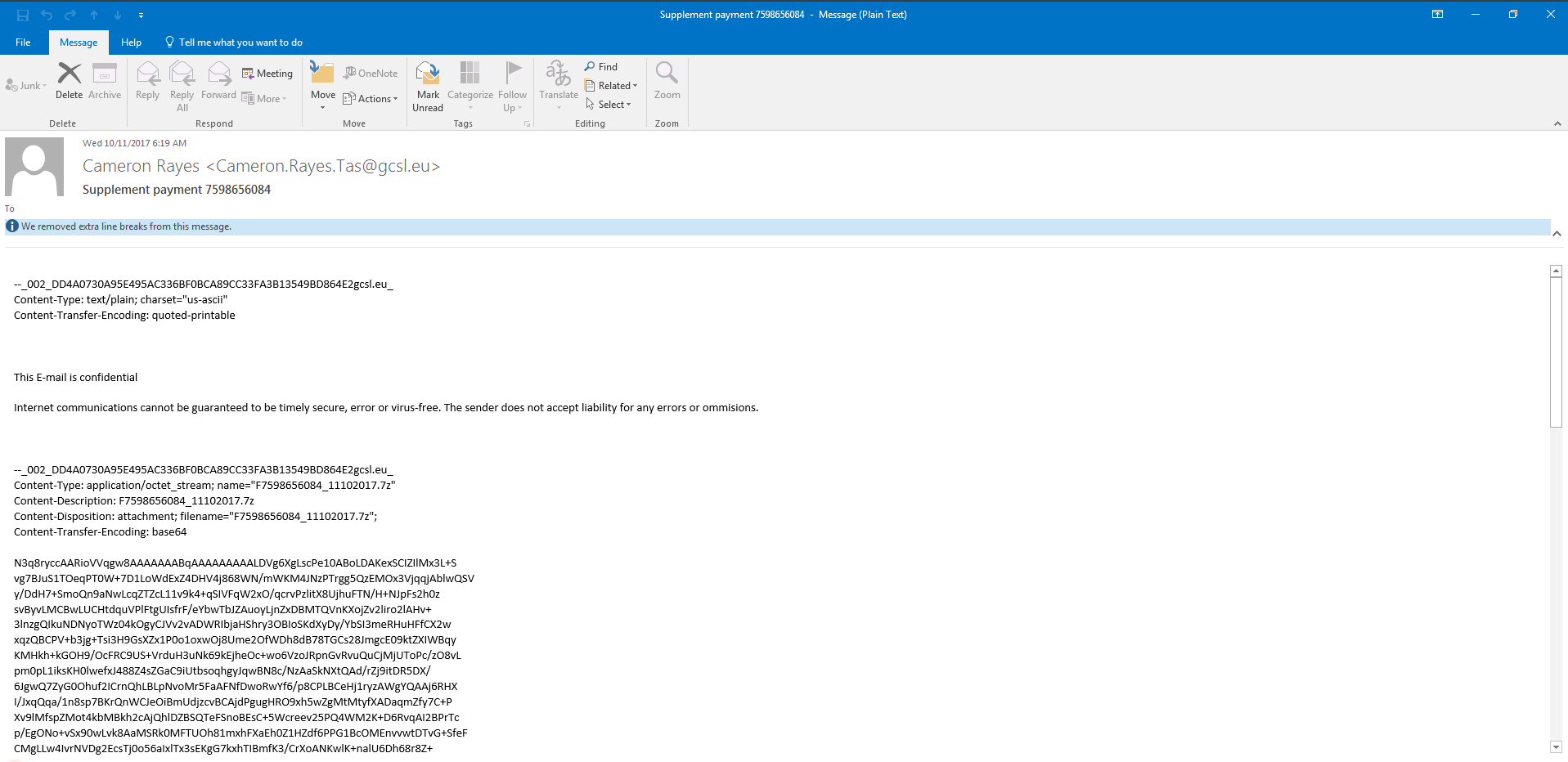

تمتلك شبكة الروبوتات جانبًا من جوانب الهندسة الاجتماعية ، حيث يتلقى المستخدمون بريدًا إلكترونيًا بعنوان "الدفع الإضافي". كما هو الحال مع هجمات IKARUS الثلاثة الأخرى المتعثرة من أغسطس وسبتمبر ، يؤدي النقر فوق المرفق في النهاية إلى تشفير أجهزة الكمبيوتر الخاصة بالضحايا ويطالب بفدية بيتكوين.

فيما يلي تفاصيل رسالة بريد إلكتروني فعلية من اليوم الأول للهجوم.

استمرت الحملة المستهدفة بشكل أساسي في الفترة من 11 إلى 13 أكتوبر 2017.

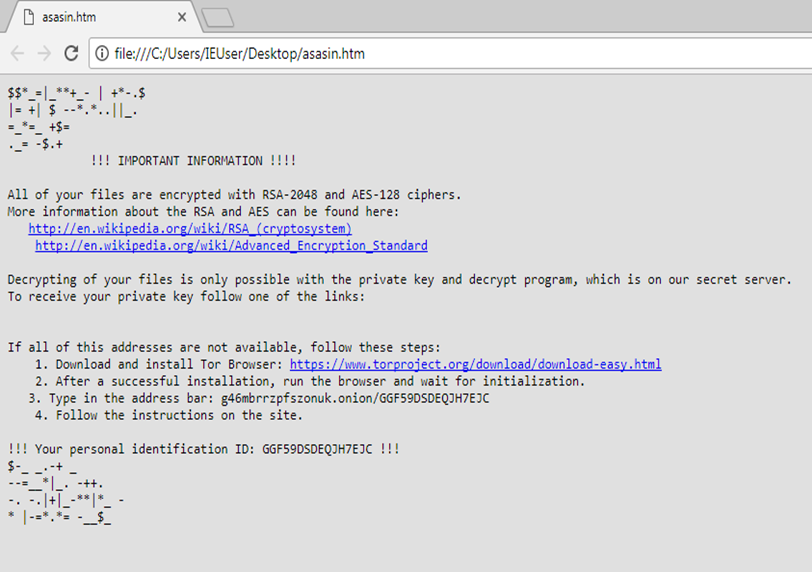

يتم توزيع هذه البرامج الضارة مع "asasin" ملحق و Visual Basic Script (وله ملحق ".vbs"). تم تصميم الموجات الأربع لهجمات IKARUS المتهدمة برمز جديد كافٍ لخداع مسؤولي الأمن وخوارزميات التعلم الآلي والأدوات القائمة على التوقيع. كانت الاختلافات في الهندسة الاجتماعية مثيرة للاهتمام ، وتهدف إلى خداع الموظفين الذين يتلقون رسائل البريد الإلكتروني أيضًا.

في الهجمات ، يتم توزيع ملفات ".vbs" عبر البريد الإلكتروني. يوضح هذا أن مؤلفي البرامج الضارة يطورون أشكالًا مختلفة للوصول إلى المزيد من المستخدمين في الشركات التي تسمح ، ملفات غير معروفة للدخول إلى البنية التحتية الخاصة بهم من خلال نقطة النهاية. يشمل هذا للأسف العديد من الشركات في F1000 بالإضافة إلى الشركات الصغيرة والمتوسطة الحجم.

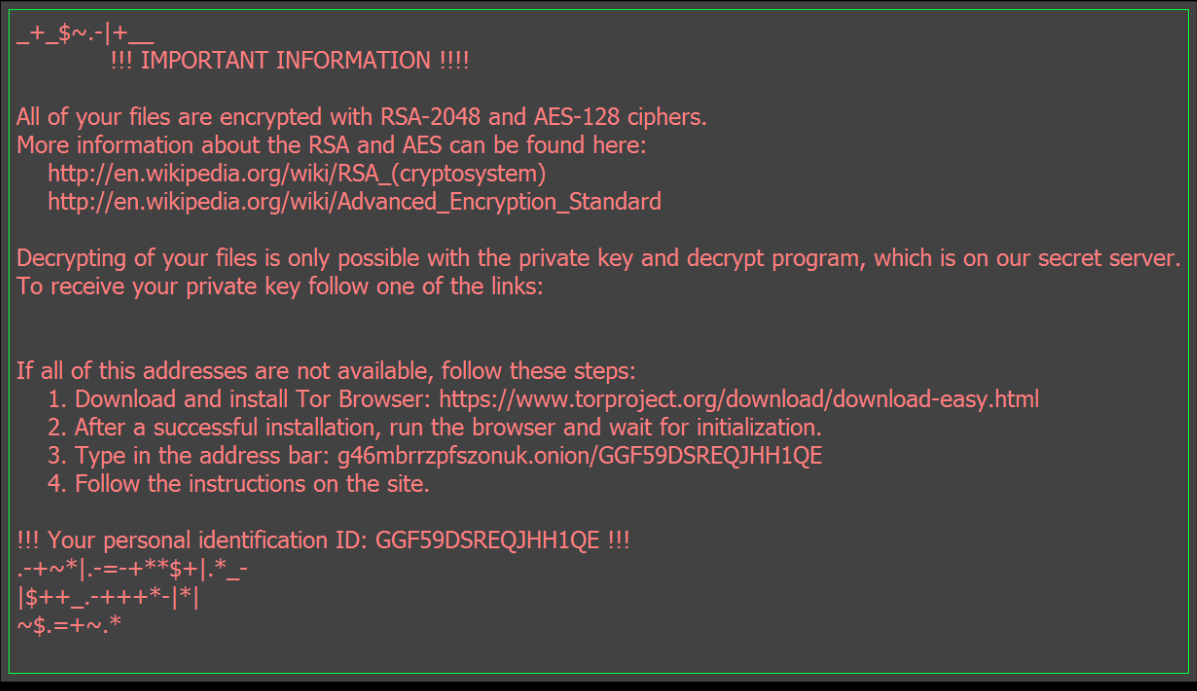

يرى الضحايا هنا شاشة طلب برامج الفدية مألوفة جدًا لضحايا الموجات الثلاث الأولى من هجمات IKARUS المهدمة لوكي خلال الصيف وسبتمبر.

بالنظر عن كثب إلى عرض واحد لشاشة الفدية ، ترى أنهم يستدعون ويكيبيديا كوسيلة للضحية لمعرفة المزيد عن أصفار التشفير:

فيما يلي خريطة حرارية لهجوم 11 أكتوبر ، تُظهر نطاقه العالمي.

كانت المواقع في الهند وفيتنام وإيران والبرازيل هي المستفيدين الأساسيين.

تم اختيار مزودي خدمة الإنترنت بشكل عام بشكل كبير ، مما يشير مرة أخرى إلى كل من تطور الهجوم وعدم كفاية الدفاع الإلكتروني ضد البرامج الضارة الجديدة التي تصل إلى نقاط النهاية الخاصة بهم.

هنا أصحاب المدى الرائد المكتشفة في "دفع إضافي" هجوم:

| مالك النطاق | مجموع - عدد رسائل البريد الإلكتروني |

| ايرتل برودباند | 872 |

| فيتنام المشاركات والاتصالات (VNPT) | 730 |

| شركة فيتيل | 530 |

| شركة FPT للاتصالات | 438 |

| بهارتي ايرتل | 411 |

هنا يمكنك أن ترى عينة من البرمجة النصية ، والتي تختلف تمامًا عن تلك المستخدمة في

هجمات سبتمبر 2017.

اكتشف خبراء التصيد الاحتيالي وأحصنة طروادة من Comodo Threat Intelligence Lab (جزء من Comodo Threat Research Labs) هجمات برامج الفدية "Locky" هذه وتحققوا من أنها بدأت في 11 أكتوبر. تم اكتشاف أكثر من 10,367 حالة من رسائل البريد الإلكتروني للتصيد الاحتيالي في نقاط النهاية المحمية من Comodo في البداية ثلاثة ايام. تمت قراءة المرفقات على أنها "ملفات غير معروفة" ، ووُضعت قيد الاحتواء ، ورُفضت الدخول إلى أن تم تحليلها بواسطة تقنية Comodo ، وفي هذه الحالة التي تهرب فيها برامج ضارة جديدة متطورة من الذكاء الاصطناعي ، الاستخبارات التهديد خبراء المختبر البشري.

تحليل المعمل لرسائل البريد الإلكتروني المرسلة بتنسيق "دفع إضافي" كشفت حملة التصيد عن بيانات الهجوم هذه: تم استخدام 9,177،143 عنوان IP مختلفًا من XNUMX نطاقًا مختلفًا عالي المستوى لرمز البلد تحتفظ به هيئة أرقام الإنترنت المخصصة (IANA).

بشكل مثير للدهشة ، عندما قام المختبر بتحليل المصادر ومقارنتها بعناوين IP التي شاركت في الحملات الثلاث الأخيرة ، تم استخدام 546 من نفس عناوين IP إلى جانب 8,631 عنوان IP مختلفًا تم استخدامها في هذا الهجوم. هذه علامة أخرى على نقص الموارد أو نقص تدريب موظفي أمن تكنولوجيا المعلومات (أو كلاهما على الأرجح).

"ستستمر الهجمات من هؤلاء المتسللين طالما استمرت الشركات في استخدام الاستراتيجيات والأدوات غير الملائمة من البائعين القدامى." قال فاتح أورهان ، رئيس مختبر كومودو لاستخبارات التهديدات وكومودو مختبرات أبحاث التهديدات (CTRL). "مشكلة الملف غير المعروف تزداد سوءًا ونحن نشجع منظمات المجتمع المدني بشدة على إعادة تقييم وضع الأمان" الافتراضي المسموح به "وتقييم الجيل التالي من الاحتواء التلقائي وتقنيات العزل الأخرى التي تحمي من البرامج الضارة الجديدة أو الجديدة مثل تلك المستخدمة في هجمات IKARUS Locky هذه. "

هل تريد الغوص بشكل أعمق في بيانات الهجوم؟ تحقق من مختبر Comodo Threat Intelligence Lab الجديد "تقرير خاص: أكتوبر 2017 - أكتوبر يبرز الموجة الرابعة

OF هجمات الفدية؛ ".ASIN" تم تمديده للملفات المشفرة "يعد التقرير الخاص واحدًا من العديد من التقارير المضمنة في الاشتراك المجاني في تحديثات المعمل في https://comodo.com/lab. يوفر تغطية متعمقة لهذا الهجوم ، مع مزيد من التحليل والملاحق التي تشمل تحليل البرمجيات الخبيثة ومزيد من التفاصيل حول المصادر والآلات المستخدمة في الهجمات. يتضمن اشتراكك في تحديثات Lab أيضًا الأجزاء الأول والثاني والثاني من "التقرير الخاص: IKARUS Locky Ransomware"ويوفر لك أيضًا"تحديث الأسبوعي"و" التحديث الخاص ". اشترك اليوم على comodo.com/lab.

ملاحظة لاستفسارات وسائل الإعلام: إذا كنت ترغب في التحدث مع خبراء Comodo Threat Intelligence Lab حول هذا والتهديدات والتقنيات ذات الصلة ، يرجى الاتصال بـ: media-relations@comodo.com

برنامج الحماية من برامج الفدية

برامج خدمة تكنولوجيا المعلومات

كشف نقطة النهاية والاستجابة لها

بدء محاكمة حرة احصل على بطاقة نقاط الأمان الفورية الخاصة بك مجانًا

- محتوى مدعوم من تحسين محركات البحث وتوزيع العلاقات العامة. تضخيم اليوم.

- بلاتوبلوكشين. Web3 Metaverse Intelligence. تضخيم المعرفة. الوصول هنا.

- المصدر https://blog.comodo.com/pc-security/new-october-ransomware-attack-hits-endpoints-unknown-file-phishes-victims/

- 1

- 10

- 11

- 2017

- 7

- 9

- a

- الذكاء الاصطناعى

- من نحن

- عناوين

- الإداريين

- ضد

- خوارزميات

- الكل

- تحليل

- و

- آخر

- قادمة

- مصطنع

- الذكاء الاصطناعي

- جانب

- تعيين

- مهاجمة

- الهجمات

- أغسطس

- السلطة

- الكتاب

- الأساسية

- بدأ

- يجري

- إلى البيتكوين

- المدونة

- الروبوتات

- البرازيل

- يجلب

- الأعمال

- الحملات

- الحملات

- حقيبة

- التحقق

- أقرب

- الكود

- COM

- مقارنة

- أجهزة الكمبيوتر

- التواصل

- الاحتواء

- استمر

- مراقبة

- رابطة

- البلد

- تغطية

- البيانات

- يوم

- أيام

- أعمق

- الطلب

- مطالب

- تصميم

- التفاصيل

- الكشف عن

- كشف

- تطوير

- مختلف

- اكتشف

- وزعت

- المجالات

- أثناء

- بريد الإلكتروني

- إما

- البريد الإلكتروني

- رسائل البريد الإلكتروني

- الموظفين

- شجع

- مشفرة

- التشفير

- نقطة النهاية

- الهندسة

- كاف

- أدخل

- الشركات

- دخول

- تقييم

- حتى

- الحدث/الفعالية

- المتطورة

- خبرائنا

- تمديد

- مألوف

- قم بتقديم

- ملفات

- الشركات

- الاسم الأول

- مجانا

- تبدأ من

- العلاجات العامة

- جيل

- دولار فقط واحصل على خصم XNUMX% على جميع

- الحصول على

- العالمية

- قراصنة

- رئيس

- بشكل كبير

- هنا

- المشاهدات

- ضرب

- HTTPS

- الانسان

- مهجنة

- in

- في العمق

- تتضمن

- شامل

- يشمل

- الهند

- الأفراد

- سيء السمعة

- البنية التحتية

- لحظة

- رؤيتنا

- وكتابة مواضيع مثيرة للاهتمام

- Internet

- IP

- عناوين الانترنت بروتوكول

- إيران

- عزل

- IT

- أمن تكنولوجيا المعلومات

- مختبر

- مختبرات

- اسم العائلة

- قيادة

- تعلم

- تعلم

- إرث

- على الأرجح

- خط

- طويل

- آلة

- آلة التعلم

- الآلات

- البرمجيات الخبيثة

- كثير

- رسم خريطة

- ماكس العرض

- يعني

- الوسائط

- الأكثر من ذلك

- جديد

- التالي

- أرقام

- شهر اكتوبر

- ONE

- أخرى

- أصحاب

- جزء

- شارك

- أجزاء

- التصيد

- هجوم التصيد

- حملة التصيد

- PHP

- أفلاطون

- الذكاء افلاطون البيانات

- أفلاطون داتا

- من فضلك

- نقاط

- المنشورات

- في المقام الأول

- ابتدائي

- المشكلة

- حماية

- الحماية

- ويوفر

- وضع

- نطاق

- فدية

- الفدية

- رانسومواري الهجوم

- هجمات الفدية

- الوصول

- عرض

- يستلم

- المستفيدين

- ذات صلة

- تقرير

- بحث

- أظهرت

- قال

- نفسه

- سجل الأداء

- شاشة

- أمن

- سبتمبر

- مسلسلات

- الخدمة

- يظهر

- إشارة

- So

- العدالة

- هندسة اجتماعية

- متطور

- مصادر

- تحدث

- تختص

- فريق العمل

- استراتيجيات

- بقوة

- موضوع

- الاشتراك

- اشتراك

- الصيف

- المستهدفة

- استهداف

- التكنولوجيا

- تكنولوجيا

- الاتصالات

- •

- من مشاركة

- الآلاف

- التهديد

- التهديدات

- ثلاثة

- عبر

- الوقت

- إلى

- اليوم

- أدوات

- تيشرت

- افضل مستوى

- متدرب

- حصان طروادة

- في النهاية

- مع

- آخر التحديثات

- تستخدم

- المستخدمين

- الاستفادة من

- تستخدم

- الباعة

- التحقق

- بواسطة

- ضحية

- ضحايا

- مقاطع فيديو

- فيتنام

- المزيد

- أمواج

- ابحث عن

- ما هي تفاصيل

- التي

- ويكيبيديا

- سوف

- أنت

- حل متجر العقارات الشامل الخاص بك في جورجيا

- زفيرنت