في الأسابيع الأخيرة ، كان المتسللون ينشرون برنامج الفدية "IceFire" ضد شبكات لينكس للمؤسسات ، وهو تحول ملحوظ لما كان في السابق برنامجًا ضارًا يعمل بنظام Windows فقط.

A تقرير من SentinelOne المنشور اليوم يشير إلى أن هذا قد يمثل اتجاهًا ناشئًا. الجهات الفاعلة الفدية تستهدف أنظمة لينوكس أكثر من أي وقت مضى في الهجمات الإلكترونية في الأسابيع الأخيرة وأشهر ، من الجدير بالذكر أنه "بالمقارنة مع نظام التشغيل Windows ، يعد استخدام Linux أكثر صعوبة في نشر برامج الفدية ، لا سيما على نطاق واسع" ، كما يقول Alex Delamotte ، الباحث الأمني في SentinelOne ، لـ Dark Reading.

ولكن لماذا ، إذا كان Linux يجعل عملهم أكثر صعوبة ، فهل يتجه ممثلو برامج الفدية نحوه بشكل متزايد؟

IceFire MO

IceFire ، تم اكتشافه لأول مرة في مارس الماضي، هو عبارة عن برنامج فدية قياسي يتماشى مع عائلات برامج الفدية الأخرى "صيد الألعاب الكبيرة" (BGH) "، كما كتب Delamotte. تتميز BGH ransomware بـ "الابتزاز المزدوج ، واستهداف المؤسسات الكبيرة ، واستخدام العديد من آليات الثبات ، والتهرب من التحليل عن طريق حذف ملفات السجل".

ولكن حيث كان IceFire في يوم من الأيام برنامجًا ضارًا يعتمد على Windows حصريًا ، فقد حدثت هجماته الأخيرة ضد شبكات المؤسسات القائمة على Linux.

تدفق الهجوم واضح ومباشر. بعد اختراق شبكة مستهدفة ، يسرق مهاجمو IceFire نسخًا من أي بيانات قيمة أو مثيرة للاهتمام على الأجهزة المستهدفة. عندها فقط يأتي التشفير. وأوضح ديلاموت أن ما يبحث عنه IceFire بشكل أساسي هو أدلة المستخدم والمشتركة ، حيث إنها مهمة لكنها "أجزاء غير محمية من نظام الملفات لا تتطلب امتيازات مرتفعة للكتابة أو التعديل".

لكن المهاجمين حذرون. "لا تقوم IceFire ransomware بتشفير جميع الملفات على Linux: فهي تتجنب تشفير مسارات معينة ، بحيث لا يتم تشفير أجزاء مهمة من النظام وتظل تعمل."

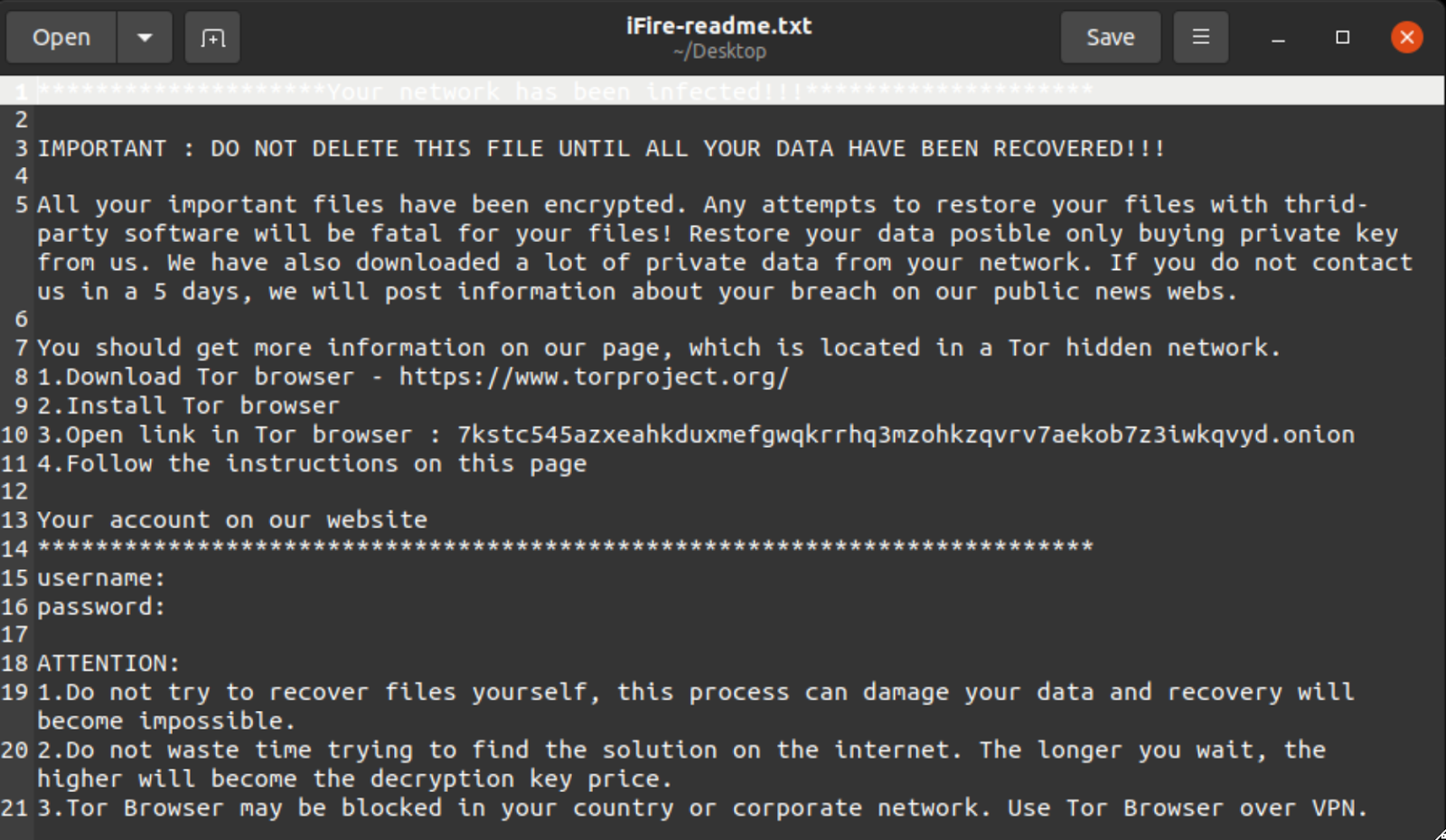

يقوم IceFire بوضع علامات على الملفات المشفرة بامتداد ".ifire" ، كما اكتشف العديد من مسؤولي تكنولوجيا المعلومات لأنفسهم منذ ذلك الحين. كما أنه يسقط تلقائيًا ملاحظة فدية بدون زخرفة - "تم تشفير جميع ملفاتك المهمة. أي محاولات لاستعادة ملفاتك ... " تتضمن الملاحظة اسم مستخدم فريد وكلمة مرور فريدة يمكن للضحية استخدامها لتسجيل الدخول إلى بوابة دفع الفدية المستندة إلى Tor للمهاجمين. بمجرد اكتمال المهمة ، يحذف IceFire نفسه.

كيف يتم تغيير IceFire

ظلت معظم هذه التفاصيل متسقة منذ دخول IceFire لأول مرة إلى مكان الحادث. ومع ذلك ، فقد تغيرت بعض التفاصيل المهمة في الأسابيع الأخيرة ، بما في ذلك علم الضحايا.

حيث تم استخدام IceFire في السابق بشكل أساسي في الحملات ضد قطاعات الرعاية الصحية والتعليم والتكنولوجيا ، ركزت الهجمات الأخيرة على مؤسسات الترفيه والإعلام ، بشكل أساسي في دول الشرق الأوسط - إيران وباكستان وتركيا والإمارات العربية المتحدة وما إلى ذلك.

التغييرات الأخرى في IceFire's MO مستمدة من تحول نظام التشغيل نحو Linux. على سبيل المثال ، لاحظ SentinelOne في الماضي ذلك يقوم المهاجمون الإلكترونيون بتوزيع IceFire عبر التصيد الاحتيالي ورسائل التصيد الاحتيالي ، ثم استخدم أدوات اختبار القلم من جهات خارجية مثل Metasploit و Cobalt Strike لمساعدتها على الانتشار.

لكن "العديد من أنظمة Linux عبارة عن خوادم" ، كما يشير Delamotte ، "لذا فإن ناقلات العدوى النموذجية مثل التصيد الاحتيالي أو التنزيل من محرك الأقراص تكون أقل فاعلية." لذا بدلاً من ذلك ، استغلت هجمات IceFire الأخيرة CVE-2022-47986 - ثغرة أمنية حرجة في تنفيذ التعليمات البرمجية عن بُعد (RCE) في خدمة نقل بيانات IBM Aspera ، مع تصنيف CVSS 9.8.

لماذا يستهدف المتسللون لينكس

يفترض Delamotte بعض الأسباب وراء اختيار المزيد من الجهات الفاعلة لبرامج الفدية لينكس مؤخرًا. وتقول ، لسبب واحد ، "تُستخدم الأنظمة المستندة إلى Linux بشكل متكرر في إعدادات المؤسسة لأداء المهام الحاسمة مثل استضافة قواعد البيانات وخوادم الويب والتطبيقات الأخرى ذات المهام الحرجة. وبالتالي ، غالبًا ما تكون هذه الأنظمة أهدافًا أكثر قيمة لممثلي برامج الفدية نظرًا لاحتمال تحقيق أرباح أكبر نتيجة هجوم ناجح ، مقارنةً بمستخدم Windows العادي ".

وتعتقد أن العامل الثاني ، "هو أن بعض الجهات الفاعلة في برامج الفدية قد ينظرون إلى Linux على أنه سوق غير مستغل يمكن أن يحقق عائدًا أعلى على الاستثمار."

أخيرًا ، "أدى انتشار تقنيات الحاوية والافتراضية في بيئات المؤسسات إلى توسيع نطاق الهجوم المحتمل لممثلي برامج الفدية" ، على حد قولها. تعتمد العديد من هذه التقنيات على نظام Linux ، لذا "نظرًا لأن مجموعات برامج الفدية تستنفد مخزون" الفاكهة المتدلية "، فمن المحتمل أن تعطي الأولوية لأهداف الجهد العالي هذه."

مهما كان الدافع الأساسي ، إذا اتبعت المزيد من الجهات الفاعلة التهديد في نفس المسار ، يجب أن تكون الشركات التي تعمل بأنظمة قائمة على Linux جاهزة.

يتطلب الدفاع ضد برامج الفدية "نهجًا متعدد الأوجه" ، كما يقول ديلاموت ، مع إعطاء الأولوية للرؤية والتعليم والتأمين والأمان متعدد الطبقات والتصحيح ، كل ذلك مرة واحدة.

وتقول: "من خلال اتباع نهج استباقي للأمن السيبراني ، يمكن للمؤسسات زيادة فرصها في الدفاع بنجاح ضد هجمات برامج الفدية".

- محتوى مدعوم من تحسين محركات البحث وتوزيع العلاقات العامة. تضخيم اليوم.

- بلاتوبلوكشين. Web3 Metaverse Intelligence. تضخيم المعرفة. الوصول هنا.

- المصدر https://www.darkreading.com/endpoint/icefire-ransomware-portends-broader-shift-windows-linux

- :يكون

- 7

- 8

- 9

- a

- الجهات الفاعلة

- مشرف

- ضد

- اليكس

- الانحياز

- الكل

- تحليل

- و

- التطبيقات

- نهج

- عربي

- هي

- حول

- AS

- At

- مهاجمة

- الهجمات

- محاولات

- تلقائيا

- BE

- لان

- أوسع

- تبرعم

- by

- الحملات

- CAN

- حذر

- معين

- فرص

- التغييرات

- تتميز

- اختيار

- الكوبالت

- الكود

- مقارنة

- مقارنة

- إكمال

- بناء على ذلك

- ثابتة

- استطاع

- دولة

- حرج

- حاسم

- الأمن السيبراني

- غامق

- قراءة مظلمة

- البيانات

- قواعد البيانات

- الدفاع

- نشر

- نشر

- تفاصيل

- صعبة

- الدلائل

- اكتشف

- نشر

- مضاعفة

- بإمكانك تحميله

- قطرات

- الشرقية

- التعليم

- الطُرق الفعّالة

- جهد

- مرتفع

- رسائل البريد الإلكتروني

- الإمارات

- مشفرة

- التشفير

- مشروع

- الشركات

- ترفيه

- دخول

- البيئات

- EVER

- مثال

- على وجه الحصر

- موسع

- شرح

- استغلال

- تمديد

- ابتزاز

- الأسر

- قليل

- قم بتقديم

- ملفات

- الاسم الأول

- تدفق

- ركز

- اتباع

- في حالة

- كثيرا

- تبدأ من

- مجموعات

- قراصنة

- يملك

- وجود

- الرعاية الصحية

- مساعدة

- أعلى

- استضافة

- لكن

- HTTPS

- صيد

- IBM

- أهمية

- in

- يشمل

- بما فيه

- القيمة الاسمية

- على نحو متزايد

- بدلًا من ذلك

- التأمين

- وكتابة مواضيع مثيرة للاهتمام

- استثمار

- إيران

- IT

- انها

- نفسها

- وظيفة

- كبير

- أكبر

- اسم العائلة

- متأخر

- مثل

- على الأرجح

- لينكس

- تبدو

- الآلات

- يصنع

- البرمجيات الخبيثة

- كثير

- تجارة

- الوسائط

- وسط

- تعديل

- المقبلة.

- الأكثر من ذلك

- يتحرك

- متعدد الطبقات،

- حاجة

- شبكة

- الشبكات

- نيست

- جدير بالذكر

- وأشار

- كثير

- of

- on

- ONE

- تعمل

- نظام التشغيل

- تشغيل

- المنظمات

- أخرى

- وإلا

- باكستان

- خاصة

- أجزاء

- كلمة المرور

- الماضي

- الترقيع

- مسار

- وسائل الدفع

- نفذ

- إصرار

- التصيد

- المكان

- أفلاطون

- الذكاء افلاطون البيانات

- أفلاطون داتا

- نقاط

- بوابة

- إمكانية

- محتمل

- في المقام الأول

- ابتدائي

- أولويات

- ترتيب الاولويات

- الامتيازات

- استباقية

- نشرت

- فدية

- الفدية

- هجمات الفدية

- تصنيف

- نادي القراءة

- استعداد

- الأسباب

- الأخيرة

- رديت

- لا تزال

- بقي

- عن بعد

- مثل

- تطلب

- يتطلب

- الباحث

- مما أدى

- عائد أعلى

- تشغيل

- s

- نفسه

- يقول

- حجم

- مشهد

- الثاني

- قطاعات

- أمن

- خوادم

- الخدمة

- إعدادات

- شاركت

- نقل

- منذ

- So

- بعض

- انتشار

- صريح

- ضرب

- ناجح

- بنجاح

- هذه

- وتقترح

- تزويد

- المساحة

- نظام

- أنظمة

- مع الأخذ

- الهدف

- استهداف

- الأهداف

- المهام

- التكنولوجيا

- تكنولوجيا

- يروي

- أن

- •

- من مشاركة

- أنفسهم

- تشبه

- شيء

- طرف ثالث

- التهديد

- الجهات التهديد

- إلى

- اليوم

- أدوات

- نحو

- نحو

- تحويل

- اكثر شيوعا

- تركيا

- نموذجي

- فريد من نوعه

- متحد

- الإمارات العربية المتحدة

- تستخدم

- مستخدم

- تستخدم

- القيمة

- بواسطة

- ضحية

- رؤية

- الضعف

- الويب

- أسابيع

- ابحث عن

- سوف

- نوافذ

- مع

- سوف

- اكتب

- التوزيعات للسهم الواحد

- حل متجر العقارات الشامل الخاص بك في جورجيا

- زفيرنت