تم التعرف على نوع جديد من البرمجيات الخبيثة سيئة السمعة "Gh0st RAT" في الهجمات الأخيرة التي استهدفت الكوريين الجنوبيين ووزارة الخارجية في أوزبكستان.

المجموعة الصينية “C.Rufus Security Team” تم إصدار Gh0st RAT لأول مرة على الويب المفتوح في مارس 2008. ومن اللافت للنظر أنه لا يزال قيد الاستخدام حتى اليوم، خاصة في الصين وما حولها، وإن كان في أشكال معدلة.

منذ أواخر أغسطس، على سبيل المثال، قامت مجموعة ذات روابط صينية قوية بتوزيع نسخة معدلة من Gh0st RAT تسمى "SugarGh0st RAT". وفقا لبحث من شركة سيسكو تالوس، يقوم ممثل التهديد هذا بإسقاط المتغير عبر اختصارات Windows التي تحتوي على JavaScript، بينما يقوم بتشتيت الأهداف بمستندات خادعة مخصصة.

لا تزال البرامج الضارة نفسها إلى حد كبير هي نفس الأداة الفعالة التي كانت عليها من قبل، على الرغم من أنها تحتوي الآن على بعض الملصقات الجديدة للمساعدة في التسلل إلى برامج مكافحة الفيروسات السابقة.

مصائد SugarGh0st RAT

العينات الأربعة من SugarGh0st، والتي من المحتمل أن يتم تسليمها عبر التصيد الاحتيالي، تصل إلى الأجهزة المستهدفة كأرشيفات مضمنة مع ملفات اختصار Windows LNK. تخفي LNKs جافا سكريبت الخبيث الذي، عند فتحه، يسقط مستندًا خادعًا - مستهدفًا جمهور الحكومة الكورية أو الأوزبكية - والحمولة.

مثل سلفه - حصان طروادة الصيني الأصل الذي يمكن الوصول إليه عن بعد، والذي تم إصداره لأول مرة للجمهور في مارس 2008 - فإن SugarGh0st عبارة عن آلة تجسس نظيفة ومتعددة الأدوات. مكتبة الارتباط الديناميكي (DLL) 32 بت مكتوبة بلغة C++، وتبدأ بجمع بيانات النظام، ثم تفتح الباب أمام إمكانيات الوصول عن بعد الكاملة.

يمكن للمهاجمين استخدام SugarGh0st لاسترداد أي معلومات قد يرغبون فيها حول أجهزتهم المخترقة، أو بدء العمليات التي يقوم بتشغيلها أو إنهاؤها أو حذفها. ويمكنهم استخدامه للعثور على الملفات وإخراجها وحذفها، ومحو أي سجلات أحداث لإخفاء أدلة الطب الشرعي الناتجة. يأتي الباب الخلفي مزودًا بمسجل مفاتيح، وملتقط لقطة شاشة، ووسيلة للوصول إلى كاميرا الجهاز، والكثير من الوظائف المفيدة الأخرى للتحكم في الماوس، أو إجراء عملية Windows الأصلية، أو ببساطة تشغيل أوامر عشوائية.

يقول نيك بياسيني، رئيس قسم التوعية بشركة Cisco Talos: "الأمر الأكثر إثارة للقلق بالنسبة لي هو كيفية تصميمه خصيصًا لتجنب طرق الكشف السابقة". ومع هذا البديل الجديد، على وجه التحديد، "بذلوا جهدًا للقيام بأشياء من شأنها أن تغير الطريقة التي يعمل بها الكشف الأساسي".

ليس الأمر أن SugarGh0st لديه أي آليات تهرب جديدة بشكل خاص. بدلاً من ذلك، فإن التغييرات الجمالية الطفيفة تجعلها تبدو مختلفة عن المتغيرات السابقة، مثل تغيير بروتوكول اتصال الأمر والتحكم (C2) بحيث بدلاً من 5 بايت، تحتفظ رؤوس حزم الشبكة بالبايتات الثمانية الأولى باعتبارها بايتات سحرية (قائمة من توقيعات الملف، المستخدمة لتأكيد محتويات الملف). يقول بياسيني: "إنها مجرد طريقة فعالة جدًا لمحاولة التأكد من أن أدوات الأمان الموجودة لديك لن تلتقط هذا الأمر على الفور".

مطاردات Gh0st RAT القديمة

في سبتمبر 2008، تواصل مكتب الدالاي لاما مع باحث أمني (لا، هذه ليست بداية مزحة سيئة).

وكان موظفوها يتعرضون لرسائل البريد الإلكتروني التصيدية. كانت تطبيقات Microsoft تتعطل، بدون تفسير، في جميع أنحاء المؤسسة. راهب واحد ذكر يشاهد جهاز الكمبيوتر الخاص به وهو يفتح برنامج Microsoft Outlook من تلقاء نفسه، ويرفق المستندات برسالة بريد إلكتروني، ويرسل هذا البريد الإلكتروني إلى عنوان غير معروف، كل ذلك دون إدخاله.

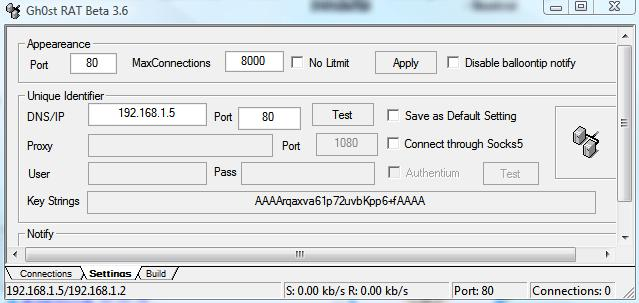

واجهة مستخدم باللغة الإنجليزية لنموذج Gh0st RAT التجريبي. المصدر: Trend Micro EU عبر Wayback Machine

يقول بياسيني إن حصان طروادة المستخدم في تلك الحملة العسكرية الصينية ضد الرهبان التبتيين قد صمد أمام اختبار الزمن لعدة أسباب.

"تعيش عائلات البرامج الضارة مفتوحة المصدر لفترة طويلة لأن الجهات الفاعلة تحصل على جزء كامل من البرامج الضارة التي يمكنها التعامل معها على النحو الذي تراه مناسبًا. كما يسمح أيضًا للأشخاص الذين لا يعرفون كيفية كتابة البرامج الضارة إليهم الاستفادة من هذه الأشياء مجانا،" هو يوضح.

ويضيف أن Gh0st RAT يبرز بشكل خاص باعتباره "RAT وظيفيًا للغاية ومصممًا بشكل جيد للغاية".

- محتوى مدعوم من تحسين محركات البحث وتوزيع العلاقات العامة. تضخيم اليوم.

- PlatoData.Network Vertical Generative Ai. تمكين نفسك. الوصول هنا.

- أفلاطونايستريم. ذكاء Web3. تضخيم المعرفة. الوصول هنا.

- أفلاطون كربون، كلينتك ، الطاقة، بيئة، شمسي، إدارة المخلفات. الوصول هنا.

- أفلاطون هيلث. التكنولوجيا الحيوية وذكاء التجارب السريرية. الوصول هنا.

- المصدر https://www.darkreading.com/threat-intelligence/new-spookier-gh0st-rat-uzbekistan-south-korea

- :لديها

- :يكون

- $ UP

- 2008

- 7

- 8

- a

- من نحن

- الوصول

- الوصول

- في

- الجهات الفاعلة

- العنوان

- يضيف

- جمالي

- شئون

- ضد

- الكل

- يسمح

- أيضا

- an

- و

- الحماية من الفيروسات

- أي وقت

- تظهر

- التطبيقات

- أرشيف

- حول

- AS

- يرفق

- الهجمات

- جلسات

- أغسطس

- بعيدا

- الباب الخلفي

- سيئة

- لان

- كان

- البداية

- يجري

- بيتا

- by

- C + +

- وكاميرا

- الحملات

- CAN

- قدرات

- تغيير

- التغييرات

- متغير

- الصين

- الصينية

- سيسكو

- نظيف

- جمع

- يأتي

- Communication

- تسوية

- الكمبيوتر

- حول

- أكد

- محتويات

- جوهر

- تحطمها

- حسب الطلب

- الانترنت

- البيانات

- الشارات

- تعتبر

- تم التوصيل

- تصميم

- رغبة

- كشف

- جهاز

- مختلف

- توزيع

- do

- وثيقة

- وثائق

- دون

- منتجات الأبواب

- قطرات

- ديناميكي

- الطُرق الفعّالة

- جهد

- البريد الإلكتروني

- رسائل البريد الإلكتروني

- جزءا لا يتجزأ من

- الموظفين

- انجليزي

- تجسس

- EU

- الهروب

- تملص

- الحدث/الفعالية

- EVER

- دليل

- القائمة

- ويوضح

- تفسير

- الأسر

- قليل

- قم بتقديم

- ملفات

- الاسم الأول

- تناسب

- في حالة

- أجنبي

- الطب الشرعي

- أربعة

- تبدأ من

- بالإضافة إلى

- تماما

- وظيفي

- وظائف

- دولار فقط واحصل على خصم XNUMX% على جميع

- العالمية

- الذهاب

- حكومة

- تجمع

- he

- رئيس

- رؤوس

- مساعدة

- إخفاء

- له

- كيفية

- كيفية

- HTML

- HTTP

- HTTPS

- محدد

- صورة

- in

- سيء السمعة

- معلومات

- إدخال

- مثل

- بدلًا من ذلك

- يسن

- IT

- انها

- نفسها

- جافا سكريبت

- م

- علم

- الكوريّة

- لغة

- إلى حد كبير

- متأخر

- المكتبة

- على الأرجح

- LINK

- وصلات

- قائمة

- حي

- طويل

- آلة

- الآلات

- سحر

- جعل

- البرمجيات الخبيثة

- التلاعب

- مارس

- قناع

- me

- يعني

- آليات

- طرق

- الصغير

- مایکروسافت

- ربما

- وزارة

- قاصر

- نموذج

- تم التعديل

- أكثر

- محلي

- شبكة

- جديد

- شق

- لا

- رواية

- الآن

- of

- Office

- قديم

- on

- ONE

- جاكيت

- المصدر المفتوح

- افتتاح

- يفتح

- عملية

- or

- منظمة

- الأصل

- أخرى

- خارج

- بريد اوتلوك

- التوعية

- الخاصة

- خاص

- خاصة

- الماضي

- مجتمع

- أداء

- التصيد

- اختيار

- قطعة

- أفلاطون

- الذكاء افلاطون البيانات

- أفلاطون داتا

- وفرة

- سابق

- قبل

- العمليات

- بروتوكول

- جمهور

- RAT

- بدلا

- الأسباب

- الأخيرة

- صدر

- عن بعد

- الوصول عن بعد

- بحث

- الباحث

- حجز

- مما أدى

- حق

- تشغيل

- s

- نفسه

- يقول

- أمن

- انظر تعريف

- إرسال

- سبتمبر

- التوقيعات

- ببساطة

- تسلل

- تطبيقات الكمبيوتر

- بعض

- مصدر

- جنوب

- على وجه التحديد

- رياضة

- المدرجات

- بداية

- لا يزال

- قوي

- هذه

- بالتأكيد

- نظام

- تالوس

- المستهدفة

- استهداف

- الأهداف

- فريق

- تجربه بالعربي

- أن

- •

- من مشاركة

- then

- هم

- شيء

- الأشياء

- على الرغم من؟

- التهديد

- الوقت

- إلى

- اليوم

- استغرق

- أداة

- اكثر شيوعا

- حصان طروادة

- محاولة

- ui

- بناء على

- تستخدم

- مستعمل

- الأوزبكي

- أوزبكستان

- متنوع

- جدا

- بواسطة

- مراقبة

- طريق..

- كان

- التي

- في حين

- من الذى

- نوافذ

- مع

- بدون

- للعمل

- سوف

- اكتب

- مكتوب

- حل متجر العقارات الشامل الخاص بك في جورجيا

- زفيرنت