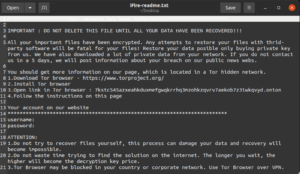

تتزايد التهديدات ضد البنية التحتية السحابية الأصلية، خاصة وأن المهاجمين يستهدفون موارد السحابة والحاويات لتشغيل عمليات التعدين غير المشروعة الخاصة بهم. في أحدث تطور، يتسبب مجرمو الإنترنت في إحداث فوضى في الموارد السحابية لنشر وتشغيل مؤسسات التعدين الخفي في مخططات مكلفة تكلف الضحايا حوالي 50 دولارًا من الموارد السحابية مقابل كل دولار واحد من العملة المشفرة التي يستخرجها المحتالون من احتياطيات الحوسبة هذه.

هذا وفقًا لتقرير جديد صدر اليوم من Sysdig، والذي يُظهر أنه في حين أن الأشرار سيهاجمون بشكل عشوائي أي سحابة ضعيفة أو موارد حاوية يمكنهم وضع أيديهم عليها لتشغيل مخططات تعدين العملات المشفرة لكسب المال، إلا أنهم أيضًا يتمتعون بذكاء استراتيجي في هذا الشأن.

في الواقع، تم تصميم العديد من هجمات سلسلة توريد البرامج الأكثر ماكرة في جزء كبير منها لإنتاج عمال التشفير عبر صور الحاويات المصابة. لا يستفيد المهاجمون من تبعيات التعليمات البرمجية المصدر الأكثر شيوعًا في الهجمات الهجومية على سلسلة التوريد فحسب، بل يستفيدون أيضًا من صور الحاويات الضارة كوسيلة هجوم فعالة، وفقًا لـ Sysdig "تقرير التهديدات السحابية الأصلية لعام 2022".

يستغل مجرمو الإنترنت الاتجاه السائد في مجتمع التطوير لمشاركة التعليمات البرمجية والمشاريع مفتوحة المصدر عبر صور الحاويات المعدة مسبقًا عبر سجلات الحاويات مثل Docker Hub. تحتوي صور الحاوية على جميع البرامج المطلوبة التي تم تثبيتها وتكوينها في عبء عمل سهل النشر. على الرغم من أن هذا يوفر وقتًا كبيرًا للمطورين، إلا أنه يفتح أيضًا طريقًا للمهاجمين لإنشاء صور تحتوي على حمولات ضارة مضمنة ومن ثم زرع منصات مثل DockerHub مع أدواتهم الضارة. كل ما يتطلبه الأمر هو أن يقوم المطور بتشغيل طلب سحب Docker من النظام الأساسي لتشغيل تلك الصورة الضارة. علاوة على ذلك، فإن تنزيل Docker Hub وتثبيته غير شفاف، مما يزيد من صعوبة اكتشاف احتمال حدوث مشكلات.

وأوضح التقرير أنه "من الواضح أن صور الحاويات أصبحت ناقلًا حقيقيًا للهجوم، وليس خطرًا نظريًا"، حيث خضع فريق أبحاث التهديدات Sysdig (TRT) لعملية استغرقت أشهرًا لغربلة صور الحاويات العامة التي تم تحميلها من قبل المستخدمين في جميع أنحاء العالم على DockerHub للعثور على الحالات الضارة. "إن الأساليب التي تستخدمها الجهات الفاعلة الضارة التي وصفها Sysdig TRT تستهدف بشكل خاص أعباء العمل السحابية والحاويات."

كشفت عملية البحث التي أجراها الفريق عن أكثر من 1,600 صورة ضارة تحتوي على أدوات تعدين العملات المشفرة، وأبواب خلفية، وغيرها من البرامج الضارة السيئة المتخفية في هيئة برامج شعبية مشروعة. وكانت أدوات تعدين العملات المشفرة هي الأكثر انتشارًا، حيث شكلت 36% من العينات.

يقول ستيفانو تشيريسي، كبير الباحثين الأمنيين في Sysdig والمؤلف المشارك للتقرير: "لم يعد بإمكان الفرق الأمنية أن تخدع نفسها بفكرة أن "الحاويات جديدة جدًا أو سريعة الزوال بحيث لا يمكن للجهات الفاعلة في مجال التهديد إزعاجها". "المهاجمون موجودون في السحابة، وهم يأخذون أموالاً حقيقية. يُعزى الانتشار المرتفع لنشاط التعدين الخفي إلى انخفاض المخاطر والمكافأة العالية للجناة.

TeamTNT و Chimera

وكجزء من التقرير، أجرى Chierici وزملاؤه أيضًا تحليلًا فنيًا عميقًا للتكتيكات والتقنيات والإجراءات (TTPs) لمجموعة التهديد TeamTNT. نشطت المجموعة منذ عام 2019، وفقًا لبعض المصادر، فقد قامت باختراق أكثر من 10,000 جهاز سحابي وحاويات خلال إحدى حملات الهجوم الأكثر انتشارًا، Chimera. تشتهر هذه الشبكة بنشاط التعدين الخفي، ووفقًا للتقرير، يواصل TeamTNT تحسين نصوصه البرمجية وبروتوكولات TTP الخاصة به في عام 2022. على سبيل المثال، يقوم الآن بربط البرامج النصية بخدمة AWS Cloud Metadata للاستفادة من بيانات الاعتماد المرتبطة بمثيل EC2 والوصول إلى الموارد الأخرى المرتبطة بمثيل مخترق.

"إذا كانت هناك أذونات زائدة مرتبطة ببيانات الاعتماد هذه، فيمكن للمهاجم الحصول على مزيد من الوصول. وقال التقرير إن Sysdig TRT تعتقد أن TeamTNT قد ترغب في الاستفادة من بيانات الاعتماد هذه، إذا كانت قادرة، لإنشاء المزيد من مثيلات EC2 حتى تتمكن من زيادة قدراتها وأرباحها في مجال تعدين العملات المشفرة.

وكجزء من تحليله، بحث الفريق في عدد من محافظ XMR التي يستخدمها TeamTNT أثناء حملات التعدين لمعرفة التأثير المالي للتعدين الخفي.

باستخدام التحليل الفني للممارسات التشغيلية لمجموعة التهديد أثناء عملية Chimera، تمكن Sysdig من العثور على أن الخصم كلف ضحاياه 11,000 دولار أمريكي على مثيل AWS EC2 واحد لكل XMR قام بتعدينه. بلغت المحافظ التي استعادها الفريق حوالي 40 XMR، مما يعني أن المهاجمين دفعوا فاتورة سحابية تبلغ حوالي 430,000 ألف دولار لتعدين تلك العملات.

وباستخدام تقييم العملة في وقت سابق من هذا العام، قدر التقرير أن قيمة تلك العملات تساوي حوالي 8,100 دولار، مع ظهور الظرف الخلفي بعد ذلك أنه مقابل كل دولار يكسبه الأشرار، فإنهم يكلفون الضحايا ما لا يقل عن 53 دولارًا من الفواتير السحابية وحدها.