وقت القراءة: 6 دقائق

نظرًا لأن blockchain قد شهد الكثير من التطبيقات مؤخرًا ، فقد أحدث هذا الجذب ضجة حول DLT (تقنية دفتر الأستاذ الموزع). تعتبر Blockchain لبنة بناء التشفير ، وبالتالي فقد توصلت إلى عروض تخدم أغراضًا مختلفة. لقد دفعت اللامركزية باستخدام NFTs و dApps و DeFi والعقود الذكية.

لقد أعطى ظهور DAOs دليلًا ملموسًا على الإمكانيات الهائلة التي يمكن أن تقدمها blockchain. لقد رأينا مؤخرًا كيف تطورت DAOs ، أو المنظمات المستقلة اللامركزية. خرجت هذه المقالة بشرح موجز لهجمات الحوكمة على DAOs وكيف يمكنك الوقوف في مأمن منها.

نموذج حوكمة DAO

كان من الصعب على المستخدمين تبني نماذج الحوكمة الجديدة بعد ظهور blockchain ، حيث شارك العديد من الأطراف. ومع ذلك ، فإن الفكرة الكاملة وراء blockchain كانت امتناع المستخدمين عن أي كيان مركزي. في هذه المرحلة ، نشأت الحاجة إلى توضيح الحكم.

يتم التحكم في إدارة DAO من قبل أعضائها ، الذين يستخدمون نظام التصويت لتحديد كيفية عمل المنظمة وتخصيص أموالها.

يمتلك أعضاء DAO عادةً الرموز المميزة التي تمثل حصتهم في المنظمة وتسمح لهم بالتصويت على المقترحات. يمكن شراء هذه الرموز المميزة وبيعها في السوق المفتوحة ، مما يسمح للأعضاء بالانضمام والخروج كما يحلو لهم.

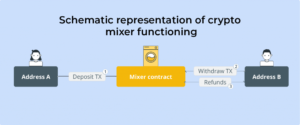

يمكن اقتراح مقترحات الحوكمة لأسباب مختلفة ، بما في ذلك ترقية السلسلة واتخاذ قرارات حاسمة لمستقبل السلسلة وما إلى ذلك. يقدم أعضاء DAO مقترحات ، يتم التصويت عليها من قبل جميع الأعضاء. إذا صوّت نصاب الأعضاء لصالح اقتراح ما ، فإن العقد الذكي الخاص بالمنظمة ينفذه تلقائيًا.

هجمات حوكمة DAO

يحدث هجوم الحوكمة على DAO عندما يستغل المهاجم العيوب الموجودة في هيكل حوكمة DAO للحصول على السلطة واتخاذ القرارات التي تفضل المهاجم على حساب الأعضاء الآخرين.

يمكن أن يتخذ هذا النوع من الهجوم عدة أشكال مختلفة. ومع ذلك ، فإنه عادة ما ينطوي على استخدام المهاجم لقوته التصويتية أو وسائل أخرى للسيطرة على عملية صنع القرار في المنظمة وتغيير لوائحها لصالحهم.

فيما يلي بعض أنواع هجمات الحوكمة في DAOs

- هجوم الأغلبية: هجوم الأغلبية هو هجوم حكم يمتلك فيه المهاجم غالبية قوة التصويت في منظمة مستقلة لامركزية (DAO). بهذه الدرجة من القوة ، يمكن للمهاجم أن يقدم أي اقتراح إلى DAO يفيده على حساب الأعضاء الآخرين.

- هجوم سيبيل: في هجوم Sybil ، يخلق المهاجم العديد من الهويات المزيفة ، والمعروفة باسم "Sybils" ، والتي يمكنهم استخدامها للتصويت في عملية اتخاذ القرار في DAO عدة مرات. يمكن للمهاجم الحصول على تأثير كبير داخل المنظمة من خلال إنشاء العديد من Sybils ، حتى لو لم يكن لديهم معظم الرموز.

- تشغيل الأمامي: قبل الكشف عن اقتراح علنًا لبقية المجتمع ، قد يكون المهاجم قادرًا على مراقبته. يمكنهم بعد ذلك استخدام هذه المعلومات للتصويت لصالح الاقتراح أو الحصول على الرموز قبل نشرها للجمهور ، مما يسمح لهم بالتأثير على نتيجة التصويت أو الربح من سعر الرمز المميز المتزايد. تعتبر عملية صنع القرار واضحة المعالم وشفافة أمرًا ضروريًا لتقليل مخاطر الصدارة في DAO ، حيث تعد عملية صنع القرار واضحة المعالم والشفافة أمرًا بالغ الأهمية. يمكن الإعلان عن الاقتراحات قبل التصويت حتى يتمكن جميع الأعضاء من تقييمها ومناقشتها على قدم المساواة.

- القرارات المتأثرة: هذا هو الأكثر شيوعًا لأن العديد من الأشياء يمكن أن تؤثر بسهولة على حامليها. يمكن تحقيق ذلك عندما يكون لأعضاء أو مجموعات معينة درجة غير متناسبة من التأثير على صنع القرار ، سواء من خلال عدد كبير من الرموز ، أو التحكم في قوة التصويت ، أو مبادرات العلاقات العامة المدفوعة ، أو التسويق المؤثر ، أو حتى رشوة الأشخاص للحصول على رأي متحيز على الخطة.

- مقترحات البريد العشوائي: يُطلق على عملية التقديم المستمر لعدد كبير من المقترحات ذات قيمة قليلة أو معدومة لإثقال كاهل المنظمة وتجعل من الصعب قبول الأفكار الصالحة اقتراحات إرسال الرسائل غير المرغوب فيها. يمكن أن يؤدي هذا الهجوم إلى تعطيل عملية صنع القرار ، مما يجعل من الصعب على المجتمع التوصل إلى توافق في الآراء وتمرير الأفكار الحاسمة.

دراسات حالة واقعية

- هجوم حوكمة الفاصولياء: كانت Beanstalk ، منصة عملات مستقرة قائمة على Ethereum ، ضحية هجوم على بروتوكول الحوكمة الخاص بها في أبريل 2022. سرق المهاجم 181 مليون دولار من المشروع لكنه احتفظ بـ 76 مليون دولار فقط. يمكن للمهاجم أن يقوم بإيداع مبلغ كبير في العقد باستخدام قرض سريع. وقد منحهم ذلك 79٪ من الأصوات في بروتوكول الحكم ، وتمت الموافقة على الاقتراح في النهاية.

- بناء الاستحواذ على الحوكمة المالية: في 14 فبراير 2022 ، كان Build Finance DAO هدفًا لاختراق الحوكمة الذي سمح للمهاجم بسك الرموز وبيعها. من المرجح أن المهاجم ربح ما يعادل 160 ETH ، أو 470,000 دولار ، من الرموز المسروقة. نجح المهاجم في الاستحواذ لأنه كان هناك عدد كبير بما يكفي من الأصوات لصالح الخطة وعدم وجود أصوات مقابلة كافية لمنع حدوث الاستيلاء.

منع هجمات الحوكمة في DAO

- الحد من سلطات الحوكمة: من خلال تقييد مدى ما يمكن أن تؤديه الحوكمة ، يمكن للمشاريع أن تقلل من قيمة الهجمات. إذا كانت الحوكمة تتضمن ببساطة القدرة على تعديل ميزات معينة فقط من المشروع ، فإن نطاق الهجمات المحتملة يكون محدودًا إلى حد كبير مما هو عليه عندما تسمح الحوكمة بالسيطرة الكاملة على العقد الذكي الحاكم.

- إغلاق طارئ: في حالة حدوث مشكلة أمنية خطيرة ، يمكن تنفيذ آلية إغلاق طارئة في رمز العقد الذكي لإيقاف جميع المعاملات ومنع حدوث أضرار إضافية بشكل مؤقت.

- الشفافية والتواصل: من المرجح أن تخلق DAOs المنفتحة والشفافة بشأن عملياتها وعمليات صنع القرار الثقة وتجذب مجتمعًا مخصصًا من حاملي الرموز الملتزمين بنجاح المنظمة على المدى الطويل.

- تقييد المقترحات على DAO: يمكن أن تحدد DAOs عدد المقترحات التي يمكن تقديمها خلال فترة زمنية محددة ، مما يقلل من البريد العشوائي أو الاقتراحات الاحتيالية. يجب أن تتضمن أيضًا شكلاً من أشكال مصادقة المستخدم ، مثل فحص KYC (تعرف على عميلك) أو حد درجة السمعة لتقديم العروض.

هذه ليست سوى عدد قليل من الطرق المختلفة التي يمكن استخدامها لحماية DAOs من الهجمات ، وسيعتمد الحل الأفضل على الاحتياجات المحددة للمنظمة.

الحكم النهائي

من الضروري أن تكون على دراية باحتمال وقوع هجمات على الحوكمة واتخاذ تدابير وقائية ، مثل وجود عملية صنع قرار واضحة المعالم وشفافة ، عمليات تدقيق منتظمة لعقد DAO الذكي، وبرامج مكافآت الأخطاء ، ومجتمع من الخبراء الذين يمكنهم العمل كحراس في أي نشاط مشبوه.

الأسئلة الأكثر شيوعا:

س: كيف تؤثر هجمات الحوكمة على الصحة العامة لشبكة blockchain؟

يمكن أن تؤدي إلى فقدان الثقة في الشبكة ، مما يؤدي إلى انخفاض المشاركة والتبني. يمكن أن تتسبب أيضًا في انخفاض قيمة الرمز المميز للشبكة ، مما يجعلها أقل جاذبية للمستثمرين.

س: كيف يعمل هجوم Sybil في DAO؟

في هجوم سيبيل ، ينشئ المهاجم هويات مزيفة متعددة ويستخدمها للتصويت عدة مرات ، مما يؤدي فعليًا إلى التغلب على الأصوات الشرعية والتحكم في نتيجة التصويت.

س: كيف يعمل الهجوم الأمامي في DAO؟

في الهجوم الأمامي ، يستخدم المهاجمون وصولهم المميز أو معرفتهم للتلاعب بالعروض قبل تنفيذها ، غالبًا من خلال بيع وشراء الرموز المميزة.

س: كيف يمكنني حماية نفسي من هجوم الحكم؟

ثقّف نفسك بالمخاطر ونقاط الضعف المحددة للشبكة التي تشارك فيها.

كن حذرًا عند اتباع المقترحات أو دعمها ، وتأكد من فهمك للعواقب المحتملة للاقتراح قبل التصويت.

راقب عملية صنع القرار في الشبكة وأبلغ السلطات المختصة عن أي نشاط مشبوه.

4 المشاهدات

- محتوى مدعوم من تحسين محركات البحث وتوزيع العلاقات العامة. تضخيم اليوم.

- بلاتوبلوكشين. Web3 Metaverse Intelligence. تضخيم المعرفة. الوصول هنا.

- المصدر https://blog.quillhash.com/2023/01/11/dao-governance-attacks-and-how-to-prevent-them/

- 000

- 2022

- a

- القدرة

- ماهرون

- من نحن

- الوصول

- إنجاز

- كسب

- عمل

- نشاط

- إضافي

- تبنى

- تبني

- مميزات

- مجيء

- بعد

- الكل

- كل الحركات المالية

- السماح

- يسمح

- و

- التطبيقات

- مناسب

- من وزارة الصحة

- ابريل

- حول

- البند

- مهاجمة

- الهجمات

- جذاب

- التدقيق

- التحقّق من المُستخدم

- سلطات

- تلقائيا

- مستقل

- شجرة الفاصولياء

- لان

- قبل

- وراء

- الفوائد

- أفضل

- حظر

- سلسلة كتلة

- شبكة blockchain

- اشترى

- هبة

- علة

- علة فضله

- نساعدك في بناء

- ابني

- شراء

- تسمى

- حذر

- حقيبة

- سبب

- مركزي

- معين

- سلسلة

- تحدي

- تغيير

- التحقق

- وضوح

- الكود

- تأتي

- ملتزم

- مشترك

- عادة

- Communication

- مجتمع

- الثقة

- إجماع

- النتائج

- نظرت

- عقد

- عقود

- مراقبة

- ذو شاهد

- السيطرة

- استطاع

- خلق

- خلق

- يخلق

- حرج

- حاسم

- التشفير

- زبون

- DAO

- حوكمة DAO

- DAOs

- DApps

- لامركزية

- اللامركزية

- منظمة مستقلة لامركزية

- اتخاذ القرار

- القرارات

- مخصصة

- الصدمة

- الدرجة العلمية

- نقل

- الايداع

- مختلف

- أشكال مختلفة

- صعبة

- بحث

- تعطيل

- وزعت

- دفتر الأستاذ الموزع

- توزيع تكنولوجيا دفتر الأستاذ

- DLT

- قطرة

- بسهولة

- على نحو فعال

- ظهور

- حالة طوارئ

- كاف

- كامل

- كيان

- بالتساوي

- معادل

- أساسي

- إنشاء

- ETH

- استنادا Ethereum-

- تقييم

- حتى

- الحدث/الفعالية

- في النهاية

- تطورت

- خروج

- خبرائنا

- تفسير

- عين

- زائف

- صالح

- المميزات

- قليل

- تمويل

- Flash

- العيوب

- متابعيك

- النموذج المرفق

- أشكال

- تبدأ من

- جبهة

- بالإضافة إلى

- أموال

- مستقبل

- ربح

- توليد

- معطى

- الحكم

- مجموعات

- الإختراق

- يحدث

- وجود

- صحة الإنسان

- عقد

- أصحاب

- كيفية

- كيفية

- HTTPS

- ضخم

- الضجيج

- الأفكار

- المتطابقات

- التأثير

- نفذت

- الأدوات

- in

- يشمل

- بما فيه

- دمج

- زيادة

- تأثير

- تأثير

- معلومات

- المبادرات

- المستثمرين

- المشاركة

- قضية

- IT

- الانضمام

- علم

- تعرف عميلك

- المعرفة

- معروف

- KYC

- كبير

- قيادة

- دفتر الحسابات

- على الأرجح

- مما سيحدث

- محدود

- القليل

- قرض

- طويل الأجل

- خسارة

- صنع

- أغلبية

- هجوم الغالبية

- جعل

- القيام ب

- كثير

- تجارة

- التسويق

- يعني

- الإجراءات

- آلية

- الأعضاء

- عضوية

- مليون

- نعناع

- عارضات ازياء

- الأكثر من ذلك

- أكثر

- متعدد

- محلي

- حاجة

- إحتياجات

- شبكة

- جديد

- NFTS

- Notion

- عدد

- رصد

- عروض

- جاكيت

- طريقة التوسع

- عمليات

- مراجعة

- منظمة

- المنظمة (DAO)

- المنظمات

- أخرى

- الكلي

- الخاصة

- مدفوع

- المشاركة

- مشاركة

- خاص

- الأحزاب

- مجتمع

- نفذ

- فترة

- خطة

- المنصة

- أفلاطون

- الذكاء افلاطون البيانات

- أفلاطون داتا

- وفرة

- البوينت

- إمكانيات

- إمكانية

- محتمل

- قوة

- القوى

- منع

- السعر

- متميز

- عملية المعالجة

- العمليات

- الربح

- البرامج

- تنفيذ المشاريع

- مشروع ناجح

- دليل

- مقترح

- اقتراحات

- المقترح

- حماية

- بروتوكول

- جمهور

- علانية

- أغراض

- دفع

- كويلهاش

- الوصول

- الأسباب

- مؤخرا

- تخفيض

- تقليص

- قوانين

- العلاقات

- تقرير

- تمثل

- سمعة

- REST

- تقييد

- مما أدى

- أظهرت

- المخاطرة

- المخاطر

- تشغيل

- خزنة

- نطاق

- أمن

- بيع

- بيع

- جدي

- خدمة

- عدة

- ينبغي

- إغلاق

- هام

- ببساطة

- سمارت

- عقد الذكية

- العقود الذكية

- So

- باعت

- حل

- بعض

- البريد المزعج

- محدد

- stablecoin

- المحك

- موقف

- لا يزال

- نهب

- مسروق

- بناء

- تقدم

- تحقيق النجاح

- ناجح

- هذه

- دعم

- مشكوك فيه

- هجوم سيبيل

- نظام

- أخذ

- استيلاء

- يأخذ

- الهدف

- تكنولوجيا

- •

- من مشاركة

- الأشياء

- عتبة

- عبر

- الوقت

- مرات

- إلى

- رمز

- أصحاب رمزية

- الرموز

- جر

- المعاملات

- شفاف

- الثقة

- أنواع

- عادة

- فهم

- تستخدم

- مستخدم

- المستخدمين

- عادة

- قيمنا

- مختلف

- ضحية

- تصويت

- صوت

- الأصوات

- تصويت

- نقاط الضعف

- طرق

- محدد جيدًا

- ابحث عن

- سواء

- التي

- من الذى

- سوف

- في غضون

- للعمل

- أنت

- حل متجر العقارات الشامل الخاص بك في جورجيا

- نفسك

- زفيرنت