لقد تطورت صناعة العملات المشفرة إلى نظام بيئي يربط بين العديد من سلاسل الكتل من الطبقة الأولى (L1) وحلول توسيع الطبقة الثانية (L1) مع إمكانات ومقايضات فريدة.

أصبحت شبكات مثل Fantom أو Terra أو Avalanche غنية بنشاط التمويل اللامركزي، في حين تدعم التطبيقات اللامركزية التي تعمل من أجل الربح مثل Axie Infinity وDeFi Kingdoms أنظمة بيئية كاملة مثل Ronin وHarmony. لقد ظهرت سلاسل الكتل هذه كبدائل جدية لرسوم غاز الإيثريوم وأوقات المعاملات البطيئة نسبيًا. أصبحت الحاجة إلى طريقة سهلة لنقل الأصول بين البروتوكولات على سلاسل الكتل المتباينة أكثر أهمية من أي وقت مضى.

هذا هو المكان الذي تأتي فيه جسور blockchain.

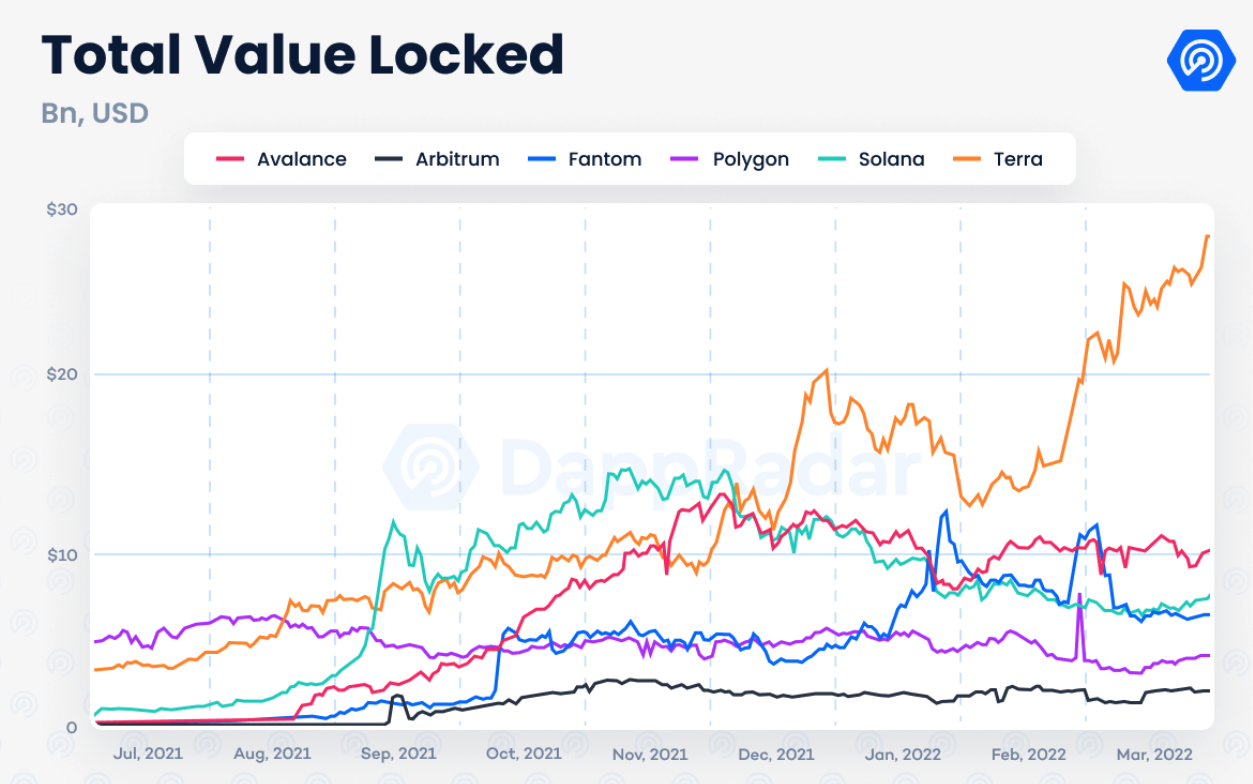

نتيجة لسيناريو تعدد السلاسل، ارتفعت القيمة الإجمالية المقفلة (TVL) عبر جميع تطبيقات DeFi اللامركزية. في نهاية مارس 2022، قُدرت قيمة TVL للصناعة بنحو 215 مليار دولار، أي أعلى بنسبة 156٪ عن مارس 2021. جذبت كمية القيمة المقفلة والموصولة في تطبيقات DeFi اللامركزية انتباه المتسللين الخبيثين، ويشير الاتجاه الأخير إلى أن المهاجمين ربما قاموا تم العثور على رابط ضعيف في جسور blockchain.

وفقًا لقاعدة بيانات Rekt، تمت سرقة 1.2 مليار دولار من الأصول المشفرة في الربع الأول من عام 1، وهو ما يمثل 2022٪ من الأموال المسروقة على الإطلاق وفقًا للمصدر نفسه. ومن المثير للاهتمام أن ما لا يقل عن 35.8% من الأصول المفقودة في عام 80 قد سُرقت من الجسور.

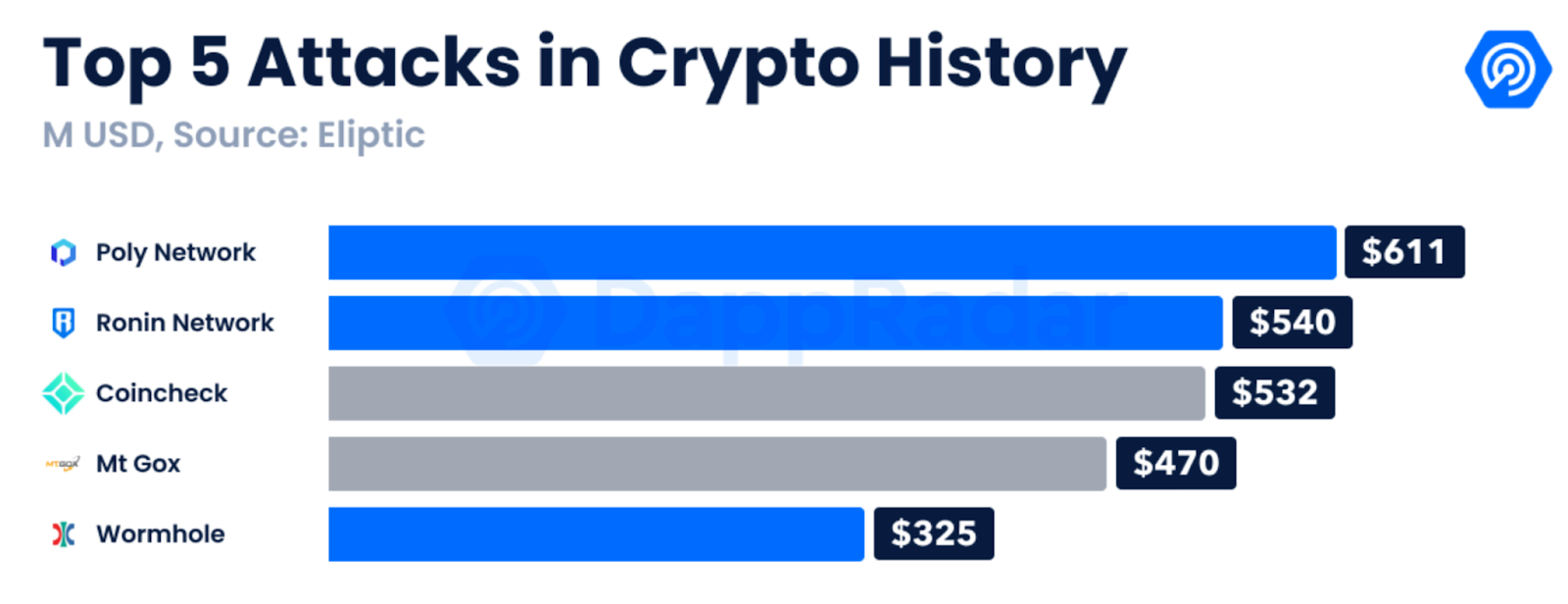

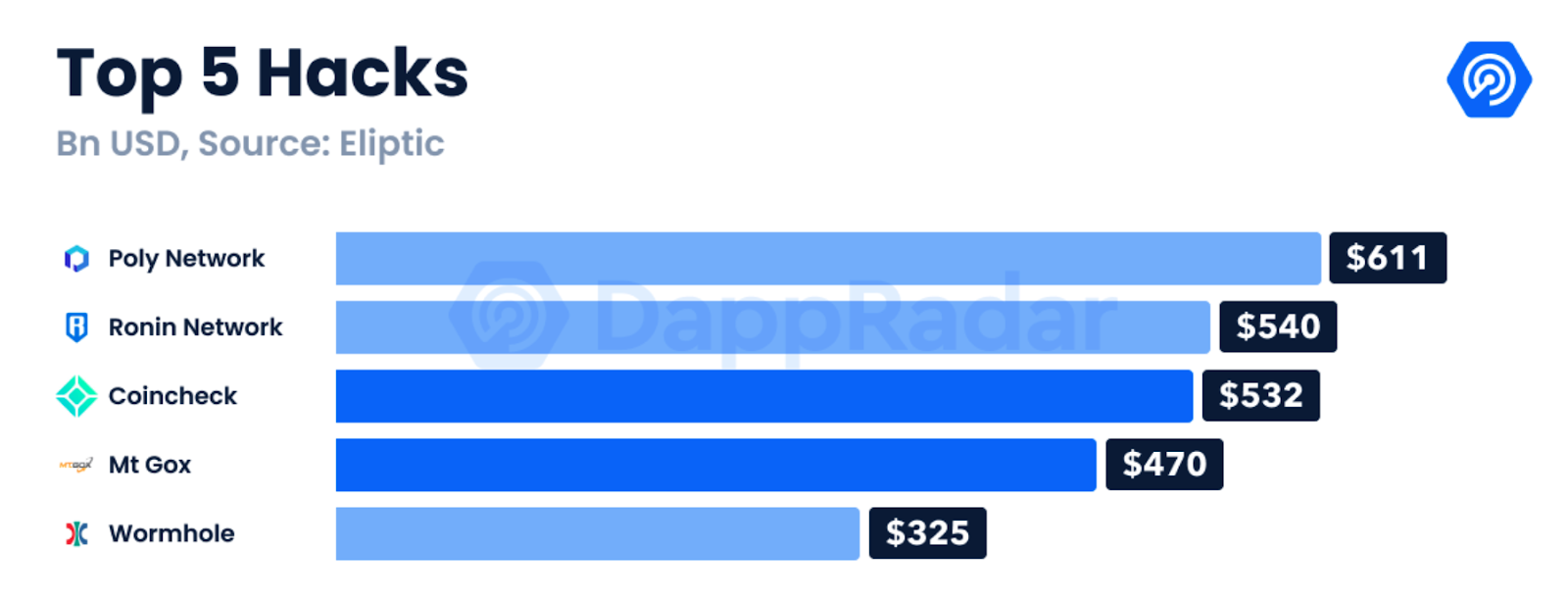

واحدة من أخطر الهجمات وقعت قبل أسبوعين عندما تم اختراق جسر رونين مقابل 540 مليون دولار. قبل ذلك، سولانا دودي وتم استغلال جسر Qubit Finance التابع لـ BNB Chain بأكثر من 400 مليون دولار في عام 2022. وحدث أكبر اختراق في تاريخ العملات المشفرة في أغسطس 2021 عندما تم استغلال جسر PolyNetwork بمبلغ 610 مليون دولارعلى الرغم من إعادة الأموال المسروقة لاحقًا.

تعد الجسور إحدى الأدوات الأكثر قيمة في الصناعة، ولكن طبيعتها القابلة للتشغيل البيني تمثل تحديًا مهمًا للمشاريع التي تقوم ببنائها.

فهم جسور Blockchain

تناظرية لجسور مانهاتن، جسور البلوكشين هي منصات تربط شبكتين مختلفتين مما يتيح نقل الأصول والمعلومات عبر السلسلة من بلوكتشين إلى أخرى. وبهذه الطريقة، لا يتم عزل العملات المشفرة والرموز غير القابلة للاستبدال داخل سلاسلها الأصلية، ولكن يمكن "جسرها" عبر سلاسل كتل مختلفة، مما يضاعف الخيارات لاستخدام هذه الأصول.

بفضل الجسور، يتم استخدام Bitcoin في الشبكات الذكية القائمة على العقود لأغراض التمويل اللامركزي، أو يمكن ربط NFL All Day NFT من Flow إلى Ethereum ليتم تجزئته أو استخدامه كضمان.

هناك طرق مختلفة عندما يتعلق الأمر بنقل الأصول. كما يوحي اسمها، تعمل جسور Lock-and-Mint عن طريق قفل الأصول الأصلية داخل عقد ذكي على الجانب المرسل بينما تقوم الشبكة المستقبلة بصك نسخة طبق الأصل من الرمز المميز الأصلي على الجانب الآخر. إذا تم ربط الأثير من Ethereum إلى Solana، فإن الأثير في Solana هو مجرد تمثيل "مغلف" للعملة المشفرة، وليس الرمز المميز نفسه.

في حين أن نهج القفل والنعناع هو أسلوب التجسير الأكثر شيوعًا، إلا أن هناك طرقًا أخرى لإكمال نقل الأصول مثل "الحرق والنعناع" أو المقايضات الذرية التي يتم تنفيذها ذاتيًا من خلال عقد ذكي لتبادل الأصول بين شبكتين. Connext (xPollinate سابقًا) و جسر هي الجسور التي تعتمد على المقايضات الذرية.

من الناحية الأمنية، يمكن تصنيف الجسور إلى مجموعتين رئيسيتين: موثوقة وغير موثوقة. جسور موثوقة هي منصات تعتمد على طرف ثالث للتحقق من صحة المعاملات، ولكن الأهم من ذلك، أنها تعمل كأمناء على الأصول المجمعة. يمكن العثور على أمثلة للجسور الموثوقة في جميع الجسور الخاصة بـ blockchain تقريبًا مثل Binance Bridge، جسر بوليجون POSوWBTC Bridge وAvalanche Bridge وHarmony Bridge وTerra Shuttle Bridge وتطبيقات لامركزية محددة مثل Multichain (المعروفة سابقًا باسم Anyswap) أو Tron’s Just Cryptos.

وعلى العكس من ذلك، فإن المنصات التي تعتمد بشكل كامل على العقود والخوارزميات الذكية لحفظ الأصول هي كذلك جسور عديمة الثقة. ويرتبط عامل الأمان في الجسور غير الموثوقة بالشبكة الأساسية التي يتم فيها تجسير الأصول، أي حيث يتم قفل الأصول. يمكن العثور على الجسور غير الموثوقة في جسر قوس قزح في NEARو Solana’s Wormhole و Polkadot’s Snow Bridge و Cosmos IBC ومنصات مثل Hop وConnext وCeler.

للوهلة الأولى، قد يبدو أن الجسور غير الموثوقة توفر خيارًا أكثر أمانًا لنقل الأصول بين سلاسل الكتل. ومع ذلك، تواجه الجسور الموثوقة وغير الموثوقة تحديات مختلفة.

حدود الجسور الموثوقة وغير الموثوقة

يعمل جسر رونين كمنصة مركزية موثوقة. يستخدم هذا الجسر محفظة multisig لحفظ الأصول المجمعة. باختصار، المحفظة متعددة التوقيع هي عنوان يتطلب توقيعين أو أكثر من التوقيعات المشفرة للموافقة على المعاملة. في حالة رونين، تحتوي السلسلة الجانبية على تسعة أدوات تحقق تحتاج إلى خمسة توقيعات مختلفة للموافقة على الودائع والسحوبات.

تستخدم منصات أخرى نفس النهج ولكنها تعمل على تنويع المخاطر بشكل أفضل. على سبيل المثال، يعتمد Polygon على ثمانية أدوات تحقق ويتطلب خمسة توقيعات. يتم التحكم في التوقيعات الخمسة من قبل أطراف مختلفة. في حالة رونين، احتفظ فريق Sky Mavis وحده بأربعة توقيعات، مما أدى إلى نقطة فشل واحدة. وبعد أن تمكن المتسلل من التحكم في توقيعات Sky Mavis الأربعة مرة واحدة، لم يكن هناك سوى حاجة إلى توقيع واحد آخر للموافقة على سحب الأصول.

في 23 مارس، سيطر المهاجم على توقيع Axie DAO، وهو الجزء الأخير المطلوب لإكمال الهجوم. تم استنزاف ١٧٣٦٠٠ إيثريوم و٢٥,٥ مليون دولار أمريكي من عقد الحفظ الخاص بشركة رونين في معاملتين مختلفتين في ثاني أكبر هجوم عملات مشفرة على الإطلاق. ومن الجدير بالذكر أيضًا أن فريق Sky Mavis اكتشف الاختراق بعد أسبوع تقريبًا، مما يوضح أن آليات المراقبة الخاصة بـ Ronin كانت على أقل تقدير ناقصة، مما يكشف عن خلل آخر في هذه المنصة الموثوقة.

في حين أن المركزية تمثل عيبًا أساسيًا، فإن الجسور غير الموثوقة تكون عرضة للاستغلال بسبب الأخطاء ونقاط الضعف في برامجها وترميزها.

تعرضت Solana Wormhole، وهي منصة تتيح المعاملات عبر الجسور بين Solana وEthereum، لاستغلال في فبراير 2022، حيث سرقت 325 مليون دولار بسبب خطأ في عقود الحفظ الخاصة بسولانا. سمح خطأ في عقود Wormhole للمتسلل بابتكار أدوات التحقق من صحة السلسلة المتقاطعة. أرسل المهاجم 0.1 إيثريوم من إيثريوم إلى سولانا لإطلاق مجموعة من "رسائل النقل" التي خدعت البرنامج للموافقة على إيداع مفترض قدره 120,000 ألف إيثريوم.

حدث اختراق الثقب الدودي بعد ذلك شبكة بولي تم استغلالها مقابل 610 ملايين دولار في أغسطس 2021 بسبب عيوب في تصنيف العقود وهيكلها. تتم الموافقة على المعاملات عبر السلسلة في هذا التطبيق اللامركزي من قبل مجموعة مركزية من العقد تسمى "الحافظين" ويتم التحقق من صحتها على الشبكة المستقبلة من خلال عقد البوابة. في هذا الهجوم، تمكن المتسلل من الحصول على امتيازات كحارس وبالتالي خدع البوابة من خلال تعيين المعلمات الخاصة به. كرر المهاجم العملية في Ethereum وBinance وNeo وغيرها من سلاسل الكتل لاستخراج المزيد من الأصول.

جميع الجسور تؤدي إلى الإيثيريوم

لا يزال Ethereum هو النظام البيئي DeFi الأكثر هيمنة في الصناعة، حيث يمثل ما يقرب من 60٪ من TVL في الصناعة. وفي الوقت نفسه، أدى ظهور شبكات مختلفة كبدائل لتطبيقات DeFi اللامركزية الخاصة بـ Ethereum إلى إثارة النشاط عبر السلسلة لجسور blockchain.

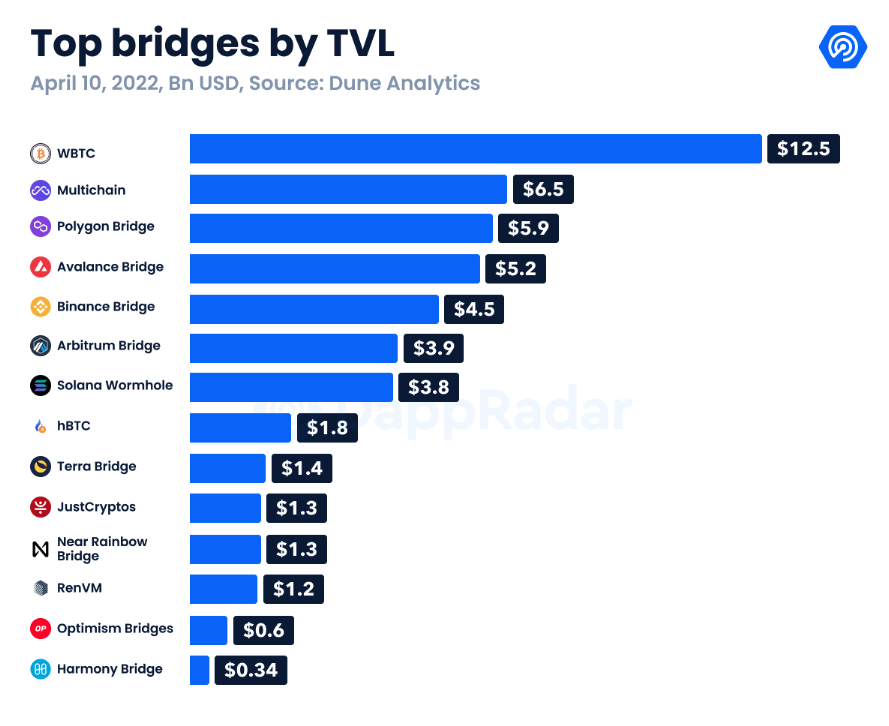

أكبر جسر في الصناعة هو جسر WBTC، الذي تشرف عليه BitGo وKyber وRepublic Protocol، الفريق الذي يقف وراء RenVM. نظرًا لأن رموز Bitcoin غير متوافقة تقنيًا مع سلاسل الكتل الذكية القائمة على العقود، فإن جسر WBTC "يغلف" عملة البيتكوين الأصلية، ويقفلها في عقد أمين الجسر ويطبع نسخة ERC-20 الخاصة بها على Ethereum. أصبح هذا الجسر شائعًا بشكل كبير في DeFi Summer ويمتلك الآن ما قيمته حوالي 12.5 مليار دولار من البيتكوين. تسمح WBTC باستخدام BTC كضمان في التطبيقات اللامركزية مثل Aave وCompound وMaker، أو لإنتاج مزرعة أو كسب فائدة في بروتوكولات DeFi متعددة.

Multichain، المعروف سابقًا باسم Anyswap، هو تطبيق لامركزي يقدم معاملات عبر السلسلة لأكثر من 40 blockchain مع جسر مدمج. تمتلك Multichain 6.5 مليار دولار عبر جميع الشبكات المتصلة. ومع ذلك، فإن جسر Fantom إلى Ethereum هو إلى حد بعيد أكبر تجمع بقيمة 3.5 مليار دولار. خلال النصف الثاني من عام 2021، أثبتت شبكة إثبات الحصة نفسها كوجهة التمويل اللامركزي الشهيرة مع مزارع العائد الجذابة التي تتضمن FTM، أو العديد من العملات المستقرة، أو wETH مثل تلك الموجودة على SpookySwap.

على عكس Fantom، تستخدم معظم سلاسل الكتل L1 جسرًا مباشرًا مستقلاً لتوصيل الشبكات. يتم رعاية جسر أفالانش في الغالب من قبل مؤسسة أفالانش وهو أكبر جسر L1<>L1. تفتخر Avalanche بواحدة من أقوى المناظر الطبيعية للتمويل اللامركزي (DeFi) مع التطبيقات اللامركزية مثل Trader Joe وAave وCurve وPlatypus Finance.

يبرز جسر Binance أيضًا بأصول مقفلة بقيمة 4.5 مليار دولار، يليه Solana Wormhole بـ 3.8 مليار دولار. يؤمن Terra's Shuttle Bridge مبلغ 1.4 مليار دولار فقط على الرغم من كونه ثاني أكبر blockchain من حيث TVL.

وبالمثل، تعد حلول التوسع مثل Polygon وArbitrum وOptimism أيضًا من بين أهم الجسور من حيث الأصول المقفلة. يُعد جسر Polygon POS، نقطة الدخول الرئيسية بين Ethereum وسلسلة جانبية، ثالث أكبر جسر بقيمة 6 مليارات دولار تقريبًا. وفي الوقت نفسه، فإن السيولة في جسور منصات L2 الشهيرة مثل Arbitrum وOptimism آخذة في الارتفاع أيضًا.

جسر آخر جدير بالذكر هو جسر قوس قزح القريب الذي يهدف إلى حل المشكلة الشهيرة trilemma التشغيل البيني. قد توفر هذه المنصة التي تربط Near وAurora مع Ethereum فرصة قيمة لتحقيق الأمان في الجسور غير الموثوقة.

تحسين الأمن عبر السلسلة

إن كلاً من الجسور الموثوقة وغير الموثوقة، أي النهجين لحفظ الأصول المنقولة، معرضة لنقاط ضعف أساسية وفنية. ومع ذلك، هناك طرق لمنع وتقليل التأثير الناجم عن المهاجمين الخبيثين الذين يستهدفون جسور البلوكشين.

في حالة الجسور الموثوقة، من الواضح أن هناك حاجة إلى زيادة نسبة الموقعين المطلوبين، مع الحفاظ أيضًا على توزيع التوقيعات المتعددة على محافظ مختلفة. وعلى الرغم من أن الجسور غير الموثوقة تزيل المخاطر المتعلقة بالمركزية، إلا أن الأخطاء والقيود الفنية الأخرى تمثل مواقف محفوفة بالمخاطر، كما هو موضح في Solana Wormhole أو عمليات استغلال Qubit Finance. وبالتالي، من الضروري تنفيذ إجراءات خارج السلسلة لحماية المنصات عبر السلسلة قدر الإمكان.

هناك حاجة إلى التعاون بين البروتوكولات. تتميز مساحة Web3 بمجتمعها المترابط، لذا فإن وجود ألمع العقول في الصناعة تعمل معًا لجعل المساحة مكانًا أكثر أمانًا سيكون السيناريو المثالي. جمعت Animoca Brands وBinance وغيرها من العلامات التجارية Web3 مبلغ 150 مليون دولار لمساعدة Sky Mavis على تقليل التأثير المالي لاختراق جسر Ronin. إن العمل معًا من أجل مستقبل متعدد السلاسل يمكن أن يدفع قابلية التشغيل البيني إلى المستوى التالي.

وبالمثل، فإن التنسيق مع منصات تحليلات السلسلة والبورصات المركزية (CEXs) من شأنه أن يساعد في تتبع الرموز المميزة المسروقة والإبلاغ عنها. قد يؤدي هذا الشرط إلى تثبيط المجرمين على المدى المتوسط، حيث يجب التحكم في بوابة صرف العملات المشفرة مقابل العملات الورقية من خلال إجراءات اعرف عميلك (KYC) في معاملات التبادل التجاري القائمة. الشهر الماضي، زوجين من 20 سنة تمت معاقبتهم قانونيًا بعد الاحتيال على الأشخاص في مجال NFT. ومن العدل أن نطالب بنفس المعاملة للمتسللين الذين تم تحديدهم.

تعد عمليات التدقيق ومكافآت الأخطاء طريقة أخرى لتحسين صحة أي منصة Web3، بما في ذلك الجسور. تساعد المنظمات المعتمدة مثل Certik وChainsafe وBlocksec والعديد من المنظمات الأخرى في جعل تفاعلات Web3 أكثر أمانًا. يجب أن يتم تدقيق جميع الجسور النشطة من قبل منظمة معتمدة واحدة على الأقل.

وفي الوقت نفسه، تعمل برامج مكافأة الأخطاء على خلق تآزر بين المشروع ومجتمعه. يلعب المتسللون البيض دورًا حيويًا في تحديد نقاط الضعف قبل قيام المهاجمين الضارين بذلك. على سبيل المثال، سكاي مافيس لديها أطلقت مؤخرًا برنامج مكافأة الأخطاء بقيمة مليون دولار لتعزيز نظامها البيئي.

وفي الختام

أدى ظهور حلول L1 وL2 كنظم بيئية شاملة لـ blockchain تتحدى تطبيقات Ethereum dapps إلى خلق الحاجة إلى منصات عبر السلاسل لنقل الأصول بين الشبكات. هذا هو جوهر قابلية التشغيل البيني، وهي إحدى ركائز Web3.

ومع ذلك، يعتمد السيناريو الحالي القابل للتشغيل البيني على بروتوكولات عبر السلاسل بدلاً من نهج متعدد السلاسل، وهو السيناريو الذي خفف فيتاليك كلمات التحذير في بداية العام. إن الحاجة إلى التشغيل البيني في الفضاء أكثر من واضحة. ومع ذلك، هناك حاجة إلى تدابير أمنية أكثر قوة في هذا النوع من المنصات.

ولسوء الحظ، لن يتم التغلب على هذا التحدي بسهولة. تمثل كل من المنصات الموثوقة وغير الموثوقة عيوبًا في تصميمها. أصبحت هذه العيوب المتأصلة عبر السلسلة ملحوظة. أكثر من 80% من 1.2 مليار دولار فقدت بسبب الاختراقات في عام 2022 جاءت من خلال الجسور المستغلة.

بالإضافة إلى ذلك، مع استمرار زيادة القيمة في الصناعة، أصبح المتسللون أكثر تطوراً أيضًا. لقد تكيفت الهجمات الإلكترونية التقليدية مثل هجمات الهندسة الاجتماعية والتصيد الاحتيالي مع سرد Web3.

لا يزال النهج متعدد السلاسل حيث تكون جميع إصدارات الرمز المميز أصلية لكل blockchain بعيدًا. ولذلك، يجب على المنصات عبر السلسلة أن تتعلم من الأحداث السابقة وأن تعزز عملياتها لتقليل عدد الهجمات الناجحة قدر الإمكان.

اقرأ المنشور الأصلي على المتحدي

- "

- $3

- 400 مليون دولار

- 000

- 2021

- 2022

- من نحن

- وفقا

- المحاسبة

- في

- عمل

- الإجراءات

- نشط

- نشاط

- إضافة

- العنوان

- خوارزميات

- الكل

- من بين

- كمية

- تحليلات

- آخر

- نهج

- الموافقة على

- حول

- الأصول

- ممتلكات

- المقايضات الذرية

- أغسطس

- انهيار

- خلفية

- أصبح

- يجري

- مليار

- binance

- إلى البيتكوين

- BitGo

- سلسلة كتلة

- blockchains

- BNB

- تفتخر

- الحدود

- العلامات التجارية

- BRIDGE

- BTC

- علة

- البق

- ابني

- مدمج

- قدرات

- النقد

- تسبب

- مركزية

- معتمدة

- سلسلة

- تحدى

- التحديات

- تحدي

- البرمجة

- تأتي

- مجتمع

- مركب

- حالة

- متصل

- عقد

- عقود

- مراقبة

- كون

- زوجان

- خلق

- خلق

- المجرمين

- حرج

- عبر سلسلة

- التشفير

- صناعة تشفير

- العملات الرقمية

- التشفير

- حالياًّ

- منحنى

- حبس

- هجمات الكترونية

- DAPP

- DApps

- قاعدة البيانات

- يوم

- الصدمة

- تصميم

- على الرغم من

- وضع

- مختلف

- مباشرة

- وزعت

- بسهولة

- النظام الإيكولوجي

- النظم البيئية

- تمكين

- الهندسة

- ERC-20

- جوهر

- أنشئ

- مقدر

- ETH

- الأثير

- ethereum

- أحداث

- الاستبدال

- استغلال

- الوجه

- فشل

- عادل

- مزرعة

- المزارع

- الرسوم الدراسية

- أمر

- تمويل

- مالي

- الاسم الأول

- عيب

- العيوب

- تدفق

- وجدت

- دورة تأسيسية

- أموال

- مستقبل

- GAS

- رسوم الغاز

- الحصول على

- لمحة

- تجمع

- الإختراق

- القراصنة

- قراصنة

- الخارقة

- الانسجام

- وجود

- صحة الإنسان

- مساعدة

- أعلى

- تاريخ

- يحمل

- كيفية

- HTTPS

- تحديد

- التأثير

- تنفيذ

- أهمية

- بما فيه

- في ازدياد

- العالمية

- الصناعة

- معلومات

- الترابط

- مصلحة

- التوافقية

- IT

- نفسها

- حفظ

- معروف

- KYC

- إجراءات KYC

- أكبر

- آخر

- أطلقت

- قيادة

- تعلم

- مستوى

- LINK

- سيولة

- مقفل

- أقفال

- صانع

- صانع

- تمكن

- مارس

- الإجراءات

- مليون

- مراقبة

- شهر

- الأكثر من ذلك

- أكثر

- الاكثر شهره

- خطوة

- متعدد

- Multisig

- الطبيعة

- قرب

- ضروري

- الأجسام القريبة من الأرض

- شبكة

- الشبكات

- اتحاد كرة القدم الأميركي

- NFT

- NFTS

- العقد

- عدد

- عرض

- عروض

- الفرصة

- خيار

- مزيد من الخيارات

- منظمة

- المنظمات

- أخرى

- الخاصة

- مجتمع

- التصيد

- هجمات التصيد

- قطعة

- المنصة

- منصات التداول

- بلايستشن

- البوينت

- المضلع

- تجمع

- أكثر الاستفسارات

- نقاط البيع

- ممكن

- يقدم

- عملية المعالجة

- العمليات

- البرنامج

- البرامج

- تنفيذ المشاريع

- مشروع ناجح

- إثبات صحة حصة

- حماية

- بروتوكول

- البروتوكولات

- أغراض

- Q1

- تخفيض

- جمهورية

- مطلوب

- المخاطرة

- المخاطر

- محفوف بالمخاطر

- رونين

- التحجيم

- تأمين

- أمن

- جدي

- طقم

- ضبط

- قصير

- سلسلة جانبية

- هام

- سمارت

- عقد الذكية

- العقود الذكية

- ثلج

- So

- العدالة

- هندسة اجتماعية

- تطبيقات الكمبيوتر

- الاستلقاء تحت أشعة الشمس

- الحلول

- حل

- متطور

- الفضاء

- Stablecoins

- المدرجات

- بداية

- مسروق

- ناجح

- الصيف

- موجة

- فريق

- تقني

- أرض

- عبر

- مربوط

- الوقت

- سويا

- رمز

- الرموز

- أدوات

- .

- تقليدي

- صفقة

- المعاملات

- تحويل

- نقل

- علاج

- فريد من نوعه

- USDC

- تستخدم

- الاستفادة من

- قيمنا

- مختلف

- نقاط الضعف

- محفظة

- محافظ

- WBTC

- Web3

- أسبوع

- في حين

- عملية سحب

- في غضون

- كلمات

- للعمل

- عامل

- قيمة

- سوف

- عام

- التوزيعات للسهم الواحد