معهد الاتصالات والملاحة ، مركز الفضاء الألماني ، Oberpfaffenhofen ، 82234 Weßling ، ألمانيا

تجد هذه الورقة مثيرة للاهتمام أو ترغب في مناقشة؟ Scite أو ترك تعليق على SciRate.

ملخص

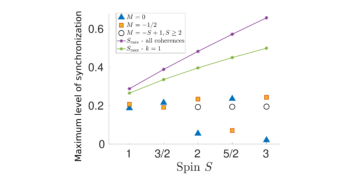

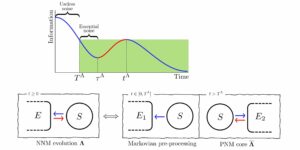

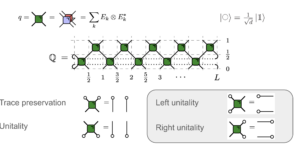

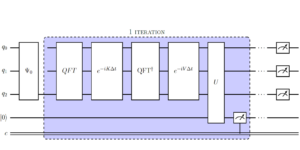

تقترح هذه الورقة وتثبت أمن بروتوكول QKD الذي يستخدم تجزئة عاملين بدلاً من أخذ عينات عشوائية لتقدير عدد أخطاء قلب البت وأخطاء قلب الطور. يتفوق هذا البروتوكول بشكل كبير على بروتوكولات QKD السابقة لأحجام الكتل الصغيرة. بشكل عام ، بالنسبة لبروتوكول QKD للتجزئة الشاملة ، يتناقص الفرق بين معدل المفتاح المقارب والمحدود مع العدد $ n $ من الكيوبتات كـ $ cn ^ {- 1} $ ، حيث يعتمد $ c $ على معامل الأمان. للمقارنة ، لا يتناقص نفس الاختلاف أسرع من $ c'n ^ {- 1/3} $ لبروتوكول محسن يستخدم عينات عشوائية وله نفس معدل التقارب ، حيث يعتمد $ c '$ على معلمة الأمان والخطأ معدل.

ملخص شعبي

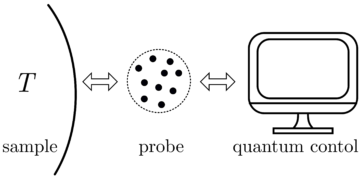

تعرض بروتوكولات QKD الحالية والبراهين الأمنية مقايضات بين المعلمات: بالنسبة لعدد معين من الكيوبتات ، فإن تحسين مقاومة الضوضاء أو الأمان يجعل حجم الإخراج أصغر. تكون هذه المقايضات شديدة بشكل خاص عندما يكون عدد البتات صغيرًا ، أي حوالي 1000-10000. ينشأ مثل هذا العدد الصغير من الكيوبتات عمليًا عندما يصعب تنفيذ القناة الكمية بشكل خاص ، على سبيل المثال عندما يرسل قمر صناعي أزواج فوتونات متشابكة إلى محطتين أرضيتين.

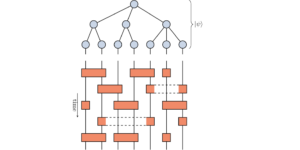

يسأل العمل الحالي: هل توجد بروتوكولات QKD وإثباتات أمنية تعرض مقايضات أفضل للمعلمات ، خاصة في الحالة التي يكون فيها عدد البتات صغيرًا؟ إنه يقدم بروتوكول QKD وإثباتًا أمنيًا. يستخدم هذا البروتوكول التجزئة الثنائية الشاملة بدلاً من أخذ العينات العشوائية لتقدير عدد أخطاء قلب البت وأخطاء قلب الطور ، مما يؤدي إلى تحسن كبير في مقايضات المعلمات لأعداد صغيرة من البتات ، ولكن أيضًا يجعل تنفيذ البروتوكول أكثر صعوبة.

► بيانات BibTeX

ferences المراجع

[1] تشارلز إتش بينيت ، وديفيد ب. ديفينسينزو ، وجون أ.سمولين ، وويليام ك.ووترز. تشابك الحالة المختلطة وتصحيح الخطأ الكمي. فيز. Rev. A، 54: 3824–3851، Nov 1996. URL: https: / / link.aps.org/ doi / 10.1103 / PhysRevA.54.3824، doi: 10.1103 / PhysRevA.54.3824.

الشبكي: / / doi.org/ 10.1103 / PhysRevA.54.3824

[2] نيك ج بومان وسيرج فهر. أخذ العينات في عدد السكان والتطبيقات الكمومية. في مؤتمر التشفير السنوي ، الصفحات 724-741. سبرينغر ، 2010. دوى: 10.1007 / 978-3-642-14623-7_39.

https://doi.org/10.1007/978-3-642-14623-7_39

[3] جيل براسار ولويس سالفيل. المصالحة السرية عن طريق المناقشة العامة. في ورشة عمل حول نظرية وتطبيق تقنيات التشفير ، الصفحات 410-423. سبرينغر ، 1993. دوى: 10.1007 / 3-540-48285-7_35.

https://doi.org/10.1007/3-540-48285-7_35

[4] AR Calderbank و EM Rains و PW Shor و NJA Sloane. تصحيح الخطأ الكمي والهندسة المتعامدة. فيز. Rev. Lett.، 78: 405–408، Jan 1997. URL: https: / / link.aps.org/ doi / 10.1103 / PhysRevLett.78.405، doi: 10.1103 / PhysRevLett.78.405.

الشبكي: / / doi.org/ 10.1103 / PhysRevLett.78.405

[5] إيه آر كالديربانك وبيتر دبليو شور. توجد أكواد جيدة لتصحيح الأخطاء الكمومية. فيز. Rev. A، 54: 1098–1105، Aug 1996. URL: https: / / link.aps.org/ doi / 10.1103 / PhysRevA.54.1098، doi: 10.1103 / PhysRevA.54.1098.

الشبكي: / / doi.org/ 10.1103 / PhysRevA.54.1098

[6] جي لورانس كارتر ومارك إن ويجمان. دروس عالمية وظائف التجزئة. مجلة علوم الحاسب والنظم ، 18 (2): 143-154 ، 1979. URL: https: / / www.sciencedirect.com/ science / article / pii / 0022000079900448 ، دوى: 10.1016 / 0022 -0000 (79) 90044-8.

https://doi.org/10.1016/0022-0000(79)90044-8

https: / / www.sciencedirect.com/ science / article / pii / 0022000079900448

[7] بيتر الياس. ترميز قناتين صاخبة. في Colin Cherry ، محرر ، نظرية المعلومات ، ندوة لندن الثالثة ، لندن ، إنجلترا ، سبتمبر 3. منشورات بتروورث العلمية ، 1955. URL: https: / / worldcat.org/en / title / 1956 ، دوى: 562487502 / 10.1038a176773.

https: / / doi.org/ 10.1038 / 176773a0

https: / / worldcat.org/en / title / 562487502

[8] تشي هانج فريد فونج و Xiongfeng Ma و HF Chau. قضايا عملية في المعالجة اللاحقة لتوزيع المفتاح الكمي. مراجعة البدنية أ ، 81 (1) ، يناير 2010. URL: http: / / dx.doi.org/ 10.1103 / PhysRevA.81.012318 ، دوى: 10.1103 / physreva.81.012318.

الشبكي: / / doi.org/ 10.1103 / PhysRevA.81.012318

[9] روبرت جلاجر. رموز التحقق من التماثل منخفضة الكثافة. مطبعة معهد ماساتشوستس للتكنولوجيا ، 09 1963. دوى: 10.7551 / mitpress / 4347.001.0001.

https: / / doi.org / 10.7551 / mitpress / 4347.001.0001

[10] دانيال جوتسمان. فئة من أكواد تصحيح الخطأ الكمومي تشبع حدود المطرقة الكمومية. فيز. Rev. A، 54: 1862–1868، Sep 1996. URL: https: / / link.aps.org/ doi / 10.1103 / PhysRevA.54.1862، doi: 10.1103 / PhysRevA.54.1862.

الشبكي: / / doi.org/ 10.1103 / PhysRevA.54.1862

[11] ام كواشي. دليل أمني بسيط لتوزيع المفاتيح الكمومية على أساس التكامل. المجلة الجديدة للفيزياء ، 11 (4): 045018 ، أبريل 2009. URL: https: / / dx.doi.org / 10.1088 / 1367-2630 / 11/4/045018 ، دوى: 10.1088 / 1367-2630 / 11/4/045018.

https://doi.org/10.1088/1367-2630/11/4/045018

[12] تشارلز سي وين ليم ، وفيهو زو ، وجيان وي بان ، وأرتور إكيرت. التحليل الأمني لتوزيع المفاتيح الكمومية بطول كتلة صغير وتطبيقه على اتصالات الفضاء الكمومية. خطابات المراجعة المادية ، 126 (10) ، آذار (مارس) 2021. URL: http: / / dx.doi.org/ 10.1103 / PhysRevLett.126.100501 ، دوى: 10.1103 / physrevlett.126.100501.

الشبكي: / / doi.org/ 10.1103 / PhysRevLett.126.100501

[13] Hoi-Kwong Lo و HF Chau. الأمان غير المشروط لتوزيع المفتاح الكمي على مسافات طويلة بشكل تعسفي. Science، 283 (5410): 2050–2056، mar 1999. URL: https: / / doi.org/ 10.1126 / science.283.5410.2050، doi: 10.1126 / science.283.5410.2050.

الشبكي: / / doi.org/ 10.1126 / science.283.5410.2050

[14] مايكل إيه نيلسن وإسحاق إل تشوانج. حساب الكم والمعلومات الكمومية. مطبعة جامعة كامبريدج ، يونيو 2012.

الشبكي: / / doi.org/ 10.1017 / cbo9780511976667

[15] ديميتر أوستريف. مصادقة الرسائل القابلة للتكوين والآمنة دون قيد أو شرط بدون أي مفتاح سري. في ندوة IEEE الدولية لعام 2019 حول نظرية المعلومات (ISIT) ، الصفحات 622-626 ، 2019. doi: 10.1109 / ISIT.2019.8849510.

الشبكي: / / doi.org/ 10.1109 / ISIT.2019.8849510

[16] S. Pirandola، UL Andersen، L. Banchi، M. Berta، D. Bunandar، R. Colbeck، D. Englund، T. Gehring، C. Lupo، C. Ottaviani، JL Pereira، M. Razavi، J. Shamsul Shaari ، إم توماميشل ، في سي أوسينكو ، جي فالون ، بي فيلوريسي ، ب.والدين. التقدم في التشفير الكمومي. حال. يختار، يقرر. الفوتون ، 12 (4): 1012-1236 ، ديسمبر 2020. URL: http: / / opg.optica.org/ aop / abstract.cfm؟ URI = aop-12-4-1012، doi: 10.1364 / AOP.361502.

https: / / doi.org/ 10.1364 / AOP.361502

http: / / opg.optica.org/ aop / abstract.cfm؟ URI = aop-12-4-1012

[17] كريستوفر بورتمان. مفتاح إعادة التدوير في المصادقة. معاملات IEEE على نظرية المعلومات ، 60 (7): 4383-4396 ، 2014. doi: 10.1109 / TIT.2014.2317312.

الشبكي: / / doi.org/ 10.1109 / TIT.2014.2317312

[18] كريستوفر بورتمان وريناتو رينر. الأمان المشفر لتوزيع المفاتيح الكمومية ، 2014. URL: https: / / arxiv.org/ abs / 1409.3525، doi: 10.48550 / ARXIV.1409.3525.

https: / / doi.org/10.48550 / ARXIV.1409.3525

أرخايف: 1409.3525

[19] ريناتو رينر. أمن توزيع مفتاح الكم. أطروحة دكتوراه ، ETH Zurich ، 2005. URL: https: / / arxiv.org/ abs / quant-ph / 0512258، doi: 10.48550 / ARXIV.QUANT-PH / 0512258.

https: / / doi.org/10.48550 / ARXIV.QUANT-PH / 0512258

أرخايف: ضليع في الرياضيات، وعل / 0512258

[20] بيتر دبليو شور وجون بريسكيل. دليل بسيط على أمان بروتوكول توزيع المفتاح الكمي bb84. فيز. القس Lett. ، 85: 441-444 ، يوليو 2000. URL: https: / / link.aps.org/ doi / 10.1103 / PhysRevLett.85.441، doi: 10.1103 / PhysRevLett.85.441.

الشبكي: / / doi.org/ 10.1103 / PhysRevLett.85.441

[21] أندرو ستين. تداخل الجسيمات المتعددة وتصحيح الخطأ الكمي. وقائع الجمعية الملكية في لندن. السلسلة أ: العلوم الرياضية والفيزيائية والهندسية ، 452 (1954): 2551-2577 ، 1996. URL: https: / / royalsocietypublishing.org/ doi / abs / 10.1098 / rspa.1996.0136، doi: 10.1098 / rspa.1996.0136.

الشبكي: / / doi.org/ 10.1098 / rspa.1996.0136

[22] دبليو فورست ستينسبرينج. الدوال الموجبة على الجبر ج *. وقائع الجمعية الرياضية الأمريكية ، 6 (2): 211-216 ، 1955. URL: http: / / www.jstor.org/table / 2032342 ، دوى: 10.2307 / 2032342.

الشبكي: / / doi.org/ 10.2307 / 2032342

http: / / www.jstor.org/able / 2032342

[23] ماركو توماميشيل وأنتوني ليفرييه. دليل أمان كامل ومكتفٍ بذاته إلى حد كبير لتوزيع المفاتيح الكمومية. الكم ، 1:14 ، يوليو 2017. URL: http: / / dx.doi.org/ 10.22331 / q-2017-07-14-14 ، دوى: 10.22331 / q-2017-07-14- 14.

https://doi.org/10.22331/q-2017-07-14-14

[24] ماركو توماميكل ، وتشارلز سي وين ليم ، ونيكولاس جيسين ، وريناتو رينر. تحليل المفتاح المحدود الضيق للتشفير الكمومي. اتصالات الطبيعة ، 3 (1): 1–6 ، 2012. doi: 10.1038 / ncomms1631.

الشبكي: / / doi.org/ 10.1038 / ncomms1631

[25] مارك ن.ويجمان وجيه لورانس كارتر. وظائف التجزئة الجديدة واستخدامها في المصادقة وتعيين المساواة. مجلة علوم الحاسب والنظم ، 22 (3): 265-279 ، 1981. URL: https: / / www.sciencedirect.com/ science / article / pii / 0022000081900337 ، دوى: 10.1016 / 0022 -0000 (81) 90033-7.

https://doi.org/10.1016/0022-0000(81)90033-7

https: / / www.sciencedirect.com/ science / article / pii / 0022000081900337

[26] جوان يين ، يو-هواي لي ، شنغ كاي لياو ، مينج يانج ، يوان كاو ، ليانج زانج ، جي-جانج رن ، وين-تشي كاي ، وي-يو ليو ، شوانغ لين لي ، وآخرون. التشفير الكمي الآمن المستند إلى التشابك لمسافة تزيد عن 1,120 كيلومترًا. الطبيعة ، 582 (7813): 501-505 ، 2020. دوى: 10.1038 / s41586-020-2401-y.

الشبكي: / / doi.org/ 10.1038 / s41586-020-2401 ذ

دليلنا يستخدم من قبل

[1] مانويل ب.سانتوس ، وباولو ماتيوس ، وكريسولا فلاتشو ، "التقييم الخطي الكمومي القابل للتكوين عالميًا" ، أرخايف: 2204.14171.

[2] ديميتير أوستريف ، دافيد أورسوتشي ، فرانسيسكو لازارو ، وبالازس ماتوز ، "إنشاءات رمز المنتج الكلاسيكي لرموز كالدربانك-شور-ستين الكمومية" ، أرخايف: 2209.13474.

الاستشهادات المذكورة أعلاه من إعلانات ساو / ناسا (تم آخر تحديث بنجاح 2023-01-14 11:00:11). قد تكون القائمة غير كاملة نظرًا لأن جميع الناشرين لا يقدمون بيانات اقتباس مناسبة وكاملة.

On خدمة Crossref's cited-by service لم يتم العثور على بيانات حول الاستشهاد بالأعمال (المحاولة الأخيرة 2023-01-14 11:00:09).

نشرت هذه الورقة في الكم تحت نسبة المشاع الإبداعي 4.0 الدولية (CC BY 4.0) رخصة. يظل حقوق الطبع والنشر مع مالكي حقوق الطبع والنشر الأصليين مثل المؤلفين أو مؤسساتهم.

- محتوى مدعوم من تحسين محركات البحث وتوزيع العلاقات العامة. تضخيم اليوم.

- بلاتوبلوكشين. Web3 Metaverse Intelligence. تضخيم المعرفة. الوصول هنا.

- المصدر https://quantum-journal.org/papers/q-2023-01-13-894/

- 1

- 10

- 11

- 1996

- 1999

- 2012

- 2014

- 2017

- 2019

- 2020

- 2021

- 7

- 9

- a

- فوق

- الملخص

- الوصول

- السلف

- فضاء

- الانتماءات

- الكل

- يسمح

- أمريكي

- تحليل

- و

- سنوي

- أنتوني

- تطبيق

- التطبيقات

- حول

- أغسطس

- موثق

- التحقّق من المُستخدم

- المؤلفة

- الكتاب

- على أساس

- أفضل

- ما بين

- قطعة

- حظر

- مقيد

- استراحة

- كامبردج

- حقيبة

- مركز

- قناة

- قنوات

- تشارلز

- كريستوفر

- فئة

- فصول

- الكود

- البرمجة

- التعليق

- جميل

- التواصل

- مجال الاتصالات

- مقارنة

- إكمال

- تماما

- حساب

- الكمبيوتر

- مؤتمر

- حقوق الطبع والنشر

- التشفير

- التشفير

- دانيال

- البيانات

- ديفيد

- يعتمد

- فرق

- صعبة

- بحث

- مناقشة

- توزيع

- بشكل كبير

- بشكل كبير

- رئيس التحرير

- الهندسة

- إنكلترا

- مساواة

- خطأ

- أخطاء

- خاصة

- إنشاء

- تقدير

- ETH

- تقييم

- مثال

- عرض

- أسرع

- نقف

- وجدت

- فرانسيسكو

- تبدأ من

- وظائف

- على العموم

- الألمانيّة

- جيل

- معطى

- خير

- أرض

- هارفارد

- مزيج

- الثرم

- أصحاب

- HTTPS

- IEEE

- تنفيذ

- أهمية

- تحسين

- تحسين

- in

- معلومات

- بدلًا من ذلك

- المؤسسات

- وكتابة مواضيع مثيرة للاهتمام

- عالميا

- مسائل

- IT

- يناير

- جافا سكريبت

- جيان وي بان

- جون

- مجلة

- القفل

- إلى حد كبير

- اسم العائلة

- قيادة

- يترك

- الطول

- مستوى

- Li

- حقوق الملكية الفكرية

- قائمة

- لندن

- طويل

- لويس

- يصنع

- القيام ب

- ماركو

- علامة

- رياضي

- الرسالة

- مايكل

- معهد ماساتشوستس للتكنولوجيا

- شهر

- الأكثر من ذلك

- الطبيعة

- قائمة الإختيارات

- جديد

- نيكولا

- ضجيج

- عدد

- أرقام

- ONE

- جاكيت

- الأمثل

- أصلي

- يتفوق

- أزواج

- ورق

- المعلمة

- المعلمات

- خاصة

- بيتر

- مرحلة جديدة

- مادي

- فيزياء

- أفلاطون

- الذكاء افلاطون البيانات

- أفلاطون داتا

- سكان

- إيجابي

- عملية

- ممارسة

- يقدم

- الهدايا

- صحافة

- سابق

- إجراءات

- منتج

- دليل

- البراهين

- يقترح

- بروتوكول

- البروتوكولات

- يثبت

- تزود

- جمهور

- المنشورات

- نشرت

- الناشر

- الناشرين

- كمية

- تشفير الكم

- تصحيح الخطأ الكم

- المعلومات الكمية

- المكدسة

- عشوائية

- معدل

- المصالحة

- المراجع

- بقايا

- رن

- المقاومة

- مراجعة

- ROBERT

- ملكي

- نفسه

- الأقمار الصناعية

- علوم

- علوم

- سيكريت

- تأمين

- أمن

- مسلسلات

- السلسلة أ

- طقم

- شور

- الاشارات

- مقاس

- الأحجام

- صغير

- الأصغر

- جاليات

- الفضاء

- محطات

- بنجاح

- هذه

- مناسب

- ندوة

- نظام

- تقنيات

- •

- من مشاركة

- عنوان الاعلان

- إلى

- المعاملات

- دون شروط

- مع

- عالمي

- جامعة

- تحديث

- URL

- تستخدم

- المستخدمين

- حجم

- W

- التي

- بدون

- للعمل

- أعمال

- ورشة عمل

- عام

- يوان

- زفيرنت

- زيوريخ