1جامعة واترلو ، مدرسة ديفيد ر. تشريتون لعلوم الكمبيوتر

2جامعة بن غوريون في النقب ، قسم علوم الحاسوب

تجد هذه الورقة مثيرة للاهتمام أو ترغب في مناقشة؟ Scite أو ترك تعليق على SciRate.

ملخص

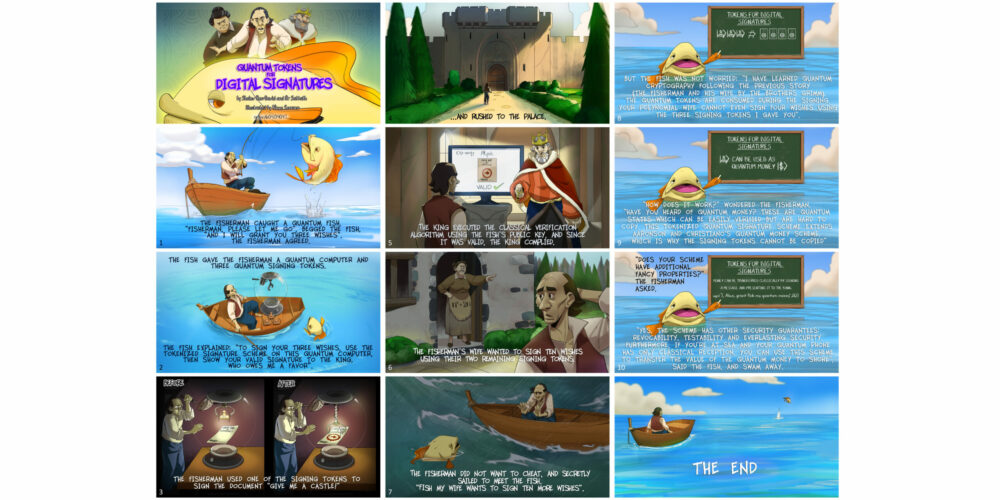

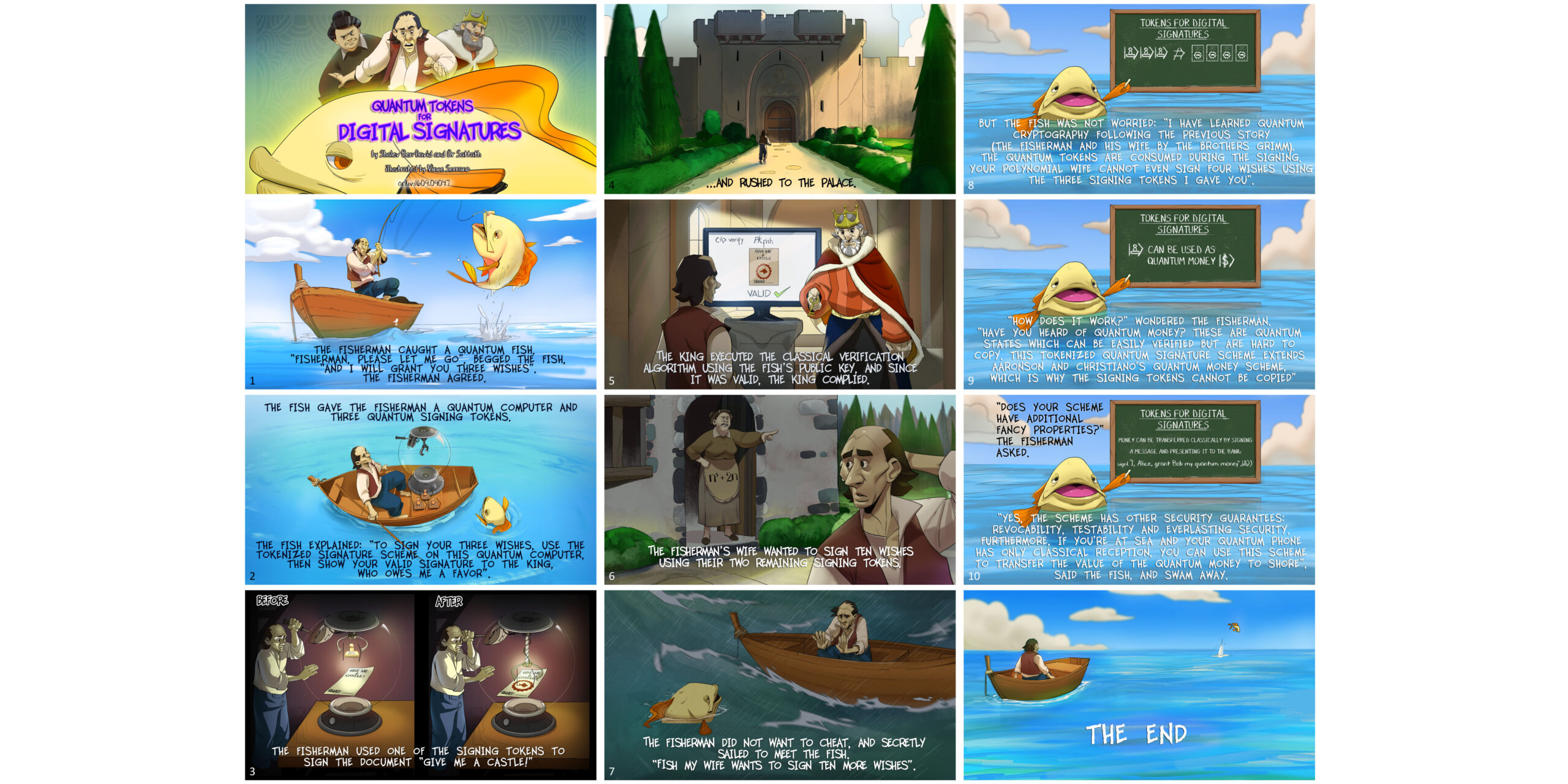

اصطاد الصياد سمكة كمية. "الصياد ، اسمح لي بالذهاب" ، توسلت إلى السمكة ، "وسأمنحك ثلاث أمنيات". وافق الصياد. أعطت السمكة الصياد حاسوبًا كميًا ، وثلاثة رموز توقيع كمومية ومفتاحه العام الكلاسيكي. شرحت السمكة: "للتوقيع على أمنياتك الثلاث ، استخدم مخطط التوقيع المميز على هذا الكمبيوتر الكمي ، ثم أظهر توقيعك الصالح للملك ، الذي يدين لي بخدمة".

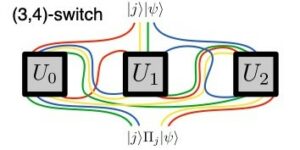

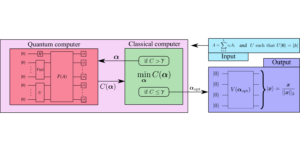

استخدم الصياد أحد الرموز المميزة للتوقيع على الوثيقة "أعطني قلعة!" واندفعوا الى القصر. نفذ الملك خوارزمية التحقق الكلاسيكية باستخدام المفتاح العام للسمكة ، وبما أنها كانت صالحة ، امتثل الملك.

أرادت زوجة الصياد التوقيع على عشر أمنيات باستخدام رمزي التوقيع المتبقيين. لم يرغب الصياد في الغش ، وأبحر سراً لمقابلة السمكة. "فيش ، زوجتي تريد توقيع عشر أمنيات أخرى". لكن السمكة لم تكن قلقة: "لقد تعلمت التشفير الكمي بعد القصة السابقة (الصياد وزوجته من قبل الأخوين جريم). يتم استهلاك الرموز المميزة الكمومية أثناء التوقيع. لا تستطيع زوجتك متعددة الحدود حتى التوقيع على أربع رغبات باستخدام الرموز الثلاثة للتوقيع التي أعطيتك إياها ".

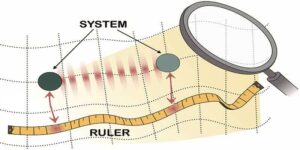

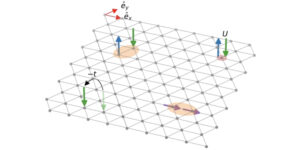

"كيف يعمل؟" تساءل الصياد. "هل سمعت عن المال الكمي؟ هذه حالات كمومية يمكن التحقق منها بسهولة ولكن يصعب نسخها. يمتد مخطط التوقيع الكمي المرمز هذا إلى مخطط النقود الكمومية آرونسون وكريستيانو ، ولهذا السبب لا يمكن نسخ الرموز المميزة للتوقيع ".

"هل يحتوي مخططك على خصائص فاخرة إضافية؟" سأل الصياد. "نعم ، يحتوي النظام على ضمانات أمنية أخرى: قابلية الإلغاء ، وقابلية الاختبار والأمان الدائم. علاوة على ذلك ، إذا كنت في البحر وكان هاتفك الكمومي به استقبال كلاسيكي فقط ، فيمكنك استخدام هذا المخطط لتحويل قيمة المال الكمي إلى الشاطئ "، قالت السمكة ، وسبحت بعيدًا.

[المحتوى جزءا لا يتجزأ]

► بيانات BibTeX

ferences المراجع

[1] إس آرونسون. حماية النسخ الكمي والمال الكمي. في وقائع مؤتمر IEEE السنوي الرابع والعشرين حول التعقيد الحسابي ، CCC 24 ، باريس ، فرنسا ، 2009-15 يوليو 18 ، الصفحات 2009-229 ، 242.

الشبكي: / / doi.org/ 10.1109 / CCC.2009.42

[2] Y. Aharonov ، J. Anandan ، و L. Vaidman. معنى وظيفة الموجة. فيز. القس أ ، 47: 4616-4626 ، 1993.

الشبكي: / / doi.org/ 10.1103 / PhysRevA.47.4616

[3] إس آرونسون وبي.كريستيانو. المال الكمي من المساحات الفرعية المخفية. في وقائع الندوة الرابعة والأربعين حول مؤتمر نظرية الحوسبة ، STOC 44 ، نيويورك ، نيويورك ، الولايات المتحدة الأمريكية ، 2012-19 مايو 22 ، الصفحات 2012-41 ، 60.

الشبكي: / / doi.org/ 10.1145 / 2213977.2213983

[4] إس آرونسون وبي.كريستيانو. المال الكمي من المساحات الفرعية المخفية. نظرية الحوسبة 9: 349-401 ، 2013.

الشبكي: / / doi.org/ 10.4086 / toc.2013.v009a009

[5] ر. عاموس ، إم جورجيو ، أ. كياياس ، وإم زاندري. التوقيعات والتطبيقات أحادية الطلقة لمزج المصادقة الكمومية / الكلاسيكية. في K. Makarychev و Y. Makarychev و M. Tulsiani و G. Kamath و J. Chuzhoy ، محررون ، Proccedings من الندوة السنوية لـ ACM SIGACT حول نظرية الحوسبة ، الصفحات 255-268. ACM ، 2020 ، أرشيف تشفير ePrint: تقرير 2020/107.

الشبكي: / / doi.org/ 10.1145 / 3357713.3384304

[6] Y. Aharonov و L. Vaidman. قياس موجة شرودنغر لجسيم واحد. رسائل الفيزياء أ ، 178 (1): 38-42 ، 1993.

https://doi.org/10.1016/0375-9601(93)90724-E

[7] براك باراك. الآمال والمخاوف والتشويش على البرامج. كومون. ACM ، 59 (3): 88-96 ، 2016.

الشبكي: / / doi.org/ 10.1145 / 2757276

[8] سي إتش بينيت ، جي براسارد ، إس. بريدبارت ، وس. ويسنر. التشفير الكمي ، أو رموز المترو غير القابلة للتزوير. في التقدم في علم التشفير ، الصفحات 267-275. سبرينغر ، 1983.

https://doi.org/10.1007/978-1-4757-0602-4_26

[9] N. Bitansky و Z. Brakerski و YT Kalai. التخفيضات البناءة بعد الكم. في Y. Dodis و T. Shrimpton ، محرران ، التقدم في علم التشفير - CRYPTO 2022 - مؤتمر التشفير الدولي السنوي الثاني والأربعون ، CRYPTO 42 ، سانتا باربرا ، كاليفورنيا ، الولايات المتحدة الأمريكية ، 2022-15 أغسطس ، 18 ، الإجراءات ، الجزء الثالث ، المجلد 2022 من المحاضرة ملاحظات في علوم الكمبيوتر ، الصفحات 13509-654. سبرينغر ، 683.

https://doi.org/10.1007/978-3-031-15982-4_22

[10] بيتانسكي ، ر. كانيتي ، إتش كوهن ، إس. جولدفاسر ، واي تي كالاي ، أو.بانيث ، وأ. روزين. استحالة التشويش مع المدخلات المساعدة أو جهاز محاكاة عالمي. في JA Garay و R. Gennaro ، محرران ، Advances in Cryptology - CRYPTO 2014 - مؤتمر التشفير السنوي الرابع والثلاثون ، سانتا باربرا ، كاليفورنيا ، الولايات المتحدة الأمريكية ، 34-17 أغسطس 21 ، الإجراءات ، الجزء الثاني ، المجلد 2014 من ملاحظات المحاضرة في علوم الكمبيوتر ، الصفحات 8617-71. سبرينغر ، 89.

https://doi.org/10.1007/978-3-662-44381-1_5

[11] ب. باراك ، أو. على (im) إمكانية التشويش على البرامج. J. ACM، 59 (2): 6، 2012.

الشبكي: / / doi.org/ 10.1145 / 2160158.2160159

[12] H. بومبين. كليفورد بوابات تشوه كود. المجلة الجديدة للفيزياء ، 13 (4): 043005 ، 2011.

https://doi.org/10.1088/1367-2630/13/4/043005

http://stacks.iop.org/1367-2630/13/i=4/a=043005

[13] براسارد. البحث في دفتر الهاتف الكم. Science، 275 (5300): 627-628، 1997.

الشبكي: / / doi.org/ 10.1126 / science.275.5300.627

[14] أ.بحيرة ، و.ساتاث ، ويو شينار. الرموز الكمية المتسامحة للضوضاء لـ MAC ، 2021.

https: / / doi.org/10.48550 / ARXIV.2105.05016

[15] بونيه وم. زاندري. رموز مصادقة الرسائل الآمنة الكمية. في T. Johansson و PQ Nguyen ، محرران ، التقدم في علم التشفير - EUROCRYPT 2013 ، المؤتمر الدولي السنوي الثاني والثلاثون حول نظرية وتطبيقات تقنيات التشفير ، أثينا ، اليونان ، 32-26 مايو 30. الإجراءات ، المجلد 2013 من ملاحظات المحاضرة في الكمبيوتر العلوم ، الصفحات 7881-592. سبرينغر ، 608.

https://doi.org/10.1007/978-3-642-38348-9_35

[16] R. Cleve و D.Gottesman. حسابات فعالة للترميزات لتصحيح الخطأ الكمي. فيز. القس أ ، 56: 76-82 ، يوليو 1997.

الشبكي: / / doi.org/ 10.1103 / PhysRevA.56.76

[17] K. Chung ، M. Georgiou ، C. Lai ، و V. Zikas. التشفير بأبواب خلفية يمكن التخلص منها. Cryptogr.، 3 (3): 22، 2019، Cryptology ePrint Archive: Report 2018/352.

https: / / doi.org/ 10.3390 / cryptography3030022

[18] كريستيانو. اتصالات شخصية ، 2015.

[19] كولادانجيلو ، جيه ليو ، كيو ليو ، إم زاندري. الكواكب المخفية وتطبيقات التشفير غير القابل للنسخ ، 2021 ، arXiv: 2107.05692.

أرخايف: 2107.05692

[20] شاكرابورتي ، ج. راداكريشنان ، ون. راغوناثان. حدود لتقليل الخطأ مع عدد قليل من استعلامات الكم. في التقريب والتوزيع العشوائي والتحسين التجميعي والخوارزميات والتقنيات ، ورشة العمل الدولية الثامنة حول خوارزميات التقريب لمشاكل التحسين التجميعي ، تقريبًا 8 و RANDOM 2005 ، بيركلي ، كاليفورنيا ، الولايات المتحدة الأمريكية ، 2005-22 أغسطس 24 ، الإجراءات ، الصفحات 2005-245 ، 256 .

الشبكي: / / doi.org/ 10.1007 / 11538462_21

[21] ر. كانيتي ، جي إن روثبلوم ، وم. فاريا. التعتيم على عضوية هايبربلان. Micciancio ، محرر ، Theory of Cryptography ، المؤتمر السابع لنظرية التشفير ، TCC 7 ، زيورخ ، سويسرا ، 2010-9 فبراير 11. الإجراءات ، المجلد 2010 من ملاحظات المحاضرة في علوم الكمبيوتر ، الصفحات 5978-72. سبرينغر ، 89.

https://doi.org/10.1007/978-3-642-11799-2_5

[22] دبليو ديفي ومي هيلمان. اتجاهات جديدة في التشفير. IEEE Trans. نظرية المعلومات ، 22 (6): 644-654 ، 1976.

الشبكي: / / doi.org/ 10.1109 / TIT.1976.1055638

[23] YZ Ding و MO رابين. التشفير المفرط والأمان الدائم. في H. Alt و A. Ferreira ، محرران ، STACS 2002 ، الندوة السنوية التاسعة عشرة حول الجوانب النظرية لعلوم الكمبيوتر ، أنتيبس - جوان ليس بينس ، فرنسا ، 19-14 مارس 16 ، الإجراءات ، المجلد 2002 من ملاحظات المحاضرة في علوم الكمبيوتر ، الصفحات 2285-1. سبرينغر ، 26.

https://doi.org/10.1007/3-540-45841-7_1

[24] فارحي ، د. جوسيه ، أ. هسيديم ، أ. لوتوميرسكي ، د. ناجاج ، ب. شور. استعادة الحالة الكمومية والتصوير المقطعي بنسخة واحدة للولايات الأرضية في هاميلتونيين. فيز. القس Lett. ، 105: 190503 ، نوفمبر 2010.

الشبكي: / / doi.org/ 10.1103 / PhysRevLett.105.190503

[25] فارحي ، د. جوسيه ، أ. هسيديم ، أ. لوتوميرسكي ، ب. شور. المال الكمي من العقد. في وقائع الابتكارات الثالثة في مؤتمر علوم الكمبيوتر النظري ، الصفحات 3-276. ACM ، 289.

الشبكي: / / doi.org/ 10.1145 / 2090236.2090260

[26] D. جافينسكي. المال الكمي مع التحقق الكلاسيكي. في المؤتمر السنوي السابع والعشرون IEEE حول التعقيد الحسابي ، الصفحات 27-42. IEEE ، 52.

الشبكي: / / doi.org/ 10.1109 / CCC.2012.10

[27] S. Goldwasser و YT Kalai. حول استحالة التشويش مع المدخلات المساعدة. في ندوة IEEE السنوية السادسة والأربعين حول أسس علوم الكمبيوتر (FOCS 46) ، 2005-23 أكتوبر 25 ، بيتسبرغ ، بنسلفانيا ، الولايات المتحدة الأمريكية ، الإجراءات ، الصفحات 2005-553 ، 562.

الشبكي: / / doi.org/ 10.1109 / SFCS.2005.60

[28] M. Georgiou و I. Kerenidis. إنشاءات جديدة للمال الكمي. في S. Beigi و R. König ، محرران ، المؤتمر العاشر حول نظرية الحساب الكمي والتواصل والتشفير ، TQC 10 ، 2015-20 مايو 22 ، بروكسل ، بلجيكا ، المجلد 2015 من LIPIcs ، الصفحات 44-92. Schloss Dagstuhl - Leibniz-Zentrum fuer Informatik ، 110.

الشبكي: / / doi.org/ 10.4230 / LIPIcs.TQC.2015.92

[29] غولدريش. أسس التشفير - المجلد. 2 ، التطبيقات الأساسية. مطبعة جامعة كامبريدج ، 2004.

[30] M. Grassl و M. Rötteler و T. Beth. دارات كمية فعالة لرموز تصحيح الخطأ الكمومي غير Qubit. كثافة العمليات J. وجدت. حاسوب. علوم ، 14 (5): 757-776 ، 2003.

الشبكي: / / doi.org/ 10.1142 / S0129054103002011

[31] J. Katz و Y. Lindell. مقدمة في التشفير الحديث ، الطبعة الثانية. CRC Press ، 2014.

[32] NA لينش. الخوارزميات الموزعة. مورجان كوفمان ، 1996.

[33] موسكا ودي ستيبيلا. عملات الكم ، حجم 523 من Contemp. الرياضيات ، الصفحات 35-47. عامر. رياضيات. المجتمع ، 2010.

[34] MC Pena و RD Díaz و J. Faugère و LH Encinas و L. Perret. تحليل الشفرات غير الكمومي للنسخة الصاخبة من مخطط النقود الكمومية آرونسون كريستيانو. أمن معلومات IET ، 13 (4): 362-366 ، 2019.

https: / / doi.org/ 10.1049 / iet-ifs.2018.5307

[35] إم سي بينا ، وجي فوجير ، وإل بيريه. التحليل الجبري للتشفير لمخطط النقود الكمومية حالة خالية من الضوضاء. في J. Katz ، محرر ، Public-Key Cryptography - PKC 2015 - 18th IACR International Conference on Practice and Theory in Public-Key Cryptography، Gaithersburg، MD، USA، March 30 - April 1، 2015، Proceedings، vol 9020 of Lecture Notes في علوم الكمبيوتر ، الصفحات 194-213. سبرينغر ، 2015.

https://doi.org/10.1007/978-3-662-46447-2_9

[36] أ. براساد. عد المساحات الجزئية لمساحة ناقل محدودة - 1. الرنين ، 15 (11): 977-987 ، 2010.

https://doi.org/10.1007/s12045-010-0114-5

[37] باستوسكي ، نيويورك ياو ، إل جيانغ ، إم دي لوكين ، وجي آي سيراك. الرموز الكمومية غير القابلة للتزوير ومقاومة للضوضاء. وقائع الأكاديمية الوطنية للعلوم ، 109 (40): 16079-16082 ، 2012.

الشبكي: / / doi.org/ 10.1073 / pnas.1203552109

[38] R. Radian و O. Sattath. نقود شبه الكم. في وقائع مؤتمر ACM الأول حول التقدم في التقنيات المالية ، AFT 1 ، زيورخ ، سويسرا ، 2019-21 أكتوبر 23 ، الصفحات 2019-132. ACM ، 146 ، arXiv: 2019.

الشبكي: / / doi.org/ 10.1145 / 3318041.3355462

أرخايف: 1908.08889

[39] R. Radian و O. Sattath. نقود شبه كمومية. مجلة التشفير ، 35 (2) ، يناير 2022 ، arXiv: 1908.08889.

https://doi.org/10.1007/s00145-021-09418-8

أرخايف: 1908.08889

[40] O. Sattath. عقود Quantum Prudent مع تطبيقات على Bitcoin ، 2022.

https: / / doi.org/10.48550 / ARXIV.2204.12806

[41] O. Sattath. تشفير غير قابل للنسخ ، 2022.

https: / / doi.org/10.48550 / ARXIV.2210.14265

[42] O. Shmueli. الأموال الكمومية ذات المفتاح العام مع بنك كلاسيكي. في S. Leonardi و A. Gupta ، محرران ، STOC '22: ندوة ACM SIGACT السنوية الرابعة والخمسون حول نظرية الحوسبة ، روما ، إيطاليا ، 54-20 يونيو ، 24 ، الصفحات 2022-790. ACM ، 803.

الشبكي: / / doi.org/ 10.1145 / 3519935.3519952

[43] O. Shmueli. التوقيعات الرمزية شبه الكمية. في Y. Dodis و T. Shrimpton ، محرران ، التقدم في علم التشفير - CRYPTO 2022 - مؤتمر التشفير الدولي السنوي الثاني والأربعون ، CRYPTO 42 ، سانتا باربرا ، كاليفورنيا ، الولايات المتحدة الأمريكية ، 2022-15 أغسطس ، 18 ، الإجراءات ، الجزء الأول ، المجلد 2022 من المحاضرة ملاحظات في علوم الكمبيوتر ، الصفحات 13507-296. سبرينغر ، 319.

https://doi.org/10.1007/978-3-031-15802-5_11

[44] ت. تولسي ، إل ك. جروفر ، وأ. باتيل. خوارزمية جديدة للبحث الكمي بنقطة ثابتة. معلومات الكم والحساب ، 6 (6): 483-494 ، 2006.

http: / / portal.acm.org/ citation.cfm؟ id = 2011693

[45] Y. Tokunaga و T. Okamoto و N. Imoto. نقد كم مجهول. في مؤتمر إيراتو حول علم المعلومات الكمومية ، 2003.

[46] D. أونروه. التشفير الكمومي القابل للإلغاء. J. ACM، 62 (6): 49: 1-49: 76، 2015.

الشبكي: / / doi.org/ 10.1145 / 2817206

[47] D. أونروه. حساب دائم متعدد الأطراف. جي كريبتول ، 31 (4): 965-1011 ، 2018.

الشبكي: / / doi.org/ 10.1007 / s00145-018-9278 زي

[48] س. ويسنر. ترميز مترافق. أخبار ACM Sigact ، 15 (1): 78-88 ، 1983.

الشبكي: / / doi.org/ 10.1145 / 1008908.1008920

[49] WK Wootters و WH Zurek. لا يمكن استنساخ كم واحد. الطبيعة ، 299 (5886): 802-803 ، 1982.

[50] M. Zhong و MP Hedges و RL Ahlefeldt و JG Bartholomew و SE Beavan و SM Wittig و JJ Longdell و MJ Sellars. يدور نووي يمكن معالجته بصريًا في مادة صلبة مع وقت تماسك مدته ست ساعات. Nature، 517 (7533): 177-180 ، يناير 2015.

الشبكي: / / doi.org/ 10.1038 / nature14025

[51] M. زاندري. البرق الكمي لا يضرب نفس الحالة مرتين ، 2017 ، arXiv: 1711.02276.

أرخايف: 1711.02276

[52] M. زاندري. البرق الكمي لا يضرب نفس الحالة مرتين. أو: المال الكمي من افتراضات التشفير. كريبتول ، 34 (1): 6 ، 2021 ، arXiv: 1711.02276.

الشبكي: / / doi.org/ 10.1007 / s00145-020-09372-X

أرخايف: 1711.02276

دليلنا يستخدم من قبل

[1] S. Pirandola، UL Andersen، L. Banchi، M. Berta، D. Bunandar، R. Colbeck، D. Englund، T. Gehring، C. Lupo، C. Ottaviani، JL Pereira، M. Razavi، J . Shamsul Shaari، M. Tomamichel، VC Usenko، G. Vallone، P. Villoresi، and P. Wallden، “Advances in Quantum cryptography”، التطورات في البصريات والضوئيات 12 4 ، 1012 (2020).

[2] دوجلاس سكوت ، "محاكاة ساخرة للعلوم ، مقالب فيزيائية وطرائف فلكية" ، أرخايف: 2103.17057.

[3] توماس فيديك وتينا زانج ، "البراهين الكلاسيكية للمعرفة الكمية" ، أرخايف: 2005.01691.

[4] أو ساتاث ، "عقود الكم الحكيمة مع تطبيقات على بيتكوين" ، أرخايف: 2204.12806.

[5] سكوت آرونسون ، وجياهوي ليو ، وكيبنغ ليو ، ومارك زاندري ، وروزي زانغ ، "مناهج جديدة لحماية النسخ الكمومية" ، أرخايف: 2004.09674.

[6] روي راديان وأور ساتاث ، "نقود شبه كمومية" ، أرخايف: 1908.08889.

[7] أندريا كولادانجيلو ، وشافي جولدواسر ، وأوميش فازيراني ، "التشفير المنكار في عالم الكم" ، أرخايف: 2112.14988.

[8] برابانجان أنانث ورولاندو إل لا بلاكا ، "Secure Software Leasing" ، أرخايف: 2005.05289.

[9] أو ساتاث وشاي فيبورسكي ، "أجهزة فك التشفير غير القابلة للاستنساخ من حماية النسخ الكمي" ، أرخايف: 2203.05866.

[10] أندريا كولادانجيلو وأور ساتاث ، "حل نقدي كمي لمشكلة قابلية تطوير سلسلة الكتل" ، أرخايف: 2002.11998.

[11] جياهوي ليو ، وهارت مونتغمري ، ومارك زاندري ، "جولة أخرى من الانهيار وكسب المال الكمي: كيف لا نبنيها من المشابك ، والمزيد" ، أرخايف: 2211.11994.

[12] Andrea Coladangelo و Jiahui Liu و Qipeng Liu و Mark Zhandry ، "مجموعات وتطبيقات التشفير المخفية للتشفير غير القابل للنسخ" ، أرخايف: 2107.05692.

[13] أو ساتاث ، "التشفير غير القابل للنسخ" ، أرخايف: 2210.14265.

[14] أميت بحيره وأور ساتاث ، "تقريبا عملات كمومية عامة" ، أرخايف: 2002.12438.

[15] آن برودبنت ، سيفاج غريبان ، وهونغ شنغ زو ، "نحو ذكريات الكم لمرة واحدة من أجهزة عديمة الجنسية" ، أرخايف: 1810.05226.

[16] نيراج كومار ، "نقود كم قوية مجدية عمليًا مع التحقق الكلاسيكي" ، أرخايف: 1908.04114.

[17] أو ساتاث وأورييل شينار ، "فقدان الذاكرة الكمومي يترك تذكارات مشفرة: ملاحظة حول الشك الكمومي" ، أرخايف: 2212.08750.

[18] نير بيتانسكي وزفيكا براكرسكي ويايل تاومان كالاي ، "التخفيضات البناءة لما بعد الكم" ، أرخايف: 2203.02314.

الاستشهادات المذكورة أعلاه من إعلانات ساو / ناسا (تم آخر تحديث بنجاح 2023-01-20 14:01:05). قد تكون القائمة غير كاملة نظرًا لأن جميع الناشرين لا يقدمون بيانات اقتباس مناسبة وكاملة.

On خدمة Crossref's cited-by service لم يتم العثور على بيانات حول الاستشهاد بالأعمال (المحاولة الأخيرة 2023-01-20 14:01:00).

نشرت هذه الورقة في الكم تحت نسبة المشاع الإبداعي 4.0 الدولية (CC BY 4.0) رخصة. يظل حقوق الطبع والنشر مع مالكي حقوق الطبع والنشر الأصليين مثل المؤلفين أو مؤسساتهم.

- محتوى مدعوم من تحسين محركات البحث وتوزيع العلاقات العامة. تضخيم اليوم.

- بلاتوبلوكشين. Web3 Metaverse Intelligence. تضخيم المعرفة. الوصول هنا.

- المصدر https://quantum-journal.org/papers/q-2023-01-19-901/

- 1

- 10

- 11

- 1996

- 2011

- 2012

- 2014

- 2016

- 2017

- 2018

- 2019

- 2020

- 2021

- 2022

- المرتبة الرابعة

- 28

- 39

- 7

- 9

- a

- فوق

- الملخص

- الأكاديمية

- الوصول

- ACM

- إضافي

- السلف

- الانتماءات

- خوارزمية

- خوارزميات

- الكل

- و

- سنوي

- مجهول

- آخر

- التطبيقات

- اقتراب

- ابريل

- أرشيف

- الجوانب

- أغسطس

- التحقّق من المُستخدم

- المؤلفة

- الكتاب

- خلفي

- مصرف

- الأساسية

- بلجيكا

- بيركلي

- إلى البيتكوين

- سلسلة كتلة

- قابلية التوسع

- كتاب

- استراحة

- كسر

- الإخوة

- بروكسل

- نساعدك في بناء

- CA

- كامبردج

- لا تستطيع

- حقيبة

- النقد

- اشتعلت

- مجلس التعاون الجمركي

- الكود

- البرمجة

- عملات معدنية

- التعليق

- جميل

- Communication

- إكمال

- تعقيد

- حساب

- الحسابات

- الكمبيوتر

- علوم الكمبيوتر

- الحوسبة

- مؤتمر

- مستهلك

- محتوى

- عقود

- حقوق الطبع والنشر

- لجنة حقوق الطفل

- التشفير

- التشفير

- التشفير

- البيانات

- ديفيد

- فعل

- رقمي

- بحث

- وزعت

- وثيقة

- أثناء

- بسهولة

- طبعة

- رئيس التحرير

- فعال

- جزءا لا يتجزأ من

- التشفير

- خطأ

- حتى

- شرح

- صالح

- المخاوف

- قابليه

- قليل

- مالي

- التقنيات المالية

- سمك

- ثابت

- متابعيك

- وجدت

- أسس

- فرنسا

- تبدأ من

- وظيفة

- علاوة على ذلك

- البوابات و حواجز اللعب

- منح

- Go

- منح

- اليونان

- أرض

- غروفر

- ضمانات

- الثابت

- أجهزة التبخير

- هارفارد

- سمعت

- مخفي

- أصحاب

- تأمل

- كيفية

- كيفية

- HTTPS

- مهجنة

- IEEE

- in

- معلومات

- امن المعلومات

- الابتكارات

- إدخال

- المؤسسات

- وكتابة مواضيع مثيرة للاهتمام

- عالميا

- المُقدّمة

- IT

- إيطاليا

- يناير

- يناير

- جافا سكريبت

- مجلة

- يوليو

- القفل

- ملك

- المعرفة

- اسم العائلة

- تعلم

- تأجير

- يترك

- قراءة

- حقوق الملكية الفكرية

- صاعقة

- قائمة

- لجنة الهدنة العسكرية

- القيام ب

- مارس

- علامة

- الرياضيات

- ماكس العرض

- معنى

- تعرف علي

- عضوية

- ذكريات

- الرسالة

- تقدم

- مال

- شهر

- الأكثر من ذلك

- مورغان

- متعدد الأطراف

- محليات

- الطبيعة

- جديد

- نيويورك

- أخبار

- نجوين

- ملاحظة

- نووي

- NY

- شهر اكتوبر

- ONE

- جاكيت

- بصريات

- البصريات والضوئيات

- التحسين

- أصلي

- أخرى

- ورق

- باريس

- جزء

- الشخصية

- للهواتف

- فيزياء

- دبابيس

- أفلاطون

- الذكاء افلاطون البيانات

- أفلاطون داتا

- من فضلك

- البوينت

- عمليا

- ممارسة

- صحافة

- سابق

- المشكلة

- مشاكل

- إجراءات

- البرامج

- البراهين

- HAS

- تزود

- جمهور

- مفتاح العام

- نشرت

- الناشر

- الناشرين

- كمية

- كمبيوتر الكم

- تشفير الكم

- تصحيح الخطأ الكم

- المعلومات الكمية

- عشوائية

- RE

- استقبال

- المراجع

- المتبقية

- بقايا

- تقرير

- صدى

- ترميم

- قوي

- دائري

- قال

- نفسه

- سانتا

- التدرجية

- مخطط

- المدرسة

- اصابات النخاع الشوكي

- علوم

- علوم

- سكوت آرونسون

- SEA

- بحث

- البحث

- الثاني

- تأمين

- أمن

- شور

- إظهار

- إشارة

- التوقيعات

- التوقيع

- محاكاة

- منذ

- عزباء

- شك

- تطبيقات الكمبيوتر

- الصلبة

- حل

- الفضاء

- يدور

- STACS

- الولايه او المحافظه

- المحافظة

- قصتنا

- الضربات

- بنجاح

- هذه

- مناسب

- سويسرا

- ندوة

- تقنيات

- التكنولوجيا

- عشرة

- •

- من مشاركة

- نظري

- ثلاثة

- الوقت

- عنوان

- إلى

- المرمز

- الرموز

- نحو

- تحويل

- مع

- عالمي

- جامعة

- تحديث

- URL

- الولايات المتحدة الأميركية

- تستخدم

- قيمنا

- التحقق

- التحقق

- الإصدار

- حجم

- W

- مطلوب

- موجة

- التي

- من الذى

- زوجة

- سوف

- للعمل

- أعمال

- ورشة عمل

- العالم

- قلق

- عام

- أنت

- حل متجر العقارات الشامل الخاص بك في جورجيا

- موقع YouTube

- زفيرنت

- تشونغ

- زيوريخ