وقت القراءة: 4 دقائق معظم الناس على دراية ببرامج الفدية الآن ، وبالتأكيد أولئك الذين يقرؤون بانتظام قسم مدونة Comodo والمنشورات المماثلة. بالنسبة لأولئك الذين لا يفعلون ذلك ، فإن برامج الفدية عبارة عن هجوم يقوم من خلاله المهاجم بتشفير جميع الملفات الموجودة على كمبيوتر أو خادم الضحية ، مما يجعلها غير قابلة للاستخدام تمامًا. ثم يطلب المهاجم دفع رسوم ، فدية عادة في عملات البيتكوين ، لإلغاء تشفير الملفات. جمال الهجوم من وجهة نظر المجرم هو أنه لا يوجد حل تقريبًا للضحية بمجرد حدوث التشفير. لا يوجد مضاد فيروسات ولا مساعدة من الخبراء التقنيين ولا قوة شرطة ولا قدر من البكاء يمكنه استعادة هذه الملفات من أجلك. يجب أن يكون لديك مفتاح فك التشفير أو تقبيل وداعًا لملفاتك.

عند التحديق في فوهة البندقية التي لا ترحم ، يجد العديد من الضحايا البارزين أنه ليس لديهم خيار سوى دفع الرسوم. إنهم بحاجة إلى هذه الملفات للاستمرار في العمل أو لتقديم خدماتهم للمجتمع ، ولا يمكنهم تحمل أي توقف على الإطلاق. المستشفيات والدوائر الحكومية والجمعيات الخيرية والجامعات ومحاكم الصلح ومكاتب الصحف هي مجرد أمثلة قليلة للمؤسسات الكبرى التي تراجعت ودفعت الفدية.

تنتشر برامج الفدية عادةً في ملفات النموذج المرفق لبرنامج حصان طروادة. هذه هي البرامج التي تخدعك للاعتقاد بأنها برامج عادية عند تثبيتها ولكنها في الواقع برامج ضارة قابلة للتنفيذ تقوم بتشفير محركات الأقراص الخاصة بك. كل قطعة من فيروسات الفدية لها طريقتها الفريدة في إصابة الجهاز المستهدف ، ويستخدم كل منها عدة مستويات من التشويش لتجنب الاكتشاف. هذه المدونة عبارة عن نظرة عميقة من أحد مهندسي Comodo الرواد في الأعمال الداخلية لقطعة واحدة من هذا القبيل الفدية - وونسيس.

ما هو WONSYS Ransomware؟

Wonsys عبارة عن سلالة من البرامج الضارة التي إما تم حجبها بواسطة برنامج تشفير ، أو يتم حزمها في ملف مثل UPX أو ASPROTECT أو VMPROTECT. الملف التنفيذي الفعلي ، wonsys.exe ، مدفون بعمق داخل برنامج آخر ، يبدو أنه بريء ، لذلك فهو أحد تلك أحصنة طروادة التي ذكرناها سابقًا. هذه طريقة شائعة يستخدمها المجرم لمساعدته على تجنب اكتشافه الحماية من الفيروسات من المنتجات

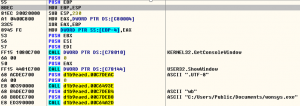

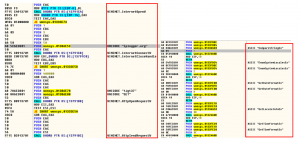

تسقط البرامج الضارة نفسها على الكمبيوتر الهدف وتعمل باستخدام SHELL32 API ، ShellExecuteW:

بمجرد تشغيل المستخدم لبرامج الفدية ، فإنه ينشئ مفتاح "RunOnce" في السجل:

يقوم أيضًا بحساب جميع محركات الأقراص على الجهاز الهدف حتى يتمكن من تشفيرها جميعًا:

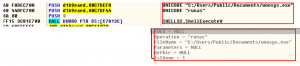

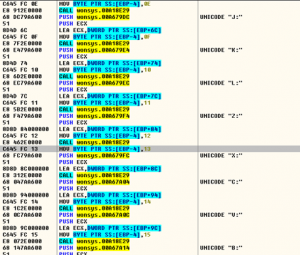

ثم ينشئ Wonsys "قائمة إنهاء" للعمليات التي يحتاج إلى إيقاف تشغيلها. هذه برامج ، إذا تركت قيد التشغيل ، فمن المحتمل أن تمنع Wonsys من إصابة النظام بأكمله. على وجه التحديد ، هي برامج مثل Word و PowerPoint و Notepad و Thunderbird والتي يمكنها "قفل" الملفات وبالتالي منع تشفيرها. بعد إغلاق هذه البرامج ، يحذف Wonsys أيضًا النسخة الاحتياطية من الملفات حتى لا يتمكن المستخدم من استعادتها:

يتم فتح نافذة موجه الأوامر من خلال COMSPEC في مجلد system32 بامتيازات المسؤول:![]()

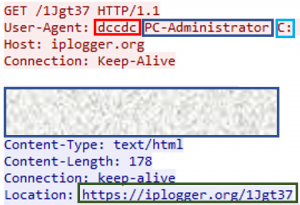

يقوم المهاجم أيضًا بجمع التاريخ وتنسيق الوقت واسم النظام ومعلومات اللغة باستخدام وظائف API ويقوم باختبار اتصال موقع iplogger.org ، وبالتالي يجمع معلومات مفصلة عن الجهاز.

لدى Wonsys الآن كل المعلومات التي يحتاجها. توضح لقطة الشاشة أدناه أن "dccdc" هو الامتداد الذي سيضيفه إلى جميع أسماء الملفات بعد التشفير ، و "PC-Administrator" هو اسم الكمبيوتر ، ومحرك الأقراص "C:" هو محرك الأقراص الذي سيصيبه:

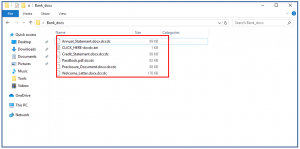

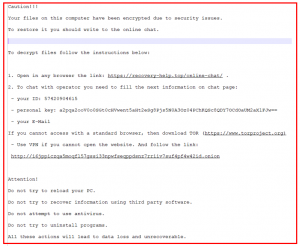

وأخيرا ، فإن WONSYS الفدية تطلق العنان لحملتها وتشفير جميع الملفات الموجودة على الجهاز. يتم ترك جميع الملفات بامتداد ".dccdc" بعيدًا عن ملف واحد غير مشفر يمكن للمستخدم فتحه - "CLICK_HERE-dccdc.txt":

ملف txt هذا هو الطريقة التي يخبر بها المهاجم الضحية ما يجب فعله بعد ذلك. يُمنح كل جهاز مصاب الهوية والمفتاح الشخصي. تخبر الملاحظة المستخدم بزيارة صفحة ويب حيث سيحتاج إلى هذه المعلومات لتسجيل الدخول إلى خدمة الدردشة:

تحاول الملاحظة خلق انطباع بأن الدردشة هي خدمة ودية مع عامل لطيف يساعدهم في استعادة ملفاتهم. في الواقع ، الدردشة هي المكان الذي يطلب فيه المتسلل الدفع بعملة البيتكوين وإلا تضيع ملفات الضحية إلى الأبد.

برنامج الحماية من برامج الفدية

وظيفة WONSYS - تشريح هجوم برامج الفدية ظهرت للمرة الأولى على أخبار كومودو ومعلومات أمن الإنترنت.

- a

- الكل

- كمية

- تحليل

- علم التشريح

- آخر

- الحماية من الفيروسات

- بعيدا

- API

- مستحضرات التجميل

- أقل من

- إلى البيتكوين

- حظر

- المدونة

- الأعمال

- خيار

- إغلاق

- جمع

- مشترك

- تماما

- الكمبيوتر

- استمر

- استطاع

- المحاكم

- خلق

- يخلق

- مجرم

- بكاء

- عميق

- مطالب

- مفصلة

- كشف

- العرض

- إلى أسفل

- الوقت الضائع

- قيادة

- كل

- التشفير

- المهندسين

- أمثلة

- خبرائنا

- الاسم الأول

- إلى الأبد

- شكل

- تبدأ من

- وظائف

- حكومة

- القراصنة

- مساعدة

- خيل

- المستشفيات

- كيفية

- HTTPS

- info

- معلومات

- تثبيت

- المؤسسات

- Internet

- الإنترنت الأمن

- IT

- نفسها

- القفل

- قيادة

- ومستوياتها

- آلة

- رائد

- القيام ب

- البرمجيات الخبيثة

- المذكورة

- إحتياجات

- أخبار

- التالي

- عادي

- مكاتب

- جاكيت

- عامل

- الخاصة

- موضب

- مدفوع

- وسائل الدفع

- مجتمع

- الشخصية

- قطعة

- البوينت

- بسبب، حظ

- Police

- العمليات

- المنتجات

- البرنامج

- البرامج

- الحماية

- تزود

- المنشورات

- فدية

- الفدية

- رانسومواري الهجوم

- واقع

- استعادة

- يجري

- تشغيل

- أمن

- الخدمة

- خدمات

- عدة

- شادو

- مماثل

- عزباء

- الموقع

- So

- جاليات

- تطبيقات الكمبيوتر

- حل

- على وجه التحديد

- انتشار

- نظام

- الهدف

- تقني

- يروي

- •

- تفكير

- عبر

- الوقت

- حصان طروادة

- فريد من نوعه

- الجامعات

- عادة

- ضحايا

- المزيد

- الويب

- ابحث عن

- من الذى

- حل متجر العقارات الشامل الخاص بك في جورجيا