2021 সালের নভেম্বরে ফিরে আসার পর থেকে ইমোটেটের সাথে কী ঘটেছিল তার একটি সংক্ষিপ্ত সারাংশ

Emotet হল 2014 সাল থেকে সক্রিয় একটি ম্যালওয়্যার পরিবার, যা Mealybug বা TA542 নামে পরিচিত একটি সাইবার ক্রাইম গ্রুপ দ্বারা পরিচালিত৷ যদিও এটি একটি ব্যাঙ্কিং ট্রোজান হিসাবে শুরু হয়েছিল, এটি পরে একটি বটনেটে বিকশিত হয়েছিল যা বিশ্বব্যাপী সবচেয়ে প্রচলিত হুমকিগুলির মধ্যে একটি হয়ে ওঠে। ইমোটেট স্প্যাম ইমেলের মাধ্যমে ছড়িয়ে পড়ে; এটি আপোসকৃত কম্পিউটার থেকে তথ্য উত্তোলন করতে পারে এবং তৃতীয় পক্ষের ম্যালওয়্যার সরবরাহ করতে পারে। ইমোটেট অপারেটররা তাদের লক্ষ্য সম্পর্কে খুব পছন্দ করে না, ব্যক্তিদের পাশাপাশি কোম্পানি এবং বড় প্রতিষ্ঠানের সিস্টেমে তাদের ম্যালওয়্যার ইনস্টল করে।

জানুয়ারী 2021 সালে, ইমোটেট একটি লক্ষ্য ছিল সরিয়ে দেওয়ার ইউরোজাস্ট এবং ইউরোপোল দ্বারা সমন্বিত আটটি দেশের একটি আন্তর্জাতিক, সহযোগী প্রচেষ্টার ফলস্বরূপ। যাইহোক, এই অপারেশন সত্ত্বেও, ইমোটেট 2021 সালের নভেম্বরে জীবিত হয়েছিলেন।

- ইমোটেট একাধিক স্প্যাম প্রচারাভিযান চালু করেছে যেহেতু এটি টেকডাউন করার পরে পুনরায় প্রদর্শিত হয়েছে৷

- তারপর থেকে, Mealybug একাধিক নতুন মডিউল তৈরি করেছে এবং একাধিকবার আপডেট এবং সমস্ত বিদ্যমান মডিউল উন্নত করেছে।

- ইমোটেট অপারেটররা পরবর্তীকালে এটি ফিরে আসার পর থেকে বটনেটের পর্যবেক্ষণ এবং ট্র্যাকিং এড়াতে অনেক প্রচেষ্টা করেছে।

- বর্তমানে ইমোটেট নীরব এবং নিষ্ক্রিয়, সম্ভবত একটি কার্যকর, নতুন আক্রমণ ভেক্টর খুঁজে পেতে ব্যর্থ হওয়ার কারণে।

স্প্যাম প্রচারণা

2021 সালের শেষে একাধিক স্প্যাম প্রচারাভিযান দ্বারা প্রত্যাবর্তনের পরে, 2022 এর শুরুতে এই প্রবণতাগুলি অব্যাহত ছিল এবং আমরা নিবন্ধিত একাধিক স্প্যাম প্রচারাভিযান Emotet অপারেটরদের দ্বারা চালু করা হয়েছে৷ এই সময়ে ইমোটেট মূলত দূষিত মাইক্রোসফ্ট ওয়ার্ড এবং এমবেডেড VBA ম্যাক্রো সহ মাইক্রোসফ্ট এক্সেল নথির মাধ্যমে ছড়িয়ে পড়েছিল।

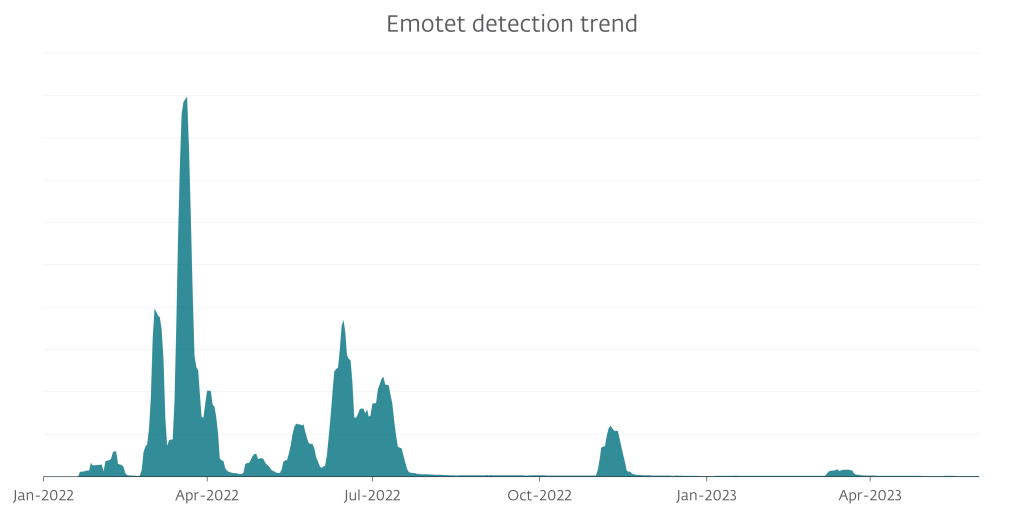

জুলাই 2022-এ, মাইক্রোসফ্ট ইমোটেট এবং কিউবট-এর মতো সমস্ত ম্যালওয়্যার পরিবারের জন্য গেমটি পরিবর্তন করেছে - যা ছড়িয়ে দেওয়ার পদ্ধতি হিসাবে ক্ষতিকারক নথি সহ ফিশিং ইমেলগুলি ব্যবহার করেছিল - ইন্টারনেট থেকে প্রাপ্ত নথিগুলিতে VBA ম্যাক্রোগুলিকে অক্ষম করে৷ এই পরিবর্তন ছিল ঘোষিত বছরের শুরুতে মাইক্রোসফ্ট দ্বারা এবং মূলত এপ্রিলের শুরুতে স্থাপন করা হয়েছিল, তবে ব্যবহারকারীর প্রতিক্রিয়ার কারণে আপডেটটি ফিরিয়ে আনা হয়েছিল। চূড়ান্ত রোলআউটটি জুলাই 2022-এর শেষে এসেছিল এবং, চিত্র 2-এ দেখা যায়, আপডেটের ফলে ইমোটেট সমঝোতায় উল্লেখযোগ্য হ্রাস পেয়েছে; 2022 সালের গ্রীষ্মে আমরা কোনো উল্লেখযোগ্য কার্যকলাপ পর্যবেক্ষণ করিনি।

Emotet এর প্রধান আক্রমণ ভেক্টর নিষ্ক্রিয় করা তার অপারেটরদের তাদের লক্ষ্যগুলিকে আপস করার জন্য নতুন উপায় খুঁজতে বাধ্য করেছে। ফ্যাকাশে ছারপোকা পরীক্ষা শুরু করে দূষিত LNK এবং XLL ফাইলগুলির সাথে, কিন্তু যখন 2022 সাল শেষ হচ্ছিল, Emotet অপারেটররা একটি নতুন আক্রমণ ভেক্টর খুঁজে পেতে লড়াই করেছিল যা VBA ম্যাক্রোগুলির মতো কার্যকর হবে৷ 2023 সালে, তারা তিনটি স্বতন্ত্র ম্যালস্প্যাম প্রচারাভিযান চালিয়েছিল, প্রত্যেকটি একটি সামান্য ভিন্ন অনুপ্রবেশের পথ এবং সামাজিক প্রকৌশল কৌশল পরীক্ষা করে। যাইহোক, আক্রমণের সঙ্কুচিত আকার এবং পদ্ধতির ধ্রুবক পরিবর্তন ফলাফলের সাথে অসন্তুষ্টির পরামর্শ দিতে পারে।

এই তিনটি প্রচারণার প্রথমটি 8 মার্চের কাছাকাছি হয়েছিলth, 2023, যখন Emotet botnet এম্বেড করা ক্ষতিকারক VBA ম্যাক্রো সহ, চালান হিসাবে মুখোশযুক্ত Word নথি বিতরণ করা শুরু করে। এটি বেশ অদ্ভুত ছিল কারণ VBA ম্যাক্রো ডিফল্টরূপে মাইক্রোসফ্ট দ্বারা অক্ষম করা হয়েছিল, তাই ক্ষতিগ্রস্তরা এমবেড করা দূষিত কোড চালাতে পারেনি।

13 মার্চের মধ্যে তাদের দ্বিতীয় প্রচারেth এবং মার্চ 18th, আক্রমণকারীরা আপাতদৃষ্টিতে এই ত্রুটিগুলি স্বীকার করেছে, এবং উত্তর চেইন পদ্ধতি ব্যবহার করার পাশাপাশি, তারা এমবেডেড VBScripts সহ VBA ম্যাক্রো থেকে OneNote ফাইলগুলিতে (ONE) স্যুইচ করেছে৷ ভুক্তভোগীরা ফাইলটি খুললে, তাদেরকে একটি সুরক্ষিত OneNote পৃষ্ঠার মত দেখায় এবং বিষয়বস্তু দেখতে একটি ভিউ বোতামে ক্লিক করতে বলে। এই গ্রাফিক উপাদানটির পিছনে একটি লুকানো VBScript ছিল, যা Emotet DLL ডাউনলোড করতে সেট করা হয়েছে।

একটি OneNote সতর্কতা সত্ত্বেও যে এই ক্রিয়াটি দূষিত বিষয়বস্তুর দিকে পরিচালিত করতে পারে, লোকেরা অভ্যাস অনুসারে অনুরূপ প্রম্পটে ক্লিক করার প্রবণতা রাখে এবং এইভাবে আক্রমণকারীদের তাদের ডিভাইসের সাথে আপস করার অনুমতি দিতে পারে।

ESET টেলিমেট্রিতে পরিলক্ষিত সর্বশেষ প্রচারটি 20 মার্চ চালু হয়েছিলth, মার্কিন যুক্তরাষ্ট্রে আসন্ন আয়করের নির্ধারিত তারিখের সুবিধা গ্রহণ। বটনেট দ্বারা প্রেরিত দূষিত ইমেলগুলি মার্কিন ট্যাক্স অফিস ইন্টারনাল রেভিনিউ সার্ভিস (IRS) থেকে আসার ভান করে এবং W-9 form.zip নামে একটি সংযুক্ত সংরক্ষণাগার ফাইল বহন করে। অন্তর্ভুক্ত জিপ ফাইলটিতে একটি এমবেডেড দূষিত VBA ম্যাক্রো সহ একটি Word নথি রয়েছে যা সম্ভবত অভিযুক্ত শিকারটিকে করতে হয়েছিল সক্ষম করা. এই প্রচারাভিযান ছাড়াও, বিশেষভাবে মার্কিন যুক্তরাষ্ট্রকে লক্ষ্য করে, আমরা এমবেডেড VBScripts এবং OneNote পদ্ধতি ব্যবহার করে আরেকটি প্রচারও পর্যবেক্ষণ করেছি যা একই সময়ে চলছিল।

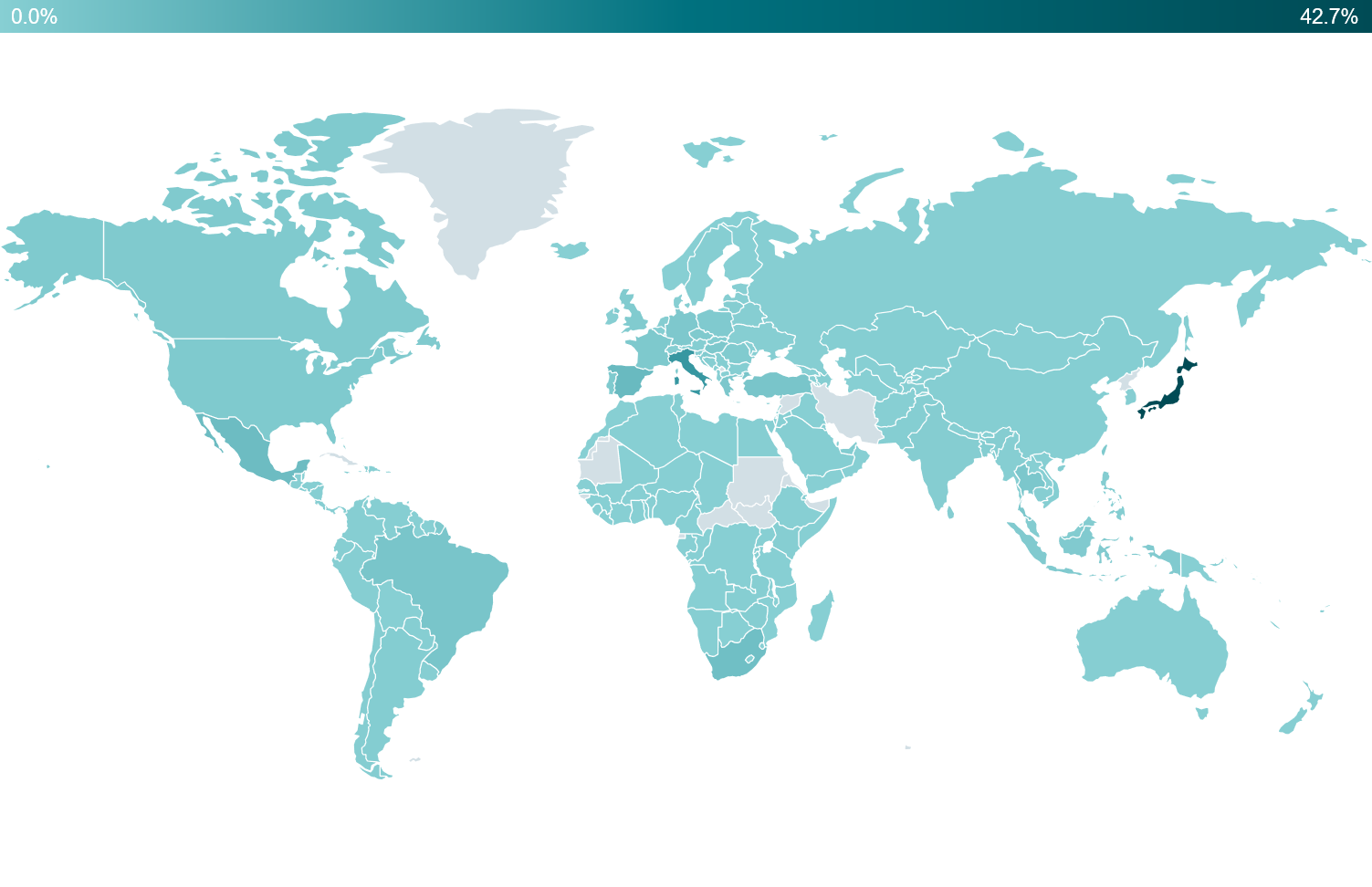

চিত্র 3-এ দেখা যায়, ESET দ্বারা শনাক্ত করা বেশিরভাগ আক্রমণের লক্ষ্য ছিল জাপান (43%), ইতালি (13%), যদিও এই সংখ্যাগুলি এই অঞ্চলে শক্তিশালী ESET ব্যবহারকারী বেস দ্বারা পক্ষপাতদুষ্ট হতে পারে। শীর্ষস্থানীয় দুটি দেশকে সরিয়ে দেওয়ার পরে (বিশ্বের বাকি অংশে ফোকাস করার জন্য), চিত্র 4-এ দেখা যায় যে বাকি বিশ্বও আঘাত পেয়েছিল, তৃতীয় স্থানে স্পেন (5%) এর পরে মেক্সিকো (5) %) এবং দক্ষিণ আফ্রিকা (4%)।

বর্ধিত সুরক্ষা এবং অস্পষ্টতা

এর পুনঃপ্রকাশের পরে, ইমোটেট একাধিক আপগ্রেড পেয়েছে। প্রথম উল্লেখযোগ্য বৈশিষ্ট্য হল যে বটনেট তার ক্রিপ্টোগ্রাফিক স্কিম পরিবর্তন করেছে। টেকডাউন করার আগে, ইমোটেট তাদের প্রাথমিক অপ্রতিসম স্কিম হিসাবে RSA ব্যবহার করেছিল এবং পুনরায় আবির্ভূত হওয়ার পরে, বটনেট উপবৃত্তাকার বক্ররেখা ক্রিপ্টোগ্রাফি ব্যবহার করতে শুরু করেছিল। বর্তমানে প্রতিটি ডাউনলোডার মডিউল (প্রধান মডিউলও বলা হয়) দুটি এমবেডেড পাবলিক কী সহ আসে। একটি উপবৃত্তাকার কার্ভ ডিফি হেলম্যান কী এক্সচেঞ্জ প্রোটোকলের জন্য ব্যবহৃত হয় এবং অন্যটি একটি স্বাক্ষর যাচাইকরণের জন্য ব্যবহৃত হয় - ডিজিটাল স্বাক্ষর অ্যালগরিদম।

ইমোটেট ম্যালওয়্যারকে 64-বিট আর্কিটেকচারে আপডেট করা ছাড়াও, Mealybug তাদের মডিউলগুলিকে রক্ষা করার জন্য একাধিক নতুন অস্পষ্টতা প্রয়োগ করেছে। প্রথম উল্লেখযোগ্য অস্পষ্টতা হল নিয়ন্ত্রণ প্রবাহ সমতল করা যা উল্লেখযোগ্যভাবে বিশ্লেষণকে ধীর করে দিতে পারে এবং ইমোটেটের মডিউলগুলিতে কোডের আকর্ষণীয় অংশগুলি সনাক্ত করতে পারে।

Mealybug এছাড়াও অনেক র্যান্ডমাইজেশন কৌশল প্রয়োগ করেছে এবং উন্নত করেছে, যার মধ্যে সবচেয়ে উল্লেখযোগ্য হল কাঠামোর সদস্যদের ক্রম এর র্যান্ডমাইজেশন এবং নির্দেশাবলীর র্যান্ডমাইজেশন যা ধ্রুবক গণনা করে (ধ্রুবকগুলি মুখোশযুক্ত)।

আরও একটি আপডেট যা উল্লেখ করার মতো 2022 সালের শেষ প্রান্তিকে ঘটেছিল, যখন মডিউলগুলি টাইমার সারিগুলি ব্যবহার করা শুরু করেছিল। সেগুলির সাথে, মডিউলগুলির প্রধান ফাংশন এবং মডিউলগুলির যোগাযোগের অংশটি একটি কলব্যাক ফাংশন হিসাবে সেট করা হয়েছিল, যা একাধিক থ্রেড দ্বারা আহ্বান করা হয় এবং এই সমস্তগুলি নিয়ন্ত্রণ প্রবাহ সমতলকরণের সাথে মিলিত হয়, যেখানে রাষ্ট্রীয় মান যা কোডের কোন ব্লকটি পরিচালনা করে আমন্ত্রণ জানানো থ্রেডগুলির মধ্যে ভাগ করা হয়। এই অস্পষ্টতা বিশ্লেষণে আরও একটি বাধা যোগ করে এবং কার্যকরী প্রবাহ অনুসরণ করা আরও কঠিন করে তোলে।

নতুন মডিউল

লাভজনক এবং প্রচলিত ম্যালওয়্যার থাকার জন্য, Mealybug একাধিক নতুন মডিউল প্রয়োগ করেছে, চিত্র 5-এ হলুদ রঙে দেখানো হয়েছে। তাদের মধ্যে কিছু বটনেটের জন্য একটি প্রতিরক্ষামূলক ব্যবস্থা হিসাবে তৈরি করা হয়েছিল, অন্যগুলি ম্যালওয়্যারকে আরও দক্ষভাবে ছড়িয়ে দেওয়ার জন্য এবং শেষ কিন্তু অন্তত নয়, একটি মডিউল। যে তথ্য চুরি করে যা শিকারের টাকা চুরি করতে ব্যবহার করা যেতে পারে।

থান্ডারবার্ড ইমেল চুরিকারী এবং থান্ডারবার্ড যোগাযোগ চুরিকারী

Emotet স্প্যাম ইমেলের মাধ্যমে ছড়িয়ে পড়ে এবং লোকেরা প্রায়শই সেই ইমেলগুলিতে বিশ্বাস করে, কারণ Emotet সফলভাবে একটি ইমেল থ্রেড হাইজ্যাকিং কৌশল ব্যবহার করে। টেকডাউন করার আগে, Emotet ব্যবহার করত মডিউলগুলিকে আমরা বলি আউটলুক কন্টাক্ট স্টিলার এবং Outlook ইমেল স্টিলার, যেগুলি Outlook থেকে ইমেল এবং যোগাযোগের তথ্য চুরি করতে সক্ষম। কিন্তু যেহেতু সবাই আউটলুক ব্যবহার করে না, তাই টেকডাউনের পর ইমোটেট একটি বিনামূল্যের বিকল্প ইমেল অ্যাপ্লিকেশন - থান্ডারবার্ড-এও মনোনিবেশ করেছে।

Emotet আপস করা কম্পিউটারে একটি থান্ডারবার্ড ইমেল চুরিকারী মডিউল স্থাপন করতে পারে, যেটি (নামটি থেকে বোঝা যায়) ইমেল চুরি করতে সক্ষম। মডিউলটি থান্ডারবার্ড ফাইলগুলির মাধ্যমে প্রাপ্ত বার্তাগুলি (এমবিএক্স ফর্ম্যাটে) অনুসন্ধান করে এবং প্রেরক, প্রাপক, বিষয়, তারিখ এবং বার্তার বিষয়বস্তু সহ একাধিক ক্ষেত্র থেকে ডেটা চুরি করে৷ সমস্ত চুরি করা তথ্য পরবর্তী প্রক্রিয়াকরণের জন্য একটি C&C সার্ভারে পাঠানো হয়।

থান্ডারবার্ড ইমেল চুরিকারীর সাথে, ইমোটেট একটি থান্ডারবার্ড কন্টাক্ট স্টিলারও স্থাপন করে, যা থান্ডারবার্ড থেকে যোগাযোগের তথ্য চুরি করতে সক্ষম। এই মডিউলটি থান্ডারবার্ড ফাইলগুলির মাধ্যমেও অনুসন্ধান করে, এবার প্রাপ্ত এবং প্রেরিত উভয় বার্তাই খুঁজছে। পার্থক্য হল এই মডিউলটি শুধুমাত্র থেকে তথ্য বের করে থেকে:, থেকে:, সিসি: এবং কার্বন কপি: ক্ষেত্র এবং একটি অভ্যন্তরীণ গ্রাফ তৈরি করে কে কার সাথে যোগাযোগ করেছে, যেখানে নোডগুলি মানুষ, এবং যদি তারা একে অপরের সাথে যোগাযোগ করে তবে তাদের মধ্যে একটি প্রান্ত রয়েছে। পরবর্তী ধাপে, মডিউল চুরি হওয়া পরিচিতিগুলির অর্ডার দেয় - সবচেয়ে আন্তঃসংযুক্ত ব্যক্তিদের থেকে শুরু করে - এবং এই তথ্যটি একটি C&C সার্ভারে পাঠায়।

এই সমস্ত প্রচেষ্টা দুটি অতিরিক্ত মডিউল (যা টেকডাউনের আগে থেকেই বিদ্যমান ছিল) দ্বারা পরিপূরক - MailPassView Stealer মডিউল এবং Spammer মডিউল৷ MailPassView চুরিকারী পাসওয়ার্ড পুনরুদ্ধারের জন্য একটি বৈধ NirSoft টুলের অপব্যবহার করে এবং ইমেল অ্যাপ্লিকেশন থেকে শংসাপত্র চুরি করে। যখন চুরি করা ইমেল, শংসাপত্র, এবং কার সাথে যোগাযোগ করা হয় সে সম্পর্কে তথ্য প্রক্রিয়া করা হয়, Mealybug দূষিত ইমেল তৈরি করে যা পূর্বে চুরি হওয়া কথোপকথনের উত্তরের মতো দেখায় এবং সেই ইমেলগুলি চুরি হওয়া শংসাপত্রগুলির সাথে একটি স্প্যামার মডিউলে পাঠায় যা পাঠাতে সেই শংসাপত্রগুলি ব্যবহার করে SMTP এর মাধ্যমে পূর্ববর্তী ইমেল কথোপকথনের ক্ষতিকারক উত্তর।

গুগল ক্রোম ক্রেডিট কার্ড চুরিকারী

নাম অনুসারে, গুগল ক্রোম ক্রেডিট কার্ড চুরিকারী গুগল ক্রোম ব্রাউজারে সংরক্ষিত ক্রেডিট কার্ড সম্পর্কে তথ্য চুরি করে। এটি অর্জন করার জন্য, মডিউলটি সাধারণত অবস্থিত ওয়েব ডেটা ডাটাবেস ফাইল অ্যাক্সেস করার জন্য একটি স্ট্যাটিকভাবে লিঙ্কযুক্ত SQLite3 লাইব্রেরি ব্যবহার করে %LOCALAPPDATA%GoogleChromeUser DataDefaultWeb Data. মডিউল টেবিলে প্রশ্ন করে ক্রেডিট কার্ড উন্নত নাম_অফ_কার্ড, মেয়াদ মাস, মেয়াদ_বছর, এবং কার্ড_সংখ্যা_এনক্রিপ্ট করা, ডিফল্ট Google Chrome প্রোফাইলে সংরক্ষিত ক্রেডিট কার্ড সম্পর্কে তথ্য রয়েছে৷ শেষ ধাপে, কার্ড_সংখ্যা_এনক্রিপ্ট করা মানটি সংরক্ষিত কী ব্যবহার করে ডিক্রিপ্ট করা হয় %LOCALAPPDATA%GoogleChromeUser DataLocal State ফাইল এবং সমস্ত তথ্য একটি C&C সার্ভারে পাঠানো হয়।

Systeminfo এবং Hardwareinfo মডিউল

Emotet ফিরে আসার কিছুক্ষণ পরে, নভেম্বর 2021-এ একটি নতুন মডিউল যাকে আমরা Systeminfo বলি। এই মডিউল একটি আপস করা সিস্টেম সম্পর্কে তথ্য সংগ্রহ করে এবং এটি C&C সার্ভারে পাঠায়। সংগৃহীত তথ্যের মধ্যে রয়েছে:

- এর আউটপুট সিস্টেমের তথ্য হুকুম

- এর আউটপুট ipconfig / সব হুকুম

- এর আউটপুট nltest /dclist: কমান্ড (অক্টোবর 2022 এ সরানো হয়েছে)

- প্রক্রিয়া তালিকা

- আপটাইম (এর মাধ্যমে প্রাপ্ত GetTickCount) সেকেন্ডে (অক্টোবর 2022 এ সরানো হয়েছে)

In অক্টোবর 2022 Emotet এর অপারেটররা আরেকটি নতুন মডিউল প্রকাশ করেছে যাকে আমরা হার্ডওয়্যারইনফো বলি। যদিও এটি একটি আপস করা মেশিনের হার্ডওয়্যার সম্পর্কে একচেটিয়াভাবে তথ্য চুরি করে না, এটি Systeminfo মডিউলের তথ্যের একটি পরিপূরক উত্স হিসাবে কাজ করে। এই মডিউলটি আপস করা মেশিন থেকে নিম্নলিখিত ডেটা সংগ্রহ করে:

- কম্পিউটার নাম

- ব্যবহারকারীর নাম

- প্রধান এবং ছোট সংস্করণ নম্বর সহ OS সংস্করণের তথ্য

- সেশন আইডি

- CPU ব্র্যান্ড স্ট্রিং

- RAM এর আকার এবং ব্যবহার সম্পর্কে তথ্য

উভয় মডিউলের একটি প্রাথমিক উদ্দেশ্য রয়েছে - যোগাযোগটি বৈধভাবে আপস করা শিকারের কাছ থেকে এসেছে কিনা তা যাচাই করুন। Emotet ছিল, বিশেষত এর প্রত্যাবর্তনের পরে, কম্পিউটার নিরাপত্তা শিল্পে এবং গবেষকদের মধ্যে একটি সত্যিই আলোচিত বিষয়, তাই Mealybug তাদের কার্যকলাপের ট্র্যাকিং এবং নিরীক্ষণ থেকে নিজেদেরকে রক্ষা করার জন্য অনেক সময় নিয়েছিল। এই দুটি মডিউল দ্বারা সংগৃহীত তথ্যের জন্য ধন্যবাদ যা শুধুমাত্র ডেটা সংগ্রহ করে না, এতে অ্যান্টি-ট্র্যাকিং এবং অ্যান্টি-অ্যানালাইসিস ট্রিকসও রয়েছে, ম্যালওয়্যার গবেষকদের কার্যকলাপ বা স্যান্ডবক্স থেকে প্রকৃত শিকারদের আলাদা করার জন্য Mealybug-এর ক্ষমতা উল্লেখযোগ্যভাবে উন্নত হয়েছে।

এরপর কি?

ESET গবেষণা এবং টেলিমেট্রি অনুসারে, 2023 সালের এপ্রিলের শুরু থেকে বটনেটের উভয় যুগই শান্ত ছিল। বর্তমানে এটি অস্পষ্ট রয়ে গেছে যে এটি লেখকদের জন্য আরেকটি ছুটির সময়, যদি তারা নতুন কার্যকর সংক্রমণ ভেক্টর খুঁজে পেতে সংগ্রাম করে, বা যদি নতুন কেউ বটনেট পরিচালনা করছে।

যদিও আমরা গুজব নিশ্চিত করতে পারি না যে 2023 সালের জানুয়ারীতে বটনেটের এক বা উভয় যুগই কারও কাছে বিক্রি হয়েছিল, আমরা ইপোচগুলির একটিতে একটি অস্বাভাবিক কার্যকলাপ লক্ষ্য করেছি। ডাউনলোডার মডিউলের নতুন আপডেটে একটি নতুন কার্যকারিতা রয়েছে, যা মডিউলের অভ্যন্তরীণ অবস্থাগুলিকে লগ করে এবং একটি ফাইলে এটির সম্পাদন ট্র্যাক করে C: JSmithLoader (চিত্র 6, চিত্র 7)। যেহেতু এই ফাইলটি আসলে কিছু লগ করার জন্য বিদ্যমান থাকতে হবে, এই কার্যকারিতাটি এমন একজনের জন্য একটি ডিবাগিং আউটপুটের মতো দেখায় যে মডিউলটি কী করে এবং এটি কীভাবে কাজ করে তা পুরোপুরি বুঝতে পারে না। অধিকন্তু, সেই সময়ে বটনেট স্প্যামার মডিউলগুলিও ব্যাপকভাবে ছড়িয়ে দিচ্ছিল, যেগুলি মেলিবাগের জন্য আরও মূল্যবান বলে মনে করা হয় কারণ ঐতিহাসিকভাবে তারা এই মডিউলগুলিকে কেবলমাত্র সেই মেশিনে ব্যবহার করত যেগুলি তাদের দ্বারা নিরাপদ বলে মনে করা হয়েছিল।

বটনেট এখন শান্ত কেন তার যে ব্যাখ্যাই হোক না কেন, ইমোটেট এর কার্যকারিতার জন্য পরিচিত এবং এর অপারেটররা বটনেট পুনর্নির্মাণ ও বজায় রাখার এবং এমনকি কিছু উন্নতি করার চেষ্টা করেছে, তাই ভবিষ্যত কী নিয়ে আসবে তা দেখতে আমাদের ব্লগের সাথে ট্র্যাক করুন আমাদের.

ESET গবেষণা ব্যক্তিগত APT গোয়েন্দা প্রতিবেদন এবং ডেটা ফিড অফার করে। এই পরিষেবা সম্পর্কে কোন অনুসন্ধানের জন্য, দেখুন ESET থ্রেট ইন্টেলিজেন্স পাতা.

আইওসি

নথি পত্র

| রয়েছে SHA-1 | ফাইলের নাম | ESET সনাক্তকরণের নাম | বিবরণ |

|---|---|---|---|

| D5FDE4A0DF9E416DE02AE51D07EFA8D7B99B11F2 | N / A | Win64/Emotet.AL | Emotet Systeminfo মডিউল। |

| 1B6CFE35EF42EB9C6E19BCBD5A3829458C856DBC | N / A | Win64/Emotet.AL | Emotet হার্ডওয়্যারইনফো মডিউল। |

| D938849F4C9D7892CD1558C8EDA634DADFAD2F5A | N / A | Win64/Emotet.AO | ইমোটেট গুগল ক্রোম ক্রেডিট কার্ড স্টিলার মডিউল। |

| 1DF4561C73BD35E30B31EEE62554DD7157AA26F2 | N / A | Win64/Emotet.AL | Emotet থান্ডারবার্ড ইমেল চুরি মডিউল. |

| 05EEB597B3A0F0C7A9E2E24867A797DF053AD860 | N / A | Win64/Emotet.AL | Emotet থান্ডারবার্ড যোগাযোগ চুরি মডিউল. |

| 0CEB10940CE40D1C26FC117BC2D599C491657AEB | N / A | Win64/Emotet.AQ | Emotet ডাউনলোডার মডিউল, টাইমার সারি অস্পষ্টতা সহ সংস্করণ। |

| 8852B81566E8331ED43AB3C5648F8D13012C8A3B | N / A | Win64/Emotet.AL | ইমোটেট ডাউনলোডার মডিউল, x64 সংস্করণ। |

| F2E79EC201160912AB48849A5B5558343000042E | N / A | Win64/Emotet.AQ | Emotet ডাউনলোডার মডিউল, ডিবাগ স্ট্রিং সহ সংস্করণ। |

| CECC5BBA6193D744837E689E68BC25C43EDA7235 | N / A | Win32/Emotet.DG | ইমোটেট ডাউনলোডার মডিউল, x86 সংস্করণ। |

নেটওয়ার্ক

| IP | ডোমেইন | হোস্টিং প্রদানকারী | প্রথম দেখা | বিস্তারিত |

|---|---|---|---|---|

| 1.234.2[।]232 | N / A | এসকে ব্রডব্যান্ড কোম্পানি লিমিটেড | N / A | N / A |

| 1.234.21[।]73 | N / A | এসকে ব্রডব্যান্ড কোম্পানি লিমিটেড | N / A | N / A |

| 5.9.116[।]246 | N / A | হেটজনার অনলাইন জিএমবিএইচ | N / A | N / A |

| 5.135.159[।]50 | N / A | ওভিএইচ এসএএস | N / A | N / A |

| 27.254.65[।]114 | N / A | CS LOXINFO পাবলিক কোম্পানি লিমিটেড। | N / A | N / A |

| 37.44.244[।]177 | N / A | হোস্টিংগার ইন্টারন্যাশনাল লিমিটেড | N / A | N / A |

| 37.59.209[।]141 | N / A | অপব্যবহার-সি ভূমিকা | N / A | N / A |

| 37.187.115[।]122 | N / A | ওভিএইচ এসএএস | N / A | N / A |

| 45.71.195[।]104 | N / A | নেট অল্টারনেটিভা প্রোভেডর ডি ইন্টারনেট এলটিডিএ - আমি | N / A | N / A |

| 45.79.80[।]198 | N / A | Linode | N / A | N / A |

| 45.118.115[।]99 | N / A | আসেপ বামবাং গুনাওয়ান | N / A | N / A |

| 45.176.232[।]124 | N / A | ক্যাবল ওয়াই টেলিকমিউনিকেশনস ডি কলম্বিয়া এসএএস (ক্যাবলেটেলকো) | N / A | N / A |

| 45.235.8[।]30 | N / A | উইকিনেট টেলিকমিউনিকেশনস | N / A | N / A |

| 46.55.222[।]11 | N / A | ডিসিসি | N / A | N / A |

| 51.91.76[।]89 | N / A | ওভিএইচ এসএএস | N / A | N / A |

| 51.161.73[।]194 | N / A | ওভিএইচ এসএএস | N / A | N / A |

| 51.254.140[।]238 | N / A | অপব্যবহার-সি ভূমিকা | N / A | N / A |

| 54.37.106[।]167 | N / A | ওভিএইচ এসএএস | N / A | N / A |

| 54.37.228[।]122 | N / A | ওভিএইচ এসএএস | N / A | N / A |

| 54.38.242[।]185 | N / A | ওভিএইচ এসএএস | N / A | N / A |

| 59.148.253[।]194 | N / A | সিটিনেটস হোস্টমাস্টার | N / A | N / A |

| 61.7.231[।]226 | N / A | আইপি-নেটওয়ার্ক ক্যাট টেলিকম | N / A | N / A |

| 61.7.231[।]229 | N / A | থাইল্যান্ডের যোগাযোগ কর্তৃপক্ষ, CAT | N / A | N / A |

| 62.171.178[।]147 | N / A | কন্টাবো জিএমবিএইচ | N / A | N / A |

| 66.42.57[।]149 | N / A | দ্য কনস্ট্যান্ট কোম্পানি, এলএলসি | N / A | N / A |

| 66.228.32[।]31 | N / A | Linode | N / A | N / A |

| 68.183.93[।]250 | N / A | DigitalOcean, LLC | N / A | N / A |

| 72.15.201[।]15 | N / A | Flexential Colorado Corp. | N / A | N / A |

| 78.46.73[।]125 | N / A | Hetzner অনলাইন GmbH – যোগাযোগের ভূমিকা, ORG-HOA1-RIPE | N / A | N / A |

| 78.47.204[।]80 | N / A | হেটজনার অনলাইন জিএমবিএইচ | N / A | N / A |

| 79.137.35[।]198 | N / A | ওভিএইচ এসএএস | N / A | N / A |

| 82.165.152[।]127 | N / A | 1 এবং 1 আইওনস এসই | N / A | N / A |

| 82.223.21[।]224 | N / A | IONOS SE | N / A | N / A |

| 85.214.67[।]203 | N / A | স্ট্রাটো এজি | N / A | N / A |

| 87.106.97[।]83 | N / A | IONOS SE | N / A | N / A |

| 91.121.146[।]47 | N / A | ওভিএইচ এসএএস | N / A | N / A |

| 91.207.28[।]33 | N / A | অপটিমা টেলিকম লি. | N / A | N / A |

| 93.104.209[।]107 | N / A | MNET | N / A | N / A |

| 94.23.45[।]86 | N / A | ওভিএইচ এসএএস | N / A | N / A |

| 95.217.221[।]146 | N / A | হেটজনার অনলাইন জিএমবিএইচ | N / A | N / A |

| 101.50.0[।]91 | N / A | পিটি বিওন ইন্টারমিডিয়া | N / A | N / A |

| 103.41.204[।]169 | N / A | পিটি ইনফিনিস সিস্টেম ইন্দোনেশিয়া | N / A | N / A |

| 103.43.75[।]120 | N / A | চোপা এলএলসি প্রশাসক | N / A | N / A |

| 103.63.109[।]9 | N / A | নগুয়েন নু থানহ | N / A | N / A |

| 103.70.28[।]102 | N / A | নগুয়েন থি ওনহ | N / A | N / A |

| 103.75.201[।]2 | N / A | IRT-CDNPLUSCOLTD-TH | N / A | N / A |

| 103.132.242[।]26 | N / A | ইশানের নেটওয়ার্ক | N / A | N / A |

| 104.131.62[।]48 | N / A | DigitalOcean, LLC | N / A | N / A |

| 104.168.155[।]143 | N / A | হোস্টউইন্ডস এলএলসি। | N / A | N / A |

| 104.248.155[।]133 | N / A | DigitalOcean, LLC | N / A | N / A |

| 107.170.39[।]149 | N / A | DigitalOcean, LLC | N / A | N / A |

| 110.232.117[।]186 | N / A | RackCorp | N / A | N / A |

| 115.68.227[।]76 | N / A | স্মাইলসার্ভ | N / A | N / A |

| 116.124.128[।]206 | N / A | IRT-KRNIC-KR | N / A | N / A |

| 116.125.120[।]88 | N / A | IRT-KRNIC-KR | N / A | N / A |

| 118.98.72[।]86 | N / A | PT Telkom ইন্দোনেশিয়া APNIC সম্পদ ব্যবস্থাপনা | N / A | N / A |

| 119.59.103[।]152 | N / A | 453 Ladplacout Jorakhaebua | N / A | N / A |

| 119.193.124[।]41 | N / A | আইপি ম্যানেজার | N / A | N / A |

| 128.199.24[।]148 | N / A | DigitalOcean, LLC | N / A | N / A |

| 128.199.93[।]156 | N / A | DigitalOcean, LLC | N / A | N / A |

| 128.199.192[।]135 | N / A | DigitalOcean, LLC | N / A | N / A |

| 129.232.188[।]93 | N / A | Xneelo (Pty) Ltd | N / A | N / A |

| 131.100.24[।]231 | N / A | EVEO SA | N / A | N / A |

| 134.122.66[।]193 | N / A | DigitalOcean, LLC | N / A | N / A |

| 139.59.56[।]73 | N / A | DigitalOcean, LLC | N / A | N / A |

| 139.59.126[।]41 | N / A | ডিজিটাল ওশান ইনকর্পোরেটেড প্রশাসক | N / A | N / A |

| 139.196.72[।]155 | N / A | Hangzhou Alibaba বিজ্ঞাপন কোং, লিমিটেড | N / A | N / A |

| 142.93.76[।]76 | N / A | DigitalOcean, LLC | N / A | N / A |

| 146.59.151[।]250 | N / A | ওভিএইচ এসএএস | N / A | N / A |

| 146.59.226[।]45 | N / A | ওভিএইচ এসএএস | N / A | N / A |

| 147.139.166[।]154 | N / A | আলিবাবা (মার্কিন) প্রযুক্তি কোং, লি. | N / A | N / A |

| 149.56.131[।]28 | N / A | ওভিএইচ এসএএস | N / A | N / A |

| 150.95.66[।]124 | N / A | জিএমও ইন্টারনেট ইনক প্রশাসক | N / A | N / A |

| 151.106.112[।]196 | N / A | হোস্টিংগার ইন্টারন্যাশনাল লিমিটেড | N / A | N / A |

| 153.92.5[।]27 | N / A | হোস্টিংগার ইন্টারন্যাশনাল লিমিটেড | N / A | N / A |

| 153.126.146[।]25 | N / A | আইআরটি-জেপিএনআইসি-জেপি | N / A | N / A |

| 159.65.3[।]147 | N / A | DigitalOcean, LLC | N / A | N / A |

| 159.65.88[।]10 | N / A | DigitalOcean, LLC | N / A | N / A |

| 159.65.140[।]115 | N / A | DigitalOcean, LLC | N / A | N / A |

| 159.69.237[।]188 | N / A | Hetzner অনলাইন GmbH – যোগাযোগের ভূমিকা, ORG-HOA1-RIPE | N / A | N / A |

| 159.89.202[।]34 | N / A | DigitalOcean, LLC | N / A | N / A |

| 160.16.142[।]56 | N / A | আইআরটি-জেপিএনআইসি-জেপি | N / A | N / A |

| 162.243.103[।]246 | N / A | DigitalOcean, LLC | N / A | N / A |

| 163.44.196[।]120 | N / A | GMO-Z com NetDesign Holdings Co., Ltd. | N / A | N / A |

| 164.68.99[।]3 | N / A | কন্টাবো জিএমবিএইচ | N / A | N / A |

| 164.90.222[।]65 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.22.230[।]183 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.22.246[।]219 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.227.153[।]100 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.227.166[।]238 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.227.211[।]222 | N / A | DigitalOcean, LLC | N / A | N / A |

| 167.172.199[।]165 | N / A | DigitalOcean, LLC | N / A | N / A |

| 167.172.248[।]70 | N / A | DigitalOcean, LLC | N / A | N / A |

| 167.172.253[।]162 | N / A | DigitalOcean, LLC | N / A | N / A |

| 168.197.250[।]14 | N / A | ওমর আনসেলমো রিপোল (টিডিসি নেট) | N / A | N / A |

| 169.57.156[।]166 | N / A | SoftLayer | N / A | N / A |

| 172.104.251[।]154 | N / A | আকমাই সংযুক্ত মেঘ | N / A | N / A |

| 172.105.226[।]75 | N / A | আকমাই সংযুক্ত মেঘ | N / A | N / A |

| 173.212.193[।]249 | N / A | কন্টাবো জিএমবিএইচ | N / A | N / A |

| 182.162.143[।]56 | N / A | IRT-KRNIC-KR | N / A | N / A |

| 183.111.227[।]137 | N / A | কোরিয়া টেলিকম | N / A | N / A |

| 185.4.135[।]165 | N / A | ENARTIA একক সদস্য SA | N / A | N / A |

| 185.148.168[।]15 | N / A | অপব্যবহার-সি ভূমিকা | N / A | N / A |

| 185.148.168[।]220 | N / A | অপব্যবহার-সি ভূমিকা | N / A | N / A |

| 185.168.130[।]138 | N / A | গিগাক্লাউড এনওসি | N / A | N / A |

| 185.184.25[।]78 | N / A | এমইউভি বিলিসিম ও টেলিকমিউনিকেশন হিজমেলেরি লিমিটেড। এসটিআই। | N / A | N / A |

| 185.244.166[।]137 | N / A | জান ফিলিপ ওয়ালডেকার LUMASERV সিস্টেম হিসাবে ব্যবসা করছেন | N / A | N / A |

| 186.194.240[।]217 | N / A | সেম্পার টেলিকমিউনিক্যাকোস এলটিডিএ | N / A | N / A |

| 187.63.160[।]88 | N / A | বিটকম প্রোভেডর ডি সার্ভিকোস ডি ইন্টারনেট LTDA | N / A | N / A |

| 188.44.20[।]25 | N / A | যোগাযোগ পরিষেবার জন্য কোম্পানি A1 মেকেডোনিজা DOOEL Skopje | N / A | N / A |

| 190.90.233[।]66 | N / A | INTERNEXA Brasil Operadora de Telecomunicações SA | N / A | N / A |

| 191.252.103[।]16 | N / A | ইন্টারনেট S/A এর লোকাওয়েব পরিষেবা | N / A | N / A |

| 194.9.172[।]107 | N / A | অপব্যবহার-সি ভূমিকা | N / A | N / A |

| 195.77.239[।]39 | N / A | টেলিফোনিকা ডি এস্পানা সাউ | N / A | N / A |

| 195.154.146[।]35 | N / A | স্কেলওয়ে অপব্যবহার, ORG-ONLI1-RIPE | N / A | N / A |

| 196.218.30[।]83 | N / A | TE ডেটা যোগাযোগের ভূমিকা | N / A | N / A |

| 197.242.150[।]244 | N / A | আফ্রিহোস্ট (Pty) লিমিটেড | N / A | N / A |

| 198.199.65[।]189 | N / A | DigitalOcean, LLC | N / A | N / A |

| 198.199.98[।]78 | N / A | DigitalOcean, LLC | N / A | N / A |

| 201.94.166[।]162 | N / A | Claro NXT Telecommunicacoes Ltda | N / A | N / A |

| 202.129.205[।]3 | N / A | নিপা টেকনোলজি কো., লি | N / A | N / A |

| 203.114.109[।]124 | N / A | IRT-TOT-TH | N / A | N / A |

| 203.153.216[।]46 | N / A | ইসওয়াদি ইসওয়াদি | N / A | N / A |

| 206.189.28[।]199 | N / A | DigitalOcean, LLC | N / A | N / A |

| 207.148.81[।]119 | N / A | দ্য কনস্ট্যান্ট কোম্পানি, এলএলসি | N / A | N / A |

| 207.180.241[।]186 | N / A | কন্টাবো জিএমবিএইচ | N / A | N / A |

| 209.97.163[।]214 | N / A | DigitalOcean, LLC | N / A | N / A |

| 209.126.98[।]206 | N / A | GoDaddy.com, LLC | N / A | N / A |

| 210.57.209[।]142 | N / A | আন্দ্রি তমত্রিজন্তো | N / A | N / A |

| 212.24.98[।]99 | N / A | ইন্টারনেট ভিজিজা | N / A | N / A |

| 213.239.212[।]5 | N / A | হেটজনার অনলাইন জিএমবিএইচ | N / A | N / A |

| 213.241.20[।]155 | N / A | Netia Telekom SA যোগাযোগের ভূমিকা | N / A | N / A |

| 217.182.143[।]207 | N / A | ওভিএইচ এসএএস | N / A | N / A |

মিটার ATT এবং CK কৌশল

এই টেবিল ব্যবহার করে নির্মিত হয়েছিল 12 সংস্করণ MITER ATT&CK এন্টারপ্রাইজ কৌশলগুলির।

| যুদ্ধকৌশল | ID | নাম | বিবরণ |

|---|---|---|---|

| পরিদর্শনকরণ | T1592.001 | ভিকটিম হোস্টের তথ্য সংগ্রহ করুন: হার্ডওয়্যার | Emotet আপস করা মেশিনের হার্ডওয়্যার সম্পর্কে তথ্য সংগ্রহ করে, যেমন CPU ব্র্যান্ড স্ট্রিং। |

| T1592.004 | ভিকটিম হোস্টের তথ্য সংগ্রহ করুন: ক্লায়েন্ট কনফিগারেশন | Emotet সিস্টেম কনফিগারেশন সম্পর্কে তথ্য সংগ্রহ করে যেমন ipconfig / সব এবং সিস্টেমের তথ্য কমান্ড। | |

| T1592.002 | ভিকটিম হোস্টের তথ্য সংগ্রহ করুন: সফ্টওয়্যার | Emotet চলমান প্রক্রিয়াগুলির একটি তালিকা বের করে দেয়। | |

| T1589.001 | ভিকটিম আইডেন্টিটি তথ্য সংগ্রহ করুন: শংসাপত্র | Emotet মডিউল স্থাপন করে যা ব্রাউজার এবং ইমেল অ্যাপ্লিকেশন থেকে শংসাপত্র চুরি করতে সক্ষম। | |

| T1589.002 | ভিকটিম আইডেন্টিটি তথ্য সংগ্রহ করুন: ইমেল ঠিকানা | Emotet মডিউল স্থাপন করে যা ইমেল অ্যাপ্লিকেশন থেকে ইমেল ঠিকানা বের করতে পারে। | |

| রিসোর্স ডেভলপমেন্ট | T1586.002 | আপস অ্যাকাউন্ট: ইমেল অ্যাকাউন্ট | ইমোটেট ইমেল অ্যাকাউন্টগুলির সাথে আপস করে এবং ম্যালস্প্যাম ইমেলগুলি ছড়িয়ে দেওয়ার জন্য সেগুলি ব্যবহার করে৷ |

| T1584.005 | আপস পরিকাঠামো: বটনেট | ইমোটেট একটি বটনেট গঠনের জন্য অসংখ্য তৃতীয় পক্ষের সিস্টেমের সাথে আপস করে। | |

| T1587.001 | সক্ষমতা বিকাশ: ম্যালওয়্যার | Emotet একাধিক অনন্য ম্যালওয়্যার মডিউল এবং উপাদান নিয়ে গঠিত। | |

| T1588.002 | প্রাপ্ত ক্ষমতা: টুল | Emotet সংক্রামিত মেশিন থেকে শংসাপত্র চুরি করতে NirSoft সরঞ্জাম ব্যবহার করে। | |

| প্রাথমিক অ্যাক্সেস | T1566 | ফিশিং | Emotet দূষিত সংযুক্তি সহ ফিশিং ইমেল পাঠায়। |

| T1566.001 | ফিশিং: স্পিয়ারফিশিং সংযুক্তি | Emotet দূষিত সংযুক্তি সহ স্পিয়ারফিশিং ইমেল পাঠায়। | |

| ফাঁসি | T1059.005 | কমান্ড এবং স্ক্রিপ্টিং ইন্টারপ্রেটার: ভিজ্যুয়াল বেসিক | ইমোটেটকে দূষিত VBA ম্যাক্রো ধারণকারী Microsoft Word নথি ব্যবহার করতে দেখা গেছে। |

| T1204.002 | ইউজার এক্সিকিউশন: ক্ষতিকারক ফাইল | Emotet ব্যবহারকারীদের দূষিত ইমেল সংযুক্তি খুলতে এবং এমবেডেড স্ক্রিপ্ট চালানোর উপর নির্ভর করে। | |

| প্রতিরক্ষা ফাঁকি | T1140 | Deobfuscate/ডিকোড ফাইল বা তথ্য | Emotet মডিউলগুলি API ফাংশন নামের এনক্রিপ্ট করা স্ট্রিং এবং মুখোশযুক্ত চেকসাম ব্যবহার করে। |

| T1027.002 | অস্পষ্ট ফাইল বা তথ্য: সফ্টওয়্যার প্যাকিং | Emotet তাদের পেলোড রক্ষা করতে কাস্টম প্যাকার ব্যবহার করে। | |

| T1027.007 | অস্পষ্ট ফাইল বা তথ্য: ডায়নামিক API রেজোলিউশন | Emotet রানটাইমে API কল সমাধান করে। | |

| শংসাপত্র অ্যাক্সেস | T1555.003 | পাসওয়ার্ড স্টোর থেকে শংসাপত্র: ওয়েব ব্রাউজার থেকে শংসাপত্র | Emotet NirSoft এর WebBrowserPassView অ্যাপ্লিকেশনের অপব্যবহার করে ওয়েব ব্রাউজারে সংরক্ষিত শংসাপত্রগুলি অর্জন করে৷ |

| T1555 | পাসওয়ার্ড স্টোর থেকে শংসাপত্র | Emotet NirSoft এর MailPassView অ্যাপ্লিকেশনের অপব্যবহার করে ইমেল অ্যাপ্লিকেশন থেকে পাসওয়ার্ড চুরি করতে সক্ষম। | |

| সংগ্রহ | T1114.001 | ইমেল সংগ্রহ: স্থানীয় ইমেল সংগ্রহ | ইমোটেট আউটলুক এবং থান্ডারবার্ড অ্যাপ্লিকেশন থেকে ইমেল চুরি করে। |

| কমান্ড এবং কন্ট্রোল | T1071.003 | অ্যাপ্লিকেশন লেয়ার প্রোটোকল: মেল প্রোটোকল | Emotet SMTP এর মাধ্যমে দূষিত ইমেল পাঠাতে পারে। |

| T1573.002 | এনক্রিপ্ট করা চ্যানেল: অসমমিত ক্রিপ্টোগ্রাফি | Emotet C&C ট্রাফিক এনক্রিপ্ট করতে ECDH কী ব্যবহার করছে। | |

| T1573.001 | এনক্রিপ্ট করা চ্যানেল: সিমেট্রিক ক্রিপ্টোগ্রাফি | Emotet C&C ট্রাফিক এনক্রিপ্ট করতে AES ব্যবহার করছে। | |

| T1571 | নন-স্ট্যান্ডার্ড পোর্ট | ইমোটেট 7080 এর মতো অমানক পোর্টে যোগাযোগ করতে পরিচিত। |

- এসইও চালিত বিষয়বস্তু এবং পিআর বিতরণ। আজই পরিবর্ধিত পান।

- PlatoData.Network উল্লম্ব জেনারেটিভ Ai. নিজেকে ক্ষমতায়িত করুন। এখানে প্রবেশ করুন.

- প্লেটোএআইস্ট্রিম। Web3 ইন্টেলিজেন্স। জ্ঞান প্রসারিত. এখানে প্রবেশ করুন.

- প্লেটোইএসজি। মোটরগাড়ি / ইভি, কার্বন, ক্লিনটেক, শক্তি, পরিবেশ সৌর, বর্জ্য ব্যবস্থাপনা. এখানে প্রবেশ করুন.

- ব্লকঅফসেট। পরিবেশগত অফসেট মালিকানার আধুনিকীকরণ। এখানে প্রবেশ করুন.

- উত্স: https://www.welivesecurity.com/2023/07/06/whats-up-with-emotet/

- : আছে

- : হয়

- :না

- :কোথায়

- $ ইউপি

- 1

- 100

- 15%

- 16

- 180

- 19

- 20

- 2000

- 2014

- 2021

- 2022

- 2023

- 214

- 22

- 23

- 24

- 32

- 33

- 50

- 7

- 70

- 75

- 77

- 9

- 91

- 98

- a

- সক্ষম

- সম্পর্কে

- অপব্যবহার

- নির্যাতনের

- অ্যাক্সেস করা

- অ্যাকাউন্টস

- অর্জন করা

- স্বীকৃত

- acquires

- কর্ম

- সক্রিয়

- ক্রিয়াকলাপ

- কার্যকলাপ

- প্রকৃতপক্ষে

- যোগ

- অতিরিক্ত

- ঠিকানাগুলি

- যোগ করে

- সুবিধা

- বিজ্ঞাপন

- AES

- আফ্রিকা

- পর

- উপলক্ষিত

- অ্যালগরিদম

- আলিবাবা

- সব

- অনুমতি

- ইতিমধ্যে

- এছাড়াও

- বিকল্প

- যদিও

- মধ্যে

- an

- বিশ্লেষণ

- এবং

- অন্য

- কোন

- পৃথক্

- API

- হাজির

- আবেদন

- অ্যাপ্লিকেশন

- অভিগমন

- এপ্রিল

- APT

- স্থাপত্য

- সংরক্ষাণাগার

- রয়েছি

- কাছাকাছি

- AS

- At

- আক্রমণ

- আক্রমন

- লেখক

- প্রশস্ত রাজপথ

- এড়ানো

- পিছনে

- ব্যাংকিং

- ভিত্তি

- BE

- হয়ে ওঠে

- কারণ

- হয়েছে

- আগে

- শুরু

- পিছনে

- মধ্যে

- পক্ষপাতদুষ্ট

- বড়

- বাধা

- ব্লগ

- উভয়

- বটনেট

- তরবার

- আনা

- ব্রডব্যান্ড

- ব্রাউজার

- ব্রাউজার

- নির্মিত

- কিন্তু

- বোতাম

- by

- গণনা করা

- কল

- নামক

- কল

- মাংস

- ক্যাম্পেইন

- প্রচারাভিযান

- CAN

- না পারেন

- ক্ষমতা

- সক্ষম

- কার্ড

- কার্ড

- বাহিত

- ক্যাট

- চেন

- পরিবর্তন

- পরিবর্তিত

- পরিবর্তন

- চ্যানেল

- ক্রৌমিয়াম

- ক্রোম ব্রাউজার

- ক্লিক

- মক্কেল

- CO

- কোড

- সহযোগীতা

- সংগ্রহ করা

- সংগ্রহ

- কলোমবিয়া

- কলোরাডো

- এর COM

- মিলিত

- আসা

- ফিরে এসো

- আসে

- যোগাযোগ

- যোগাযোগ

- যোগাযোগমন্ত্রী

- কোম্পানি

- কোম্পানি

- পরিপূরক

- সম্পূর্ণরূপে

- উপাদান

- আপস

- সংকটাপন্ন

- কম্পিউটার

- কম্পিউটার নিরাপত্তা

- কম্পিউটার

- কনফিগারেশন

- নিশ্চিত করা

- সংযুক্ত

- বিবেচিত

- গঠিত

- ধ্রুব

- যোগাযোগ

- যোগাযোগ

- ধারণ করা

- অন্তর্ভুক্ত

- বিষয়বস্তু

- সুখী

- অব্যাহত

- নিয়ন্ত্রণ

- কথোপকথন

- সহযোগিতা

- কর্পোরেশন

- দেশ

- নির্মিত

- সৃষ্টি

- পরিচয়পত্র

- ধার

- ক্রেডিটকার্ড

- ক্রেডিট কার্ড

- ক্রিপ্টোগ্রাফিক

- ক্রিপ্টোগ্রাফি

- এখন

- বাঁক

- প্রথা

- সাইবার অপরাধ

- উপাত্ত

- ডেটাবেস

- তারিখ

- ডিফল্ট

- আত্মরক্ষামূলক

- প্রদান করা

- স্থাপন

- মোতায়েন

- স্থাপন

- সত্ত্বেও

- সনাক্ত

- সনাক্তকরণ

- ডিভাইস

- DID

- পার্থক্য

- বিভিন্ন

- কঠিন

- ডিজিটাল

- অক্ষম

- স্বাতন্ত্র্যসূচক

- বিভাজক

- দলিল

- কাগজপত্র

- না

- না

- নিচে

- ডাউনলোড

- ড্রপ

- কারণে

- সময়

- প্রগতিশীল

- প্রতি

- গোড়ার দিকে

- প্রান্ত

- কার্যকর

- কার্যকারিতা

- দক্ষ

- প্রচেষ্টা

- উপাদান

- উপবৃত্তাকার

- ইমেইল

- ইমেল

- এম্বেড করা

- এনক্রিপ্ট করা

- শেষ

- প্রকৌশল

- উদ্যোগ

- পর্বগুলি

- ESET গবেষণা

- বিশেষত

- Europol

- এমন কি

- ঘটনাবলী

- প্রতি

- সবাই

- বিবর্তিত

- সীমা অতিক্রম করা

- বিনিময়

- ছাঁটা

- কেবলমাত্র

- নির্বাহ

- ফাঁসি

- বিদ্যমান

- ব্যাখ্যা

- নির্যাস

- চায়ের

- ব্যর্থতা

- পরিবারের

- পরিবার

- বৈশিষ্ট্য

- প্রতিক্রিয়া

- ক্ষেত্রসমূহ

- ব্যক্তিত্ব

- ফাইল

- নথি পত্র

- চূড়ান্ত

- আবিষ্কার

- প্রথম

- সংক্রান্ত ত্রুটিগুলি

- প্রবাহ

- কেন্দ্রবিন্দু

- দৃষ্টি নিবদ্ধ করা

- অনুসৃত

- অনুসরণ

- জন্য

- ফর্ম

- বিন্যাস

- বিনামূল্যে

- ঘনঘন

- থেকে

- ক্রিয়া

- কার্যকারিতা

- অধিকতর

- তদ্ব্যতীত

- ভবিষ্যৎ

- খেলা

- জিএমবিএইচ

- গুগল

- Google Chrome

- চিত্রলেখ

- গ্রাফিক

- মহান

- গ্রুপ

- ছিল

- ঘটেছিলো

- হার্ডওয়্যারের

- আছে

- গোপন

- ঐতিহাসিকভাবে

- আঘাত

- হোল্ডিংস

- নিমন্ত্রণকর্তা

- গরম

- কিভাবে

- যাহোক

- HTTPS দ্বারা

- পরিচয়

- if

- বাস্তবায়ন

- বাস্তবায়িত

- উন্নত

- উন্নতি

- in

- নিষ্ক্রিয়

- অন্তর্ভুক্ত

- সুদ্ধ

- আয়

- আয়কর

- ব্যক্তি

- ইন্দোনেশিয়া

- শিল্প

- তথ্য

- পরিকাঠামো

- অনুসন্ধান

- ইনস্টল করার

- নির্দেশাবলী

- বুদ্ধিমত্তা

- অভিপ্রেত

- আন্তঃসংযুক্ত

- মজাদার

- অভ্যন্তরীণ

- অভ্যন্তরীণ রাজস্ব পরিষেবা

- আন্তর্জাতিক

- Internet

- মধ্যে

- প্রার্থনা

- নির্দেশানুযায়ী IRS

- IT

- ইতালি

- এর

- জানুয়ারি

- জানুয়ারী

- জানুয়ারী 2021

- জাপান

- জুলাই

- মাত্র

- রাখা

- চাবি

- কী

- পরিচিত

- গত

- পরে

- চালু

- স্তর

- নেতৃত্ব

- অন্তত

- বৈধ

- লাইব্রেরি

- জীবন

- মত

- সীমিত

- সংযুক্ত

- তালিকা

- এলএলসি

- স্থানীয়

- অবস্থিত

- লগ ইন করুন

- লগিং

- দেখুন

- মত চেহারা

- তাকিয়ে

- খুঁজছি

- সৌন্দর্য

- অনেক

- ltd বিভাগ:

- মেশিন

- মেশিন

- ম্যাক্রো

- ম্যাক্রো

- প্রণীত

- প্রধান

- প্রধানত

- বজায় রাখা

- মুখ্য

- তৈরি করে

- ম্যালওয়্যার

- পরিচালনা করে

- অনেক

- মার্চ

- সর্বোচ্চ প্রস্থ

- মে..

- পদ্ধতি

- সদস্য

- সদস্য

- বার্তা

- বার্তা

- পদ্ধতি

- মেক্সিকো

- মাইক্রোসফট

- হতে পারে

- গৌণ

- মডিউল

- মডিউল

- টাকা

- পর্যবেক্ষণ

- অধিক

- আরো দক্ষ

- সেতু

- চলন্ত

- বহু

- নাম

- নামে

- নাম

- নেট

- নতুন

- নতুন

- পরবর্তী

- নোড

- স্মরণীয়

- নভেম্বর

- নভেম্বর 2021

- এখন

- সংখ্যার

- অনেক

- nxt

- মান্য করা

- বাধা

- প্রাপ্ত

- মহাসাগর

- অক্টোবর

- of

- অফার

- দপ্তর

- প্রায়ই

- on

- ONE

- অনলাইন

- কেবল

- খোলা

- উদ্বোধন

- চিরা

- অপারেটিং

- অপারেশন

- অপারেটরদের

- or

- ক্রম

- আদেশ

- সংগঠন

- মূলত

- অন্যান্য

- অন্যরা

- আমাদের

- ফলাফল

- চেহারা

- আউটপুট

- পৃষ্ঠা

- অংশ

- যন্ত্রাংশ

- পাসওয়ার্ড

- পাসওয়ার্ড

- পিডিএফ

- সম্প্রদায়

- ফিশিং

- জায়গা

- Plato

- প্লেটো ডেটা ইন্টেলিজেন্স

- প্লেটোডাটা

- দয়া করে

- পয়েন্ট

- সম্ভাব্য

- বহুমূল্য

- প্রভাবশালী

- আগে

- পূর্বে

- প্রাথমিক

- ব্যক্তিগত

- সম্ভবত

- প্রক্রিয়াকৃত

- প্রসেস

- প্রক্রিয়াজাতকরণ

- প্রোফাইল

- লাভজনক

- রক্ষা করা

- রক্ষিত

- রক্ষা

- প্রোটোকল

- প্রকাশ্য

- সর্বজনীন কী

- প্রকাশিত

- উদ্দেশ্য

- করা

- সিকি

- প্রশ্নের

- র্যাম

- বাস্তব

- সত্যিই

- গৃহীত

- প্রাপকদের

- আরোগ্য

- লাল

- অঞ্চল

- মুক্ত

- নির্ভর

- থাকা

- দেহাবশেষ

- অপসারিত

- সরানোর

- রিপ্লাই

- প্রতিবেদন

- গবেষণা

- গবেষকরা

- Resources

- বিশ্রাম

- ফল

- প্রত্যাবর্তন

- রাজস্ব

- ভূমিকা

- ঘূর্ণিত

- রোলআউট

- আরএসএ

- গুজব

- চালান

- দৌড়

- s

- নিরাপদ

- একই

- স্যান্ডবক্স

- পরিকল্পনা

- স্ক্রিপ্ট

- দ্বিতীয়

- সেকেন্ড

- নিরাপত্তা

- দেখ

- দেখা

- পাঠান

- প্রেরক

- পাঠায়

- প্রেরিত

- স্থল

- সেবা

- সেবা

- সেট

- ভাগ

- প্রদর্শিত

- গুরুত্বপূর্ণ

- উল্লেখযোগ্যভাবে

- অনুরূপ

- থেকে

- একক

- আয়তন

- কিছুটা ভিন্ন

- ধীর

- So

- সামাজিক

- সামাজিক প্রকৌশলী

- সফটওয়্যার

- বিক্রীত

- কিছু

- কেউ

- কিছু

- উৎস

- দক্ষিণ

- দক্ষিন আফ্রিকা

- স্পেন

- স্প্যাম

- বিশেষভাবে

- বিস্তার

- পাতন

- স্প্রেড

- শুরু

- শুরু হচ্ছে

- রাষ্ট্র

- যুক্তরাষ্ট্র

- স্টিলস

- ধাপ

- অপহৃত

- সঞ্চিত

- দোকান

- স্ট্রিং

- শক্তিশালী

- গঠন

- সংগ্রাম

- বিষয়

- পরবর্তীকালে

- সফলভাবে

- এমন

- সুপারিশ

- প্রস্তাব

- সংক্ষিপ্তসার

- গ্রীষ্ম

- সুইচ

- পদ্ধতি

- সিস্টেম

- টেবিল

- গ্রহণ

- লক্ষ্য

- লক্ষ্যবস্তু

- লক্ষ্যমাত্রা

- কর

- প্রযুক্তি

- প্রযুক্তিঃ

- টেলিকম

- বলা

- পরীক্ষামূলক

- থাইল্যান্ড

- ধন্যবাদ

- যে

- সার্জারির

- ভবিষ্যৎ

- তথ্য

- রাষ্ট্র

- বিশ্ব

- তাদের

- তাহাদিগকে

- নিজেদের

- তারপর

- সেখানে।

- এইগুলো

- তারা

- তৃতীয়

- তৃতীয় পক্ষের

- এই

- সেগুলো

- যদিও?

- হুমকি

- হুমকি

- তিন

- দ্বারা

- সময়

- টাইমলাইনে

- বার

- থেকে

- একসঙ্গে

- টুল

- সরঞ্জাম

- শীর্ষ

- বিষয়

- পথ

- অনুসরণকরণ

- লেনদেন

- ট্রাফিক

- প্রবণতা

- প্রবণতা

- সাহসী যোদ্ধা

- সত্য

- আস্থা

- দুই

- বোঝা

- চলছে

- অনন্য

- অবিভক্ত

- মার্কিন যুক্তরাষ্ট

- আসন্ন

- আপডেট

- আপডেট

- আপডেট

- আপগ্রেড

- us

- মার্কিন

- ব্যবহার

- ব্যবহৃত

- ব্যবহারকারী

- ব্যবহারকারী

- ব্যবহারসমূহ

- ব্যবহার

- সাধারণত

- অবকাশ

- মূল্য

- VBA

- Ve

- প্রতিপাদন

- যাচাই

- সংস্করণ

- খুব

- মাধ্যমে

- শিকার

- ক্ষতিগ্রস্তদের

- চেক

- দেখুন

- সতর্কবার্তা

- ছিল

- উপায়

- we

- ওয়েব

- ওয়েব ব্রাউজার

- আমরা একটি

- গিয়েছিলাম

- ছিল

- কি

- কখন

- কিনা

- যে

- হু

- কেন

- ব্যাপক

- ব্যাপকভাবে

- ইচ্ছা

- সঙ্গে

- শব্দ

- কাজ

- বিশ্ব

- বিশ্বব্যাপী

- মূল্য

- would

- বছর

- এখনো

- zephyrnet

- ফ্যাস্ শব্দ