উত্তর কোরিয়া "ক্রিপ্টো হিস্টস" এর মাধ্যমে কিছু রাষ্ট্রীয় কার্যক্রমে অর্থায়নের জন্য হ্যাকারদের নিয়োগ করছে, একটি অনুসারে রিপোর্ট সাইবার নিরাপত্তা সংস্থা Mandiant দ্বারা.

“দেশের গুপ্তচরবৃত্তি কার্যক্রমগুলিকে সরকারের তাত্ক্ষণিক উদ্বেগ এবং অগ্রাধিকারের প্রতিফলন বলে মনে করা হয়, যা সম্ভবত বর্তমানে ক্রিপ্টো হিস্টের মাধ্যমে আর্থিক সংস্থান অর্জন, মিডিয়া, সংবাদ এবং রাজনৈতিক সত্ত্বাকে লক্ষ্য করে, বৈদেশিক সম্পর্কের তথ্য এবং পারমাণবিক তথ্য, এবং একবার কোভিড-১৯ ভ্যাকসিন গবেষণার স্পাইকিং চুরির ক্ষেত্রে সামান্য পতন।”

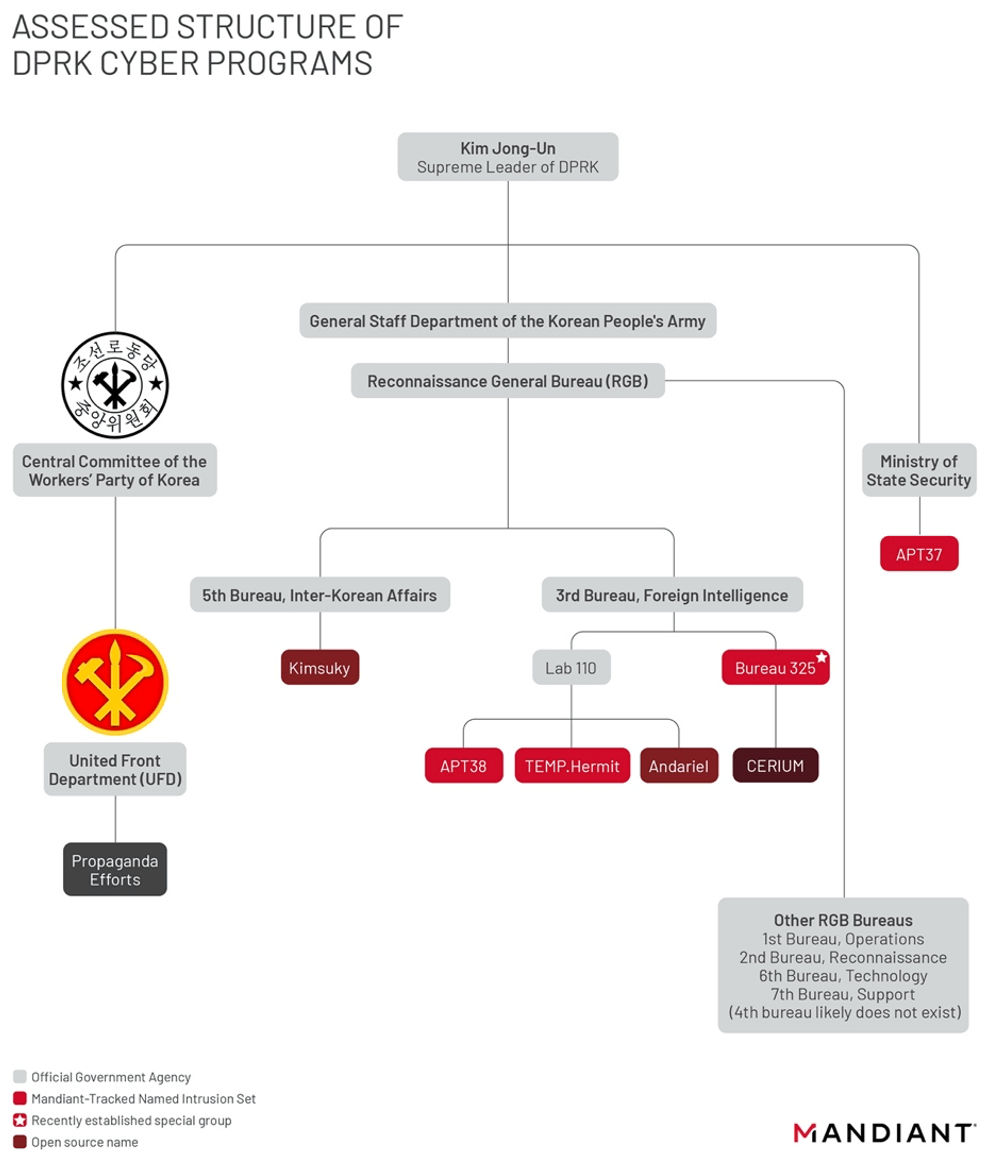

প্রতিবেদনে দেশটির সাইবার কার্যক্রমের বিস্তারিত বিবরণ দেওয়া হয়েছে এবং কীভাবে সেগুলি রিকনেসেন্স জেনারেল ব্যুরো বা আরজিবি-এর মধ্যে গঠন করা হয়েছে - উত্তর কোরিয়ার গোয়েন্দা সংস্থা সিআইএ বা এমআই-6-এর মতো। এটি কুখ্যাত হ্যাকার গ্রুপের উপরও আলোকপাত করে "লাজারাস" যেটি 2009 সাল থেকে উত্তর কোরিয়ার বাইরে কাজ করছে।

রিপোর্ট অনুযায়ী, Lazarus হ্যাকারদের একটি একক গ্রুপ নয়, বরং একটি ছাতা শব্দ সাংবাদিকরা উত্তর কোরিয়ার গণতান্ত্রিক প্রজাতন্ত্রের বাইরে পরিচালিত অসংখ্য রাষ্ট্র-সমর্থিত হ্যাকার গ্রুপকে উল্লেখ করতে ব্যবহার করে। যাইহোক, এই বিভিন্ন গ্রুপগুলি বিভিন্ন "সেক্টরে" কাজ করে এবং তাদের অনন্য দায়িত্ব রয়েছে। দায়িত্বগুলির মধ্যে একটি হল ক্রিপ্টোকারেন্সি চুরির মাধ্যমে তহবিল সংগ্রহ করা।

সর্বশেষ সাইবার গুপ্তচরবৃত্তি কার্যকলাপ

Lazarus-এর সাথে যুক্ত হ্যাকার গ্রুপগুলি সম্প্রতি সক্রিয় ছিল এবং 2022 সালের জানুয়ারী থেকে শুরু করে ফেব্রুয়ারির মাঝামাঝি পর্যন্ত Google Chrome এর দুর্বলতাকে কাজে লাগিয়েছিল, যখন শোষণটি বন্ধ হয়ে গিয়েছিল।

গুগলের থ্রেট অ্যানালাইসিস গ্রুপ, বা TAG, 24 শে মার্চ একটি ব্লগ পোস্টে বলেছে যে উত্তর কোরিয়ার রাষ্ট্র-সমর্থিত আক্রমণকারী গোষ্ঠীগুলি — সর্বজনীনভাবে ট্র্যাক করা হয়েছে "অপারেশন ড্রিম জব" এবং "অপারেশন আপেলজিউস" — বিভিন্ন হ্যাক এবং ফিশিং আক্রমণ পরিচালনা করার জন্য 2022 সালের জানুয়ারির শুরু থেকে "Chrome-এ রিমোট কোড এক্সিকিউশন দুর্বলতা" ব্যবহার করে আসছে। TAG এর অ্যাডাম উইডেম্যান ব্লগপোস্টে বলেছেন:

“আমরা নিউজ মিডিয়া, আইটি, ক্রিপ্টোকারেন্সি এবং ফিনটেক শিল্পে ছড়িয়ে থাকা মার্কিন ভিত্তিক সংস্থাগুলিকে লক্ষ্য করে প্রচারাভিযানগুলি পর্যবেক্ষণ করেছি৷ তবে, অন্যান্য সংস্থা এবং দেশগুলিকে লক্ষ্যবস্তু করা হতে পারে।”

এই শোষণটি হ্যাকারদের উপরোক্ত শিল্পে কর্মরত ব্যক্তিদের কাছে জাল চাকরির অফার পাঠাতে দেয়, যা পরবর্তীতে Indeed.com-এর মতো জনপ্রিয় চাকরি-হন্টিং ওয়েবসাইটগুলির জালিয়াতি সংস্করণের দিকে নিয়ে যায়। এক্সপ্লয়েট কিট এবং ফিশিং অপারেশন ড্রিম জব-এ ট্র্যাক করা অনুরূপ। ইতিমধ্যে, আরেকটি হ্যাকার গ্রুপ একই শোষণ কিট ব্যবহার করে ক্রিপ্টো ফার্ম এবং এক্সচেঞ্জগুলিকে টার্গেট করছে।

গুগল বলেছে যে প্রায় 340 জনকে হ্যাকার গ্রুপ দ্বারা টার্গেট করা হয়েছে। এটি যোগ করেছে যে সমস্ত চিহ্নিত ওয়েবসাইট এবং ডোমেন ব্যবহারকারীদের সুরক্ষার জন্য এর নিরাপদ ব্রাউজিং পরিষেবাতে যুক্ত করা হয়েছে এবং এটি পরিস্থিতি পর্যবেক্ষণ করা অব্যাহত রয়েছে।

লাজারাস আর্থিক পরিষেবা, ক্রিপ্টোকে লক্ষ্য করে

লাজারাস-সংযুক্ত হ্যাকার গ্রুপগুলি বেশ কয়েক বছর ধরে ক্রিপ্টো ফার্ম এবং ঐতিহ্যবাহী ব্যাঙ্কগুলিতে বিভিন্ন হ্যাকের সাথে জড়িত। কিছু উল্লেখযোগ্য হ্যাকের মধ্যে 2016 সালের বাংলাদেশ ব্যাংকের সাইবার চুরি এবং 2017 সালে বিভিন্ন ক্রিপ্টো-সম্পর্কিত আক্রমণ অন্তর্ভুক্ত।

আর্থিক পরিষেবা আক্রমণের উপর দৃষ্টি নিবদ্ধ করা প্রধান হ্যাকার গ্রুপ হল APT38, যেটি কুখ্যাত SWIFT হ্যাকের পিছনে ছিল। এটি নামক একটি উপগোষ্ঠী অন্তর্ভুক্ত করে ক্রিপ্টোকোর অথবা "পাসওয়ার্ড খুলুন।"

এই হ্যাকগুলির বেশিরভাগই সফল হয়েছে এবং অনুমান করা হয় যে হ্যাকাররা উত্তর কোরিয়ার জন্য $400 মিলিয়নেরও বেশি সংগ্রহ করেছে। একটি তদন্ত জাতিসঙ্ঘ এই সিদ্ধান্তে উপনীত হয়েছে যে এই সাইবার হিস্ট থেকে প্রাপ্ত অর্থ সন্ন্যাসী দেশের ব্যালিস্টিক ক্ষেপণাস্ত্র কর্মসূচিতে অর্থায়নের জন্য ব্যবহার করা হয়েছে।

পোস্টটি উত্তর কোরিয়া ক্রিপ্টো হিস্টের মাধ্যমে রাজস্ব বাড়াতে হ্যাকারদের ব্যবহার করছে প্রথম দেখা ক্রিপ্টোস্লেট.

- $ 400 মিলিয়ন

- 2016

- 2022

- অনুযায়ী

- সক্রিয়

- এজেন্সি

- সব

- বিশ্লেষণ

- অন্য

- বাংলাদেশ

- ব্যাংক

- ব্যাংক

- ব্লগ

- প্রচারাভিযান

- ক্রৌমিয়াম

- কোড

- দেশ

- COVID -19

- ক্রিপ্টো

- ক্রিপ্টো সংস্থাগুলি

- ক্রিপ্টোকারেন্সি

- cryptocurrency

- সাইবার

- সাইবার নিরাপত্তা

- বিভিন্ন

- ডোমেইনের

- গোড়ার দিকে

- সত্ত্বা

- গুপ্তচরবৃত্তি

- আনুমানিক

- এক্সচেঞ্জ

- ফাঁসি

- কাজে লাগান

- অর্থ

- আর্থিক

- অর্থনৈতিক সেবা সমূহ

- fintech

- দৃঢ়

- প্রথম

- দৃষ্টি নিবদ্ধ করা

- তহবিল

- তহবিল

- সাধারণ

- গুগল

- গ্রুপ

- টাট্টু ঘোড়া

- হ্যাকার

- হ্যাকার

- হ্যাক

- কিভাবে

- HTTPS দ্বারা

- আশু

- অন্তর্ভুক্ত করা

- শিল্প

- তথ্য

- বুদ্ধিমত্তা

- জড়িত

- IT

- জানুয়ারী

- কাজ

- কোরিয়া

- কোরিয়ান

- নেতৃত্ব

- আলো

- মার্চ

- মিডিয়া

- মিলিয়ন

- মনিটর

- সংবাদ

- উত্তর

- উত্তর কোরিয়া

- অনেক

- অফার

- খোলা

- অপারেটিং

- অপারেশনস

- সংগঠন

- অন্যান্য

- পাসওয়ার্ড

- পিডিএফ

- সম্প্রদায়

- ফিশিং

- ফিশিং আক্রমণ

- রাজনৈতিক

- জনপ্রিয়

- আয়

- কার্যক্রম

- প্রোগ্রাম

- রক্ষা করা

- বৃদ্ধি

- রিপোর্ট

- প্রজাতন্ত্র

- গবেষণা

- Resources

- রাজস্ব

- নিরাপদ

- বলেছেন

- সেবা

- সেবা

- অনুরূপ

- রাষ্ট্র

- সফল

- স্যুইফ্ট

- চুরি

- দ্বারা

- ঐতিহ্যগত

- UN

- অনন্য

- ব্যবহার

- ব্যবহারকারী

- টীকা

- বিভিন্ন

- দুর্বলতা

- ওয়েবসাইট

- উইকিপিডিয়া

- মধ্যে

- কাজ

- বছর