পড়ার সময়: 3 মিনিট

পড়ার সময়: 3 মিনিট

একটি অপারেটিং সিস্টেমের প্রতিটি উপাদান নতুন কার্যকারিতা যোগ করে, এবং একই সময়ে, ম্যালওয়্যারের নতুন ফর্মগুলির জন্য সম্ভাব্য খোলার সৃষ্টি করে৷ সম্প্রতি, লিনাক্স (WSL) এর জন্য মাইক্রোসফ্ট উইন্ডোজ সাবসিস্টেমের সাথে একটি সম্ভাব্য ঝুঁকি চিহ্নিত করা হয়েছে, যা এখন মাইক্রোসফ্ট উইন্ডোজ 10 এর অংশ।

এটি লক্ষ করা উচিত যে লেখার সময়, এটি শুধুমাত্র একটি সম্ভাব্য শোষণ, এবং আমরা এখনও পর্যন্ত ম্যালওয়্যার দ্বারা ব্যবহৃত একটি নয়।

এই বৈশিষ্ট্যটির সম্ভাব্য সুরক্ষা প্রভাব এবং কীভাবে বেশিরভাগ সুরক্ষা সফ্টওয়্যার এটির সাথে মোকাবিলা করতে পারে না তা অ্যালেক্স আইওনেস্কু গত বছর ব্ল্যাক হ্যাটে বিশদভাবে আলোচনা করেছিলেন (এখানে ভিডিওটি রয়েছে https://www.youtube.com/watch?v=_p3RtkwstNk).

সমস্যাটি হল যে WSL একটি উইন্ডোজ পিসিতে উবুন্টু লিনাক্সের একটি ইন্সট্যান্স চালায়, যেমন পিসিতে চলার সময় ম্যালওয়্যারের একটি অংশ এই লিনাক্স ইনস্ট্যান্সের ভিতরে নিজেকে লুকিয়ে রাখতে পারে।

এটি এমন একটি পরিস্থিতি তৈরি করে যা একটি ঐতিহ্যগত সনাক্তকরণ-ভিত্তিক সমাধান পরিচালনা করা খুব কঠিন হবে।

প্রক্রিয়াটি নিম্নরূপ হবে:

- ব্যবহারকারী একটি ফাইল ডাউনলোড করে এবং সম্পাদন করে যা পূর্বে দ্বারা চিহ্নিত করা হয়নি অ্যান্টিভাইরাস পণ্য ইনস্টল করা হয়েছে এবং তাই, দ্বারা সনাক্ত করা যায়নি অ্যান্টিভাইরাস সফটওয়্যার পদ্ধতি.

- এক্সিকিউটিং ফাইলটি লিনাক্সের জন্য উইন্ডোজ সাবসিস্টেম (ডব্লিউএসএল) সক্ষম করে এবং bash.exe কমান্ড চালানোর মাধ্যমে এটিকে ডকার কন্টেইনারের অনুরূপভাবে সেট আপ করে। bash.exe কমান্ডে অনেকগুলি প্যারামিটার রয়েছে যা যুক্ত করা যেতে পারে, তাই এটিতে ফাইল-হীন ম্যালওয়্যার চালানোর সম্ভাবনাও রয়েছে।

- ম্যালওয়্যার এক্সিকিউটিং ফাইল তারপর লিনাক্স ইনস্ট্যান্সের ভিতরে একটি দূষিত পেলোড ইনস্টল করে এবং এই পেলোডটি কার্যকর করে।

- যেহেতু ম্যালওয়্যারটি উইন্ডোজের ভিতরে একটি লিনাক্স কন্টেইনারে চলছে, উইন্ডোজ পরিবেশে অ্যান্টিভাইরাস পণ্যগুলি এটি দেখতে পায় না।

এই মুহুর্তে, এটি লক্ষ করা গুরুত্বপূর্ণ যে কমোডো ইন্টারনেট নিরাপত্তা এবং কমোডো অ্যাডভান্সড Endpoint সুরক্ষা (AEP) এই ধরনের আক্রমণ বন্ধ করে দিত।

ধাপ 1 এ, কারণ dropper.exe সনাক্ত করা যাচ্ছে না, এটি একটি হিসাবে বিবেচিত হবে অজানা ফাইল এবং একটি কমোডো কন্টেইনারে মৃত্যুদন্ড কার্যকর করা হবে।

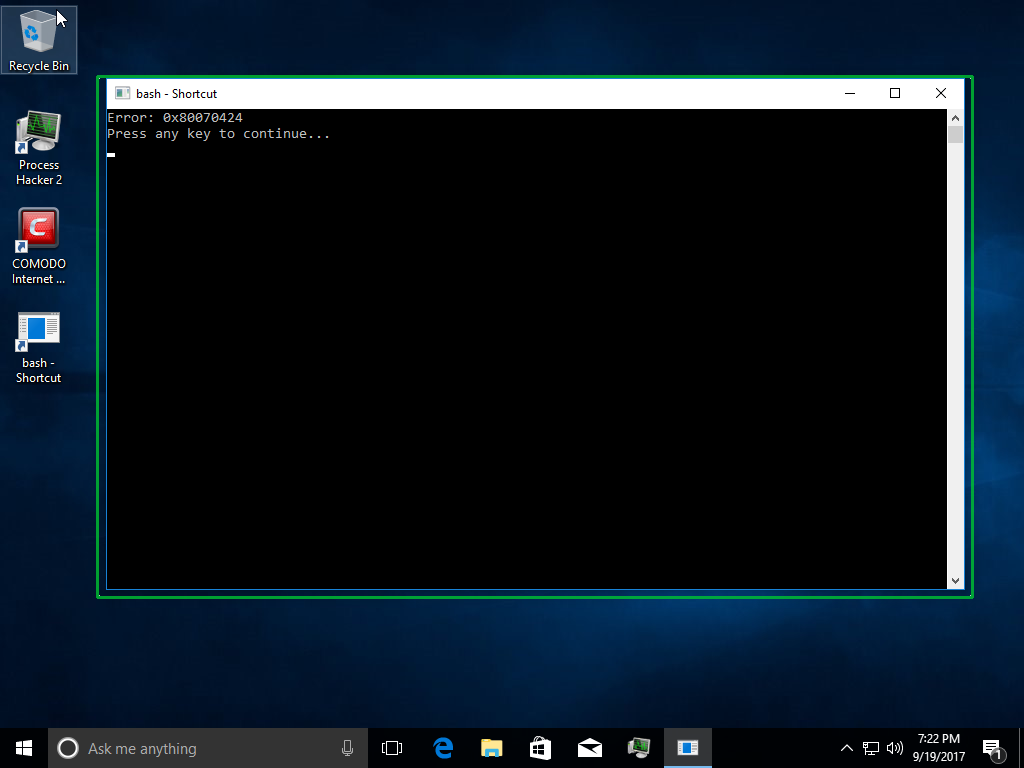

ধাপ 2 তাই কাজ করবে না কারণ যখন dropper.exe bash.exe চালানোর চেষ্টা করবে, bash.exeও Comodo কন্টেইনারের ভিতরে চলবে, যা LxssManager-এর সাথে এর সমস্ত COM-ভিত্তিক যোগাযোগকে ব্লক করবে। Bash.exe, তাই, একটি ত্রুটি তৈরি করতে যাচ্ছে:

কমোডো কন্টেনমেন্ট প্রযুক্তি ব্যবহার করে, যা HDD, রেজিস্ট্রি এবং COM-কে ভার্চুয়ালাইজ করে, যা ফাইল এবং ফাইল-হীন ম্যালওয়্যারকে দূষিত কার্যকলাপ সম্পাদন করতে বাধা দেয়, এমনকি যখন ফাইলটিকে আগে চিহ্নিত করা হয়নি ম্যালওয়্যার. যখন একটি অজানা নিরাপত্তা স্থিতি আছে এমন একটি ফাইল চালানোর চেষ্টা করে, এটি একটি ভার্চুয়াল কন্টেইনারে থাকে এবং যখন bash.exe কমান্ড চালানোর চেষ্টা করে, তখন COM-এ এর অ্যাক্সেস ব্লক করা হবে। এটি ব্যাশ সম্পাদনে একটি ত্রুটি তৈরি করবে, এবং টার্মিনাল উইন্ডোটি একটি সবুজ বর্ডারে আবদ্ধ হবে, যা এর অন্তর্ভুক্ত স্থিতি নির্দেশ করে।

ফাইল-ভিত্তিক এবং ফাইল-হীন ম্যালওয়্যার উভয়ই কমোডোর সমাধান দ্বারা বন্ধ হয়ে গেছে। Comodo-এর পাত্রে একটি মালিকানা ভার্চুয়াল COM/LPC সাবসিস্টেম রয়েছে যা চলমান অ্যাপ্লিকেশনগুলির জন্য COM/LPC সমর্থন প্রদান করে। LxssManager-এর COM ইন্টারফেসগুলি এই মুহূর্তে কন্টেইনারের ভিতরে ইচ্ছাকৃতভাবে সক্ষম করা হয়নি এবং প্রযুক্তি পরিপক্ক হওয়ার পরে সক্ষম হবে৷ দেখা https://github.com/ionescu007/lxss/blob/master/WSL-BlueHat-Final.pdf বর্তমান সমস্যার জন্য।

একজন বিক্রেতা হিসাবে, আমরা 2009 সাল থেকে এক দশকেরও বেশি সময় ধরে ম্যালওয়্যার প্রতিরক্ষার জন্য ভার্চুয়ালাইজেশন-ভিত্তিক নিরাপত্তা ব্যবহার করে আসছি। এবং ভার্চুয়ালাইজেশন ব্যবহারের খরচ কমে যাওয়ায়, এই মডেলের ব্যবহারিকতা বেড়েছে।

ভার্চুয়ালাইজেশন-পরবর্তী যুগে ম্যালওয়্যার লেখকরা নিরাপত্তা সফ্টওয়্যারকে বাইপাস করতে পারে এমন অনেক উপায়ের মধ্যে উপরে বর্ণিত পদ্ধতিটি একটি।

সম্পর্কিত সম্পদ:

সেরা অ্যান্টিভাইরাস সফটওয়্যার

বিনামূল্যে পরীক্ষা শুরু করুন নিখরচায় আপনার ইনস্ট্যান্ট সুরক্ষা স্কোরকার্ড পান G

- এসইও চালিত বিষয়বস্তু এবং পিআর বিতরণ। আজই পরিবর্ধিত পান।

- প্লেটোব্লকচেন। Web3 মেটাভার্স ইন্টেলিজেন্স। জ্ঞান প্রসারিত. এখানে প্রবেশ করুন.

- উত্স: https://blog.comodo.com/comodo-news/understanding-mitigating-bashware-similar-threats/

- : হয়

- $ ইউপি

- 1

- 10

- 7

- a

- উপরে

- প্রবেশ

- কার্যকলাপ

- যোগ

- যোগ করে

- অগ্রসর

- Alex

- সব

- এবং

- অ্যান্টিভাইরাস

- অ্যাপ্লিকেশন

- রয়েছি

- AS

- At

- আক্রমণ

- সজোরে আঘাত

- BE

- কারণ

- কালো

- কালো টুপি

- বাধা

- অবরুদ্ধ

- ব্লগ

- সীমান্ত

- by

- CAN

- না পারেন

- ক্লিক

- এর COM

- যোগাযোগ

- উপাদান

- আধার

- কন্টেনারগুলি

- সংবরণ

- মূল্য

- সৃষ্টি

- বর্তমান

- দশক

- প্রতিরক্ষা

- বর্ণিত

- বিস্তারিত

- সনাক্ত

- কঠিন

- আলোচনা

- ডকশ্রমিক

- ডাউনলোড

- বাদ

- সক্ষম করা

- সম্ভব

- পরিবেশ

- যুগ

- ভুল

- এমন কি

- ঘটনা

- এক্সিকিউট

- executes

- নির্বাহ

- ফাঁসি

- কাজে লাগান

- বৈশিষ্ট্য

- ফাইল

- নথি পত্র

- অনুসরণ

- জন্য

- ফর্ম

- ফর্ম

- বিনামূল্যে

- থেকে

- কার্যকারিতা

- উত্পাদন করা

- পাওয়া

- চালু

- ভাল

- Green

- হাতল

- হয়েছে

- আছে

- এখানে

- লুকান

- কিভাবে

- HTTPS দ্বারা

- চিহ্নিত

- প্রভাব

- গুরুত্বপূর্ণ

- in

- বর্ধিত

- ইনস্টল

- উদাহরণ

- তাত্ক্ষণিক

- ইচ্ছাকৃতভাবে

- ইন্টারফেসগুলি

- সমস্যা

- IT

- এর

- নিজেই

- JPG

- গত

- গত বছর

- লিনাক্স

- ম্যালওয়্যার

- অনেক

- matures

- সর্বোচ্চ প্রস্থ

- পদ্ধতি

- মাইক্রোসফট

- মাইক্রোসফট উইন্ডোজ

- প্রশমন

- মডেল

- সেতু

- নতুন

- সুপরিচিত

- সংখ্যা

- of

- on

- ONE

- সাইটগুলিতে

- অপারেটিং

- অপারেটিং সিস্টেম

- পরামিতি

- অংশ

- PC

- পিডিএফ

- করণ

- পিএইচপি

- টুকরা

- Plato

- প্লেটো ডেটা ইন্টেলিজেন্স

- প্লেটোডাটা

- বিন্দু

- সম্ভাব্য

- পূর্বে

- সমস্যা

- প্রক্রিয়া

- উৎপাদন করা

- পণ্য

- মালিকানা

- প্রদান

- সম্প্রতি

- রেজিস্ট্রি

- Resources

- ঝুঁকি

- চালান

- দৌড়

- একই

- স্কোরকার্ড

- নির্বিঘ্নে

- নিরাপত্তা

- সেট

- উচিত

- অনুরূপ

- থেকে

- অবস্থা

- So

- সফটওয়্যার

- সমাধান

- অবস্থা

- ধাপ

- বন্ধ

- এমন

- সমর্থন

- পদ্ধতি

- প্রযুক্তিঃ

- প্রান্তিক

- যে

- সার্জারির

- অতএব

- জিনিস

- হুমকি

- সময়

- থেকে

- ঐতিহ্যগত

- উবুন্টু

- বোধশক্তি

- ব্যবহারকারী

- বিক্রেতা

- ভিডিও

- ভার্চুয়াল

- উপায়..

- উপায়

- কি

- যে

- যখন

- ইচ্ছা

- জানালা

- সঙ্গে

- হয়া যাই ?

- would

- লেখা

- বছর

- আপনার

- ইউটিউব

- zephyrnet