যখন আমি কোম্পানির জন্য ধারণা তৈরি করছিলাম যেটি ভেজা হয়ে উঠবে, তখন আমার সহ-প্রতিষ্ঠাতা এবং আমি কয়েক ডজন প্রধান তথ্য নিরাপত্তা কর্মকর্তা (CISOs) এবং প্রধান তথ্য কর্মকর্তাদের (CIOs) সাক্ষাৎকার নিয়েছিলাম। তাদের আধুনিক প্রযুক্তি-বুদ্ধিমান কোম্পানিগুলির আকার এবং পরিপক্কতা যাই হোক না কেন, আমরা বারবার একটি থিম শুনেছি: তারা দেখতে পারেনি যে তাদের কোম্পানির সবচেয়ে সংবেদনশীল ডেটাতে কার অ্যাক্সেস আছে৷ তাদের প্রত্যেকের নীতির সদস্যতা একদম সামান্য সুযোগ সুবিধা, কিন্তু তাদের কেউই বলতে পারেনি যে তাদের কোম্পানি এটি অর্জনের কতটা কাছাকাছি এসেছিল।

"সর্বনিম্ন বিশেষাধিকার" দ্বারা সংজ্ঞায়িত করা হয় NIST এর কম্পিউটার সিকিউরিটি রিসোর্স সেন্টার হিসাবে "নীতি যে একটি নিরাপত্তা স্থাপত্য ডিজাইন করা উচিত যাতে প্রতিটি সত্তাকে ন্যূনতম সিস্টেম সংস্থান এবং অনুমোদন দেওয়া হয় যা সত্তার কার্য সম্পাদনের জন্য প্রয়োজন।" এটা সহজ শোনাচ্ছে, কিন্তু জিনিস পরিবর্তন হয়েছে. ডেটা এখন একাধিক ক্লাউড, শত শত SaaS অ্যাপ এবং পুরানো এবং নতুন সিস্টেম জুড়ে ছড়িয়ে আছে। ফলস্বরূপ, সমস্ত আধুনিক কোম্পানিগুলি "অ্যাক্সেস ডেট" জমা করে — অপ্রয়োজনীয় অনুমতি যা হয় প্রথম স্থানে খুব বিস্তৃত ছিল বা চাকরি পরিবর্তন বা সমাপ্তির পরে আর প্রয়োজন হয় না।

A কেপিএমজি অধ্যয়ন দেখা গেছে যে 62% মার্কিন উত্তরদাতারা শুধুমাত্র 2021 সালে একটি লঙ্ঘন বা সাইবার ঘটনার সম্মুখীন হয়েছেন। যদি কোনো কর্মচারী ফিশিংয়ের শিকার হন, কিন্তু তাদের কাছে শুধুমাত্র অ-সংবেদনশীল তথ্যের অ্যাক্সেস থাকে, তাহলে কোনো অর্থনৈতিক প্রভাব নাও থাকতে পারে। ন্যূনতম সুযোগ-সুবিধা আক্রমণের ক্ষতি কমিয়ে দেয়।

ন্যূনতম বিশেষাধিকার অর্জনে তিনটি বাধা রয়েছে: দৃশ্যমানতা, স্কেল এবং মেট্রিক্স।

দৃশ্যমানতা হল ভিত্তি

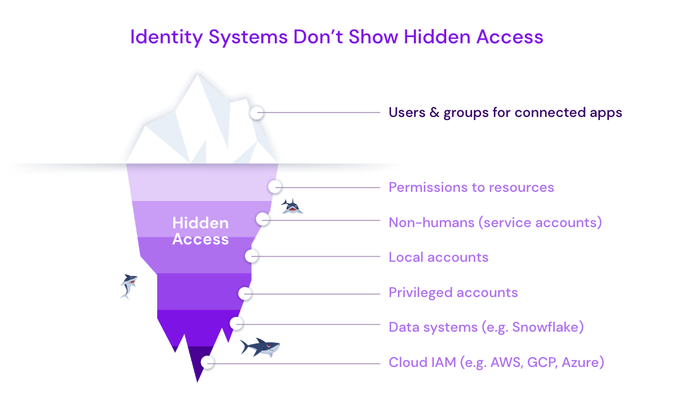

আপনি দেখতে পাচ্ছেন না এমন কিছু পরিচালনা করা কঠিন, এবং প্রবেশের অনুমতিগুলি এন্টারপ্রাইজের অগণিত সিস্টেম জুড়ে ছড়িয়ে রয়েছে৷ অনেকগুলি একটি সিস্টেমের অনন্য অ্যাক্সেস নিয়ন্ত্রণের মধ্যে স্থানীয়ভাবে পরিচালিত হয় (যেমন, Salesforce অ্যাডমিন অনুমতি)। এমনকি যখন কোম্পানিগুলি একটি পরিচয় প্রদানকারীকে প্রয়োগ করে, যেমন Okta, Ping, বা ForgeRock, এটি শুধুমাত্র আইসবার্গের ডগা দেখায়। এটি স্থানীয় অ্যাকাউন্ট এবং পরিষেবা অ্যাকাউন্ট সহ জলরেখার নীচে বসে থাকা সমস্ত অনুমতি দেখাতে পারে না।

এটি আজ বিশেষভাবে প্রাসঙ্গিক, অনেক কোম্পানি ছাঁটাই করছে। কর্মচারীদের বরখাস্ত করার সময়, নিয়োগকর্তারা নেটওয়ার্ক এবং SSO (একক সাইন-অন) এর অ্যাক্সেস প্রত্যাহার করে, কিন্তু এটি এমন অসংখ্য সিস্টেমে প্রচার করে না যেখানে কর্মচারীর এনটাইটেলমেন্ট ছিল। এটি অদেখা অ্যাক্সেস ঋণ হয়ে যায়।

কোম্পানির জন্য যেখানে আইনি সম্মতি পর্যায়ক্রমিক অ্যাক্সেস পর্যালোচনা বাধ্যতামূলক করে, দৃশ্যমানতা ম্যানুয়াল, ক্লান্তিকর, এবং বাদ পড়ার ঝুঁকিপূর্ণ। কর্মচারীদের হাতে পৃথক সিস্টেম তদন্ত করার জন্য পাঠানো হয়. এই রিপোর্টগুলি (প্রায়শই, স্ক্রিনশট) বোঝা একটি ছোট কোম্পানির জন্য সম্ভব হতে পারে, কিন্তু আধুনিক ডেটা পরিবেশের জন্য নয়।

স্কেল

যেকোনো কোম্পানির কর্মচারীদের জন্য হাজার হাজার পরিচয় থাকতে পারে, এছাড়াও অ-মানুষদের জন্য আরও হাজার হাজার, যেমন পরিষেবা অ্যাকাউন্ট এবং বট। ক্লাউড পরিষেবা, SaaS অ্যাপ, কাস্টম অ্যাপ এবং SQL সার্ভার এবং স্নোফ্লেকের মতো ডেটা সিস্টেম সহ শত শত "সিস্টেম" থাকতে পারে। প্রতিটি যেকোন সংখ্যক দানাদার ডেটা সংস্থানগুলিতে দশ বা শত শত সম্ভাব্য অনুমতি প্রদান করে। যেহেতু এইগুলির প্রতিটি সম্ভাব্য সমন্বয়ের জন্য একটি অ্যাক্সেসের সিদ্ধান্ত রয়েছে, তাই লক্ষ লক্ষ সিদ্ধান্ত চেক করার চ্যালেঞ্জটি কল্পনা করা সহজ।

একটি খারাপ পরিস্থিতির সর্বোত্তম করতে, কোম্পানিগুলি একটি শর্টকাট নেয় এবং ভূমিকা এবং গোষ্ঠীগুলিতে পরিচয় বরাদ্দ করে৷ এটি স্কেল সমস্যার সমাধান করে কিন্তু দৃশ্যমানতার সমস্যাকে আরও খারাপ করে। সিকিউরিটি টিম হয়ত দেখতে পারে যে কে কোন গোষ্ঠীর অন্তর্গত, এবং তারা সেই গোষ্ঠীর লেবেলটি জানে, কিন্তু লেবেলগুলি পুরো গল্পটি বলে না। দলটি টেবিল বা কলামের স্তরে অ্যাক্সেস দেখতে পাচ্ছে না। যখন আইডেন্টিটি অ্যাক্সেস ম্যানেজমেন্ট (IAM) টিমগুলি অ্যাক্সেসের অনুরোধের একটি শেষ না হওয়া স্ট্রীম গ্রহণ করে, তখন এটি নিকটতম-ফিট গোষ্ঠীর জন্য রাবার স্ট্যাম্প অনুমোদনের জন্য প্রলুব্ধ করে, এমনকি যদি সেই গ্রুপটি প্রয়োজনের চেয়ে বিস্তৃত অ্যাক্সেস প্রদান করে।

সংস্থাগুলি অটোমেশন ছাড়া স্কেল চ্যালেঞ্জ অতিক্রম করতে পারে না। একটি সমাধান হল সময়-সীমিত অ্যাক্সেস। উদাহরণস্বরূপ, যদি একজন কর্মচারীকে একটি গ্রুপে অ্যাক্সেস দেওয়া হয় কিন্তু 90 দিনের জন্য 60% অনুমতি ব্যবহার না করে, তবে সম্ভবত সেই অ্যাক্সেসটি ট্রিম করা একটি ভাল ধারণা।

ছন্দোবিজ্ঞান

আপনি যদি এটি পরিমাপ করতে না পারেন, আপনি এটি পরিচালনা করতে পারবেন না, এবং আজ কারো কাছে কতটা "সুবিধা" দেওয়া হয়েছে তা পরিমাপ করার সরঞ্জাম নেই।

সিআইএসও এবং তাদের নিরাপত্তা দলগুলির ন্যূনতম সুবিধাগুলি পরিচালনা করার জন্য একটি ড্যাশবোর্ডের প্রয়োজন৷ সেলসফোর্স যেমন বিক্রয় দলগুলিকে আয় পরিচালনার জন্য অবজেক্ট মডেল এবং ড্যাশবোর্ড দিয়েছে, নতুন কোম্পানিগুলি অ্যাক্সেস পরিচালনার জন্য একই ভিত্তি তৈরি করছে।

দলগুলি কীভাবে তাদের অ্যাক্সেসের পরিমাণ নির্ধারণ করবে? এটাকে কি "প্রিভিলেজ পয়েন্ট" বলা হবে? মোট অনুমতি স্কোর? একটি এক্সএনএমএক্সএক্স কাগজ ডাটাবেস এক্সপোজারের জন্য একটি মেট্রিক তৈরি করেছে যাকে "ব্রেচ রিস্ক ম্যাগনিটিউড" বলা হয়। আমরা এটিকে যাই বলি না কেন, এই মেট্রিকের উত্থানটি পরিচয়-প্রথম সুরক্ষার একটি জলাবদ্ধ মুহূর্ত হবে। মেট্রিক একটি অসম্পূর্ণ হলেও, এটি একটি ব্যবসায়িক প্রক্রিয়ার মতো ন্যূনতম সুযোগ-সুবিধা পরিচালনার দিকে একটি কোম্পানির মানসিকতা পরিবর্তন করবে।

এগিয়ে যাচ্ছে

ল্যান্ডস্কেপ পরিবর্তিত হয়েছে, এবং ম্যানুয়াল পদ্ধতি ব্যবহার করে ন্যূনতম বিশেষাধিকার অর্জন করা কার্যত অসম্ভব হয়ে উঠেছে। এটি ঠিক করার জন্য নতুন প্রযুক্তি, প্রক্রিয়া এবং মানসিকতার প্রয়োজন হবে। আমি যে CISO এবং CIO দের সাথে কাজ করি তারা বিশ্বাস করে যে ন্যূনতম বিশেষাধিকার সম্ভব, এবং তারা ন্যূনতম ত্রৈমাসিক অ্যাক্সেস পর্যালোচনার বাইরে যাওয়ার জন্য বিচক্ষণ বিনিয়োগ করছে। ম্যানুয়াল পর্যালোচনাগুলি অতীতের জিনিস হওয়ার আগে এটি বেশি সময় লাগবে না এবং অটোমেশন আধুনিক অ্যাক্সেস নিয়ন্ত্রণের জটিলতাকে কাটিয়ে দেয়।

- এসইও চালিত বিষয়বস্তু এবং পিআর বিতরণ। আজই পরিবর্ধিত পান।

- প্লেটোব্লকচেন। Web3 মেটাভার্স ইন্টেলিজেন্স। জ্ঞান প্রসারিত. এখানে প্রবেশ করুন.

- উত্স: https://www.darkreading.com/attacks-breaches/everybody-wants-least-privilege-so-why-isn-t-anyone-achieving-it

- : হয়

- 2017

- 2021

- 7

- a

- সক্ষম

- প্রবেশ

- অ্যাকাউন্টস

- স্তূপাকার করা

- অর্জন করা

- অর্জনের

- দিয়ে

- ঠিকানাগুলি

- অ্যাডমিন

- পর

- সব

- একা

- এবং

- যে কেউ

- অ্যাপস

- স্থাপত্য

- রয়েছি

- AS

- At

- আক্রমণ

- স্বয়ংক্রিয়তা

- খারাপ

- BE

- পরিণত

- হয়ে

- আগে

- বিশ্বাস করা

- নিচে

- সর্বোত্তম

- তার পরেও

- বট

- লঙ্ঘন

- প্রশস্ত

- বৃহত্তর

- ব্যবসায়

- ব্যবসা প্রক্রিয়া

- by

- কল

- নামক

- CAN

- না পারেন

- চ্যালেঞ্জ

- পরিবর্তন

- পরীক্ষণ

- নেতা

- ঘনিষ্ঠ

- মেঘ

- মেঘ পরিষেবা

- সহ-প্রতিষ্ঠাতা

- উদ্ভাবন

- কলাম

- সমাহার

- কোম্পানি

- কোম্পানি

- জটিলতা

- সম্মতি

- কম্পিউটার

- কম্পিউটার নিরাপত্তা

- আবহ

- নিয়ন্ত্রণ

- নিয়ন্ত্রণগুলি

- পারা

- তৈরি করা হচ্ছে

- প্রথা

- সাইবার

- ড্যাশবোর্ড

- উপাত্ত

- ডেটাবেস

- দিন

- ঋণ

- রায়

- সিদ্ধান্ত

- সংজ্ঞায়িত

- পরিকল্পিত

- ডজন

- e

- প্রতি

- অর্থনৈতিক

- অর্থনৈতিক প্রভাব

- পারেন

- কর্মচারী

- কর্মচারী

- নিয়োগকারীদের

- উদ্যোগ

- সত্তা

- পরিবেশ

- বিশেষত

- এমন কি

- প্রতি

- উদাহরণ

- অভিজ্ঞ

- প্রকাশ

- ঝরনা

- প্রথম

- জন্য

- ফোরজারক

- পাওয়া

- ভিত

- ক্রিয়া

- প্রদত্ত

- ভাল

- মঞ্জুর

- গ্রাফিক

- গ্রুপ

- গ্রুপের

- হাত

- কঠিন

- আছে

- শুনেছি

- গোপন

- কিভাবে

- এইচটিএমএল

- HTTPS দ্বারা

- শত শত

- i

- ধারণা

- পরিচয়

- পরিচয়

- প্রভাব

- বাস্তবায়ন

- অসম্ভব

- in

- ঘটনা

- সুদ্ধ

- স্বতন্ত্র

- তথ্য

- তথ্য কর্মকর্তারা

- তথ্য নিরাপত্তা

- সাক্ষাত্কার

- তদন্ত করা

- ইনভেস্টমেন্টস

- IT

- এর

- কাজ

- জানা

- লেবেল

- লেবেলগুলি

- ভূদৃশ্য

- পরিমাণে চাকরি থেকে ছাঁটাই

- আইনগত

- উচ্চতা

- মত

- স্থানীয়

- স্থানীয়ভাবে

- দীর্ঘ

- আর

- করা

- মেকিং

- পরিচালনা করা

- পরিচালিত

- ব্যবস্থাপনা

- পরিচালক

- ম্যান্ডেট

- ম্যানুয়াল

- অনেক

- ব্যাপার

- পরিপক্বতা

- সর্বোচ্চ প্রস্থ

- মাপ

- পদ্ধতি

- ছন্দোময়

- ছন্দোবিজ্ঞান

- হতে পারে

- মিলিয়ন

- মানসিকতা

- সর্বনিম্ন

- মডেল

- আধুনিক

- মুহূর্ত

- অধিক

- সেতু

- পদক্ষেপ

- বহু

- প্রয়োজনীয়

- প্রয়োজন

- চাহিদা

- নেটওয়ার্ক

- নতুন

- নতুন প্রযুক্তি

- NIH এ

- nst

- সংখ্যা

- লক্ষ্য

- অবমুক্ত

- of

- অফার

- কর্মকর্তা

- ওকেটিএ

- পুরাতন

- on

- ONE

- পরাস্ত

- গত

- সম্পাদন করা

- পর্যাবৃত্ত

- অনুমতি

- অনুমতি

- ফিশিং

- পিং

- জায়গা

- Plato

- প্লেটো ডেটা ইন্টেলিজেন্স

- প্লেটোডাটা

- যোগ

- পয়েন্ট

- সম্ভব

- কার্যকরীভাবে

- নীতি

- সম্ভবত

- সমস্যা

- প্রক্রিয়া

- প্রসেস

- প্রদানকারী

- RE

- গ্রহণ

- প্রাসঙ্গিক

- প্রতিবেদন

- অনুরোধ

- প্রয়োজন

- সংস্থান

- Resources

- ফল

- রাজস্ব

- পর্যালোচনা

- ওঠা

- ঝুঁকি

- ভূমিকা

- s

- SaaS

- বিক্রয়

- বিক্রয় বল

- একই

- স্কেল

- স্ক্রিনশট

- নিরাপত্তা

- অনুভূতি

- সংবেদনশীল

- সেবা

- সেবা

- পরিবর্তন

- উচিত

- প্রদর্শনী

- শো

- সহজ

- থেকে

- একক

- অবস্থা

- আয়তন

- ছোট

- So

- সমাধান

- কিছু

- বিস্তার

- গল্প

- প্রবাহ

- এমন

- পদ্ধতি

- সিস্টেম

- গ্রহণ করা

- টীম

- দল

- প্রযুক্তি

- যে

- সার্জারির

- তাদের

- তাহাদিগকে

- বিষয়

- এইগুলো

- জিনিস

- কিছু

- হাজার হাজার

- তিন

- ডগা

- থেকে

- আজ

- অত্যধিক

- সরঞ্জাম

- মোট

- দিকে

- অনন্য

- us

- ব্যবহার

- দৃষ্টিপাত

- জেয়

- উপায়..

- যে

- হু

- সমগ্র

- ইচ্ছা

- সঙ্গে

- মধ্যে

- ছাড়া

- ওঁন

- হয়া যাই ?

- would

- আপনি

- zephyrnet