Vi har ventet på iOS 16 i betragtning af Apples nylige begivenhed, hvor iPhone 14 og andre opgraderede hardwareprodukter blev lanceret til offentligheden.

I morges lavede vi en Indstillinger > Generelt > softwareopdatering, I tilfælde af…

...men intet dukkede op.

Men et stykke tid kort før kl. 8 i aften britisk tid [2022-09-12T18:31Z] faldt en række opdateringsmeddelelser ind i vores indbakke, der annoncerer en mærkelig blanding af nye og opdaterede Apple-produkter.

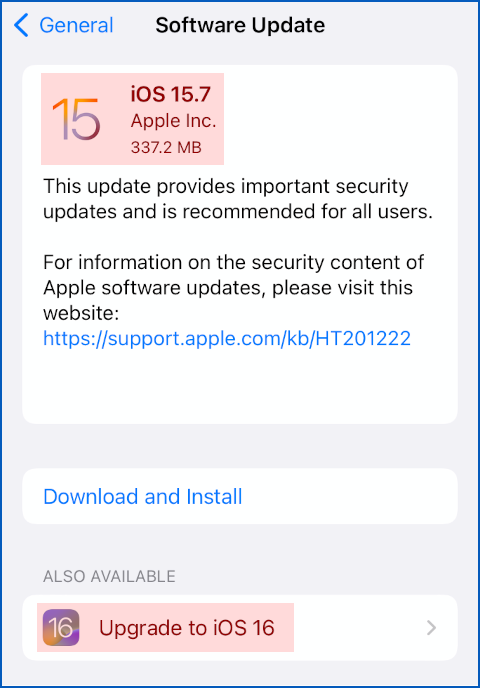

Allerede før vi læste bulletinerne igennem, prøvede vi Indstillinger > Generelt > softwareopdatering igen, og denne gang fik vi tilbudt en opgradering til iOS 15.7, med en alternativ opgradering, der ville tage os direkte til iOS 16:

En opdatering og en opgradering tilgængelig på samme tid!

(Vi gik efter opgraderingen til iOS 16 – overførslen var lige under 3 GB, men efter at have downloadet gik processen hurtigere, end vi havde forventet, og alt ser ud til at fungere fint indtil videre.)

Sørg for at opdatere, selvom du ikke opgraderer

Bare for at være klar, hvis du ikke vil opgradering til iOS 16 endnu, har du stadig brug for det opdatering, fordi iOS 15.7 , iPadOS 15.7 opdateringer inkluderer adskillige sikkerhedsrettelser, inklusive en rettelse til en fejl, der er blevet eftersynkroniseret CVE-2022-32917.

Fejlen, hvis opdagelse blot krediteres "en anonym forsker", er beskrevet som følger:

[Bug patched in:] Kernel Tilgængelig til: iPhone 6s og nyere, iPad Pro (alle modeller), iPad Air 2 og nyere, iPad 5. generation og nyere, iPad mini 4 og nyere, og iPod touch (7. generation) Effekt: En applikationen kan muligvis udføre vilkårlig kode med kernerettigheder. Apple er bekendt med en rapport om, at dette problem kan være blevet aktivt udnyttet. Beskrivelse: Problemet blev løst med forbedrede grænsekontrol.

Som vi påpegede, da Apples sidste akutte nul-dages plastre kom ud, betyder en kernekodeudførelsesfejl, at selv uskyldigt udseende apps (måske inklusive apps, der kom ind i App Store, fordi de ikke rejste nogen tydelige røde flag, når de blev undersøgt) kunne briste fri fra Apples app-for-app sikkerhedslåsning...

…og potentielt overtage hele enheden, inklusive at gribe retten til at udføre systemhandlinger, såsom at bruge kameraet eller kameraerne, aktivere mikrofonen, indhente lokalitetsdata, tage skærmbilleder, snoke på netværkstrafik, før den bliver krypteret (eller efter den er blevet dekrypteret) ), adgang til filer, der tilhører andre apps, og meget mere.

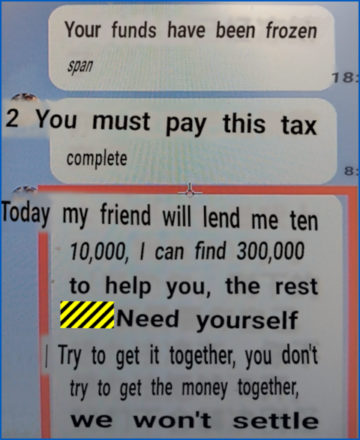

Hvis dette "problem" (eller sikkerhedshul som du måske foretrækker at kalde det) er blevet aktivt udnyttet i naturen, er det rimeligt at udlede, at der er apps derude, som intetanende brugere allerede har installeret, fra hvad de troede var en pålidelig kilde, selvom disse apps indeholdt kode til at aktivere og misbruge denne sårbarhed.

Spændende nok får macOS 11 (Big Sur) sin egen opdatering til MacOS 11.7, som lapper et andet nul-dages hul eftersynkroniseret CVE-2022-32894, beskrevet med nøjagtig de samme ord som iOS zero-day bulletin citeret ovenfor.

CVE-2022-32894 er dog kun angivet som en Big Sur-fejl, hvor de nyere operativsystemversioner macOS 12 (Monterey), iOS 15, iPadOS 15 og iOS 16 tilsyneladende ikke er påvirket.

Husk, at et sikkerhedshul, der først blev rettet, efter at skurkene allerede havde fundet ud af, hvordan man udnytter det, er kendt som en zero-day fordi der var nul dage, hvor selv den ivrigste bruger eller sysadmin kunne have patchet mod det proaktivt.

Den fulde historie

Opdateringerne annonceret i denne runde af bulletiner inkluderer følgende.

Vi har listet dem nedenfor i den rækkefølge, de ankom via e-mail (omvendt numerisk rækkefølge), så iOS 16 vises nederst:

- APPLE-SA-2022-09-12-5: Safari 16. Denne opdatering gælder for macOS Big Sur (version 11) og Monterey (version 12). Ingen Safari-opdatering er angivet til macOS 10 (Catalina). To af fejlene, der er rettet, kan føre til fjernudførelse af kode, hvilket betyder, at et booby-fanget websted kan implantere malware på din computer (som efterfølgende kan misbruge CVE-2022-32917 til at tage over på kerneniveau), selvom ingen af disse fejl er angivet som værende nul-dage. (Se HT213442.)

- APPLE-SA-2022-09-12-4: macOS Monterey 12.6 Denne opdatering kan betragtes som presserende, da den indeholder en rettelse til CVE-2022-32917. (Se HT213444.)

- APPLE-SA-2022-09-12-3: macOS BigSur 11.7 En lignende tranche af patches som dem, der er anført ovenfor til macOS Monterey, inklusive CVE-2022-32917 zero-day. Denne Big Sur-opdatering retter også CVE-2022-32894, den anden kerne nul-dag beskrevet ovenfor. (Se HT213443.)

- APPLE-SA-2022-09-12-2: iOS 15.7 , iPadOS 15.7 Som nævnt i starten af artiklen, patcherer disse opdateringer CVE-2022-32917. (Se HT213445.)

- APPLE-SA-2022-09-12-1: iOS 16 Den store! Ud over en masse nye funktioner inkluderer dette Safari-patches, der leveres separat til macOS (se toppen af denne liste) og en rettelse til CVE-2022-32917. Spændende nok rådgiver iOS 16-opgraderingsbulletinen det "[en]yderligere CVE-poster [skal] tilføjes snart", men angiver ikke CVE-2022-23917 som en nul-dag. Om det er fordi iOS 16 endnu ikke officielt blev betragtet som "i naturen", eller fordi den kendte udnyttelse endnu ikke virker på en ikke-patchet iOS 16 Beta, kan vi ikke fortælle dig. Men fejlen ser faktisk ud til at være blevet videreført fra iOS 15 til iOS 16-kodebasen. (Se HT213446.)

Hvad skal jeg gøre?

Som altid, Patch tidligt, patch ofte.

En komplet opgradering fra iOS 15 til iOS 16.0, som det rapporterer sig selv efter installationen, vil lappe de kendte fejl i iOS 15. (Vi har endnu ikke set en meddelelse om iPadOS 16.)

Hvis du ikke er klar til opgraderingen endnu, skal du sørge for at opgradere til iOS 15.7, på grund af nul-dages kernehullet.

På iPads, som iOS 16 endnu ikke er nævnt for, skal du tage fat iPadOS 15.7 lige nu – lad være med at vente på, at iPadOS 16 udkommer, da du ville efterlade dig selv unødigt udsat for en kendt kernefejl, der kan udnyttes.

På Macs får Monterey og Big Sur en dobbeltopdatering, en til at patch Safari, som bliver Safari 16, og en til selve operativsystemet, som vil tage dig til MacOS 11.7 (Big Sur) eller MacOS 12.6 (Monterey).

Ingen patch til iOS 12 denne gang, og ingen omtale af macOS 10 (Catalina) – om Catalina nu ikke længere understøttes, eller simpelthen for gammel til at inkludere nogen af disse fejl, kan vi ikke fortælle dig.

Hold øje med denne plads for eventuelle CVE-opdateringer!

- Apple

- blockchain

- coingenius

- cryptocurrency tegnebøger

- kryptoverveksling

- cybersikkerhed

- cyberkriminelle

- Cybersecurity

- afdeling for indenrigssikkerhed

- digitale tegnebøger

- firewall

- iOS

- Kaspersky

- malware

- Mcafee

- Naked Security

- Nexbloc

- OS X

- plato

- platon ai

- Platon Data Intelligence

- Platon spil

- PlatoData

- platogaming

- VPN

- sårbarhed

- website sikkerhed

- zephyrnet

![S3 Ep102.5: "ProxyNotShell" Exchange-fejl – en ekspert taler [Lyd + tekst] S3 Ep102.5: "ProxyNotShell" Exchange-fejl – en ekspert taler [Audio + Text] PlatoBlockchain Data Intelligence. Lodret søgning. Ai.](https://platoblockchain.com/wp-content/uploads/2022/10/pnc-1200-360x188.png)

![S3 Ep93: Kontorsikkerhed, brudomkostninger og afslappede programrettelser [Lyd + tekst] S3 Ep93: Kontorsikkerhed, brudomkostninger og afslappede patches [Audio + Tekst] PlatoBlockchain Data Intelligence. Lodret søgning. Ai.](https://platoblockchain.com/wp-content/uploads/2022/07/s3-ep93-1200-300x157.png)

![S3 Ep97: Blev din iPhone pwned? Hvordan ville du vide det? [Lyd + tekst] S3 Ep97: Blev din iPhone pwned? Hvordan ville du vide det? [Lyd + tekst] PlatoBlockchain Data Intelligence. Lodret søgning. Ai.](https://platoblockchain.com/wp-content/uploads/2022/08/iph-1200-300x156.png)

![S3 Ep112: Databrud kan hjemsøge dig mere end én gang! [Lyd + tekst] S3 Ep112: Databrud kan hjemsøge dig mere end én gang! [Lyd + tekst] PlatoBlockchain Data Intelligence. Lodret søgning. Ai.](https://platoblockchain.com/wp-content/uploads/2022/12/goner-1-360x198.png)

![S3 Ep128: Så du vil være cyberkriminel? [Lyd + tekst] S3 Ep128: Så du vil være cyberkriminel? [Lyd + tekst]](https://platoblockchain.com/wp-content/uploads/2023/04/s3-ep128-so-you-want-to-be-a-cybercriminal-audio-text-300x157.png)