Cloud-versioner af JetBrains TeamCity-softwareudviklingsplatformsmanageren er allerede blevet opdateret mod et nyt par kritiske sårbarheder, men installationer på stedet kræver øjeblikkelig patching, advarede en sikkerhedsadvisering fra leverandøren i denne uge.

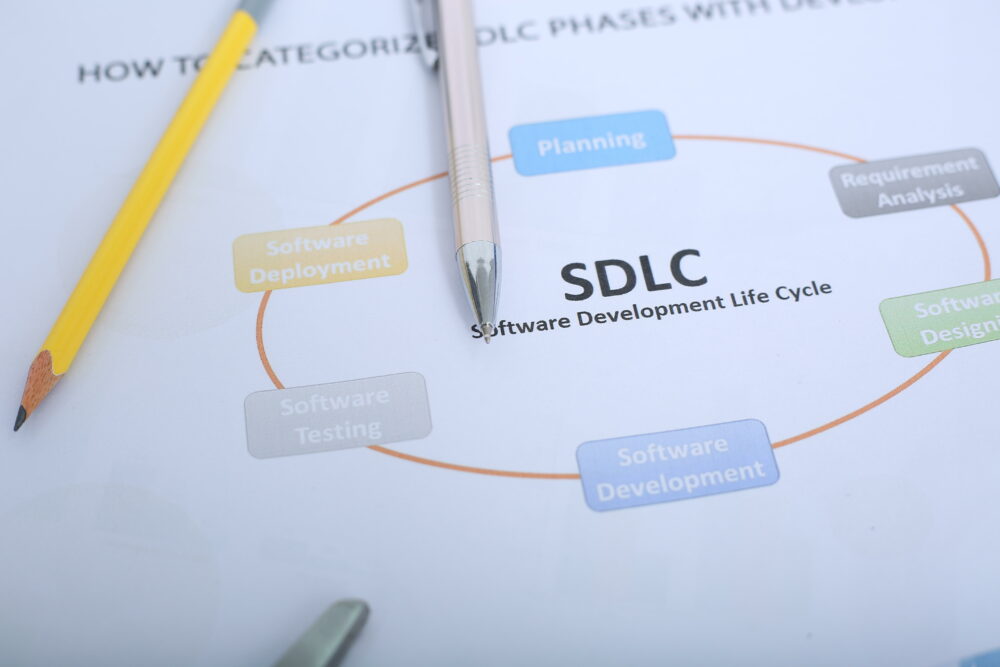

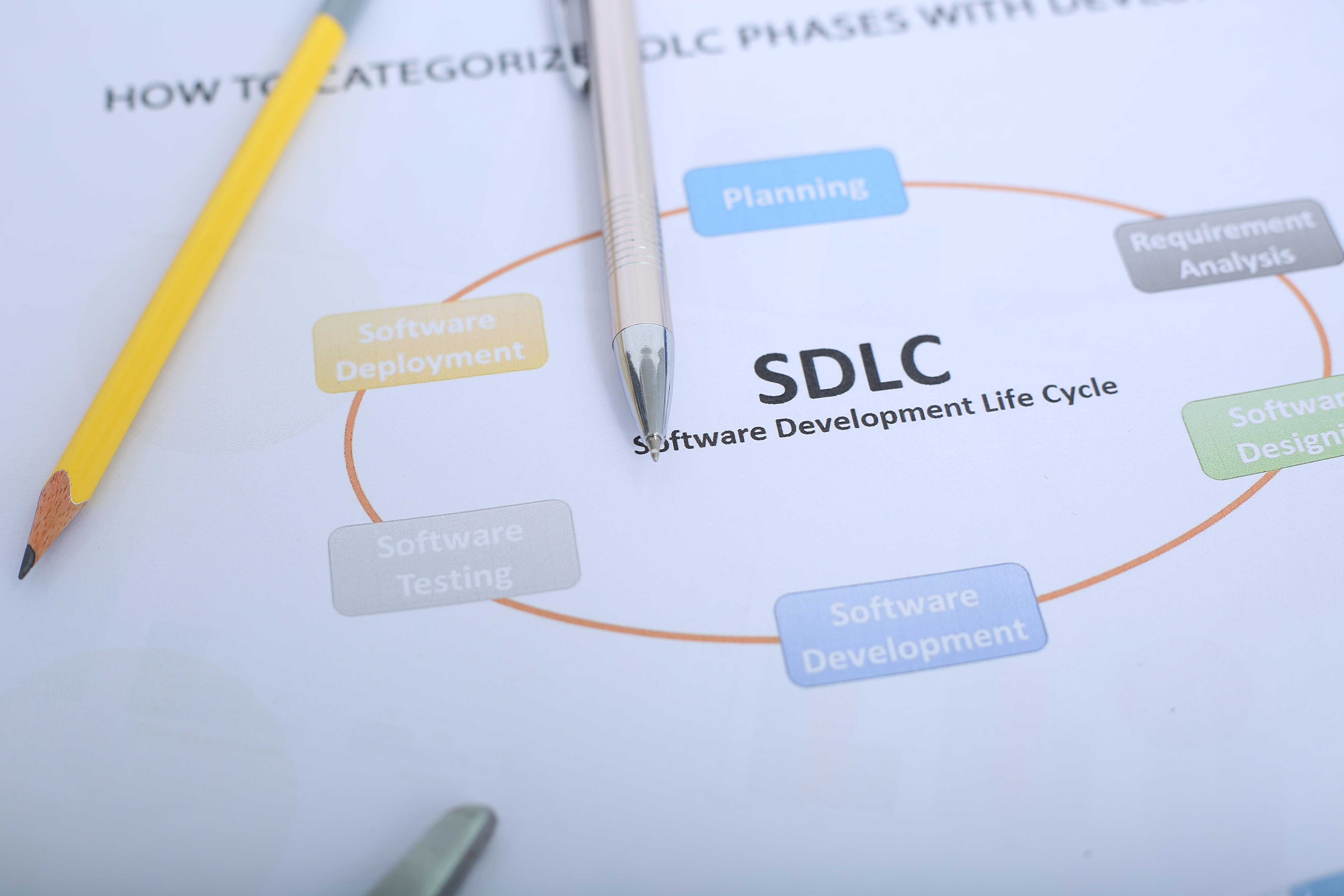

Dette er anden runde af kritiske TeamCity-sårbarheder i de seneste to måneder. Konsekvenserne kan være brede: Virksomhedens softwareudvikling livscyklus-platform (SDLC) bruges på tværs af 30,000 organisationer, herunder Citibank, Nike og Ferrari.

TeamCity-værktøjet styrer softwareudviklings CI/CD-pipeline, som er den proces, hvorved kode bygges, testes og implementeres. De nye sårbarheder, sporet under CVE-2024-27198 og CVE-2024-27199, kan tillade trusselsaktører at omgå godkendelse og få administratorkontrol over ofrets TeamCity-server, ifølge en blogindlæg fra TeamCity.

Fejlene blev fundet og rapporteret af Rapid7 i februar, tilføjede virksomheden. Rapid7-teamet er klar til at frigive alle tekniske detaljer omgående, hvilket gør det bydende nødvendigt for teams, der kører TeamCity-versioner på stedet til og med 2023.11.3, at få deres systemer patchet, før trusselsaktører griber muligheden, rådede virksomheden.

Ud over at frigive en opdateret TeamCity-version, 2023-11.4, tilbød leverandøren et sikkerhedspatch-plugin til teams, der ikke kunne opgradere hurtigt.

CI/CD-miljøet er fundamentalt for softwareforsyningskæden, hvilket gør det til en attraktiv angrebsvektor for sofistikerede avancerede vedvarende trusler (APT)-grupper.

JetBrains TeamCity Bug truer softwareforsyningskæden

I slutningen af 2023 slog regeringer verden over alarmen om, at den russiske statsstøttede gruppe APT29 (alias Nobelium, Midnight Blizzard og Cozy Bear - trusselsaktøren bag 2020) SolarWinds angreb) aktivt udnyttede en lignende sårbarhed i JetBrains TeamCity som ligeledes kunne tillade softwareforsyningskædens cyberangreb.

"En uautoriseret angribers evne til at omgå autentificeringstjek og opnå administrativ kontrol udgør en betydelig risiko, ikke kun for det umiddelbare miljø, men også for integriteten og sikkerheden af softwaren, der udvikles og implementeres gennem sådanne kompromitterede CI/CD-pipelines," Ryan Smith , produktchef for Deephence, sagde i en erklæring.

Smith tilføjede, at dataene viser en "mærkbar stigning" i både omfanget og kompleksiteten af softwareforsyningskædens cyberangreb generelt.

"Den nylige JetBrains-hændelse tjener som en skarp påmindelse om det kritiske ved hurtig sårbarhedshåndtering og proaktive trusselsdetektionsstrategier," sagde Smith. "Ved at fremme en kultur af smidighed og modstandsdygtighed kan organisationer forbedre deres evne til at modvirke nye trusler og beskytte deres digitale aktiver effektivt."

- SEO Powered Content & PR Distribution. Bliv forstærket i dag.

- PlatoData.Network Vertical Generative Ai. Styrk dig selv. Adgang her.

- PlatoAiStream. Web3 intelligens. Viden forstærket. Adgang her.

- PlatoESG. Kulstof, CleanTech, Energi, Miljø, Solenergi, Affaldshåndtering. Adgang her.

- PlatoHealth. Bioteknologiske og kliniske forsøgs intelligens. Adgang her.

- Kilde: https://www.darkreading.com/application-security/critical-teamcity-bugs-endanger-software-supply-chain

- :er

- :ikke

- 000

- 11

- 2020

- 2023

- 30

- 7

- a

- evne

- Ifølge

- tværs

- aktivt

- aktører

- tilføjet

- Desuden

- admin

- administrative

- fremskreden

- rådgivet

- rådgivende

- mod

- alias

- alarm

- tillade

- allerede

- også

- an

- ,

- APT

- AS

- Aktiver

- angribe

- Angriberen

- attraktivt

- Godkendelse

- BE

- Husk

- været

- før

- bag

- være

- både

- Bug

- bugs

- bygget

- men

- by

- bypass

- CAN

- brydning

- kæde

- Kontrol

- Citibank

- kode

- selskab

- kompleksitet

- Kompromitteret

- kontrol

- kunne

- kritisk

- kritikalitet

- Medarbejder kultur

- cyberangreb

- data

- indsat

- implementeringer

- detaljer

- Detektion

- udviklet

- Udvikling

- digital

- Digitale aktiver

- effektivt

- smergel

- forbedre

- Miljø

- udnytte

- februar

- Ferrari

- fejl

- Til

- fremme

- fundet

- fra

- fuld

- fundamental

- Gevinst

- Generelt

- få

- regeringer

- gruppe

- Gruppens

- Have

- hoved

- HTTPS

- umiddelbar

- bydende nødvendigt

- in

- hændelse

- Herunder

- integritet

- IT

- jpg

- Sent

- livscyklus

- Making

- ledelse

- leder

- administrerer

- midnat

- måned

- Behov

- Ny

- NIKE

- bemærkelsesværdig

- of

- tilbydes

- kun

- på

- Opportunity

- organisationer

- par

- forbi

- patch

- lappe

- pipeline

- perron

- plato

- Platon Data Intelligence

- PlatoData

- plugin

- klar

- udgør

- Indlæg

- Proaktiv

- behandle

- Produkt

- hurtigt

- hævet

- forgreninger

- nylige

- frigive

- frigive

- påmindelse

- rapporteret

- modstandskraft

- Risiko

- rundt

- kører

- Russisk

- Ryan

- s

- værne

- Said

- Anden

- sikkerhed

- sikkerheds patch

- server

- tjener

- Shows

- signifikant

- lignende

- smith

- Software

- softwareudvikling

- software forsyningskæde

- sofistikeret

- skarp

- Statement

- strategier

- sådan

- forsyne

- forsyningskæde

- Systemer

- hold

- hold

- Teknisk

- afprøvet

- at

- deres

- denne

- denne uge

- trussel

- trusselsaktører

- trusler

- Gennem

- toften

- til

- værktøj

- to

- ude af stand

- under

- opdateret

- opgradering

- anvendte

- sælger

- udgave

- versioner

- Victim

- bind

- Sårbarheder

- sårbarhed

- advarede

- var

- uge

- var

- som

- bred

- verdensplan

- zephyrnet