Noget af Twitters proprietære kildekode havde været offentligt tilgængeligt på Github i næsten tre måneder, ifølge oplysninger hentet fra en DMCA-anmodning om fjernelse indgivet den 24. marts.

GitHub er verdens største kodehostingplatform. Ejet af Microsoft, det tjener mere end 100 millioner udviklere og indeholder næsten 400 depoter i alt.

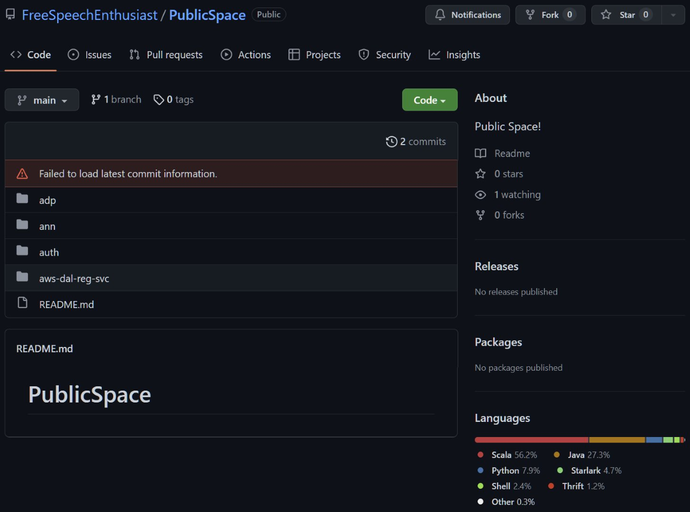

Den 24. marts imødekom GitHub en Twitter-medarbejders anmodning om at fjerne "proprietær kildekode til Twitters platform og interne værktøjer." Koden var blevet offentliggjort i en repository kaldet "PublicSpace", af en person med brugernavnet "FreeSpeech Enthusiast." Navnet er en tilsyneladende reference til Elon Musks casus belli for at overtage Twitter tilbage i oktober (en filosofi, der har været ujævnt gennemført i måneder siden).

Den lækkede kode var indeholdt i fire mapper. Selvom de var utilgængelige fra den 24. marts, synes nogle af mappenavnene - som "auth" og "aws-dal-reg-svc" - at give et fingerpeg om, hvad de indeholdt i dem.

Ifølge Ars Technica sluttede FreeSpeechEnthusiast sig til Github den 3. januar og begik al den lækkede kode samme dag. Det betyder i alt, at koden var fuldstændig tilgængelig for offentligheden i næsten tre måneder.

Hvordan Enterprise Kildekode Lækage sker

Store softwarevirksomheder er bygget på millioner af linjer kode, og af og til kan noget af det lække af en eller anden grund.

"Dårlige skuespillere spiller selvfølgelig en stor rolle," siger Dwayne McDaniel, udvikleradvokat for GitGuardian. »Vi så det sidste år i sager som Samsung , Uber involverer Lapsus$-gruppen".

Hackere er dog ikke altid en del af historien. I Twitters tilfælde peger indicier på en utilfreds medarbejder. Og "en hel del af det kommer også fra, at kode havner, hvor den ikke hører til utilsigtet, som vi så med Toyota, hvor en underleverandør offentliggjorde en kopi af en privat kodebase," tilføjer han. "Kompleksiteten ved at arbejde med git og CI/CD kombineret med et stadigt voksende antal reposer at håndtere til moderne applikationer betyder, at kode på private reposer kan blive offentligt ved en fejltagelse."

Problemet med kildekodelækager for virksomheder

For Twitter og virksomheder som det kan kildekodelækage være et meget større problem for cybersikkerhed end krænkelse af ophavsretten. Når først et privat depot bliver offentligt, kan alle former for skade følge.

"Det er vigtigt at huske, at kildelagre ofte indeholder mere end blot koden," bemærker Tim Mackey, ledende sikkerhedsstrateg for Synopsys Cybersecurity Research Center. "Du vil finde testcases, potentielt prøvedata sammen med detaljer om, hvordan softwaren skal konfigureres."

Der kan også være følsomme personoplysninger og autentificeringsoplysninger skjult i koden. For eksempel, "for nogle applikationer, der aldrig er beregnet til at blive sendt til kunder, kan standardkonfigurationen indeholdt i kildekodelageret bare være den kørende konfiguration," siger Mackey. Hackere kan bruge stjålne autentificerings- og konfigurationsdata til at udføre større og bedre angreb mod offeret for en lækage.

Det er derfor, "virksomheder bør vedtage en mere sikker hemmelighedshåndteringsstrategi, der kombinerer hemmelighedslagring med hemmelighedsdetektion," siger GitGuardians McDaniel. "Organisationer bør også revidere deres nuværende hemmelige lækagesituation for at vide, hvilke systemer der er i fare, hvis der opstår et kodelæk, og hvor de skal fokusere på prioritering."

Men i tilfælde, hvor lækagen kommer indefra - ligesom Twitters - er endnu større forsigtighed berettiget. Det kræver grundig trusselsmodellering og analyse af en virksomheds kildekodestyring, siger Mackey.

"Dette er vigtigt, fordi hvis nogen kan udløse et kildekodelæk, så kan de også have mulighed for at ændre kildekoden," siger han. "Hvis du ikke bruger multifaktorautentificering til adgang, håndhæver begrænset adgang til kun godkendte brugere, håndhæver adgangsrettigheder og adgangsovervågning, så har du muligvis ikke et fuldstændigt billede af, hvordan nogen kan udnytte de antagelser, dine udviklingsteam har gjort, når de sikret deres kildekodelager."

- SEO Powered Content & PR Distribution. Bliv forstærket i dag.

- Platoblokkæde. Web3 Metaverse Intelligence. Viden forstærket. Adgang her.

- Kilde: https://www.darkreading.com/attacks-breaches/twitter-source-code-leak-github-potential-cyber-nightmare

- :er

- $OP

- 100

- 7

- a

- evne

- adgang

- tilgængelig

- Ifølge

- aktører

- Tilføjer

- vedtage

- fortaler

- mod

- Alle

- altid

- analyse

- ,

- En anden

- tilsyneladende

- applikationer

- godkendt

- ER

- AS

- At

- Angreb

- revision

- Auth

- Godkendelse

- til rådighed

- tilbage

- Bad

- BE

- fordi

- bliver

- bliver

- Bedre

- større

- bygget

- by

- kaldet

- CAN

- fange

- bære

- tilfælde

- tilfælde

- center

- lave om

- kode

- codebase

- kombineret

- kombinerer

- engageret

- Virksomheder

- kompleksitet

- Konfiguration

- indeholder

- indeholder

- ophavsret

- krænkelse af ophavsret

- Kursus

- Nuværende

- Kunder

- Cyber

- Cybersecurity

- data

- dag

- deal

- Standard

- detaljer

- Detektion

- Udvikler

- Udvikling

- Elon

- Elon Musk

- Medarbejder

- håndhæve

- Enterprise

- helt

- Endog

- stadigt voksende

- Hver

- bevismateriale

- eksempel

- Exploit

- Finde

- Fokus

- følger

- Til

- fra

- fuld

- Git

- GitHub

- Giv

- godt

- større

- hackere

- Have

- Skjult

- hædret

- Hosting

- Hvordan

- HTTPS

- vigtigt

- in

- utilgængelig

- individuel

- oplysninger

- krænkelse

- interne

- IT

- Jan

- sluttede

- Kend

- største

- Efternavn

- Sidste år

- lække

- Lækager

- ligesom

- Limited

- begrænset adgang

- linjer

- lavet

- større

- ledelse

- Marts

- max-bredde

- midler

- microsoft

- måske

- million

- millioner

- fejltagelse

- Moderne

- overvågning

- måned

- mere

- multifaktorgodkendelse

- Musk

- navn

- navne

- næsten

- Noter

- nummer

- oktober

- of

- on

- ONE

- organisationer

- ejede

- del

- personale

- filosofi

- billede

- perron

- plato

- Platon Data Intelligence

- PlatoData

- Leg

- punkter

- potentiale

- potentielt

- Main

- prioritering

- private

- Problem

- proprietære

- offentlige

- offentligt

- offentliggjort

- RE

- grund

- huske

- Fjern

- Repository

- anmode

- Kræver

- forskning

- rettigheder

- Risiko

- roller

- kører

- s

- samme

- siger

- Skærm

- sikker

- Sikret

- sikkerhed

- følsom

- tjener

- afsendt

- bør

- siden

- Situationen

- So

- Software

- nogle

- Nogen

- Kilde

- kildekode

- stjålet

- opbevaring

- Story

- Strateg

- Strategi

- Systemer

- tager

- hold

- prøve

- at

- The Source

- verdenen

- deres

- trussel

- tre

- Tim

- til

- værktøjer

- toyota

- udløse

- brug

- brugere

- Victim

- Hvad

- som

- med

- inden for

- arbejder

- world

- år

- Du

- Din

- zephyrnet