En visning af T 1 2022-trusselslandskabet set af ESET-telemetri og fra ESET-trusselsdetektions- og forskningseksperters perspektiv

Efter mere end to års afskærmning fra en global pandemi får vi en 'belønning': krig! Flere konflikter raser i forskellige dele af verden, men for os er denne en anderledes. På tværs af Slovakiets østlige grænser, hvor ESET har sit hovedkvarter og flere kontorer, kæmper ukrainere for deres liv og suverænitet i denne uprovokerede krig, og står over for en modstander, der er i besiddelse af atomvåben. Som du vil læse i ESET Threat Report T1 2022, modstår Ukraine angreb ikke kun i den fysiske verden, men også i cyberspace.

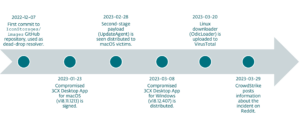

Vores udvalgte historie fortæller forskellige cyberangreb forbundet med den igangværende krig, som ESET-forskere analyserede eller hjalp med at afbøde. Dette inkluderer opstandelsen af berygtet Industroyer malware, der forsøger at målrette elektriske højspændingsstationer.

Kort før den russiske invasion registrerede ESET-telemetri et af to kraftige fald i RDP-angreb. Faldet i disse angreb kommer efter to år med konstant vækst - og som vi forklarer i afsnittet Udnyttelser, kan denne vending have en forbindelse til krigen i Ukraine. Men selv med dette efterår kom næsten 60 % af de indkommende RDP-angreb set i T1 2022 fra Rusland.

En anden bivirkning af krigen: Mens tidligere ransomware-trusler havde en tendens til at undgå mål placeret i Rusland, var Rusland i denne periode ifølge vores telemetri det mest målrettede land. Vi opdagede endda låseskærmsvarianter ved hjælp af den ukrainske nationale salut "Slava Ukraini" (Glory to Ukraine).

Ikke overraskende er krigen også blevet mærkbart udnyttet af spam og phishing-trusler. Umiddelbart efter invasionen den 24. februar begyndte svindlere at udnytte folk, der forsøgte at støtte Ukraine, ved hjælp af fiktive velgørenhedsorganisationer og indsamlinger som lokker. Den dag opdagede vi en stor stigning i spamregistreringer.

Vi kan også bekræfte, at Emotet – den berygtede malware, spredes primært gennem spam-e-mails – er tilbage efter sidste års nedtagningsforsøg og er skudt op igen i vores telemetri. Dets operatører udslyngede spamkampagne efter spamkampagne, hvor Emotet-registreringer voksede mere end hundrede gange!

Vores telemetri har naturligvis set mange andre trusler, der ikke er relateret til Rusland-Ukraine-krigen – jeg inviterer dig til at læse sektionen Statistik og tendenser i ESET Threat Report T1 2022 for at se det fulde billede.

De seneste måneder var også fulde af interessante forskningsresultater. Vores forskere afdækkede – blandt andet – den misbrug af kernedrivers sårbarheder; høj-påvirke UEFI-sårbarheder; cryptocurrency malware målrettet mod Android- og iOS-enheder; og kampagnerne af Mustang Panda, Don't Team, Winnti gruppe, og TA410 APT gruppe.

Med deres dybe dyk ned i Industroyer2, brud på luftgappede netværk, analyser af kampagner implementeret af InvisiMole, OilRig, MuddyWater, FreshFeline og TA410 APT-grupper, nåede ESET-forskere det til S4x22, CARO Workshop, Botconf og NorthSec-konferencerne – kan finde sammenfatninger af deres foredrag i det sidste afsnit af ESET Threat Report T1 2022. I de kommende måneder vil vi gerne invitere dig til ESET-foredrag på RSA, REcon, Black Hat USA, Virus Bulletin og mange andre konferencer .

Jeg ønsker dig en indsigtsfuld læsning.

Følge ESET research på Twitter for regelmæssige opdateringer om nøgletrends og toptrusler.

- blockchain

- coingenius

- cryptocurrency tegnebøger

- kryptoverveksling

- cybersikkerhed

- cyberkriminelle

- Cybersecurity

- afdeling for indenrigssikkerhed

- digitale tegnebøger

- firewall

- Kaspersky

- malware

- Mcafee

- Nexbloc

- plato

- platon ai

- Platon Data Intelligence

- Platon spil

- PlatoData

- platogaming

- Trusselsrapporter

- VPN

- Vi lever sikkerhed

- website sikkerhed

- zephyrnet