Brugere kan drage fordel af den kryptografiske beskyttelse, der tilbydes af GPG til at sikre filer og data, som de ønsker at holde godt skjult.

I denne vejledning vil jeg forklare de muligheder, du har til rådighed for at kryptere filer ved hjælp af open source-software på en Linux-, Mac- eller Windows-computer. Du kan derefter transportere denne digitale information på tværs af afstand og tid, til dig selv eller andre.

Programmet "GNU Privacy Guard" (GPG), en open source-version af PGP (Pretty Good Privacy), tillader:

- Kryptering med adgangskode.

- Hemmelig meddelelse ved hjælp af offentlig/privat nøglekryptografi

- Besked/datagodkendelse (ved hjælp af digitale signaturer og verifikation)

- Privat nøglegodkendelse (bruges i Bitcoin)

Mulighed én

Mulighed XNUMX er, hvad jeg vil demonstrere nedenfor. Du kan kryptere en fil ved at bruge en hvilken som helst adgangskode. Enhver person med adgangskoden kan derefter låse op (dekryptere) filen for at se den. Problemet er, hvordan sender du adgangskoden til nogen på en sikker måde? Vi er tilbage til det oprindelige problem.

Mulighed to

Mulighed to løser dette dilemma (sådan gør du her). I stedet for at låse filen med en adgangskode, kan vi låse den med en andens offentlige nøgle - at "nogen" er den tilsigtede modtager af beskeden. Den offentlige nøgle kommer fra en tilsvarende privat nøgle, og den private nøgle (som kun "nogen" har) bruges til at låse op (dekryptere) beskeden. Med denne metode sendes der aldrig nogen følsomme (ukrypterede) oplysninger. Meget fint!

Den offentlige nøgle er noget, der kan distribueres sikkert over internettet. Min er link., for eksempel. De sendes normalt til nøgleservere. Nøgleservere er ligesom noder, der gemmer offentlige nøgler. De opbevarer og synkroniserer kopier af folks offentlige nøgler. Her er en:

Du kan indtaste min e-mail og find min offentlige nøgle i resultatet. Jeg har også gemt den link. og du kan sammenligne, hvad du fandt på serveren.

Mulighed tre

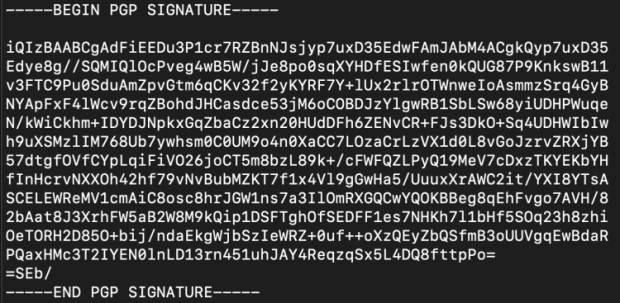

Mulighed tre handler ikke om hemmelige beskeder. Det handler om at kontrollere, at en meddelelse ikke er blevet ændret under leveringen. Det virker ved at have nogen med en privat nøgle underskrive nogle digitale data. Dataene kan være et brev eller endda software. Processen med at underskrive skaber en digital signatur (et stort antal afledt af den private nøgle og de data, der bliver underskrevet). Sådan ser en digital signatur ud:

Det er en tekstfil, der begynder med et "begynd"-signal og slutter med et "slut"-signal. Ind imellem er der en masse tekst, der faktisk koder for et enormt antal. Dette tal er afledt af den private nøgle (et kæmpe tal) og dataene (som faktisk også altid er et tal; alle data er nuller og etaller til en computer).

Enhver kan bekræfte, at dataene ikke er blevet ændret, siden den oprindelige forfatter underskrev dem ved at tage:

- Offentlig nøgle

- data

- underskrift

Outputtet til forespørgslen vil være TRUE eller FALSE. TRUE betyder, at den fil, du downloadede (eller meddelelsen), ikke er blevet ændret, siden udvikleren underskrev den. Meget sejt! FALSK betyder, at dataene er ændret, eller at den forkerte signatur anvendes.

Mulighed fire

Mulighed fire er ligesom mulighed tre, bortset fra at i stedet for at kontrollere, om dataene ikke er blevet ændret, vil TRUE betyde, at signaturen blev produceret af den private nøgle, der er knyttet til den tilbudte offentlige nøgle. Med andre ord har den person, der underskrev, den private nøgle til den offentlige nøgle, som vi har.

Interessant nok er dette alt, hvad Craig Wright skulle gøre for at bevise, at han er Satoshi Nakamoto. Han behøver faktisk ikke at bruge nogen mønter.

Vi har allerede adresserne (svarende til offentlige nøgler), der ejes af Satoshi. Craig kan derefter producere en signatur med sin private nøgle til disse adresser, kombineret med en hvilken som helst besked som "Jeg er virkelig Satoshi, haha!" og vi kan derefter kombinere beskeden, signaturen og adressen og få et SANDT resultat, hvis han er Satoshi, og et CRAIG_WRIGHT_IS_A_LIAR_AND_A_FRAUD-resultat, hvis han ikke er det.

Mulighed tre og fire - forskellen.

Det er faktisk et spørgsmål om, hvad du stoler på. Hvis du stoler på, at afsenderen ejer den private nøgle til den offentlige nøgle, du har, så kontrollerer verifikationen, at beskeden ikke er ændret.

Hvis du ikke har tillid til forholdet mellem den private nøgle/den offentlige nøgle, handler verifikation ikke om, at beskeden ændres, men om nøgleforholdet.

Det er det ene eller det andet for et FALSK resultat.

Hvis du får et SANDT resultat, så ved du, at BÅDE nøgleforholdet er gyldigt, OG meddelelsen er uændret siden signaturen blev produceret.

Hent GPG til din computer

GPG leveres allerede med Linux-operativsystemer. Hvis du er så uheldig at bruge en Mac, eller gud forbyde en Windows-computer, så skal du downloade software med GPG. Instruktioner til at downloade og hvordan man bruger det på disse operativsystemer kan findes her.

Du behøver ikke bruge nogen af de grafiske komponenter i softwaren, alt kan gøres fra kommandolinjen.

Kryptering af filer med en adgangskode

Opret den hemmelige fil. Dette kan være en simpel tekstfil eller en zip-fil, der indeholder mange filer, eller en arkivfil (tar). Afhængigt af hvor følsomme dataene er, kan du overveje at oprette filen på en computer med luftgab. Enten en stationær computer bygget uden WiFi-komponenter, og som aldrig skal forbindes til internettet via kabel, eller også kan du bygge en Raspberry Pi Zero v1.3 meget billigt med instruktioner her.

Brug en terminal (Linux/Mac) eller CMD.exe (Windows), skift din arbejdsmappe til det sted, hvor du placerer filen. Hvis det ikke giver mening, søg på internettet, og på fem minutter kan du lære, hvordan du navigerer i det filsystem, der er specifikt for dit operativsystem (søg: "Kommandoprompt for YouTube-navigering af filsystem", og inkluder dit operativsystems navn).

Fra den korrekte mappe kan du kryptere filen ("file.txt" for eksempel) sådan her:

gpg -c file.txt

Det er "gpg", et mellemrum, "-c", et mellemrum og derefter navnet på filen.

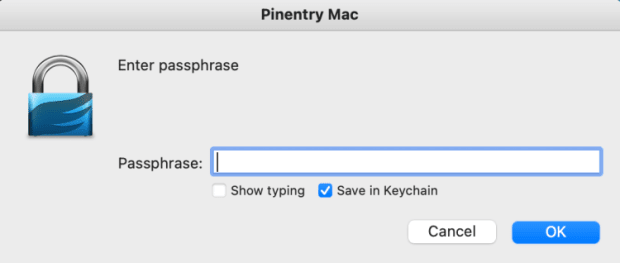

Du bliver derefter bedt om en adgangskode. Dette vil kryptere den nye fil. Hvis du bruger GPG Suite på Mac, skal du bemærke, at "Gem i nøglering" er markeret som standard (se nedenfor). Du vil måske ikke gemme denne adgangskode, hvis den er særlig følsom.

Uanset hvilket operativsystem du bruger, vil adgangskoden blive gemt i hukommelsen i 10 minutter. Du kan rydde det sådan her:

gpg-connect-agent reloadagent /bye

Når din fil er krypteret, forbliver den originale fil (ukrypteret), og en ny fil vil blive oprettet. Du skal beslutte, om du vil slette originalen eller ej. Den nye fils navn vil være det samme som originalen, men der vil være et ".gpg" i slutningen. For eksempel vil "file.txt" oprette en ny fil kaldet "file.txt.gpg". Du kan derefter omdøbe filen, hvis du ønsker det, eller du kunne have navngivet filen ved at tilføje ekstra muligheder i kommandoen ovenfor, sådan her:

gpg -c –output MySecretFile.txt file.txt

Her har vi "gpg", et mellemrum, "-c", et mellemrum, "–output", et mellemrum, det filnavn, du ønsker, et mellemrum, navnet på den fil, du krypterer.

Det er en god idé at øve sig i at dekryptere filen. Dette er en måde:

gpg file.txt.gpg

Dette er blot "gpg", et mellemrum og navnet på den krypterede fil. Du behøver ikke sætte nogen muligheder.

GPG-programmet vil gætte, hvad du mener, og vil forsøge at dekryptere filen. Hvis du gør dette umiddelbart efter at have krypteret filen, bliver du muligvis ikke bedt om en adgangskode, fordi adgangskoden stadig er i computerens hukommelse (i 10 minutter). Ellers skal du indtaste adgangskoden (GPG kalder det en adgangssætning).

Du vil bemærke med kommandoen "ls" (Mac/Linux) eller "dir"-kommandoen (Windows), at en ny fil er blevet oprettet i din arbejdsmappe uden filtypenavnet ".gpg". Du kan læse det fra kommandoprompten med (Mac/Linux):

kat fil.txt

En anden måde at dekryptere filen på er med denne kommando:

gpg -d file.txt.gpg

Dette er det samme som før, men med en "-d" mulighed også. I dette tilfælde oprettes der ikke en ny fil, men indholdet af filen udskrives på skærmen.

Du kan også dekryptere filen og angive outputfilens navn som dette:

gpg -d –output file.txt file.txt.gpg

Her har vi "gpg", et mellemrum, "-d", som strengt taget ikke er påkrævet, et mellemrum, "–output", et mellemrum, navnet på den nye fil, vi ønsker, et mellemrum og til sidst navnet på filen vi dekrypterer.

Sender den krypterede fil

Du kan nu kopiere denne fil til et USB-drev eller e-maile den. Det er krypteret. Ingen kan læse den, så længe adgangskoden er god (lang og kompliceret nok) og ikke kan knækkes.

Du kan sende denne besked til dig selv i et andet land ved at gemme den i e-mail eller skyen.

Nogle fjollede mennesker har gemt deres Bitcoin private nøgler til skyen i en ukrypteret tilstand, hvilket er latterligt risikabelt. Men hvis filen, der indeholder Bitcoin private nøgler, er krypteret med en stærk adgangskode, er det mere sikkert. Dette gælder især, hvis det ikke hedder "Bitcoin_Private_Keys.txt.gpg" – gør det ikke!

ADVARSEL: Det er vigtigt at forstå, at jeg på ingen måde opfordrer dig til at lægge dine Bitcoin private nøgleoplysninger på en computer (hardware tegnebøger blev oprettet for at give dig mulighed for aldrig at skulle gøre dette). Det, jeg forklarer her, er til særlige tilfælde under min vejledning. Mine elever i mentorprogram vil vide, hvad de laver og vil kun bruge en computer med luftgab og kender alle de potentielle risici og problemer og måder at undgå dem på. Indtast venligst ikke frøsætninger på en computer, medmindre du er sikkerhedsekspert og ved præcis, hvad du laver, og bebrejde mig ikke, hvis din bitcoin bliver stjålet!

Den krypterede fil kan også sendes til en anden person, og adgangskoden kan sendes separat, måske med en anden kommunikationsenhed. Dette er den enklere og mindre sikre måde sammenlignet med mulighed to, der er forklaret i begyndelsen af denne vejledning.

Der er faktisk alle mulige måder, du kan konstruere leveringen af en hemmelig besked på tværs af afstand og tid. Hvis du kender disse værktøjer, så tænk grundigt og grundigt over alle risici og scenarier, kan der laves en god plan. Eller jeg er klar til at hjælpe.

Held og lykke, og glad Bitcoining!

Dette er et gæsteindlæg af Arman The Parman. Udtalte meninger er helt deres egne og afspejler ikke nødvendigvis dem fra BTC Inc Bitcoin Magazine.

- 10

- Om

- tværs

- adresse

- adresser

- Fordel

- Alle

- allerede

- altid

- En anden

- Arkiv

- Godkendelse

- til rådighed

- før

- Begyndelse

- være

- jf. nedenstående

- Bitcoin

- BTC

- BTC Inc

- bygge

- Bunch

- kabel

- tilfælde

- lave om

- kontrol

- Kontrol

- Cloud

- Mønter

- kombineret

- Kommunikation

- sammenlignet

- computer

- tilsluttet

- indhold

- Tilsvarende

- kunne

- land

- Craig Wright

- skabe

- oprettet

- skaber

- Oprettelse af

- kryptografisk

- data

- levering

- Afhængigt

- desktop

- Udvikler

- enhed

- forskellige

- digital

- afstand

- distribueret

- Er ikke

- downloade

- køre

- i løbet af

- tilskynde

- ender

- enorm

- Indtast

- især

- at alt

- eksempel

- Undtagen

- ekspert

- udtrykt

- Endelig

- fundet

- få

- godt

- Gæst

- gæst Indlæg

- vejlede

- Gem

- have

- link.

- Hvordan

- How To

- HTTPS

- idé

- vigtigt

- I andre

- omfatter

- oplysninger

- Internet

- IT

- Nøgle

- nøgler

- stor

- LÆR

- Line (linje)

- linux

- Lang

- held

- mac

- lavet

- maerker

- Matter

- midler

- Hukommelse

- messaging

- måske

- nødvendigvis

- noder

- nummer

- tilbydes

- drift

- operativsystem

- operativsystemer

- Udtalelser

- Option

- Indstillinger

- Andet

- Ellers

- egen

- ejede

- især

- Adgangskode

- Mennesker

- måske

- person,

- sætninger

- potentiale

- praksis

- smuk

- Beskyttelse af personlige oplysninger

- private

- private nøgle

- Private nøgler

- Problem

- problemer

- behandle

- producere

- produceret

- Program

- beskytte

- beskyttelse

- offentlige

- offentlig nøgle

- offentlige nøgler

- afspejler

- forhold

- forblive

- påkrævet

- risici

- Risikabel

- Satoshi

- Satoshi Nakamoto

- Skærm

- Søg

- sikker

- sikkerhed

- frø

- forstand

- lignende

- Simpelt

- siden

- Software

- Løser

- nogle

- Nogen

- noget

- Space

- særligt

- tilbringe

- Tilstand

- butik

- stærk

- systemet

- Systemer

- tager

- terminal

- tid

- værktøjer

- transportere

- Stol

- Ubuntu

- forstå

- låse

- usb

- brug

- sædvanligvis

- Verifikation

- verificere

- Specifikation

- Hvad

- WHO

- wifi

- vinduer

- uden

- ord

- arbejder

- virker

- ville

- nul