Forbundet medicinsk udstyr har revolutioneret patientpleje og erfaring. Brugen af disse enheder til at håndtere kliniske og operationelle opgaver har imidlertid gjort dem til et mål for angribere, der ønsker at drage fordel af værdifulde patientdata og forstyrrede operationer. Faktisk, da Palo Alto Networks scannede mere end 200,000 infusionspumper på netværk af hospitaler og andre sundhedsorganisationer, fandt den ud af, at 75 % af disse infusionspumper havde mindst én sårbarhed eller sikkerhedsadvarsel.

Udover at være svære at beskytte, giver disse tilsluttede enheder udfordringer, når det kommer til at overholde sikkerhedskravene i love, såsom Health Insurance Portability and Accountability Act (HIPAA). Heldigvis er der flere strategier, hospitaler kan udnytte til at styrke deres forsvar. Her er fem handlingsrettede måder, hvorpå hospitaler kan hjælpe med at sikre medicinsk udstyr og yde livreddende patientpleje uden afbrydelser.

1. Opretholdelse af årvågen synlighed

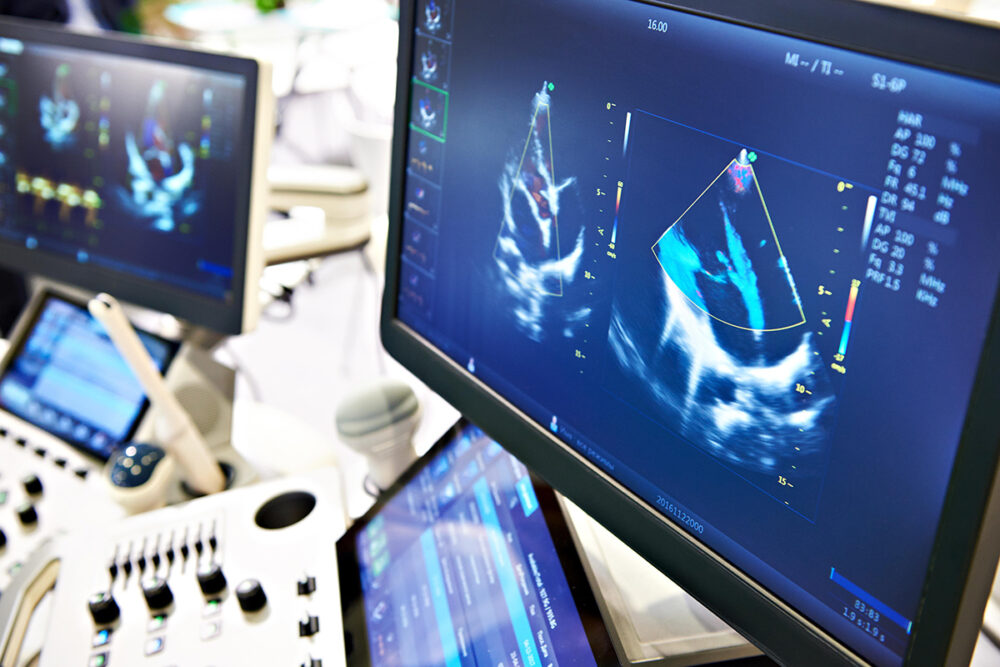

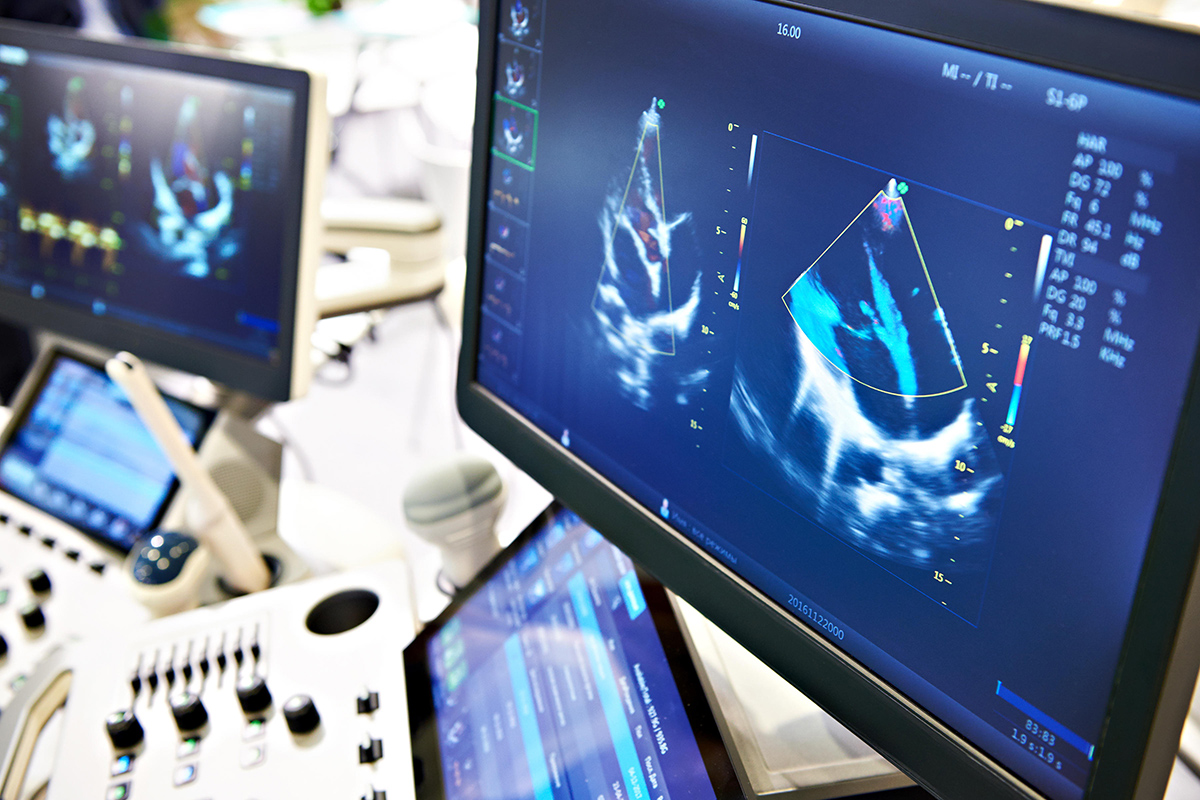

Udvikling af en nul tillid (ZT) sikkerhedstilgang er afgørende for at forsvare sig mod nutidens sofistikerede angreb, men det første skridt er at etablere fuldstændig synlighed af alle aktiver på tværs af netværket. Både InfoSec- og Biomed-teamet har brug for et omfattende billede af alle de aktiver, der bruges på et hospitals netværk, og hvor mange der er tilsluttet medicinsk udstyr for at få en klar forståelse af deres sårbarhedspunkter. Derefter skal teams gå ud over enhedsniveauet ved at identificere de vigtigste applikationer og nøglekomponenter, der kører under operativsystemet, for virkelig at håndhæve en ZT-tilgang. For eksempel at have indsigt i forskellige applikationer som f.eks elektroniske sundhedsjournaler (EPJ'er), billedarkiverings- og kommunikationssystemer (PACS) at behandle digital billeddannelse og kommunikation inden for medicin (DICOM) og Fast Healthcare Interoperability Resources (FHIR) data og andre forretningskritiske applikationer kan forbedre den overordnede synlighedsposition for aktiver.

2. Identifikation af enhedseksponeringer

Mange enheder er knyttet til forskellige sårbarheder, der falder ind under to kategorier: statiske og dynamiske eksponeringer. For eksempel består statiske eksponeringer typisk af Common Vulnerabilities and Exposures (CVE'er), som kan behandles uafhængigt. I modsætning hertil kan dynamiske eksponeringer findes i, hvordan enheder kommunikerer med hinanden, og hvor de sender information (inden for hospitalet eller til tredjeparter), hvilket gør dem mere udfordrende at identificere og adressere. Heldigvis vil kunstig intelligens og automatisering spille en stadig vigtigere rolle i at hjælpe hospitaler med at identificere disse eksponeringer ved at give datadrevet indsigt og proaktive anbefalinger til, hvordan man kan afhjælpe dem mere effektivt.

3. Implementering af en nultillidstilgang

Når først hospitaler har en klar forståelse af deres aktiver og eksponeringer, kan de omfavne en ZT-tilgang ved at begrænse adgangen til sårbare enheder og applikationer. Ved at adskille enheder og arbejdsbelastninger i mikrosegmenter, kan administratorer bedre administrere sikkerhedspolitikker baseret på mindst privilegeret adgang. Dette kan hjælpe hospitaler med at reducere deres angrebsoverflade, forbedre inddæmning af brud og styrke overholdelse af lovgivningen ved at placere enheder på forskellige segmenter med forskellige krav og sikkerhedskontroller. For eksempel, hvis en computer er kompromitteret på hospitalet, kan mikrosegmentering begrænse skaden på den specifikke enhed uden at påvirke medicinsk udstyr, der er afgørende for patientbehandling.

4. Udrulning af virtuel patching til ældre systemer

Medicinsk udstyr er typisk i brug på hospitaler i over et årti og kører som sådan ofte på ældre software og systemer. På grund af deres brugskrav er hospitaler muligvis ikke i stand til at opgradere eller lappe det specialiserede medicinske system, hvilket kan føre til en række unikke sikkerhedsproblemer. Derudover har hospitaler muligvis ikke råd til at tage enheder offline for at opdatere eller lappe på grund af risikoen for tab af pleje for patienten. Da hospitaler anvender en ZT-tilgang, kan de investere i andre former for beskyttelse, som f.eks virtuel patching at reducere eksponeringen af medicinsk udstyr. For eksempel kan værktøjer som næste generations firewalls anvende forsvar omkring enhedens netværk og applikationslag uden at skulle røre enheden fysisk.

5. Indførelse af gennemsigtighed på tværs af økosystemet

Kommunikation og gennemsigtighed er afgørende for at forhindre trusler fra starten. Hospitals-CSO'er og InfoSec-teams skal inkluderes i enhedsanskaffelsesprocessen, fordi de tilbyder et kritisk perspektiv på, hvordan man bedst beskytter enheder gennem deres livscyklus. Hospitaler, sikkerhedsteams, leverandører og enhedsproducenter skal arbejde sammen om at skabe løsninger og strategier, der holder sikkerheden på forkant med et medicinsk udstyrs forsvar. Historisk set, når hospitaler er under angreb, arbejder sikkerhedsteams sammen for at forsvare sig mod angribere. Efter angrebet forbliver informationen dog mellem sikkerhedsteamene og hospitalerne, med meget lidt information (hvis nogen) går tilbage for at informere enhedsproducenten om, hvordan de kan forbedre deres enhedssikkerhed. Hospitaler skal være mere proaktive, når det kommer til at dele direkte feedback med enhedsproducenter om områder, der kan forbedres.

I sidste ende, efterhånden som cybersikkerhedspolitikker fortsætter med at udvikle sig for medicinsk udstyr, er der måder, hvorpå vi kan skabe løsninger til at løse sikkerhedsudfordringer både nu og i fremtiden. Uanset det ukendte, kan vi gøre en mere proaktiv indsats for at sikre, at vi muliggør en skift-venstre tilgang til sikkerhed og fremmer en kultur af cyberresiliens for det medicinske samfund.

- SEO Powered Content & PR Distribution. Bliv forstærket i dag.

- PlatoData.Network Vertical Generative Ai. Styrk dig selv. Adgang her.

- PlatoAiStream. Web3 intelligens. Viden forstærket. Adgang her.

- PlatoESG. Kulstof, CleanTech, Energi, Miljø, Solenergi, Affaldshåndtering. Adgang her.

- PlatoHealth. Bioteknologiske og kliniske forsøgs intelligens. Adgang her.

- Kilde: https://www.darkreading.com/dr-tech/5-ways-hospitals-can-help-improve-their-iot-security

- :har

- :er

- :ikke

- :hvor

- 000

- 200

- a

- I stand

- Om

- adgang

- ansvarlighed

- tværs

- Lov

- Derudover

- adresse

- rettet

- administratorer

- vedtage

- mod

- mod angribere

- AI

- Alert

- Alle

- an

- ,

- enhver

- Anvendelse

- applikationer

- Indløs

- tilgang

- ER

- områder

- omkring

- AS

- Aktiver

- At

- angribe

- Angreb

- Automation

- tilbage

- baseret

- BE

- fordi

- være

- BEDSTE

- Bedre

- mellem

- Beyond

- styrke

- både

- brud

- men

- by

- CAN

- hvilken

- kategorier

- udfordringer

- udfordrende

- klar

- Klinisk

- kommer

- Fælles

- kommunikere

- Kommunikation

- kommunikationssystemer

- samfund

- fuldføre

- Compliance

- komponenter

- omfattende

- Kompromitteret

- computer

- tilsluttet

- Indeslutning

- fortsæt

- kontrast

- kontrol

- skabe

- kritisk

- Medarbejder kultur

- Cyber

- Cybersecurity

- data

- datastyret

- årti

- Forsvar

- enhed

- Enheder

- forskellige

- svært

- digital

- direkte

- forstyrret

- Forstyrrelse

- grund

- dynamisk

- hver

- effektivt

- indsats

- omfavne

- muliggør

- håndhæve

- sikre

- oprettelse

- udvikle sig

- eksempel

- erfaring

- Faktisk

- Fall

- FAST

- tilbagemeldinger

- firewalls

- Fornavn

- fem

- Til

- forkant

- formularer

- fremme

- fundet

- fra

- fremtiden

- få

- Go

- gå

- forståelse

- havde

- håndtere

- Have

- have

- Helse

- sygesikring

- sundhedspleje

- hjælpe

- hjælpe

- link.

- historisk

- hospital

- sygehuse

- Hvordan

- How To

- Men

- HTTPS

- identificere

- identificere

- if

- Imaging

- påvirker

- gennemføre

- vigtigt

- Forbedre

- in

- I andre

- medtaget

- stigende

- uafhængigt

- informere

- oplysninger

- INFOSEC

- infusion

- indsigt

- forsikring

- Interoperabilitet

- ind

- Invest

- tingenes internet

- spørgsmål

- IT

- jpg

- Holde

- Nøgle

- Love

- lag

- føre

- mindst

- Legacy

- Niveau

- Leverage

- livscyklus

- ligesom

- GRÆNSE

- begrænsende

- forbundet

- lidt

- leder

- off

- lavet

- Main

- Vedligeholdelse

- lave

- Making

- administrere

- Fabrikant

- Producenter

- mange

- Kan..

- medicinsk

- medicinsk udstyr

- medicin

- mere

- skal

- Behov

- behøve

- netværk

- net

- næste generation

- nu

- of

- off

- tilbyde

- offline

- tit

- on

- ONE

- på

- drift

- operativsystem

- operationelle

- Produktion

- or

- organisationer

- Andet

- ud

- i løbet af

- samlet

- Palo Alto

- parter

- patch

- lappe

- patient

- perspektiv

- Fysisk

- billede

- anbringelse

- plato

- Platon Data Intelligence

- PlatoData

- Leg

- punkter

- politikker

- bærbarhed

- præsentere

- forebyggelse

- privilegium

- Proaktiv

- behandle

- indkøb

- Profit

- beskytte

- beskyttelse

- give

- leverer

- pumper

- RE

- anbefalinger

- optegnelser

- reducere

- Uanset

- lovgivningsmæssige

- Regulatory Compliance

- Krav

- Ressourcer

- revolutioneret

- risici

- roller

- Rullende

- Kør

- kører

- s

- sikker

- sikkerhed

- sikkerhedspolitikker

- segmenter

- send

- adskille

- flere

- deling

- Software

- Løsninger

- SOLVE

- sofistikeret

- specialiserede

- specifikke

- starte

- Trin

- strategier

- Styrke

- sådan

- overflade

- systemet

- Systemer

- Tag

- mål

- opgaver

- hold

- end

- at

- Fremtiden

- oplysninger

- deres

- Them

- derefter

- Der.

- Disse

- de

- Tredje

- tredje partier

- denne

- dem

- trusler

- hele

- til

- i dag

- sammen

- værktøjer

- Gennemsigtighed

- virkelig

- Stol

- to

- typisk

- under

- nedenunder

- forståelse

- enestående

- Opdatering

- opgradering

- brug

- anvendte

- Værdifuld

- række

- forskellige

- leverandører

- meget

- Virtual

- synlighed

- Sårbarheder

- sårbarhed

- Sårbar

- måder

- we

- hvornår

- som

- vilje

- med

- inden for

- uden

- Arbejde

- arbejde sammen

- zephyrnet

- nul

- nul tillid

- ZT