Vigtigheden af, at organisationer forstår, hvem deres modstandere er, og hvordan de opererer mod deres virksomhedsmiljøer, kan ikke undervurderes. En organisations tilgang til test af cybersikkerhed og forbedringer af modstandsdygtighed i lyset af et stadig mere ustabilt trusselslandskab skal understøttes omkring dette perspektiv.

Kerneelementerne i et veldesignet cybersikkerhedstestprogram bør være at hjælpe organisationen med at identificere og afhjælpe sårbarheder, løbende udfordre detektions- og reaktionsevne, forfine trusselsefterretningsindsamlingsprioriteter og forbedre det overordnede hændelsesberedskab gennem kontinuerlig stresstest af reaktionsplaner. Det Prisen for en databrud 2022-rapport fra IBM viser de gennemsnitlige brudomkostningsbesparelser for organisationer, der regelmæssigt tester hændelsesresponsplaner, er $2.66 millioner (ca. £2 millioner).

Selvom der ikke er nogen ensartet løsning, er her fem vigtige overvejelser, som organisationer kan fokusere på, mens de udvikler en overordnet strategi til at opbygge og vedligeholde et cybersikkerhedstestprogram.

1. Samarbejd på tværs af teams

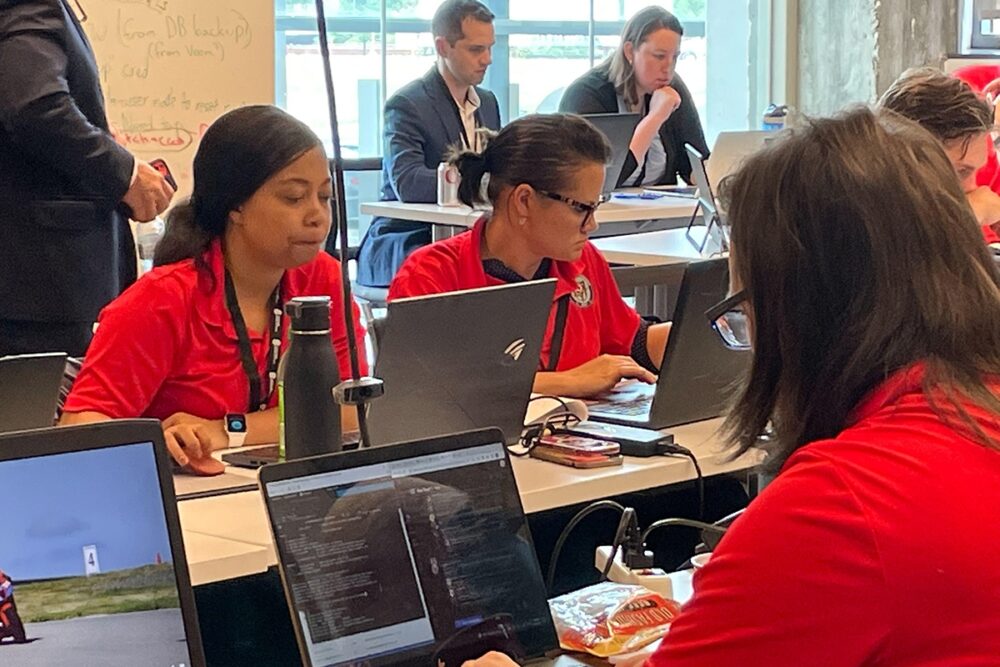

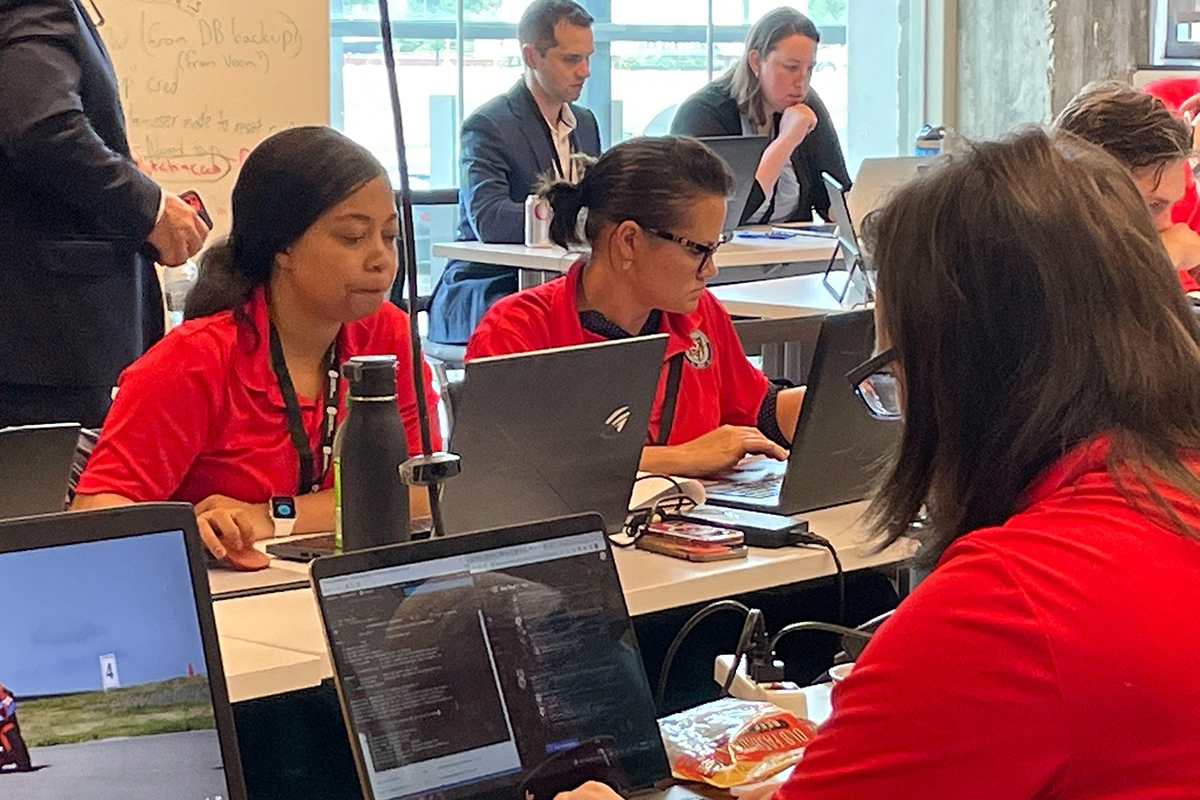

Samarbejde er der, hvor organisationens styrke ligger, så sikkerhedsteams bør fokusere på at opbygge interne relationer med forskellige grupper. Sikkerhedsteams bør huske, at den menneskelige komponent er kritisk og definere en klar proces for effektivt at tillade repræsentanter fra sikkerhedsoperationscenteret (SOC), risiko/compliance, sårbarhedsstyring (VM), cybertrusselsintelligens (CTI) og sikkerhedstestfunktioner til at drive samarbejdet.

Hvor det er muligt, tilskynd disse teams til at have personlige diskussioner. Dette vil skabe en mulighed for relationer på tværs af teams på et personligt niveau og udvikle en følelse af kammeratskab, der vil gå langt i at nå et fælles mål.

Oprettelse af en styringsramme, der definerer klare ansvarsområder og fremmer gennemsigtig kommunikation mellem disse teams for at dele resultater hurtigt, vil give mulighed for bedre beslutningstagning, hurtigere hændelsesrespons og en velafrundet forståelse af organisationens cyberkapaciteter.

Samarbejde giver mulighed for en øget forståelse af hinandens teknikker og metoder samt udveksling af viden og ekspertise for at forbedre trusselsdetektering og afbødningsstrategier.

2. Følg en efterretningsstyret og risikobaseret tilgang til definition af omfang

En proces til løbende at kurere trusselsintelligens bør gøre det muligt for organisationer at opbygge og vedligeholde et omfattende og opdateret bibliotek af baseline angrebsscenarier. Først skal du bestemme, hvilke trusselsaktørgrupper der sandsynligvis er motiverede til at målrette organisationen. Overlejring af dette med etablerede basisscenarier vil hjælpe med at definere en omfattende liste over taktik, teknikker og procedurer (TTP'er).

Organisationer har ofte flere aktiver i deres miljø, hvilket gør det vanskeligt at identificere risikopunkter og vurdere, hvor og hvor mange penge der skal bruges på sårbarhedsidentifikation og afhjælpning. Det er måske ikke realistisk set ud fra et tidsperspektiv at vurdere den fulde liste over identificerede TTP'er i forhold til alle aktiverne i omfanget.

En mere risikobaseret tilgang er at udskille en plausibel undergruppe af TTP-sekvenser og kreativt mix-and-match-infrastruktur og softwaredetaljer uden at være bundet til en omfattende tjekliste. Dette skaber målrettede underscenarier, som angrebssimuleringsteamet i første omgang kan fokusere på.

Denne tilgang vil hjælpe CISO'er mere detaljeret med at måle styrken af praktiske afbødninger, der findes, og identificere højprioriterede områder på tværs af kritiske forretningstjenester, mens de eksisterende ressourcer udnyttes optimalt.

3. Udfør kontinuerlig stresstest af cyberforsvarskontroller

Udnyt scenarierne og den prioriterede liste over definerede TTP'er til konstant at udøve organisationens tekniske og forretningsmæssige reaktion. Scenariernes undergruppe bør øges i kompleksitet, efterhånden som hændelsesprogram modnes. Hvor sikkerhedsteamet fejlede tidligere, skal disse scenarier gentages, så organisationen kan forbedre processen i tilfælde af et reelt angreb.

Det er vigtigt at vælge "lav-og-langsom" taktik, som SOC'en kan opdage, og VM-teamet kan afhjælpe - men gør ikke tingene for nemme. Omhyggelig udvælgelse af TTP'er, der er sværere for SOC at forsvare sig imod, tilskynder disse teams til konstant at skærpe deres teknik, samt presse organisationen til at opdatere responsstrategier.

Valget mellem kompleksitet, stealth og hastighed vil blive drevet af organisationens risikoprofil og trusselsprioriteter, der har bidraget til at forme det specifikke scenarie for test.

4. Indstil målinger for fælles forståelse og forbedringssporing

Succeskriterier skal defineres og spores for at demonstrere overordnet risikoreduktion for organisatoriske aktiver. Målinger såsom reducerede detektions- og/eller responstider, et fald i vellykkede angreb og så videre er nyttige til effektivt at formulere forbedringer til boardet.

Det er nyttigt at sammenligne resultaterne af tidligere og efterfølgende penetrationstests, røde holdøvelser og/eller målrettede angrebssimuleringer med fokus på antallet af højrisikosårbarheder identificeret og udnyttet, samt den samlede succesrate for testerne.

At være i stand til at analysere ændringer i trusselslandskabet og demonstrere en øget evne til at afbøde nuværende og udviklende trusler vil hjælpe CISO'er med at demonstrere forbedret risikoreduktion.

5. Etabler feedbackkanaler for at fremme procesforbedringer

Neddel testobservationer mod udførte TTP'er sammen med handlingsrelevante afbødninger identificeret langs angrebskæden. Testresultater vil også give en forbedret forståelse af, hvilke sårbarheder der er størst sandsynlighed for at blive udnyttet og kan hjælpe med at forfine risikoprioriteringen i VM-processen.

Deling af disse resultater i realtid til CTI-teamet giver dem mulighed for at overvåge for potentielle trusler, der kan udnytte sårbarheder, forbedrer den teoretiske forståelse af dokumenterede trusler og giver indsigt i hidtil ukendte sårbarheder, samt hjælper med at prioritere områder til yderligere forskning og analyse.

Et centraliseret dashboard til at samle testoutput i realtid fra marken, som kan give de relevante SOC-teams interessenter huller identificeret i sikkerhedsovervågningsværktøjer og alarmsystemer, er yderst nyttigt.

Tilvejebringelse af en træningsområde at øve og validere IR-planer og at identificere områder, hvor responstider skal forbedres, er nyttigt for at forbedre det overordnede hændelsesberedskab.

Slutmålet

WEF Global Cybersecurity Outlook 2023 oplyser, at 43 % af virksomhedslederne mener, at deres organisation sandsynligvis vil blive ramt af et større angreb inden for de næste to år. En altomfattende ændring af cybersikkerhedstest, gennem øget samarbejde og forbedrede risikostyringsprocesser, øger modstandsdygtigheden over for cyberangreb.

- SEO Powered Content & PR Distribution. Bliv forstærket i dag.

- PlatoAiStream. Web3 Data Intelligence. Viden forstærket. Adgang her.

- Udmøntning af fremtiden med Adryenn Ashley. Adgang her.

- Køb og sælg aktier i PRE-IPO-virksomheder med PREIPO®. Adgang her.

- Kilde: https://www.darkreading.com/edge-articles/5-ways-security-testing-can-aid-incident-response

- :er

- :ikke

- :hvor

- 2022

- 66

- a

- evne

- I stand

- opnå

- tværs

- mod

- Støtte

- Alle

- tillade

- tillader

- sammen

- også

- an

- analyse

- analysere

- ,

- påskønnelse

- tilgang

- ER

- områder

- omkring

- AS

- Vurdering

- Aktiver

- At

- angribe

- Angreb

- gennemsnit

- Baseline

- BE

- være

- Tro

- Bedre

- mellem

- board

- Bound

- brud

- bygge

- Bygning

- virksomhed

- men

- by

- kammeratskab

- CAN

- kan ikke

- kapaciteter

- omhyggeligt

- center

- centraliseret

- kæde

- udfordre

- lave om

- Ændringer

- kanaler

- valg

- klar

- samarbejde

- samarbejde

- Fælles

- Kommunikation

- sammenligne

- kompleksitet

- Compliance

- komponent

- omfattende

- overvejelser

- konstant

- kontinuerlig

- kontinuerligt

- bidrog

- Core

- Koste

- omkostningsbesparelser

- skabe

- skaber

- kriterier

- kritisk

- Nuværende

- Cyber

- cyberangreb

- Cybersecurity

- instrumentbræt

- data

- bruddet

- Beslutningstagning

- falde

- Forsvar

- definerede

- definerer

- demonstrere

- detaljer

- Detektion

- Bestem

- udvikle

- udvikling

- forskellige

- svært

- diskussioner

- Don

- ned

- køre

- drevet

- hver

- let

- effektivt

- elementer

- muliggøre

- tilskynde

- tilskynder

- ende

- forbedre

- forbedret

- Forbedrer

- Enterprise

- Miljø

- miljøer

- etablere

- etableret

- begivenhed

- udviklende

- udveksling

- Dyrke motion

- eksisterer

- eksisterende

- ekspertise

- Exploit

- Exploited

- omfattende

- ekstremt

- Ansigtet

- mislykkedes

- hurtigere

- tilbagemeldinger

- felt

- fund

- Fornavn

- Fokus

- fokusering

- følger

- Til

- Framework

- fra

- fuld

- funktioner

- yderligere

- huller

- indsamling

- Global

- Go

- mål

- regeringsførelse

- Gruppens

- Have

- hjælpe

- hjælper

- link.

- Høj

- høj risiko

- Hit

- Hvordan

- HTTPS

- menneskelig

- IBM

- Identifikation

- identificeret

- identificere

- identificere

- betydning

- vigtigt

- Forbedre

- forbedret

- forbedringer

- in

- personligt

- hændelse

- hændelsesrespons

- Forøg

- øget

- stigende

- Infrastruktur

- i første omgang

- indsigt

- Intelligens

- interne

- ind

- IT

- jpg

- Nøgle

- viden

- landskab

- ledere

- Niveau

- Bibliotek

- ligger

- Sandsynlig

- Liste

- Lang

- vedligeholde

- større

- lave

- maerker

- ledelse

- modnes

- Kan..

- måle

- metoder

- Metrics

- million

- afbøde

- afbødning

- penge

- Overvåg

- overvågning

- mere

- mest

- motiveret

- meget

- skal

- Behov

- næste

- ingen

- nummer

- of

- tit

- on

- betjene

- Produktion

- Opportunity

- organisation

- organisatorisk

- organisationer

- Andet

- ud

- Outlook

- samlet

- trænge ind

- Udfør

- personale

- perspektiv

- planer

- plato

- Platon Data Intelligence

- PlatoData

- plausibel

- punkter

- mulig

- potentiale

- Praktisk

- praksis

- tidligere

- tidligere

- prioritering

- Prioriter

- prioriteret

- prioritet

- procedurer

- behandle

- Processer

- Profil

- Program

- fremmer

- give

- giver

- Skub ud

- hurtigt

- Sats

- ægte

- realtid

- realistisk

- Rød

- Reduceret

- reduktion

- raffinere

- regelmæssigt

- Relationer

- relevant

- huske

- gentaget

- indberette

- Repræsentanter

- forskning

- modstandskraft

- Ressourcer

- svar

- ansvar

- Resultater

- Risiko

- risikostyring

- s

- Besparelser

- scenarie

- scenarier

- rækkevidde

- sikkerhed

- udvælgelse

- forstand

- Tjenester

- sæt

- flere

- forme

- Del

- delt

- bør

- Shows

- simulation

- So

- Software

- løsninger

- specifikke

- hastighed

- brugt

- interessenter

- Stater

- Stealth

- strategier

- Strategi

- styrke

- efterfølgende

- succes

- vellykket

- sådan

- Systemer

- taktik

- mål

- målrettet

- hold

- hold

- Teknisk

- teknikker

- prøve

- testere

- Test

- tests

- at

- deres

- Them

- teoretisk

- Der.

- Disse

- de

- ting

- denne

- trussel

- trusler

- Gennem

- tid

- gange

- timing

- til

- også

- værktøjer

- gennemsigtig

- to

- forstå

- forståelse

- ukendt

- up-to-date

- Opdatering

- Ved hjælp af

- VALIDATE

- flygtige

- Sårbarheder

- sårbarhed

- Vej..

- måder

- GODT

- som

- mens

- WHO

- vilje

- med

- inden for

- uden

- år

- zephyrnet