Den hastighed, hvormed udviklere lækkede kritiske softwarehemmeligheder, såsom adgangskoder og API-nøgler, hoppede med det halve for at nå 5.5 ud af hver 1,000 commits til GitHub-lagre.

Det fremgår af en rapport offentliggjort af hemmelighedshåndteringsfirmaet GitGuardian i denne uge. Selvom procentdelen virker lille, har firmaet samlet set opdaget mindst 10 millioner tilfælde af hemmeligheder, der lækker til et offentligt depot, hvilket tegner sig for mere end 3 millioner unikke hemmeligheder i alt, udtalte virksomheden i sin "2022 State of Secrets Sprawl"-rapport.

Mens generiske adgangskoder tegnede sig for størstedelen (56 %) af hemmeligheder, involverede mere end en tredjedel (38 %) en højentropi-hemmelighed, der inkluderer API-nøgler, tilfældige talgenerator-frø og andre følsomme strenge.

Efterhånden som flere virksomheder flytter deres applikationsinfrastruktur og drift til skyen, er API-nøgler, legitimationsoplysninger og andre softwarehemmeligheder blevet afgørende for deres virksomheds sikkerhed. Når disse hemmeligheder lækker, kan resultaterne være ødelæggende eller i det mindste dyre.

"Hemmeligheder er kronjuvelerne i enhver virksomhed eller organisation - de kan virkelig give adgang til alle dine systemer og infrastruktur," siger Mackenzie Jackson, sikkerheds- og udvikleradvokat hos GitGuardian. "Risikoen kan være alt fra komplette systemovertagelser til små dataeksponeringer eller forskellige andre ting."

"Millioner af sådanne nøgler akkumuleres hvert år, ikke kun i offentlige rum, såsom kodedelingsplatforme, men især i lukkede rum såsom private depoter eller virksomheders it-aktiver," GitGuardian udtalt i sin "2023 State of Secrets Sprawl"-rapport.

Og selv de private rum kan være sårbare. I januar advarede for eksempel samarbejds- og meddelelsesplatformen Slack brugere om, at et "begrænset antal Slack-medarbejdertokens" var blevet stjålet af en trusselskuespiller, som derefter downloadede private kodelagre. I maj sidste år erkendte udbyderen af cloudapplikationsplatformen Heroku, et datterselskab af Salesforce, at en angriber havde stjålet en database med hashed og saltet adgangskode efter få adgang til de OAuth-tokens, der bruges til at integrere med GitHub.

Infrastruktur — som … Ups!

En del af årsagen til stigningen i lække hemmeligheder er pga infrastruktur-som-kode (IaC) er blevet meget mere populær. IaC er styring og levering af infrastruktur gennem kode i stedet for gennem manuelle processer, og i 2022 steg antallet af IaC-relaterede filer og artefakter, der blev pushet til GitHub-lagre, med 28 %. Langt størstedelen (83%) af filerne består af konfigurationsfiler til Docker, Kubernetes eller Terraform, ifølge GitGuardian.

IaC giver udviklere mulighed for at specificere konfigurationen af den infrastruktur, der bruges af deres applikation, herunder servere, databaser og softwaredefineret netværk. For at kontrollere alle disse komponenter er hemmeligheder ofte nødvendige, siger Jackson.

"Angrebsfladen bliver ved med at udvide sig," siger han. "Infrastruktur-som-kode er blevet denne nye ting, og den er eksploderet med popularitet, og infrastruktur har brug for hemmeligheder, så infrastruktur-som-kode [filer] indeholder ofte hemmeligheder."

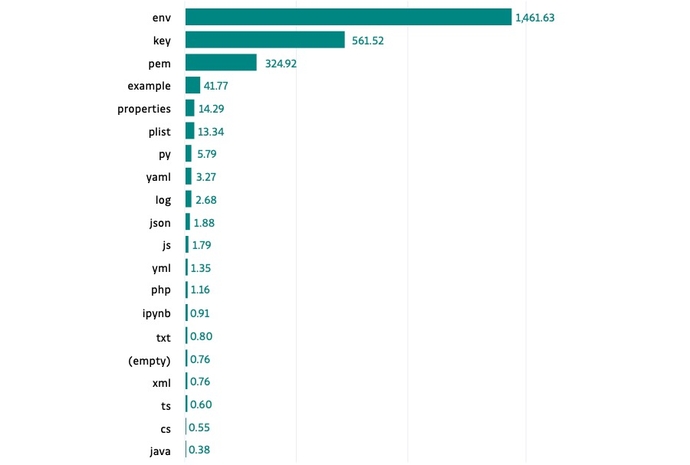

Derudover betragtes tre filtyper, der almindeligvis bruges som caches for følsomme programoplysninger - .env, .key og .pem - som de mest følsomme, defineret som at have flest hemmeligheder pr. fil. Udviklere bør næsten altid undgå at udgive disse filer til et offentligt lager, siger Jackson.

"Hvis en af disse filer er i dit Git-lager, så ved du, at du har huller i din sikkerhed," siger han. “Selvom filen ikke indeholder hemmeligheder, burde de bare aldrig være der. Du bør have forebyggelse på plads for at sikre, at de ikke er der og alarmere på plads for at vide, hvornår de er der."

Af den grund bør virksomheder løbende scanne systemer og filer for hemmeligheder og få synlighed og mulighed for at blokere potentielle farlige filer, tilføjer Jackson.

"Du vil scanne hele din infrastruktur for at sikre, at du har synlighed," siger han. "Og så inkluderer de næste trin implementering af værktøjer til at tjekke ingeniører og udviklere ... for at opdage eventuelle hemmeligheder, når de glider ud."

- SEO Powered Content & PR Distribution. Bliv forstærket i dag.

- Platoblokkæde. Web3 Metaverse Intelligence. Viden forstærket. Adgang her.

- Kilde: https://www.darkreading.com/application-security/inside-threat-developers-leaked-10m-credentials-passwords-2022

- :er

- $ 10 millioner

- 000

- 1

- 10

- 2022

- 2023

- 7

- a

- evne

- adgang

- Ifølge

- Bogføring og administration

- Ophobe

- Desuden

- Tilføjer

- fortaler

- Efter

- Alle

- tillader

- altid

- ,

- og infrastruktur

- api

- API NØGLER

- Anvendelse

- ER

- AS

- Aktiver

- At

- angribe

- BE

- fordi

- bliver

- Bloker

- virksomhed

- by

- CAN

- Chart

- kontrollere

- lukket

- Cloud

- kode

- samarbejde

- almindeligt

- Virksomheder

- selskab

- fuldføre

- komponenter

- Konfiguration

- betragtes

- Bestående

- indeholder

- indeholder

- kontinuerligt

- kontrol

- Corporate

- Legitimationsoplysninger

- kritisk

- Crown

- Dangerous

- data

- Database

- databaser

- definerede

- opdaget

- ødelæggende

- Udvikler

- udviklere

- Docker

- Medarbejder

- Ingeniører

- Miljø

- især

- Endog

- Hver

- ekspanderende

- dyrt

- File (Felt)

- Filer

- Firm

- Til

- fra

- vinder

- generator

- Git

- GitHub

- indrømme

- Halvdelen

- hash'et

- Have

- have

- Huller

- HTTPS

- gennemføre

- in

- omfatter

- omfatter

- Herunder

- Forøg

- øget

- oplysninger

- Infrastruktur

- instans

- i stedet

- integrere

- involverede

- IT

- ITS

- Jackson

- januar

- jpg

- sprang

- Nøgle

- nøgler

- Kend

- Efternavn

- lække

- Limited

- Flertal

- lave

- styring

- manuel

- max-bredde

- messaging

- million

- millioner

- mere

- mest

- bevæge sig

- nødvendig

- behov

- netværk

- Ny

- næste

- nummer

- oauth

- of

- ONE

- Produktion

- organisation

- Andet

- samlet

- Adgangskode

- Nulstilling/ændring af adgangskoder

- procentdel

- Place

- perron

- Platforme

- plato

- Platon Data Intelligence

- PlatoData

- Populær

- popularitet

- potentiale

- Forebyggelse

- private

- Processer

- udbyder

- offentlige

- offentliggjort

- Publicering

- skubbet

- tilfældig

- Sats

- RE

- nå

- grund

- indberette

- Repository

- Resultater

- Risiko

- s

- salgsstyrke

- siger

- scanne

- Secret

- sikkerhed

- frø

- synes

- følsom

- Servere

- bør

- slæk

- lille

- So

- Software

- Kilde

- rum

- Tilstand

- erklærede

- Steps

- stjålet

- datterselskabet

- sådan

- overflade

- systemet

- Systemer

- terraform

- at

- deres

- Der.

- Disse

- ting

- ting

- Tredje

- denne uge

- trussel

- tre

- Gennem

- til

- Tokens

- værktøjer

- I alt

- typer

- typisk

- enestående

- brugere

- forskellige

- Vast

- synlighed

- Sårbar

- uge

- som

- WHO

- med

- år

- Du

- Din

- zephyrnet