Cybersikkerhed Operation Center (SOC)-modellens fokus er flyttet til udvidet detektion og respons (XDR). Konstrueret korrekt lægger XDR mindre pres og omkostninger på sikkerhedsinformations- og hændelsesstyringssystemet (SIEM) for at korrelere komplekse sikkerhedsadvarsler. Det gør også et bedre stykke arbejde som en enkelt rude til billetsalg, alarmering og orkestrering af automatisering og respons.

XDR er en reel mulighed for at sænke platformsomkostninger og forbedre detektion, men det kræver, at man forpligter sig til nogle få principper, der går imod den etablerede måde at tænke SOC'er på.

Intelligente datarørledninger og datasøer er en nødvendighed

Takeaway: En sikkerhedsdatapipeline kan fjerne logaffald før opbevaring og dirigere logfiler til det mest passende sted.

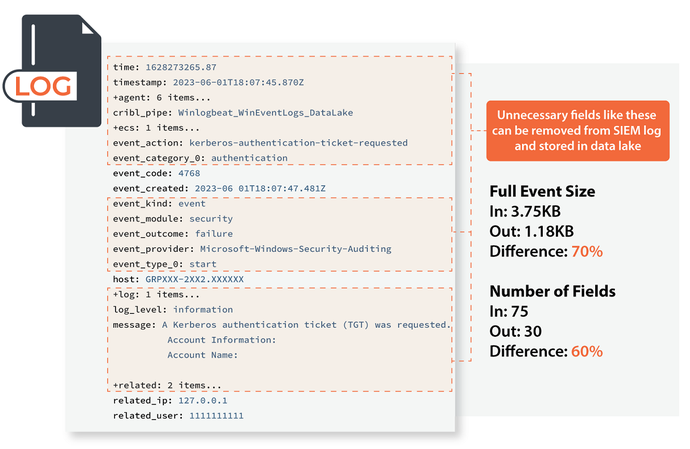

At administrere din sikkerhedsdatapipeline på en intelligent måde kan have en massiv indvirkning på at kontrollere udgifterne ved at forbehandle hver log og eliminere overskydende spild, især når din primære omkostningsdriver er GB pr. dag. Overvej følgende eksempel, der viser før og efter størrelsen af Windows Active Directory (AD) logfiler.

Den gennemsnitlige indgående hændelse havde 75 felter og en størrelse på 3.75 KB. Efter at have fjernet overflødige og unødvendige felter, har loggen 30 felter og en størrelse på 1.18KB. Det er en reduktion på 68.48 % af SIEM-lagringsomkostningerne.

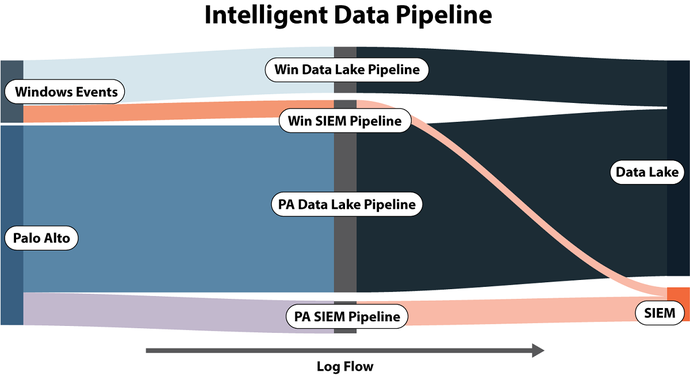

Det er lige så vigtigt at anvende lignende værdianalyse for, hvor du sender hver log. Ikke alle logfiler skal sendes til SIEM! Kun logfiler, der driver en kendt detektion, bør sendes til SIEM. Alle andre, der bruges til at støtte undersøgelser, berigelse og trusselsjagt, bør gå til sikkerhedsdatasøen. En intelligent datapipeline kan træffe routingbeslutninger undervejs for hver log og reducere dine omkostninger yderligere.

Fokus på detektion og forebyggelse tættest på truslen

Takeaway: Produkt-native detektioner er blevet dramatisk bedre; SIEM bør være en sidste forsvarslinje.

SIEM plejede at være et af de eneste værktøjer, der kunne korrelere og analysere rå logfiler og identificere advarsler, der skal løses. Dette var i vid udstrækning en afspejling af, at andre værktøjer var enkeltformål og generelt dårlige til at identificere problemer af sig selv. Som et resultat gav det mening at sende alt til SIEM og skabe komplekse korrelationsregler for at sortere signalet fra støjen.

Dagens landskab har ændret sig med endpoint detection and response (EDR) værktøjer. Moderne EDR er i det væsentlige SIEM på slutpunktet. Det har de samme muligheder til at skrive detektionsregler på endepunkter, som SIEM'en har, men nu er der ingen grund til at sende hver eneste bit af telemetridata ind i SIEM'en.

EDR-leverandører er blevet markant bedre til at opbygge og vedligeholde out-of-the-box detektioner. Vi har konsekvent set et betydeligt fald i detektioner og forebyggelse, der tilskrives SIEM i løbet af vores lilla hold engagementer til fordel for værktøjer som EDR og næste generations firewalls (NGFW). Der er undtagelser som f.eks Kerberoasting (hvilket on-premises AD ikke har meget dækning for). Når du flytter til ren sky for AD, vil selv disse typer af detektioner blive håndteret af "edge"-værktøjer som Microsoft Defender for Endpoint.

Spil til din SIEM Strong Suit

Takeaway: At have en bevidst proces til konsekvent at måle og forbedre dine detektionsevner er langt mere værdifuldt end at have noget specifikt SIEM-værktøj på markedet.

Lilla teaming på tværs af industrier og detektionsøkosystemer har givet os mulighed for at forstå effektiviteten af mange moderne EDR, NGFW, SIEM og andre værktøjer. Vi scorer og benchmarker lilla holdresultater og trender forbedringerne over tid. Vi har i løbet af de sidste fem år fundet ud af, at den SIEM, du køber, ikke har nogen målbar sammenhæng med lilla holdscore. Proces, tuning og test er det, der betyder noget.

SIEM-værktøjer har arkitektoniske forskelle, der kan gøre en til en bedre eller dårligere egnet til dit miljø, men at købe en specifik SIEM for markant at forbedre dine detektionsevner vil ikke vise sig. Fokuser i stedet din indsats på dashboards og sammenhænge, der understøtter trusselsjagt og hændelsesreaktionsindsats.

Juster EDR, SIEM og SOAR i din XDR-arkitektur

Takeaway: Sikkerhedsautomatisering og kunstig intelligens (AI)-forbedret triage er fremtiden, men bør behandles med forsigtighed. Ikke al automatisering behøver at udelukke al menneskelig involvering.

Fremtiden for XDR er koblet med tæt integrerede sikkerhedsorkestrerings-, automatiserings- og responsteknologier (SOAR). XDR-koncepter erkender, at det, der virkelig betyder noget, er ikke hvor hurtigt du kan opdage en trussel, men hvor hurtigt du kan neutralisere en trussel. "Hvis dette - så det" SOAR-automatiseringsmetoder er ikke effektive i scenarier i den virkelige verden. En af de bedste tilgange, vi har set i XDR-automatisering, er:

- Udfør en lilla teamøvelse for at identificere, hvilke aktuelle detektionsbegivenheder der er optimeret (meget lave falske positive rater) og kan have tillid til et automatisk svar.

- Opret en spillebog med automatiseret svar, men indsæt menneskelige indgrebstrin for at opnå selvtillid, før du vender det helt over til automatisering. Vi kalder dette "semi-automatisering", og det er et smart første skridt.

XDR er et buzzword, men når det ses på en teknologiagnostisk måde, er det baseret på et godt grundlag. Hvor det er størst sandsynlighed for, at organisationer fejler, er at anvende ældre SIEM-administrationsfilosofier på moderne XDR-arkitekturer. Disse programdesignfilosofier vil sandsynligvis forbedre dine muligheder og reducere dine omkostninger.

Om forfatteren

Mike Pinch kom til Security Risk Advisors i 2018 efter at have tjent 6 år som Chief Information Security Officer ved University of Rochester Medical Center. Mike er nationalt anerkendt som førende inden for cybersikkerhed, har talt ved konferencer, herunder HITRUST, H-ISAC, og har bidraget til nationale standarder for sundhedspleje og offentlige sundhedssektors cybersikkerhedsrammer. Mike fokuserer på GCP-, AWS- og Azure-sikkerhed, primært for at hjælpe SOC-teams med at forbedre deres muligheder. Mike er en aktiv udvikler og nyder i øjeblikket at flette moderne AI-teknologier ind i almindelige cybersikkerhedsudfordringer.

- SEO Powered Content & PR Distribution. Bliv forstærket i dag.

- PlatoData.Network Vertical Generative Ai. Styrk dig selv. Adgang her.

- PlatoAiStream. Web3 intelligens. Viden forstærket. Adgang her.

- PlatoESG. Automotive/elbiler, Kulstof, CleanTech, Energi, Miljø, Solenergi, Affaldshåndtering. Adgang her.

- BlockOffsets. Modernisering af miljømæssig offset-ejerskab. Adgang her.

- Kilde: https://www.darkreading.com/operations/architecting-xdr-save-money-and-your-soc-sanity

- :har

- :er

- :ikke

- :hvor

- 1

- 2018

- 30

- 7

- 75

- a

- Om

- tværs

- aktiv

- Ad

- rådgivere

- Efter

- mod

- AI

- Advarsler

- Alle

- tilladt

- også

- an

- analyse

- analysere

- ,

- enhver

- Anvendelse

- tilgange

- passende

- arkitektonisk

- ER

- kunstig

- kunstig intelligens

- AS

- At

- Automatiseret

- Automation

- gennemsnit

- AWS

- Azure

- Bad

- baseret

- BE

- før

- være

- benchmark

- BEDSTE

- Bedre

- Bit

- Bygning

- men

- købe

- Købe

- buzzword

- by

- ringe

- CAN

- kapaciteter

- hvilken

- forsigtighed

- center

- udfordringer

- ændret

- chef

- informationssikkerhedschef

- Cloud

- begå

- Fælles

- komplekse

- begreber

- konferencer

- tillid

- Overvej

- bidrog

- styring

- Korrelation

- Koste

- Omkostninger

- kunne

- koblede

- dækning

- skabe

- Nuværende

- For øjeblikket

- Cyber

- cybersikkerhed

- Cybersecurity

- dashboards

- data

- Data Lake

- dag

- afgørelser

- falde

- Forsvar

- Design

- Detektion

- Udvikler

- forskelle

- gør

- gør ikke

- dramatisk

- køre

- driver

- i løbet af

- hver

- økosystemer

- Edge

- Effektiv

- virkningsfuldhed

- indsats

- eliminere

- Endpoint

- Miljø

- lige

- især

- væsentlige

- etableret

- Endog

- begivenhed

- begivenheder

- Hver

- at alt

- eksempel

- overskydende

- Dyrke motion

- FAIL

- falsk

- langt

- Mode

- FAST

- favorisere

- få

- felt

- Fields

- firewalls

- Fornavn

- passer

- Fokus

- fokuserer

- efter

- Til

- fundet

- Fonde

- rammer

- fra

- fuldt ud

- yderligere

- fremtiden

- Gevinst

- generelt

- glas

- Go

- godt

- havde

- Have

- have

- Helse

- Health Care

- hjælpe

- Hvordan

- HTTPS

- menneskelig

- Jagt

- identificere

- identificere

- if

- KIMOs Succeshistorier

- vigtigt

- Forbedre

- forbedringer

- in

- Herunder

- industrier

- oplysninger

- informationssikkerhed

- i stedet

- integreret

- Intelligens

- Intelligent

- indgriben

- ind

- Undersøgelser

- involvering

- spørgsmål

- IT

- Job

- sluttede

- kendt

- sø

- landskab

- vid udstrækning

- Efternavn

- leder

- Legacy

- mindre

- ligesom

- Sandsynlig

- Line (linje)

- placering

- log

- Lav

- lavere

- lavet

- Vedligeholdelse

- lave

- ledelse

- mange

- Marked

- massive

- Matter

- Matters

- max-bredde

- måle

- medicinsk

- metoder

- microsoft

- mike

- model

- Moderne

- penge

- mere

- mest

- bevæge sig

- meget

- national

- nationalt

- Behov

- behov

- næste generation

- ingen

- Støj

- nu

- of

- Officer

- on

- ONE

- kun

- drift

- Opportunity

- optimeret

- or

- orkestrering

- organisationer

- Andet

- Andre

- vores

- ud

- i løbet af

- brød

- forbi

- filosofier

- pipeline

- perron

- plato

- Platon Data Intelligence

- PlatoData

- positiv

- tryk

- Forebyggelse

- primært

- primære

- principper

- Forud

- behandle

- Program

- Bevise

- offentlige

- folkesundheden

- sætter

- priser

- Raw

- ægte

- virkelige verden

- virkelig

- genkende

- anerkendt

- reducere

- reduktion

- refleksion

- Fjern

- fjernet

- fjernelse

- Kræver

- svar

- resultere

- Resultater

- Risiko

- R

- routing

- regler

- s

- samme

- Gem

- scenarier

- score

- sektor

- sikkerhed

- set

- send

- forstand

- sendt

- servering

- forskudt

- SKIB

- bør

- Signal

- betydeligt

- lignende

- enkelt

- betydelige

- Størrelse

- Smart

- svæve

- specifikke

- udgifterne

- talt

- Sponsoreret

- standarder

- Trin

- Steps

- opbevaring

- opbevaret

- stærk

- support

- Støtte

- systemet

- hold

- hold

- Teknologier

- Test

- end

- at

- Fremtiden

- deres

- selv

- derefter

- Der.

- Disse

- Tænker

- denne

- dem

- trussel

- billettering

- stramt

- tid

- til

- værktøj

- værktøjer

- traditionelle

- Trend

- betroet

- TUR

- typer

- forstå

- universitet

- us

- anvendte

- Værdifuld

- værdi

- Ve

- leverandører

- meget

- var

- Affald

- Vej..

- we

- Hvad

- hvornår

- som

- vilje

- vinduer

- med

- værre

- skriver

- XDR

- år

- Du

- Din

- zephyrnet