Internettet er et kaotisk medie - pakker har en tendens til at flyde fra et ensartet distribueret sæt af kilder til en række forskellige destinationer.

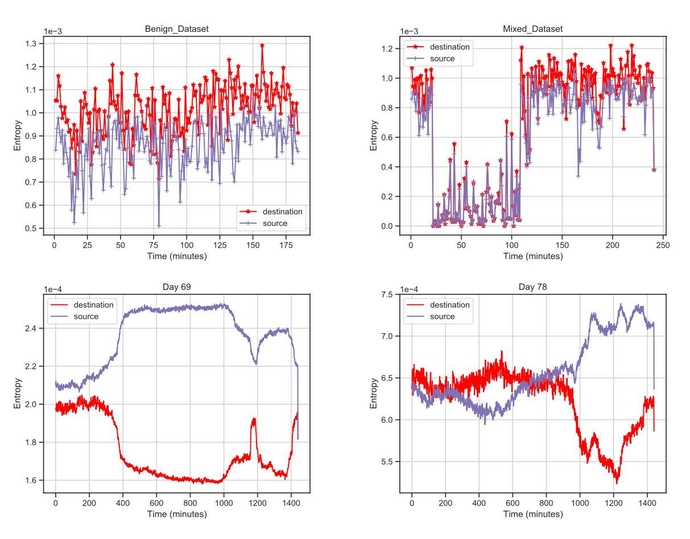

Men under et distribueret denial-of-service-angreb (DDoS) bliver kaosset pludselig mere ordnet: Et stort antal enheder sender netværkspakker til et begrænset antal adresser i en lille tidsramme. Ved at analysere sådanne usædvanlige ændringer i internettets entropi sagde en gruppe forskere fra Pacific Northwest National Laboratory (PNNL) at de kan identificere 99% af DDoS-angreb med kun en 2% falsk-positiv rate i gennemsnit. De sammenlignede deres metode med et sæt på 10 standardalgoritmer, som identificerede kun 52 % af angrebene i gennemsnit og 62 % af angrebene i det bedste tilfælde.

Algoritmen - som forskerne kaldte "DDoS-angrebsdetektion via differentiel analyse af generaliseret entropi" eller DoDGE - er både mere nøjagtig og mindre tilbøjelig til at fejlagtigt identificere et angreb end andre foranstaltninger, siger Omer Subasi, en computerforsker ved PNNL og en forfatter. af et papir om emnet præsenteret for IEEE International Conference on Cyber Security and Resilience.

"Under normale omstændigheder er trafik fra afsendere og til modtagere relativt godt fordelt, og dette niveau af entropi forbliver ret stabilt," siger han. "Men under angrebsscenarier opdager vi en ubalance mellem afsendere og modtagere. Ved at kvantificere, hvordan dette ændrer sig over tid og graden af forandring, er vi i stand til at identificere igangværende angreb."

Mens ransomware og business email compromise (BEC)-angreb har en tendens til at tiltrække mest opmærksomhed fra sikkerhedsgrupper, er DDoS-angreb fortsat være den mest virkningsfulde for virksomheder. I løbet af de sidste fire år har DDoS-angreb tegnet sig for den største andel af sikkerhedshændelser rapporteret af virksomheder, ifølge Verizons årlige "Rapport om dataovertrædelse".

Bedre metoder til detektion kan hjælpe virksomheder med at reagere hurtigere på angreb og indføre bedre modforanstaltninger, siger Allen West, forsker ved Akamai.

"Ved at være i stand til at bekræfte, om et DDoS-angreb i øjeblikket finder sted, giver forsvarere mulighed for trygt at implementere målrettede forsvarsmekanismer, såsom præcis trafikfiltrering og andre DDoS-specifikke beskyttelsestjenester," siger han. "Det giver også målorganisationen mulighed for at indsamle mere information om hændelsen, som er værdifuld fra et efterretningsmæssigt synspunkt, hvilket kan give dem mulighed for at udlede kilden eller årsagen bag angrebene."

Internetkaos er normalt

Den mest almindelige tilgang til at opdage denial-of-service (DoS)-angreb er at oprette en tærskel — en topbåndbredde eller pakkeantal, over hvilken en stigning i trafikken betragtes som et angreb. PNNL-forskningen måler i stedet entropien af netværkstrafik og fokuserer specifikt på, hvordan to mål for entropi ændrer sig: Ved målet stiger anmodninger om en specifik ressource under et DDoS-angreb, hvilket fører til mindre entropi, mens antallet af kilder vokser, hvilket øger entropien .

Ved at se på de små ændringer over tid skelnede forskerne mellem stigninger i lovlig trafik - såkaldte "flash-begivenheder" - og faktiske angreb, siger Kevin Barker, en hovedefterforsker ved PNNL.

"Kun noget af det eksisterende arbejde forsøger endda at løse dette problem med differentiering," siger han. "Alternative løsninger bruger enten tærskler eller er ML/AI-baserede, hvilket kræver store data og medfører dyr træning og omskoling for at tilpasse sig."

Evnen til hurtigt at skelne mellem et sandt angreb og en stigning i lovlig trafik på grund af for eksempel en nyhedsbegivenhed eller viralt indhold er afgørende for at bestemme et svar, siger Akamai's West.

"Med et DDoS-angreb vil indsatsen for at identificere og blokere ondsindet trafik og samtidig bevare legitim trafik være hovedprioriteten," siger West. "Med 'flash-begivenheder' kan der dog tages forskellige handlinger for at håndtere denne belastning så yndefuldt som muligt uden at tage mere aggressive foranstaltninger."

Falske positiver mangler stadig at falde

Den entropi-baserede detektion af DDoS-angreb forbedres betydeligt med tærskelbaserede metoder, med en relativt lille frekvens af misklassificering af legitimt indhold (kendt som en falsk positiv), ifølge forskerne. Teknikken havde falsk-positive rater på mindre end 7 % i alle tilfælde og mindre end 2 % i gennemsnit på tværs af 10 virkelige datasæt.

Men for at være nyttige i den virkelige verden skal sådanne teknikker have en falsk-positiv rate, der nærmer sig nul, siger Patrick Donahue, vicepræsident for produkt hos Cloudflare.

"I årenes løb har vi set forskningsteknikker offentliggjort, der ser ud til at fungere godt i laboratoriets snævert definerede parametre, men som ikke er effektive eller ikke er i stand til at skalere," siger han. "For eksempel afviger de falsk-positive rater, som kunder i den virkelige verden vil tolerere, og de prøveudtagningshastigheder, der kræves for at opdage i skala, ofte væsentligt fra, hvad der er acceptabelt i laboratoriet."

PNNL-forskerne understreger, at deres algoritmer er adaptive, så den falske positive rate kan minimeres ved at ofre en vis præcision i angrebsdetektion. I scenarier i den virkelige verden kan yderligere data desuden bruges til at udvide den grundlæggende algoritme.

Fordi den er relativt let fra et beregningsmæssigt perspektiv, kan DoDGE-algoritmen have fordele til at bygge en robust infrastruktur til 5G-netværk, som forventes at øge antallet af tilsluttede enheder markant, udtalte PNNL's Barker i laboratoriets meddelelse.

"Med så mange flere enheder og systemer forbundet til internettet er der mange flere muligheder end før for at angribe systemer ondsindet," sagde Barker. "Og flere og flere enheder som hjemmesikkerhedssystemer, sensorer og endda videnskabelige instrumenter føjes til netværk hver dag. Vi er nødt til at gøre alt, hvad vi kan for at stoppe disse angreb."

- SEO Powered Content & PR Distribution. Bliv forstærket i dag.

- PlatoData.Network Vertical Generative Ai. Styrk dig selv. Adgang her.

- PlatoAiStream. Web3 intelligens. Viden forstærket. Adgang her.

- PlatoESG. Automotive/elbiler, Kulstof, CleanTech, Energi, Miljø, Solenergi, Affaldshåndtering. Adgang her.

- BlockOffsets. Modernisering af miljømæssig offset-ejerskab. Adgang her.

- Kilde: https://www.darkreading.com/dr-tech/analyzing-network-chaos-leads-to-better-ddos-detection

- :er

- 10

- 2%

- 5G

- 7

- a

- evne

- I stand

- Om

- over

- acceptabel

- Ifølge

- præcis

- tværs

- aktioner

- faktiske

- tilpasse

- tilføjet

- Yderligere

- adresse

- adresser

- aggressive

- algoritme

- algoritmer

- Alle

- tillade

- tillader

- også

- alternativ

- an

- analyse

- analysere

- ,

- Fondsbørsmeddelelse

- årligt

- vises

- tilgang

- nærmer sig

- ER

- AS

- At

- angribe

- Angreb

- opmærksomhed

- forfatter

- gennemsnit

- båndbredde

- grundlæggende

- BE

- BEC

- bliver

- før

- bag

- være

- fordele

- Bedre

- mellem

- Bloker

- boost

- fremme

- både

- brud

- Bygning

- virksomhed

- kompromis med forretnings-e-mail

- virksomheder

- men

- by

- CAN

- tilfælde

- forårsagede

- lave om

- Ændringer

- Chaos

- Diagrammer

- omstændigheder

- CloudFlare

- Fælles

- Virksomheder

- sammenlignet

- kompromis

- computer

- Konference

- trygt

- Bekræfte

- tilsluttet

- betragtes

- indhold

- kostbar

- kunne

- skabe

- kritisk

- For øjeblikket

- Kunder

- Cyber

- cybersikkerhed

- data

- datasæt

- datasæt

- dag

- DDoS

- DDoS-angreb

- Defenders

- Forsvar

- definerede

- Degree

- indsætte

- destinationer

- opdage

- Detektion

- bestemmelse

- Enheder

- afvige

- forskel

- forskellige

- differentiere

- differentieret

- Differentiering

- distribueret

- do

- DOS

- døbt

- grund

- i løbet af

- Effektiv

- indsats

- enten

- bemyndiger

- Endog

- begivenhed

- begivenheder

- Hver

- hver dag

- at alt

- eksempel

- eksisterende

- forventet

- retfærdigt

- falsk

- filtrering

- Blink

- flow

- fokusering

- Til

- fire

- FRAME

- fra

- samle

- størst

- gruppe

- Gruppens

- Vokser

- havde

- håndtere

- Have

- he

- hjælpe

- Home

- Hvordan

- Men

- HTTPS

- identificeret

- identificere

- ubalance

- effektfuld

- in

- hændelse

- Forøg

- oplysninger

- Infrastruktur

- i stedet

- instrumenter

- Intelligens

- internationalt

- Internet

- Undersøgelser

- IT

- jpg

- holde

- kendt

- lab

- laboratorium

- stor

- førende

- Leads

- til venstre

- legitim

- mindre

- Niveau

- letvægt

- ligesom

- Limited

- belastning

- leder

- Main

- mange

- materielt

- max-bredde

- Kan..

- foranstaltninger

- mekanismer

- medium

- metode

- metoder

- mere

- Desuden

- mest

- national

- Behov

- netværk

- netværkstrafik

- net

- nyheder

- normal

- nummer

- of

- tit

- on

- igangværende

- kun

- Muligheder

- or

- organisation

- Andet

- i løbet af

- Pacific

- pakker

- Papir

- parametre

- forbi

- patrick

- perspektiv

- Place

- plato

- Platon Data Intelligence

- PlatoData

- Punkt

- Synspunkt

- positiv

- mulig

- brug

- Precision

- forelagt

- præsident

- Main

- prioritet

- Problem

- Produkt

- beskyttelse

- offentliggjort

- sætte

- hurtigt

- ransomware

- Sats

- priser

- ægte

- virkelige verden

- grund

- relativt

- resterne

- rapporteret

- anmodninger

- kræver

- påkrævet

- forskning

- forsker

- forskere

- elastisk

- ressource

- Svar

- svar

- højre

- s

- at ofre

- Said

- siger

- Scale

- scenarie

- scenarier

- videnskabelig

- Videnskabsmand

- sikkerhed

- set

- send

- sensorer

- Tjenester

- sæt

- sæt

- Del

- Vis

- betydeligt

- lille

- So

- Fodbold

- Løsninger

- nogle

- Kilde

- Kilder

- specifikke

- specifikt

- stabil

- standard

- erklærede

- Stadig

- Stands

- stress

- sådan

- bølge

- Overspænding

- Systemer

- taget

- tager

- mål

- målrettet

- teknikker

- end

- at

- The Source

- deres

- Them

- Der.

- Disse

- de

- denne

- tærskel

- tid

- til

- top

- emne

- Trafik

- Kurser

- sand

- to

- ude af stand

- under

- brug

- anvendte

- Værdifuld

- række

- Ve

- Tele Danmark Mobil

- via

- vice

- Vice President

- Specifikation

- viral

- viral indhold

- we

- GODT

- Vest

- hvorvidt

- som

- mens

- vilje

- med

- uden

- Arbejde

- world

- år

- zephyrnet

- nul