Læsetid: 3 minutter

Digital transformation skaber et væld af nye muligheder for nutidens virksomheder, men det øger også risiciene for sikkerheden af deres data- og informationsaktiver. Fra "living-off-the-land"-angreb til nye stammer af ransomware, ser det ud til, at hver ny dag bringer potentielle farer. Med angribere, der konstant innoverer, kan det være en reel udfordring at designe en robust informationssikkerhedsarkitektur, der er robust nok til at forsvare sig mod endnu ukendte trusler.

Derfor er det vigtigt at vedtage Nul tillid model for informationssikkerhed. At sætte Zero Trust i centrum af din sikkerhedsarkitektur betyder at eliminere ideen om, at der er en zone inden for virksomhedens netværks perimeter, hvori al trafik kan stole på. Det betyder at afskaffe "Standard Tillad" - for brugerhandlinger, for trafik og for ukendt filudførelse - i hele dit it-miljø. Det betyder segmentering af netværket, begrænsning af lateral bevægelse og tilbagekaldelse af standardtilladelser. Zero Trust antager, at enhver ukendt - en fil, datapakke eller brugerhandling - indebærer risiko og søger at identificere og indeholde alle potentielle risici for at forsvare sig mod morgendagens trusler såvel som gårsdagens.

Zero Trust kan give en plan for din informationssikkerhedsarkitektur, men det er også en tankegang. Disse tre centrale begreber er kernen.

1. Stol aldrig på, bekræft altid.

Du skal stoppe med at tro, at brugere og enheder inden for dit netværks omkreds kan stole på. Antag i stedet, at al trafik er potentiel trusselstrafik, indtil det modsatte er bevist.

2. Beskyt kunde- og forretningsdata.

Nul tillid er grundlæggende en datacentreret tilgang. Sikring af dine data begynder med en grundig forståelse af, hvor de er gemt, hvordan de bruges, hvorfor de er følsomme, og hvad der kan bringe dem i fare.

3. Overvåg løbende din infrastruktur og netværkstrafik.

Overvågning og logning af al trafik, der passerer gennem dit netværk løbende, er afgørende for at forhindre indtrængen i at blive brud.

Derudover er indbygning af en Zero Trust-arkitektur i dit it-økosystem en løbende proces, der involverer teknologier, processer og mennesker. Det involverer at ændre, hvordan medarbejdere, ikke kun virksomheds- eller it-ledere, tænker på dataadgang, sikkerhed og risiko. Her er de fem mest kritiske trin, du skal tage for at sætte din organisation på denne vej.

1. Skift din tankegang

I stedet for at tænke "Hvordan kan jeg holde angribere væk fra mit netværk?" bør du spørge "Hvordan kan jeg bygge et sæt beskyttelser, der vil rejse med mine data, uanset hvor de er placeret?" og "Hvordan kan jeg sikre, at sikkerhed er centralt for alle vores digitale forretningsprocesser?"

2. Kortlæg data og transaktionsstrømme i din organisation.

At forstå, hvor dine data befinder sig, og hvordan de flyder, er der, hvor Zero Trust begynder. Optag en omfattende opgørelse over dataaktiver i et dataflowdiagram, der viser, hvordan dine data oprettes, indsamles, bruges og opbevares.

3. Definer mikroperimeter omkring følsomme data

Når du indstiller mikroperimeter, etablerer du strenge adgangskontrolregler og politikker, der håndhæver datasikkerhed, uanset hvor dine brugere, deres enheder eller de tjenester, de får adgang til, befinder sig.

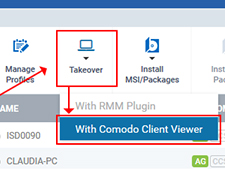

4. Valider hver enhed og slutpunkt.

Ukendte enheder bør aldrig have adgang til din organisations netværk, medmindre de har installeret sikkerhedskontroller, som du er i stand til at administrere og administrere. Sørg for, at du har detaljerede enhedsgenkendelsesfunktioner på plads.

5. Overvåg løbende dit Zero Trust Ecosystem

Når du har defineret mikroperimetrene omkring dine mest følsomme datalagre, etableret granulære adgangskontroller og implementeret en løsning, der giver dig fuldstændig synlighed i tilsluttede slutpunkter, bliver du nødt til at overvåge disse systemer løbende.

At opnå nul tillid i hele din organisations it-miljø er hverken enkelt eller let. Men med årlige tab til cyberkriminalitet overstigende 3 billioner dollars om året globalt, og forventes at fortsætte med at stige, har fordelene ved at udvikle robuste og virkelig effektive forsvar aldrig været større.

Hvis du kan bringe interessenter fra hele virksomheden sammen for at støtte et Zero Trust-initiativ, vil du opbygge en mere robust cybersikkerhedsposition og være klar til bedre at drage fordel af den digitale transformations mange fordele.

For at lære mere om, hvordan du bygger Zero Trust ind i fundamentet for din organisations informationssikkerhedsarkitektur, kan du downloade vores nye e-bog "Forebyggelse af brud ved at opbygge en nultillidsarkitektur," i dag.

![]()

Stillingen Forebyggelse af brud med Zero Trust Security Architecture: En tjekliste dukkede først på Comodo News og internetsikkerhedsoplysninger.

- "

- a

- Om

- adgang

- Adgang

- tværs

- aktioner

- forvalte

- Fordel

- mod

- Alle

- altid

- årligt

- tilgang

- arkitektur

- omkring

- Aktiver

- grundlag

- blive

- fordele

- Bloker

- brud

- brud

- bringe

- bygge

- Bygning

- virksomhed

- virksomheder

- kapaciteter

- fange

- central

- udfordre

- lave om

- fuldføre

- omfattende

- tilsluttet

- konstant

- fortsæt

- kontrol

- kontrol

- Core

- Corporate

- oprettet

- Oprettelse af

- kritisk

- afgørende

- kunde

- cyberkriminalitet

- Cybersecurity

- data

- dataadgang

- datasikkerhed

- dag

- Design

- udvikling

- enhed

- Enheder

- digital

- Digital Transformation

- opdagelse

- Skærm

- downloade

- hver

- økosystem

- Effektiv

- medarbejdere

- Endpoint

- Miljø

- etablere

- etableret

- Fornavn

- Foundation

- fra

- fundamentalt

- Globalt

- større

- link.

- Hvordan

- How To

- HTTPS

- idé

- identificere

- implementeret

- stigende

- oplysninger

- informationssikkerhed

- Infrastruktur

- initiativ

- fornyelse

- Internet

- Internet Security

- opgørelse

- IT

- Holde

- ledere

- LÆR

- tab

- administrere

- kort

- Matter

- midler

- måske

- model

- Overvåg

- mere

- mest

- bevægelse

- netværk

- netværkstrafik

- nyheder

- igangværende

- Muligheder

- organisation

- Ellers

- Passing

- Mennesker

- politikker

- potentiale

- forebyggelse

- Forebyggelse

- behandle

- Processer

- beskytte

- give

- ransomware

- RE

- elastisk

- Risiko

- risici

- regler

- sikkerhed

- Tjenester

- sæt

- Simpelt

- So

- løsninger

- Stammer

- support

- Systemer

- Teknologier

- Tænker

- trusler

- tre

- Gennem

- hele

- tid

- i dag

- sammen

- i morgen

- Trafik

- transaktion

- Transformation

- rejse

- Stol

- betroet

- forståelse

- brugere

- verificere

- synlighed

- Rigdom

- Hvad

- inden for

- år

- Din

- nul

- nul tillid

![Løsning af de 3 mest almindelige webstedssikkerhedsproblemer [Webinar] Løsning af de 3 mest almindelige webstedssikkerhedsproblemer [Webinar]](https://platoblockchain.com/wp-content/uploads/2023/03/solving-the-3-most-common-website-security-problems-webinar.png)