Ja, det er ransomware stadig en ting.

Nej, ikke alle ransomware-angreb udfolder sig på den måde, du kunne forvente.

De fleste nutidige ransomware-angreb involverer to grupper af kriminelle: en kernebande, der skaber malwaren og håndterer afpresningsbetalingerne, og "medlemmer" af en løstsiddende klan af "tilknyttede selskaber", der aktivt bryder ind i netværk for at udføre angrebene.

Når de først er inde, vandrer de tilknyttede virksomheder rundt i offerets netværk og får landets løgn i et stykke tid, før de brat og ofte ødelæggende kryber så mange computere som de kan, så hurtigt som de kan, typisk på det værst tænkelige tidspunkt af dagen.

Tilknyttede selskaber lommer typisk 70 % af afpresningspengene for ethvert angreb, de udfører, mens de kernekriminelle tager 30 % af iTunes-lignende XNUMX % af hvert angreb udført af hver affiliate, uden nogensinde at skulle bryde ind på nogens computere selv.

Sådan sker de fleste malware-angreb i hvert fald.

Men regelmæssige læsere af Naked Security vil vide, at nogle ofre, især hjemmebrugere og små virksomheder, ender med at få afpresset via deres NAS eller netværkstilsluttet lager enheder.

Plug-and-play netværkslagring

NAS-bokse, som de kaldes i daglig tale, er miniature, prækonfigurerede servere, som normalt kører Linux, som typisk er sat direkte i din router og derefter fungerer som enkle, hurtige filservere for alle på netværket.

Ingen grund til at købe Windows-licenser, konfigurere Active Directory, lære at administrere Linux, installere Samba eller få styr på CIFS og andre netværksfilsystemer arcana.

NAS-bokse er "plug-and-play" netværkstilsluttet lagring, og populære netop på grund af, hvor nemt du kan få dem til at køre på dit LAN.

Som du dog kan forestille dig, ender mange NAS-brugere i nutidens skycentrerede æra med at åbne deres servere til internettet – ofte ved et uheld, men nogle gange med vilje – med potentielt farlige resultater.

Især, hvis en NAS-enhed er tilgængelig fra det offentlige internet, og den indlejrede software eller firmware på NAS-enheden indeholder en udnyttelig sårbarhed, kan du være i virkelige problemer.

Skurke kunne ikke kun stikke af med dine trofædata uden at skulle røre ved nogen af de bærbare computere eller mobiltelefoner på dit netværk, men også ændre alle data på din NAS-boks...

…inklusive direkte omskrivning af alle dine originale filer med krypterede ækvivalenter, med slynglerne alene, der kender nøglen til afkrydsning.

Kort sagt kan ransomware-angribere med direkte adgang til NAS-boksen på dit LAN afspore næsten hele dit digitale liv og derefter afpresse dig direkte, blot ved at få adgang til din NAS-enhed og ikke røre noget andet på netværket.

Den berygtede DEADBOLT ransomware

Det er præcis sådan den berygtede DEADBOLT ransomware skurke operere.

De gider ikke angribe Windows-computere, bærbare Mac-computere, mobiltelefoner eller tablets; de går bare direkte til dit hovedlager af data.

(Du slukker, "sover" eller låser sikkert de fleste af dine enheder om natten, men din NAS-boks kører sandsynligvis stille og roligt 24 timer i døgnet, hver dag, ligesom din router.)

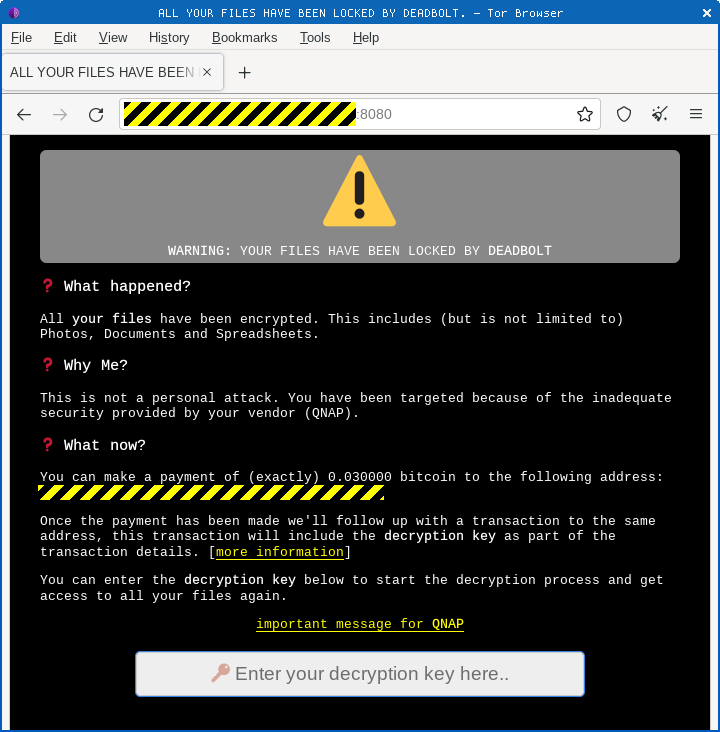

Ved at målrette sårbarheder i produkterne fra den velkendte NAS-leverandør QNAP, sigter DEADBOLT-banden på at låse alle andre på dit netværk ude af deres digitale liv og derefter presse dig for flere tusinde dollars for at "gendanne" dine data.

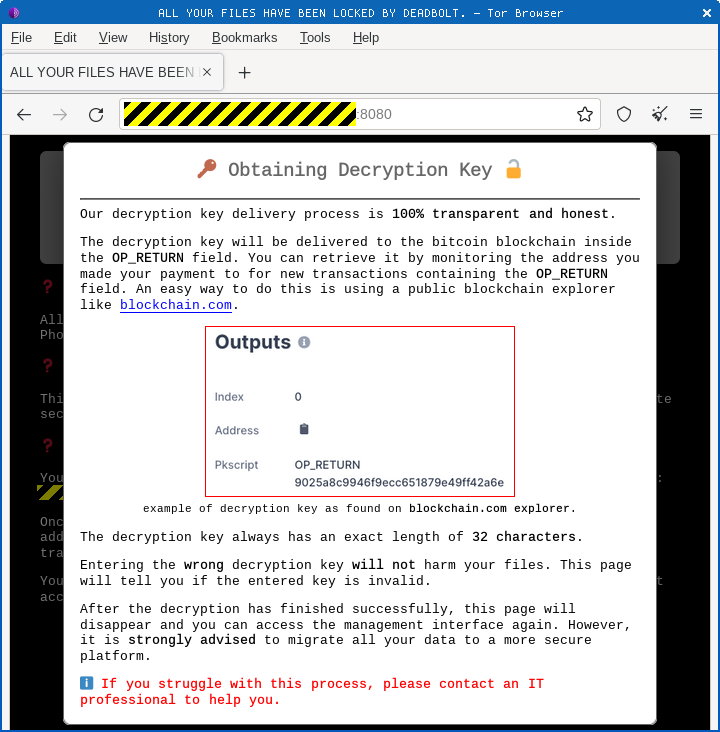

Efter et angreb, når du næste gang prøver at downloade en fil fra NAS-boksen eller konfigurere den via dens webgrænseflade, vil du muligvis se noget som dette:

I et typisk DEADBOLT-angreb er der ingen forhandling via e-mail eller IM – skurkene er sløve og direkte, som du kan se ovenfor.

Faktisk kommer du generelt aldrig til at interagere med dem ved at bruge ord overhovedet.

Hvis du ikke har nogen anden måde at gendanne dine kodede filer på, såsom en sikkerhedskopi, der ikke er gemt online, og du er tvunget til at betale for at få dine filer tilbage, forventer skurkene, at du blot sender dem pengene ind. en kryptomønt transaktion.

Ankomsten af dine bitcoins i deres tegnebog fungerer som din "besked" til dem.

Til gengæld "betaler" de dig den fyrstelige sum af ingenting, hvor denne "refusion" er summen af deres kommunikation med dig.

Denne "refusion" er en betaling, der er værd $0, indsendt blot som en måde at inkludere en bitcoin-transaktionskommentar på.

Denne kommentar er kodet som 32 hexadecimale tegn, som repræsenterer 16 rå bytes eller 128 bits - længden af AES-dekrypteringsnøglen, du vil bruge til at gendanne dine data:

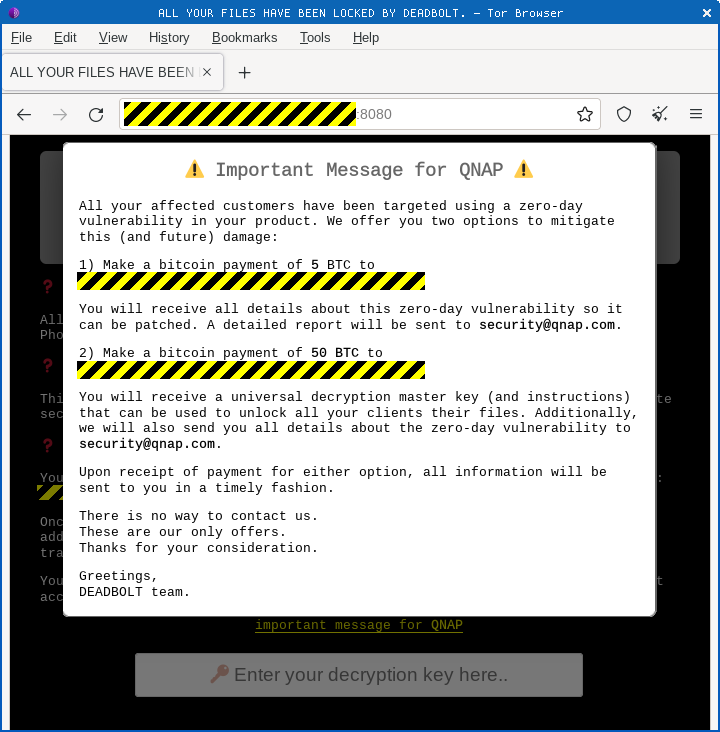

DEADBOLT variant billedet ovenfor inkluderede endda en indbygget hån mod QNAP, der tilbød at sælge virksomheden en "one size fits all-dekrypteringsnøgle", der ville fungere på enhver berørt enhed:

Formentlig håbede de ovenstående skurke, at QNAP ville føle sig skyldig nok over at udsætte sine kunder for en nul-dages sårbarhed til, at det ville hæve BTC 50 (aktuelt omkring $1,000,000 [2022-09-07T16:15Z]) for at få alle væk fra krogen , i stedet for at hvert offer betaler BTC 0.3 (ca. $6000 nu) individuelt.

DEADBOLT rejser sig igen

QNAP har netop rapporteret, at DEADBOLT er gør runderne igen, hvor skurkene nu udnytter en sårbarhed i en QNAP NAS-funktion kaldet Fotostation.

QNAP har udgivet en patch og opfordrer forståeligt nok sine kunder til at sikre, at de har opdateret.

Hvad skal jeg gøre?

Hvis du har et QNAP NAS-produkt hvor som helst på dit netværk, og du bruger Fotostation softwarekomponent, kan du være i fare.

QNAP'er rådgivning er:

- Hent plasteret. Via din webbrowser skal du logge ind på QNAP kontrolpanelet på enheden og vælge kontrol panel > Systemkrav > firmware opdatering > Live opdatering > Søg efter opdatering. Opdater også apps på din NAS-enhed vha App Center > Installer opdateringer > Alle.

- Bloker port-forwarding i din router, hvis du ikke har brug for det. Dette hjælper med at forhindre trafik fra internettet i at "nå gennem" din router for at oprette forbindelse og logge på computere og servere inde i dit LAN.

- Sluk Universal Plug and Play (uPnP) på din router og i dine NAS-indstillinger, hvis du kan. Den primære funktion af uPnP er at gøre det nemt for computere på dit netværk at finde nyttige tjenester såsom NAS-bokse, printere og mere. Desværre gør uPnP det ofte også farligt nemt (eller endda automatisk) for apps inde på dit netværk ved en fejl at åbne adgang til brugere uden for dit netværk.

- Læs QNAPs specifikke råd om sikring af fjernadgang til din NAS-boks, hvis du virkelig har brug for at aktivere den. Lær, hvordan du kun begrænser fjernadgang til nøje udpegede brugere.

- blockchain

- coingenius

- cryptocurrency tegnebøger

- kryptoverveksling

- cybersikkerhed

- cyberkriminelle

- Cybersecurity

- Dødbolt

- afdeling for indenrigssikkerhed

- digitale tegnebøger

- firewall

- Kaspersky

- malware

- Mcafee

- Naked Security

- Nexbloc

- plato

- platon ai

- Platon Data Intelligence

- Platon spil

- PlatoData

- platogaming

- QNAP

- ransomware

- VPN

- website sikkerhed

- zephyrnet

![S3 Ep120: Når dud crypto simpelthen ikke vil give slip [Lyd + tekst] S3 Ep120: Når dud crypto simpelthen ikke vil give slip [Lyd + tekst]](https://platoblockchain.com/wp-content/uploads/2023/02/s3-ep120-when-dud-crypto-simply-wont-let-go-audio-text-300x157.png)

![S3 Ep102.5: "ProxyNotShell" Exchange-fejl – en ekspert taler [Lyd + tekst] S3 Ep102.5: "ProxyNotShell" Exchange-fejl – en ekspert taler [Audio + Text] PlatoBlockchain Data Intelligence. Lodret søgning. Ai.](https://platoblockchain.com/wp-content/uploads/2022/10/pnc-1200-360x188.png)

![S3 Ep105: WONTFIX! MS Office cryptofail, der "ikke er en sikkerhedsfejl" [Lyd + Tekst] S3 Ep105: WONTFIX! MS Office-krypteringsfilen, der "ikke er en sikkerhedsfejl" [Audio + Tekst] PlatoBlockchain Data Intelligence. Lodret søgning. Ai.](https://platoblockchain.com/wp-content/uploads/2022/10/pic-1200-360x188.png)