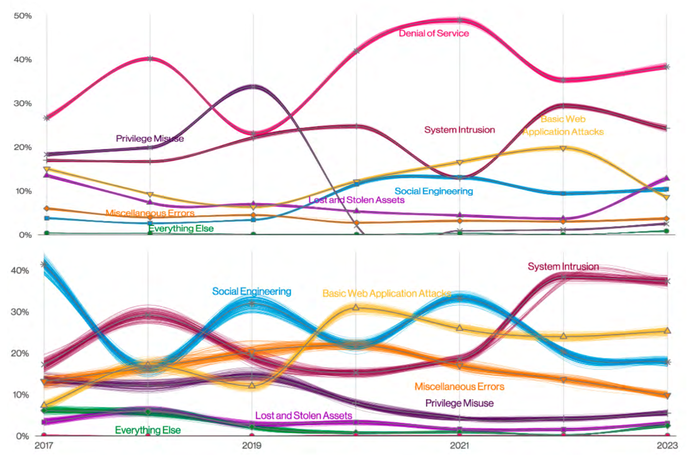

Denial-of-service-angreb fortsatte med at dominere trusselslandskabet i 2022, men brud - de sikkerhedshændelser, der resulterede i bekræftet datatab - omfattede mere sandsynligt systemindtrængen, grundlæggende webapplikationsangreb og social engineering.

Ud af mere end 16,300 sikkerhedshændelser analyseret i Verizons "2023 Data Breach Investigations Report" var mere end 6,250 eller 38 % lammelsesangreb, mens næsten 5,200 eller 32 % var bekræftede databrud. Mens lammelsesangrebene var forstyrrende, indtil de blev afbødet - en stor del af dataene i rapporten kom fra DOS-forsvarsudbydere snarere end ofre - resulterede databrud gennem systemindtrængen, kompromittering af webapplikationer og social engineering normalt i betydelig indvirkning på forretning.

De to øverste angrebstyper i rapporten - DOS-angreb og systemindtrængen - retter sig mod forskellige dele af CIA-triaden (Fortrolighed, Integritet, Tilgængelighed). Systemindtrængen påvirker typisk fortrolighed og integritet, mens denial-of-service-angreb er rettet mod tilgængelighed, siger Erick Galinkin, hovedforsker hos sårbarhedshåndteringsfirmaet Rapid7.

"I sidste ende er brugen af DDoS at lægge pres på et mål og tvinge dem til at fokusere på at få tilgængeligheden op igen," siger han. "Dette kan bruges som en del af en afpresningskampagne, til at distrahere et mål fra samtidige kompromisforsøg eller endda som en selvstændig taktik til at forstyrre et eller andet mål."

Dataene fremhæver forskellene i trusselsaktiviteter, der bliver bemærkelsesværdige hændelser, og dem, der forårsager reel skade på virksomheder. Skaden forårsaget af den gennemsnitlige ransomware-hændelse, som tegnede sig for 24 % af alle brud, fordobledes til $26,000, ifølge rapporten. I modsætning hertil resulterede kun fire af de 6,248 denial-of-service hændelser i afsløring af data, "2023 Data Breach Investigations Report" angivet.

Rapporten understregede også det faktum, at selvom mønstre er informative, kan de også variere meget, siger Joe Gallop, efterretningsanalysechef hos Cofense, et e-mailsikkerhedsfirma.

"Hver hændelse er forskellig, hvilket gør det meget vanskeligt at komme med et udtømmende og eksklusivt, men alligevel detaljeret sæt hændelseskategorier," siger han. "På grund af overlapningen mellem forskellige metoder og potentialet for, at en angrebskæde kan cykle mellem aktiviteter, der kan falde ind under flere kategorier, er det ekstremt vigtigt at opretholde en holistisk tilgang til sikkerhed."

Flere systemindtrængen, fordi mere ransomware

Det mest almindelige mønster i kategorien systemindtrængning er ondsindet software installeret på en computer eller enhed, efterfulgt af dataeksfiltrering og endelig angreb på tilgængeligheden af et system eller data - alle kendetegn ved ransomware-angreb. Faktisk tegnede ransomware sig for mere end 80% af alle handlinger i kategorien systemindtrængning, ifølge DBIR.

På grund af den fortsatte popularitet af ransomware, bør systemindtrængningsmønsteret være et, som virksomhederne fokuserer på at opdage, siger David Hylender, senior manager for trusselintelligens hos Verizon.

"Den primære årsag til, at systemindtrængen er steget til toppen, er det faktum, at det er mønsteret, hvor ransomware findes," siger han. "I takt med at ransomware fortsætter med at være allestedsnærværende blandt organisationer af alle størrelser, vertikaler og geografiske placeringer, fortsætter systemets indtrængen mønster med at vokse."

Alligevel fører andre angrebsvektorer også til brud, herunder grundlæggende webangreb og social engineering. En fjerdedel (25 %) af bruddene var forårsaget af grundlæggende webapplikationsangreb, mens 18 % af bruddene var forårsaget af social engineering. Og inden for kategorien systemindtrængning udgjorde angreb gennem webapplikationer en tredjedel af alle angreb, der resulterede i systemindtrængen.

Medarbejdere, der er kritiske til forsvaret

En hændelse, der starter som social engineering, kan hurtigt blive til systemindtrængen, efterhånden som angrebskæden skrider frem. Faktisk gør blandingen af hændelser beskyttelse af systemer og data mod brud til en meget holistisk øvelse, siger Rapid7s Galinkin.

Den defensive strategi afhænger også af, hvad organisationer værdsætter. I et sundhedsmiljø vil et DDoS-angreb normalt påvirke offentlige ressourcer, såsom betalings- eller planlægningsportaler, som er kritiske, men som måske ikke påvirker kernefunktionaliteten af patientbehandling, siger han.

"De ting, en individuel organisation værdsætter, kan variere voldsomt," siger Galinkin. ”Det er derfor vigtigt for organisationer at overveje, hvad deres vigtigste ressourcer og aktiver er, og derefter vurdere, hvordan forskellige trusler kan målrette disse ressourcer. I sidste ende vil det informere det bedste forsvar."

Men fordi social engineering har så bredt et fodaftryk på tværs af forskellige typer brud, er medarbejderne en kritisk brik i det defensive puslespil, siger Cofense's Gallop.

"Da 74 % af alle brud i rapporten indeholdt et menneskeligt element, er det afgørende at adressere menneskelige sårbarheder," siger han. "Medarbejdere bør trænes til at være skeptiske over for forsøg på social engineering, til at genkende mistænkelige links og til aldrig at dele legitimationsoplysninger."

- SEO Powered Content & PR Distribution. Bliv forstærket i dag.

- EVM Finans. Unified Interface for Decentralized Finance. Adgang her.

- Quantum Media Group. IR/PR forstærket. Adgang her.

- PlatoAiStream. Web3 Data Intelligence. Viden forstærket. Adgang her.

- Kilde: https://www.darkreading.com/attacks-breaches/dos-attacks-dominate-but-system-intrusions-cause-most-pain

- :har

- :er

- :ikke

- :hvor

- $OP

- 000

- 16

- 200

- 2022

- 2023

- 250

- 7

- a

- Ifølge

- tværs

- aktioner

- aktiviteter

- adressering

- påvirke

- mod

- Alle

- også

- blandt

- an

- analyse

- ,

- Anvendelse

- applikationer

- tilgang

- ER

- AS

- Aktiver

- At

- angribe

- Angreb

- Forsøg på

- tilgængelighed

- gennemsnit

- tilbage

- grundlæggende

- BE

- fordi

- bliver

- BEDSTE

- mellem

- blanding

- brud

- brud

- bred

- virksomhed

- men

- by

- kom

- Kampagne

- CAN

- hvilken

- kategorier

- Boligtype

- Årsag

- forårsagede

- kæde

- Chart

- cia

- Kom

- Fælles

- Virksomheder

- selskab

- kompromis

- computer

- fortrolighed

- BEKRÆFTET

- Overvej

- fortsatte

- fortsætter

- kontrast

- Core

- Legitimationsoplysninger

- kritisk

- cyklus

- data

- bruddet

- Databrænkelser

- datatab

- David

- DDoS

- DDoS-angreb

- Forsvar

- defensiv

- afhænger

- detaljeret

- enhed

- forskelle

- forskellige

- svært

- videregivelse

- Afbryde

- forstyrrende

- Dominere

- DOS

- fordoblet

- element

- medarbejdere

- Engineering

- evaluere

- Endog

- Hver

- Eksklusiv

- Dyrke motion

- eksfiltration

- afpresning

- ekstremt

- Faktisk

- Fall

- Endelig

- Firm

- Fokus

- efterfulgt

- Fodspor

- Til

- Tving

- fire

- fra

- funktionalitet

- geografiske

- få

- Grow

- skade

- he

- sundhedspleje

- højdepunkter

- holistisk

- Hvordan

- HTTPS

- menneskelig

- Menneskeligt element

- KIMOs Succeshistorier

- Påvirkninger

- vigtigt

- in

- hændelse

- medtaget

- Herunder

- individuel

- informere

- informative

- installeret

- integritet

- Intelligens

- ind

- Undersøgelser

- IT

- JOE

- landskab

- førende

- Sandsynlig

- Line (linje)

- links

- placeringer

- off

- vedligeholde

- lave

- Making

- ledelse

- leder

- max-bredde

- Kan..

- metoder

- måske

- mere

- mest

- meget

- aldrig

- bemærkelsesværdig

- of

- on

- ONE

- kun

- or

- organisation

- organisationer

- Andet

- Smerte

- del

- dele

- patient

- Mønster

- mønstre

- betaling

- stykke

- plato

- Platon Data Intelligence

- PlatoData

- popularitet

- potentiale

- tryk

- primære

- Main

- beskyttelse

- udbydere

- sætte

- puslespil

- Kvarter

- hurtigt

- ransomware

- Ransomware angreb

- hellere

- ægte

- grund

- genkende

- indberette

- forsker

- Ressourcer

- Risen

- s

- siger

- planlægning

- sikkerhed

- senior

- sæt

- indstilling

- flere

- Del

- bør

- signifikant

- siden

- størrelser

- skeptisk

- Social

- Samfundsteknologi

- Software

- nogle

- Kilde

- standalone

- starter

- Strategi

- sådan

- mistænksom

- systemet

- Systemer

- mål

- end

- at

- deres

- Them

- derefter

- de

- ting

- Tredje

- denne

- dem

- trussel

- trusler

- Gennem

- til

- top

- uddannet

- TUR

- to

- typer

- typisk

- allestedsnærværende

- Ultimativt

- under

- indtil

- brug

- anvendte

- sædvanligvis

- værdi

- Værdier

- forskellige

- Tele Danmark Mobil

- vertikaler

- meget

- ofre

- Sårbarheder

- sårbarhed

- web

- Webapplikation

- webapplikationer

- var

- Hvad

- som

- mens

- bredt

- vilje

- med

- inden for

- endnu

- zephyrnet