National Institute of Standards and Technology har udvalgt fire kandidater til at danne grundlaget for fremtidige databeskyttelsesteknologier for at modstå angreb fra kvantecomputere, sagde det amerikanske videnskabsagentur den 5. juli.

NIST har også fremmet fire andre kandidater til yderligere undersøgelse og har efterlyst flere forslag til digitale signaturalgoritmer inden udgangen af sommeren.

Sikkerhedseksperter har advaret om, at praktiske kvantecomputere, som kan være mindre end et årti væk, kan bryde mange af nutidens populære krypteringsalgoritmer, såsom RSA og elliptisk kurvekryptografi - derfor behovet for post-kvantekryptografi (PQC). Udvælgelsen er en del af en lang standardiseringsproces, der vil fortsætte, hvilket sandsynligvis vil resultere i faktiske standardiserede algoritmer i 2024.

Når først PQC-algoritmerne er omdannet til en endelig standard, vil virksomheder rådes til at bruge anbefalingerne, siger Dustin Moody, en matematiker i computersikkerhedsafdelingen hos NIST.

"Pointen med vores standardiseringsprojekt var at identificere de mest lovende løsninger, og det føler vi, at vi har gjort," siger han. "Vi forventer, at de algoritmer, vi standardiserer, vil blive bredt vedtaget og implementeret af industrien og rundt om i verden."

Quantum Looms at bryde kryptering

valg af de fire algoritmer markerer den seneste milepæl i bestræbelserne på at fremtidssikre nuværende datasikkerhedsforanstaltninger mod det, der nogle gange er kendt som "store-and-break-truslen." Problemet er ikke kun, om modstandere har mulighed for at dekryptere en besked i dag, men om de kan udvikle evnen til at dekryptere beskeden i fremtiden. En hemmelighedsfuld besked sendt i dag, som skal holdes hemmelig de næste 30 år kunne være fanget og opbevaret indtil der er oprettet en computer, der er i stand til at bryde krypteringen.

Af den grund ser eksperter på fremtiden. I marts satte Quantum-Safe Working Group for Cloud Security Alliance (CSA) for eksempel en deadline til den 14. april 2030, inden for hvilken virksomheder skulle have deres post-kvanteinfrastruktur på plads. Selvom det ganske vist er vilkårligt, mener tekniske eksperter, at omkring det tidspunkt vil en kvantecomputer være i stand til at dekryptere nuværende krypteringsmetoder ved hjælp af en velkendt algoritme opfundet af matematikeren Peter Shor, Det oplyste CSA i marts.

Mens den nuværende kryptografi er næsten umulig at bryde med nutidens klassiske computere, kan kvantecomputerangreb bruges mod mange almindelige typer offentlig nøglekryptering, såsom RSA, elliptisk kurvekryptering og Diffie-Hellman nøgleudveksling.

"I dag er data af langsigtet værdi krypteret af traditionel kryptografi allerede i risiko for kvante," sagde Jim Reavis, medstifter og administrerende direktør for Cloud Security Alliance, i marts-erklæringen. "I den nærmeste fremtid vil enhver form for følsomme data være i fare. Der er løsninger, og tiden er nu inde til at forberede sig på en kvantesikker fremtid.”

4 lovende postkvantealgoritmer

fire NIST-godkendte algoritmer alle tjener forskellige formål. De to primære algoritmer, KRYSTALER-Kyber , KRYSTALER-Dilithium - i et nik til populær science fiction, opkaldt efter typer af krystaller i henholdsvis Star Wars og Star Trek - anbefales af NIST til brug i de fleste applikationer, hvor Kyber er i stand til at skabe og etablere nøgler og Dilithium, der skal bruges til digitale signaturer. Derudover to andre algoritmer - FALK , SPHINCS+ — også avanceret som kandidater til digitale signaturer.

Tre af de fire algoritmer er baseret på matematik kendt som strukturerede gitter, som kan beregnes ved hastigheder, der kan sammenlignes med den nuværende kryptering, siger NISTs Moody.

"I sammenligning med nuværende algoritmer som RSA eller ECC er gitteralgoritmer lige så hurtige, hvis ikke hurtigere, når man sammenligner ting som nøglegenerering, kryptering, dekryptering, digital signering og verifikation," siger han. "De har større offentlig nøgle og chiffertekst og signaturstørrelser end de eksisterende algoritmer, hvilket potentielt kan være en udfordring, når de skal inkorporeres i applikationer og protokoller."

Valget af flere algoritmer er en nødvendighed i post-kvanteverdenen, siger Duncan Jones, leder af cybersikkerhed for kvantecomputerfirmaet Quantinuum.

"I modsætning til nutidens algoritmer, såsom RSA eller elliptic curve cryptography (ECC), kan disse nye post-kvantealgoritmer ikke bruges til både kryptering og datasignering," sagde han i en erklæring sendt til Dark Reading. ”I stedet bruges de kun til den ene eller anden opgave. Det betyder, at vi vil erstatte en enkelt algoritme, såsom RSA, med et par forskellige algoritmer."

Indtil algoritmerne passerer den sidste runde af standardiseringsprocessen, der anslås at være afsluttet i 2024, bør organisationer fokusere på at planlægge deres migrering og vurdere deres behov for datasikkerhed, siger NISTs Moody. Der er altid en chance for, at specifikationerne og parametrene kan ændre sig lidt, før standarden er færdiggjort, siger han.

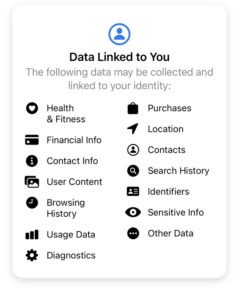

"For at forberede sig kan brugere inventar deres systemer for applikationer, der bruger public-key kryptografi, som skal udskiftes, før en kryptografisk relevant kvantecomputer dukker op," siger han. "De kan også advare deres it-afdelinger og leverandører om den kommende ændring og sikre, at deres organisation har en plan for at håndtere den kommende overgang."