LockBit ransomware-as-a-service (RaaS) operationen har relanceret sit lækagested, blot en uge efter en koordineret nedtagningsoperation fra den globale retshåndhævelse.

Den 19. februar gennemførte "Operation Cronos Taskforce" - som omfatter FBI, Europol og Storbritanniens National Crime Agency (NCA) blandt andre agenturer - en massiv aktion. Ifølge Storbritanniens National Crime Agency (NCA), fjernede taskforcen infrastruktur spredt over tre lande, inklusive snesevis af servere. Den beslaglagde kode og anden værdifuld efterretning, mængder af data stjålet fra dets ofre og mere end 1,000 tilhørende dekrypteringsnøgler. Det vandaliserede gruppens lækagested og dens tilknyttede portal, indefrøs mere end 200 cryptocurrency-konti, arresterede en polsk og en ukrainsk statsborger og tiltalte to russiske statsborgere.

En talsmand for NCA opsummerede den 26. feb, fortæller Reuters, at gruppen "forbliver fuldstændig kompromitteret."

Personen tilføjede dog, at "vores arbejde med at målrette og forstyrre dem fortsætter."

Faktisk har Operation Cronos måske ikke været så omfattende, som det umiddelbart så ud. Selvom retshåndhævelse var i stand til at beskadige LockBits primære infrastruktur, dets leder indrømmede i et brev, forblev dets backup-systemer uberørte, hvilket gjorde det muligt for operationen at komme hurtigt tilbage.

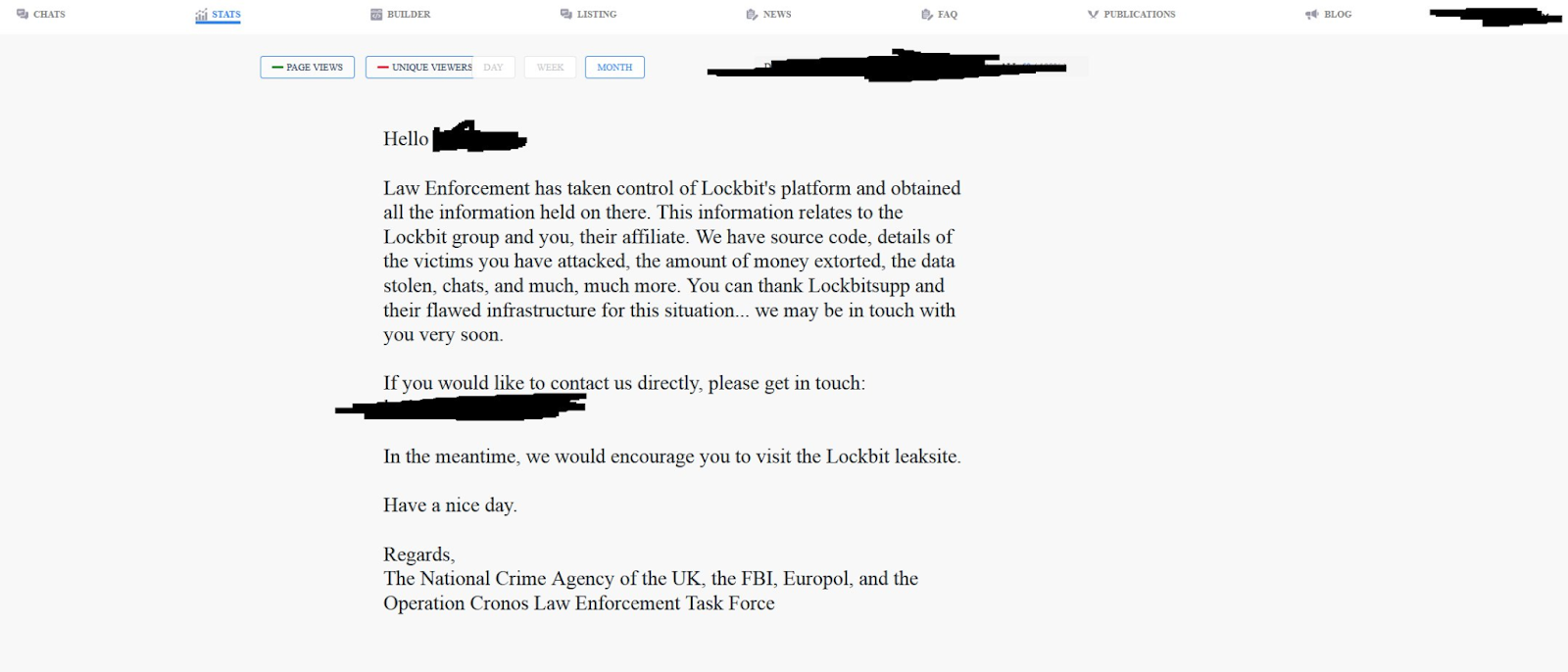

Beskeden efterladt på LockBits affiliate portal; Kilde: vx-underground via X (tidligere Twitter)

"I sidste ende er det et betydeligt slag fra retshåndhævelsen mod dem," siger den tidligere FBI-specialagent Michael McPherson, nu senior vicepræsident for tekniske operationer hos ReliaQuest. "Jeg tror ikke, nogen er naive nok til at sige, at det er sømmet i kisten for denne gruppe, men det her er et kropsslag."

LockBits side af historien

Man ville være klogt i at hilse lederen af LockBit med skepsis. "Som mange af disse fyre i ransomware-området, han har et ret ego, han er en lille smule flygtig. Og han har været kendt for at fortælle nogle ret høje historier, når det passer hans mål,” siger Kurtis Minder, en ransomware-forhandler og medstifter og administrerende direktør for GroupSense.

I sit brev slår den eller de personer Minder omtaler som "Alex" dog en særdeles ydmyg tone.

"På grund af min personlige uagtsomhed og uansvarlighed slappede jeg af og opdaterede ikke PHP i tide," skrev ransomware-lederen og citerede den kritiske, 9.8 ud af 10 CVSS-vurderede PHP-fejl CVE-2023-3824 "som et resultat af hvilket der blev opnået adgang til de to hovedservere, hvor denne version af PHP blev installeret. Jeg er klar over, at det måske ikke var denne CVE, men noget andet som 0day for PHP, men jeg kan ikke være 100% sikker."

Afgørende, tilføjede han, "Alle andre servere med backup-blogs, der ikke havde PHP installeret, er upåvirkede og vil fortsætte med at udlevere data stjålet fra de angrebne virksomheder." Faktisk, takket være denne redundans, var LockBits lækage-websted igen oppe og køre efter en uge, med et dusin ofre: en låneplatform, et nationalt netværk af tandlægelaboratorier, og mest bemærkelsesværdigt, Fulton County, Georgia, hvor tidligere præsident Trump er i øjeblikket involveret i en juridisk kamp.

Kilde: Bitdefender

Har retshåndhævelsesforanstaltninger en indvirkning?

I årevis har amerikansk og EU-lovhåndhævelse skabt overskrifter med højprofilerede razziaer af større ransomware-operationer: Hive, AlphV/BlackCat, Ragnar Locker, og så videre. Det på trods af disse anstrengelser ransomware fortsætter med at stige kan inspirere til apati hos nogle.

Men i kølvandet på sådanne razziaer forklarer McPherson: "Enten er disse grupper ikke rekonstitueret, eller også kom de sig på en mindre måde. Ligesom, Hive har ikke været i stand til at komme tilbage endnu - der var interesse for det, men det blev virkelig ikke til noget."

Selvom retshåndhævelsen ikke fuldstændig udslettede LockBit, forårsagede det sandsynligvis hackerne stor skade. For eksempel, påpeger Minder, "de har tilsyneladende fået adgang til nogle af de tilknyttede selskabers oplysninger," hvilket giver myndighederne betydelig indflydelse.

"Hvis jeg er en affiliate, eller jeg er en anden ransomware-udvikler, tænker jeg måske to gange om at interagere med disse mennesker, bare hvis de har blevet FBI-informant. Så det skaber en vis mistillid. Og så på bagsiden tror jeg, at de gør det samme over for LockBit ved at sige: 'Hey, vi ved faktisk, hvem alle affiliates er, vi har alle deres kontaktoplysninger.' Så nu vil LockBit være mistænksom over for sine egne datterselskaber. Det er lidt kaos. Det er interessant."

For virkelig at løse ransomware på længere sigt kan regeringer dog være nødt til at supplere prangende fjernelser med effektive politikker og programmer.

"Der skal være et afbalanceret program, måske på føderalt regeringsniveau, som faktisk hjælper med forebyggelse, som reaktion, i reparation. Jeg tror, at hvis vi så, hvor meget kapital der rent faktisk forlod den amerikanske økonomi som følge af den slags aktiviteter, ville vi se, at det ville give mening at subsidiere et program som det, der ville holde folk fra at skulle betale løsesummer,” han siger.

- SEO Powered Content & PR Distribution. Bliv forstærket i dag.

- PlatoData.Network Vertical Generative Ai. Styrk dig selv. Adgang her.

- PlatoAiStream. Web3 intelligens. Viden forstærket. Adgang her.

- PlatoESG. Kulstof, CleanTech, Energi, Miljø, Solenergi, Affaldshåndtering. Adgang her.

- PlatoHealth. Bioteknologiske og kliniske forsøgs intelligens. Adgang her.

- Kilde: https://www.darkreading.com/threat-intelligence/lockbit-leak-site-reemerges-week-after-complete-compromise-

- :har

- :er

- :ikke

- :hvor

- $OP

- 000

- 1

- 10

- 19

- 200

- 7

- 8

- 9

- a

- I stand

- Om

- adgang

- Konti

- tværs

- Handling

- aktiviteter

- faktisk

- tilføjet

- indrømmede

- Affiliate

- søsterselskaber

- Efter

- kølvandet

- mod

- agenturer

- agentur

- Agent

- alex

- Alle

- blandt

- an

- ,

- En anden

- apati

- ER

- anholdt

- AS

- forbundet

- At

- Myndigheder

- tilbage

- backup

- afbalanceret

- Battle

- BE

- været

- Bit

- blogs

- blæse

- krop

- Bounce

- britain

- Bug

- men

- by

- CAN

- kapital

- gennemføres

- tilfælde

- forårsagede

- Direktør

- Chaos

- Medstifter

- kode

- Kom

- Virksomheder

- fuldføre

- fuldstændig

- omfattende

- kompromis

- Kompromitteret

- kontakt

- fortsæt

- fortsætter

- koordineret

- lande

- amt

- Oprettelse af

- Kriminalitet

- kritisk

- Cronos

- cryptocurrency

- For øjeblikket

- CVE

- skader

- data

- dag

- Udvikler

- DID

- gjorde ikke

- Afbryde

- mistillid

- gør

- gør

- Don

- ned

- dusin

- snesevis

- grund

- økonomi

- Effektiv

- indsats

- ego

- enten

- andet

- muliggør

- ende

- håndhævelse

- nok

- EU

- Europol

- eksempel

- Forklarer

- FBI

- Med

- februar

- Federal

- Føderale regering

- Fornavn

- Flip

- Til

- Tidligere

- tidligere præsident

- tidligere

- fra

- vundet

- Georgien

- Giv

- Global

- gå

- fik

- Regering

- regeringer

- stor

- gruppe

- Gruppens

- hackere

- skade

- Have

- have

- he

- Overskrifter

- hjælper

- høj-profil

- hans

- Hive

- Hvordan

- Men

- HTTPS

- ydmyg

- i

- if

- billede

- KIMOs Succeshistorier

- in

- omfatter

- Herunder

- faktisk

- oplysninger

- Infrastruktur

- inspirere

- installeret

- Intelligens

- interaktion

- interesse

- interessant

- involverede

- IT

- ITS

- lige

- bare en

- Holde

- nøgler

- slags

- Kend

- kendt

- Labs

- Lov

- retshåndhævelse

- leder

- lække

- forlader

- til venstre

- Politikker

- udlån

- udlånsplatform

- brev

- Niveau

- Leverage

- ligesom

- Sandsynlig

- lidt

- Lot

- lavet

- Main

- større

- lave

- massive

- realitet

- Kan..

- kan være

- besked

- Michael

- måske

- mere

- mest

- meget

- my

- national

- NCA

- Behov

- netværk

- NIST

- især

- nu

- objektiv

- of

- on

- ONE

- drift

- Produktion

- or

- Andet

- vores

- ud

- egen

- side

- Betal

- Mennesker

- person,

- personale

- personer

- PHP

- perron

- plato

- Platon Data Intelligence

- PlatoData

- punkter

- politikker

- polsk

- Portal

- præsident

- præsident trumf

- smuk

- Forebyggelse

- primære

- Program

- Programmer

- hurtigt

- helt

- ransomware

- RE

- indse

- virkelig

- refererer

- afslappet

- forblevet

- resterne

- reparere

- svar

- resultere

- Reuters

- kører

- Russisk

- s

- samme

- så

- siger

- siger

- siger

- se

- syntes

- beslaglagt

- senior

- forstand

- Servere

- side

- signifikant

- websted

- skepsis

- mindre

- So

- SOLVE

- nogle

- noget

- Kilde

- Space

- særligt

- Trods

- talsmand

- Sponsoreret

- spredes

- Stadig

- stjålet

- Story

- Strejker

- sådan

- supplere

- sikker

- mistænksom

- Systemer

- fortællinger

- mål

- Special Enhed

- Teknisk

- fortælle

- fortæller

- end

- Tak

- at

- UK

- deres

- Them

- derefter

- Der.

- Disse

- de

- tror

- denne

- selvom?

- tre

- tid

- til

- TONE

- tog

- HELT

- trumf

- To gange

- to

- Uk

- ukrainsk

- upåvirket

- uberørt

- Opdatering

- us

- Amerikansk økonomi

- Værdifuld

- Ve

- udgave

- via

- vice

- Vice President

- ofre

- var

- Vej..

- we

- Hjemmeside

- uge

- hvornår

- som

- WHO

- vilje

- tørre

- med

- Arbejde

- ville

- skrev

- X

- år

- endnu

- zephyrnet