1NTT Research, Sunnyvale, USA

2Center for Quantum Technologies, National University of Singapore, Singapore

Finder du denne artikel interessant eller vil du diskutere? Scite eller efterlade en kommentar på SciRate.

Abstrakt

Sikkerhed af en lagerenhed mod en manipulerende modstander har været et velstuderet emne i klassisk kryptografi. Sådanne modeller giver black-box-adgang til en modstander, og målet er at beskytte den lagrede besked eller afbryde protokollen, hvis der er manipulation.

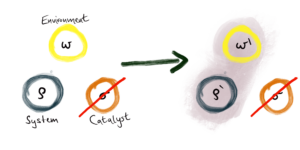

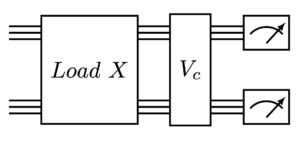

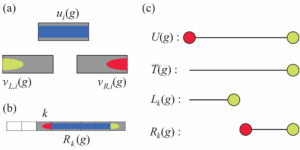

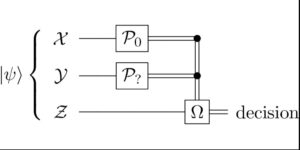

I dette arbejde udvider vi rækkevidden af teorien om manipulationsdetekteringskoder mod en modstander med kvantekapaciteter. Vi overvejer kodnings- og afkodningsskemaer, der bruges til at kode en $k$-qubit kvantemeddelelse $vert mrangle$ for at opnå et $n$-qubit kvantekodeord $vert {psi_m} rangle$. Et kvantekodeord $vert {psi_m} rangle$ kan modstridende manipuleres via en enheds $U$ fra en kendt manipulerende enhedsfamilie $mathcal{U}_{mathsf{Adv}}$ (agerer på $mathbb{C}^{2 ^n}$).

For det første påbegynder vi den generelle undersøgelse af $textit{quantum tamper detection codes}$, som registrerer, om der er manipulation forårsaget af handlingen fra en enhedsoperatør. I tilfælde af at der ikke var manipuleret, vil vi gerne udsende den originale besked. Vi viser, at der findes kvantemanipulationsdetekteringskoder for enhver familie af enhedsoperatører $mathcal{U}_{mathsf{Adv}}$, sådan at $vertmathcal{U}_{mathsf{Adv}} vert lt 2^{2^{ alpha n}}$ for nogle konstante $alpha i (0,1/6)$; forudsat at enhedsoperatører ikke er for tæt på identitetsoperatøren. Kvantemanipulationsdetekteringskoder, som vi konstruerer, kan anses for at være kvantevarianter af $textit{klassiske sabotagedetektionskoder}$ studeret af Jafargholi og Wichs ['15], som også vides at eksistere under lignende restriktioner.

Derudover viser vi, at når meddelelsessættet $mathcal{M}$ er klassisk, kan en sådan konstruktion realiseres som en $textit{ikke-formbar kode}$ mod enhver $mathcal{U}_{mathsf{Adv}}$ i størrelse op til $2^{2^{alpha n}}$.

► BibTeX-data

► Referencer

[1] Zahra Jafargholi og Daniel Wichs. "Sabotagedetektering og kontinuerlige ikke-smidbare koder". I Yevgeniy Dodis og Jesper Buus Nielsen, redaktører, Theory of Cryptography. Side 451–480. Berlin, Heidelberg (2015). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-662-46494-6_19

[2] M. Cheraghchi og V. Guruswami. "Kapacitet af ikke-formbare koder". IEEE Transactions on Information Theory 62, 1097–1118 (2016).

https:///doi.org/10.1109/TIT.2015.2511784

[3] Sebastian Faust, Pratyay Mukherjee, Daniele Venturi og Daniel Wichs. "Effektive ikke-formbare koder og nøgleafledning til manipulationskredsløb i polystørrelse". I Phong Q. Nguyen og Elisabeth Oswald, redaktører, Advances in Cryptology – EUROCRYPT 2014. Side 111–128. Berlin, Heidelberg (2014). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-642-55220-5_7

[4] Ronald Cramer, Yevgeniy Dodis, Serge Fehr, Carles Padró og Daniel Wichs. "Detektering af algebraisk manipulation med applikationer til robust hemmelig deling og fuzzy extractors". I Nigel Smart, redaktør, Advances in Cryptology – EUROCRYPT 2008. Side 471–488. Berlin, Heidelberg (2008). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-540-78967-3_27

[5] Ronald Cramer, Carles Padró og Chaoping Xing. "Optimale algebraiske manipulationsdetekteringskoder i modellen med konstant fejl". I Yevgeniy Dodis og Jesper Buus Nielsen, redaktører, Theory of Cryptography. Side 481–501. Berlin, Heidelberg (2015). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-662-46494-6_20

[6] Peter W Shor. "Skema til reduktion af dekohærens i kvantecomputerhukommelse". Fysisk gennemgang A 52, R2493 (1995).

https:///doi.org/10.1103/PhysRevA.52.R2493

[7] A Robert Calderbank og Peter W Shor. "Der findes gode kvantefejlkorrigerende koder". Physical Review A 54, 1098 (1996).

https:///doi.org/10.1103/PhysRevA.54.1098

[8] Daniel Gottesman. "Stabilisatorkoder og kvantefejlkorrektion". Ph.d.-afhandling. Caltech. (1997). url: https:///thesis.library.caltech.edu/2900/2/THESIS.pdf.

https://thesis.library.caltech.edu/2900/2/THESIS.pdf

[9] A.Yu. Kitaev. "Fejltolerant kvanteberegning af nogen". Annals of Physics 303, 2-30 (2003).

https://doi.org/10.1016/s0003-4916(02)00018-0

[10] Andrew M Steane. "Fejlkorrigering af koder i kvanteteori". Physical Review Letters 77, 793 (1996).

https:///doi.org/10.1103/PhysRevLett.77.793

[11] Gorjan Alagic og Christian Majenz. "Kvante ikke-formbarhed og autentificering". I Jonathan Katz og Hovav Shacham, redaktører, Advances in Cryptology – CRYPTO 2017. Side 310–341. Cham (2017). Springer International Publishing.

https://doi.org/10.1007/978-3-319-63715-0_11

[12] Andris Ambainis, Jan Bouda og Andreas Winter. "Ikke formbar kryptering af kvanteinformation". Journal of Mathematical Physics 50, 042106 (2009).

https:///doi.org/10.1063/1.3094756

[13] A. Broadbent og Sébastien Lord. "Uklonbar kvantekryptering via tilfældige orakler". IACR Cryptol. ePrint Arch. 2019, 257 (2019).

https:///doi.org/10.4230/LIPIcs.TQC.2020.4

[14] Daniel Gottesman. "Uklonbar kryptering". Kvante info. Comput. 3, 581-602 (2003).

https:///doi.org/10.26421/qic3.6-2

[15] Stefan Dziembowski, Krzysztof Pietrzak og Daniel Wichs. "Ikke formbare koder". J. ACM 65 (2018).

https:///doi.org/10.1145/3178432

[16] Mihir Bellare, David Cash og Rachel Miller. "Kryptografi sikrer mod relaterede nøgleangreb og manipulation". I Dong Hoon Lee og Xiaoyun Wang, redaktører, Advances in Cryptology – ASIACRYPT 2011. Side 486–503. Berlin, Heidelberg (2011). Springer Berlin Heidelberg.

[17] Mihir Bellare og David Cash. "Pseudotilfældige funktioner og permutationer er beviseligt sikret mod relaterede nøgleangreb". I Tal Rabin, redaktør, Advances in Cryptology – CRYPTO 2010. Side 666–684. Berlin, Heidelberg (2010). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-642-14623-7_36

[18] Mihir Bellare og Tadayoshi Kohno. "En teoretisk behandling af relaterede nøgleangreb: Rka-prps, rka-prfs og applikationer". I Eli Biham, redaktør, Advances in Cryptology — EUROCRYPT 2003. Side 491–506. Berlin, Heidelberg (2003). Springer Berlin Heidelberg.

https://doi.org/10.1007/3-540-39200-9_31

[19] Mihir Bellare, Kenneth G. Paterson og Susan Thomson. "Rka sikkerhed ud over den lineære barriere: Ibe, kryptering og signaturer". I Xiaoyun Wang og Kazue Sako, redaktører, Advances in Cryptology – ASIACRYPT 2012. Side 331–348. Berlin, Heidelberg (2012). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-642-34961-4_21

[20] Sebastian Faust, Krzysztof Pietrzak og Daniele Venturi. "Princip-sikre kredsløb: Sådan byttes lækage for manipulations-modstandsdygtighed". I Luca Aceto, Monika Henzinger og Jiří Sgall, redaktører, Automata, Languages and Programming. Side 391–402. Berlin, Heidelberg (2011). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-642-22006-7_33

[21] Rosario Gennaro, Anna Lysyanskaya, Tal Malkin, Silvio Micali og Tal Rabin. "Algorithmic manipulation-proof (atp) security: Teoretisk grundlag for sikkerhed mod hardwaremanipulation". I Moni Naor, redaktør, Theory of Cryptography. Side 258–277. Berlin, Heidelberg (2004). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-540-24638-1_15

[22] Vipul Goyal, Adam O'Neill og Vanishree Rao. "Sikker hash-funktioner med korreleret input". I Yuval Ishai, redaktør, Theory of Cryptography. Side 182–200. Berlin, Heidelberg (2011). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-642-19571-6_12

[23] Yuval Ishai, Manoj Prabhakaran, Amit Sahai og David Wagner. "Private kredsløb ii: At holde hemmeligheder i kredsløb, der kan manipuleres". I Serge Vaudenay, redaktør, Advances in Cryptology – EUROCRYPT 2006. Side 308–327. Berlin, Heidelberg (2006). Springer Berlin Heidelberg.

https:///doi.org/10.1007/11761679_19

[24] Yael Tauman Kalai, Bhavana Kanukurthi og Amit Sahai. "Kryptografi med manipulerbar og utæt hukommelse". I Phillip Rogaway, redaktør, Advances in Cryptology – CRYPTO 2011. Side 373–390. Berlin, Heidelberg (2011). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-642-22792-9_21

[25] Krzysztof Pietrzak. "Underrum lwe". I Ronald Cramer, redaktør, Theory of Cryptography. Side 548–563. Berlin, Heidelberg (2012). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-642-28914-9_31

[26] Thiago Bergamaschi. "Pauli-manipulationsdetekteringskoder og applikationer til kvantekommunikation over adversarielle kanaler" (2023). Tilgængelig på https:///arxiv.org/abs/2304.06269.

arXiv: 2304.06269

[27] Divesh Aggarwal, Naresh Goud Boddu og Rahul Jain. "Quantum sikre ikke-formbare koder i split-state-modellen". IEEE Transactions on Information Theory (2023).

https:///doi.org/10.1109/TIT.2023.3328839

[28] Roman Vershynin. "Introduktion til den ikke-asymptotiske analyse af tilfældige matricer" (2010). arXiv:1011.3027.

arXiv: 1011.3027

[29] Yinzheng Gu. "Øjeblikke med tilfældige matricer og weingarten-funktion" (2013).

https://qspace.library.queensu.ca/server/api/core/bitstreams/cee37ba4-2035-48e0-ac08-2974e082a0a9/content

[30] Don Weingarten. "Asymptotisk adfærd af gruppeintegraler i grænsen for uendelig rang". Journal of Mathematical Physics 19, 999-1001 (1978).

https:///doi.org/10.1063/1.523807

[31] Benoît Collins. "Øjeblikke og kumulanter af polynomiske tilfældige variabler på enhedsgrupper, Itzykson-Zuber-integralet og fri sandsynlighed". International Mathematics Research Notices 2003, 953–982 (2003).

https://doi.org/10.1155/S107379280320917X

[32] Benoı̂t Collins og Piotr Śniady. "Integration med respekt for Haar-foranstaltningen om enheds-, ortogonal og symplektisk gruppe". Communications in Mathematical Physics 264, 773–795 (2006). arXiv:math-ph/0402073.

https://doi.org/10.1007/s00220-006-1554-3

arXiv:math-ph/0402073

[33] Naresh Goud Boddu, Vipul Goyal, Rahul Jain og João Ribeiro. "Split-state ikke-formbare koder og hemmelige delingsordninger for kvantemeddelelser" (2023). arXiv:2308.06466.

arXiv: 2308.06466

Citeret af

[1] Thiago Bergamaschi, "Pauli Manipulation Detection Codes and Applications to Quantum Communication over Adversarial Channels", arXiv: 2304.06269, (2023).

Ovenstående citater er fra SAO/NASA ADS (sidst opdateret 2023-11-08 15:27:22). Listen kan være ufuldstændig, da ikke alle udgivere leverer passende og fuldstændige citatdata.

Kunne ikke hente Crossref citeret af data under sidste forsøg 2023-11-08 15:27:21: Kunne ikke hente citerede data for 10.22331/q-2023-11-08-1178 fra Crossref. Dette er normalt, hvis DOI blev registreret for nylig.

Dette papir er udgivet i Quantum under Creative Commons Attribution 4.0 International (CC BY 4.0) licens. Ophavsretten forbliver hos de originale copyright-indehavere, såsom forfatterne eller deres institutioner.

- SEO Powered Content & PR Distribution. Bliv forstærket i dag.

- PlatoData.Network Vertical Generative Ai. Styrk dig selv. Adgang her.

- PlatoAiStream. Web3 intelligens. Viden forstærket. Adgang her.

- PlatoESG. Kulstof, CleanTech, Energi, Miljø, Solenergi, Affaldshåndtering. Adgang her.

- PlatoHealth. Bioteknologiske og kliniske forsøgs intelligens. Adgang her.

- Kilde: https://quantum-journal.org/papers/q-2023-11-08-1178/

- :har

- :er

- :ikke

- $OP

- 1

- 10

- 11

- 12

- 13

- 14

- 15 %

- 16

- 17

- 19

- 1995

- 1996

- 20

- 2006

- 2008

- 2011

- 2012

- 2013

- 2014

- 2015

- 2016

- 2017

- 2018

- 2019

- 2020

- 2023

- 22

- 23

- 24

- 25

- 26 %

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 50

- 54

- 7

- 77

- 8

- 9

- a

- over

- ABSTRACT

- adgang

- ACM

- handler

- Handling

- Adam

- fremskridt

- kontradiktorisk

- tilknytninger

- mod

- aggarwal

- sigte

- Alle

- også

- an

- analyse

- ,

- Andrew

- enhver

- applikationer

- ER

- AS

- At

- Angreb

- forsøg

- Godkendelse

- forfatter

- forfattere

- til rådighed

- barriere

- BE

- været

- adfærd

- Berlin

- Beyond

- Pause

- by

- CAN

- kapaciteter

- tilfælde

- Kontanter

- forårsagede

- kanaler

- Luk

- koder

- KOMMENTAR

- Commons

- Kommunikation

- Kommunikation

- fuldføre

- beregning

- computer

- Overvej

- betragtes

- konstant

- konstruere

- opbygge

- kontinuerlig

- ophavsret

- kunne

- krypto

- kryptografi

- CSS

- Daniel

- data

- David

- Dekodning

- opdage

- Detektion

- enhed

- diskutere

- Don

- i løbet af

- editor

- redaktører

- kryptering

- fejl

- eksisterer

- udvide

- familie

- Til

- Fonde

- Gratis

- fra

- funktion

- funktioner

- Generelt

- Giv

- gruppe

- Hardware

- Harvard

- hash

- holdere

- Hvordan

- How To

- HTTPS

- Identity

- IEEE

- if

- ii

- in

- Uendelig

- info

- oplysninger

- indlede

- institutioner

- integral

- interessant

- internationalt

- Jan

- JavaScript

- jonathan

- tidsskrift

- holde

- kenneth

- kendt

- Sprog

- Efternavn

- Forlade

- Lee

- Bibliotek

- Licens

- ligesom

- GRÆNSE

- Liste

- Håndtering

- matematiske

- matematik

- Kan..

- måle

- Hukommelse

- besked

- beskeder

- Miller

- model

- modeller

- Måned

- Mukherjee

- national

- Nguyen

- ingen

- normal

- november

- opnå

- of

- on

- åbent

- operatør

- Operatører

- or

- orakler

- original

- output

- i løbet af

- sider

- Papir

- Peter

- phd

- fysisk

- Fysik

- plato

- Platon Data Intelligence

- PlatoData

- Programmering

- beskytte

- protokol

- beviseligt

- give

- forudsat

- offentliggjort

- forlægger

- udgivere

- Publicering

- Quantum

- Kvantecomputer

- kvantefejlkorrektion

- kvanteinformation

- tilfældig

- rangerer

- gik op for

- for nylig

- reducere

- referencer

- registreret

- resterne

- forskning

- respekt

- restriktioner

- gennemgå

- ROBERT

- robust

- roman

- ordninger

- rækkevidde

- Secret

- hemmeligheder

- sikker

- sikkerhed

- sæt

- deling

- Shor

- Vis

- Underskrifter

- lignende

- Singapore

- Størrelse

- Smart

- nogle

- stefan

- opbevaring

- opbevaret

- studeret

- Studere

- Succesfuld

- sådan

- egnede

- Susan

- forfalskes

- Teknologier

- at

- deres

- teoretisk

- teori

- Der.

- afhandling

- denne

- Titel

- til

- også

- emne

- handle

- Transaktioner

- behandling

- under

- universitet

- opdateret

- URL

- anvendte

- via

- bind

- W

- ønsker

- var

- we

- hvornår

- som

- Vinter

- med

- Arbejde

- ville

- år

- zephyrnet