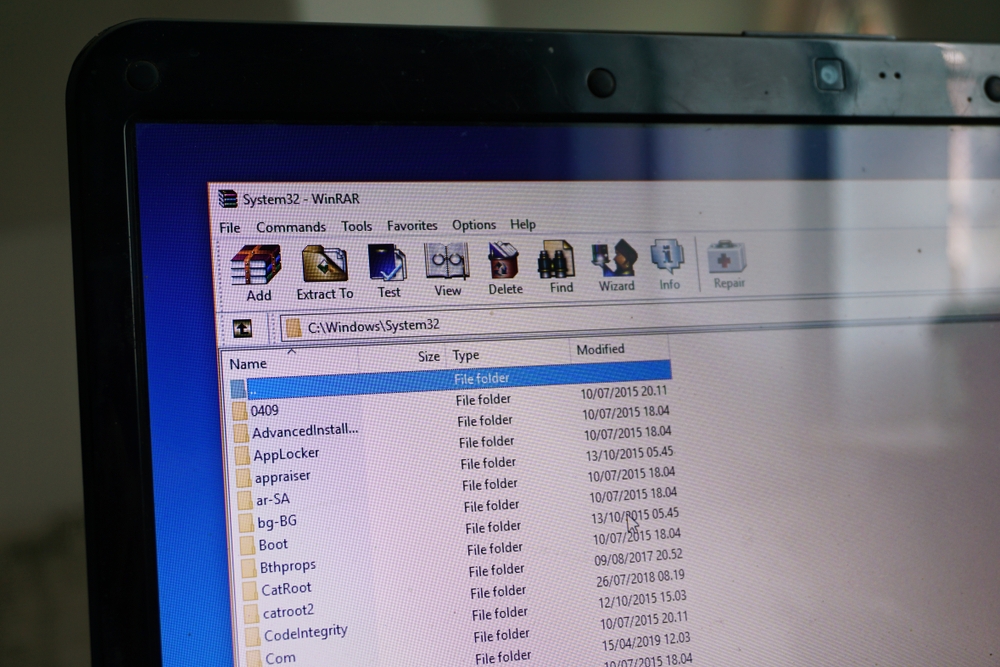

En trusselaktør med mulige forbindelser til Ruslands økonomisk motiverede Evilnum-gruppe retter sig mod brugere i online-fora for handel med kryptovaluta via en nu-patchet fejl i det populære WinRAR-filkomprimerings- og arkiveringsværktøj.

Fejlen, der blev sporet som CVE-2023-38831, gjorde det muligt for angriberne at skjule ondsindet kode i zip-arkiver, der er maskeret som ".jpg", ".txt" og andre filformater og derefter distribuere dem i online-fora for handel med kryptovaluta.

Måneder lang kampagne

Angrebene har stået på siden mindst april - omkring tre måneder før forskere ved Group-IB opdagede sårbarheden og rapporterede den til Rarlab, firmaet, der udvikler og distribuerer WinRAR.

Rarlab udsendte en beta-patch til problemet den 20. juli og en opdateret version af WinRAR (version 6.23) den 2. august. Alligevel forbliver mindst 130 systemer på fora, som folk bruger til at handle med kryptovaluta, inficeret, Group-IB sagde i en rapport i denne uge. Sikkerhedsleverandøren opfordrede WinRAR-brugere - i øjeblikket anslået til 500 millioner - til at installere den nye version med det samme for at mindske deres eksponering for angreb rettet mod sårbarheden.

Forskere ved Group-IB opdagede den daværende nul-dages sårbarhed i WinRAR, da de undersøgte trusselsaktivitet relateret til DarkMe, en trojaner med fjernadgang, som sikkerhedsleverandøren NSFocus blev først opdaget sidste år og tilskrives Evilnum. Malwaren pakker en række funktioner til at spionere på mål eller til brug som loader til anden malware. NSFocus observerede Evilnum-gruppen, der implementerede DarkMe i angreb, der var rettet mod onlinekasinoer og handelsplatforme i flere lande.

Den sårbarhed, som Group-IB fandt, stammede fra, hvordan WinRAR behandler zip-filformatet. Det gav i det væsentlige angribere en måde at skjule forskellige typer malware-værktøjer i zip-arkiver og distribuere dem til målsystemer. Group-IB-forskere observerede trusselsaktøren levere mindst tre malware-familier på denne måde: DarkMe, GuLoaderog Remcos RAT.

Trusselsaktøren distribuerede derefter de bevæbnede zip-arkiver på mindst otte offentlige fora, som onlinehandlere bruger regelmæssigt til at dele information og diskutere emner af fælles interesse.

Bevæbnet zip-arkiv

I de fleste tilfælde vedhæftede modstanderen det malware-indlæste zip-arkiv til et forumindlæg eller i private beskeder til andre forummedlemmer. Emnet for indlæggene plejede at være noget, der ville fange et forummedlems opmærksomhed. For eksempel i et indlæg påstod trusselsaktøren at tilbyde deres bedste personlige strategi for handel med bitcoin og vedhæftede det ondsindede zip-arkiv til det indlæg. Group-IB siger, at det også observerede trusselsaktøren få adgang til forumkonti og indsætte deres malware i eksisterende diskussionstråde.

I nogle få tilfælde distribuerede angriberen zip-arkiverne via en gratis fillagringstjeneste kaldet catbox.moe.

Når malwaren var installeret på et system, fik den adgang til ofrets handelskonti og udførte uautoriserede transaktioner for at hæve penge fra det.

Ved nogle få lejligheder blev forumadministratorer opmærksomme på, at ondsindede filer blev distribueret via deres websteder og forsøgte at advare medlemmer om truslen. På trods af disse advarsler fortsatte trusselsaktøren med at lave indlæg på forummet med ondsindede vedhæftede filer. "Vores forskere så også beviser for, at trusselsaktørerne var i stand til at fjerne blokeringen af konti, der blev deaktiveret af forumadministratorer, for at fortsætte med at sprede ondsindede filer, uanset om det var ved at poste trusler eller sende private beskeder," sagde Group-IB.

Ifølge sikkerhedsleverandøren, mens DarkMe-trojaneren antyder, at Evilnum er forbundet med kampagnen, har Group-IB ikke selv været i stand til at tilskrive WinRAR-angrebene endeligt til trusselsgruppen.

- SEO Powered Content & PR Distribution. Bliv forstærket i dag.

- PlatoData.Network Vertical Generative Ai. Styrk dig selv. Adgang her.

- PlatoAiStream. Web3 intelligens. Viden forstærket. Adgang her.

- PlatoESG. Automotive/elbiler, Kulstof, CleanTech, Energi, Miljø, Solenergi, Affaldshåndtering. Adgang her.

- PlatoHealth. Bioteknologiske og kliniske forsøgs intelligens. Adgang her.

- ChartPrime. Løft dit handelsspil med ChartPrime. Adgang her.

- BlockOffsets. Modernisering af miljømæssig offset-ejerskab. Adgang her.

- Kilde: https://www.darkreading.com/attacks-breaches/threat-actor-exploits-zero-day-in-winrar-to-target-crypto-accounts

- :har

- :er

- :ikke

- 20

- 23

- 500

- 7

- a

- I stand

- Om

- adgang

- Konti

- aktivitet

- aktører

- administratorer

- tilladt

- også

- an

- ,

- april

- Arkiv

- arkiv

- AS

- forbundet

- At

- Angreb

- forsøgt

- opmærksomhed

- august

- opmærksom på

- BE

- blev

- været

- før

- være

- BEDSTE

- beta

- Bitcoin

- Bug

- by

- kaldet

- Kampagne

- tilfælde

- Casinos

- kode

- selskab

- skjule

- Tilslutninger

- fortsæt

- fortsatte

- lande

- krypto

- cryptocurrency

- cryptocurrency trading

- For øjeblikket

- levere

- implementering

- Trods

- udvikler

- deaktiveret

- opdaget

- diskutere

- diskussion

- distribuere

- distribueret

- væsentlige

- anslået

- Endog

- bevismateriale

- eksempel

- henrettet

- eksisterende

- exploits

- Eksponering

- familier

- få

- File (Felt)

- Filer

- økonomisk

- Fornavn

- Til

- format

- forum

- fora

- fundet

- Gratis

- fra

- funktioner

- fonde

- Gevinst

- vundet

- gå

- grab

- gruppe

- Have

- Skjule

- Hvordan

- HTTPS

- straks

- in

- oplysninger

- installere

- installeret

- interesse

- undersøge

- spørgsmål

- Udstedt

- IT

- selv

- jpg

- juli

- Juli 20

- Efternavn

- mindst

- loader

- lave

- malware

- medlem

- Medlemmer

- beskeder

- million

- afbøde

- måned

- mest

- motiveret

- gensidig

- Ny

- lejligheder

- of

- tilbyde

- on

- ONE

- online

- online casinoer

- or

- Andet

- vores

- Packs

- patch

- Mennesker

- personale

- Platforme

- plato

- Platon Data Intelligence

- PlatoData

- Populær

- mulig

- Indlæg

- Indlæg

- private

- Processer

- offentlige

- regelmæssigt

- relaterede

- forblive

- fjern

- Remote Access

- indberette

- rapporteret

- forskere

- Rusland

- s

- Said

- så

- siger

- sikkerhed

- afsendelse

- tjeneste

- flere

- Del

- del information

- siden

- Websteder

- So

- nogle

- noget

- Spredning

- spionage

- stammede

- opbevaring

- Strategi

- foreslår

- systemet

- Systemer

- mål

- målrettet

- rettet mod

- mål

- at

- deres

- Them

- derefter

- Disse

- denne

- trussel

- trusselsaktører

- trusler

- tre

- til

- værktøjer

- emne

- Emner

- handle

- Traders

- Trading

- Handelsplatforme

- Transaktioner

- Trojan

- typer

- opdateret

- brug

- brugere

- nytte

- række

- forskellige

- sælger

- udgave

- via

- Victim

- sårbarhed

- Vej..

- var

- hvornår

- hvorvidt

- mens

- med

- tilbagekalde

- ville

- zephyrnet

- Zip