Det er en hundeædende verden for kryptosvindlere.

Nye rapporter har netop afslørede hvordan en person identificerede kryptosvindlere for at frarøve dem deres dårligt skaffede midler.

Krypto-svindlere bruger ofte social engineering-teknikker til at interagere med ofre og overbevise dem om at skille sig af med deres hårdt tjente penge. Svindlere gør dette enten ved at sende penge direkte til svindlere eller ved at give de nødvendige tilladelser for at få adgang til tegnebøger.

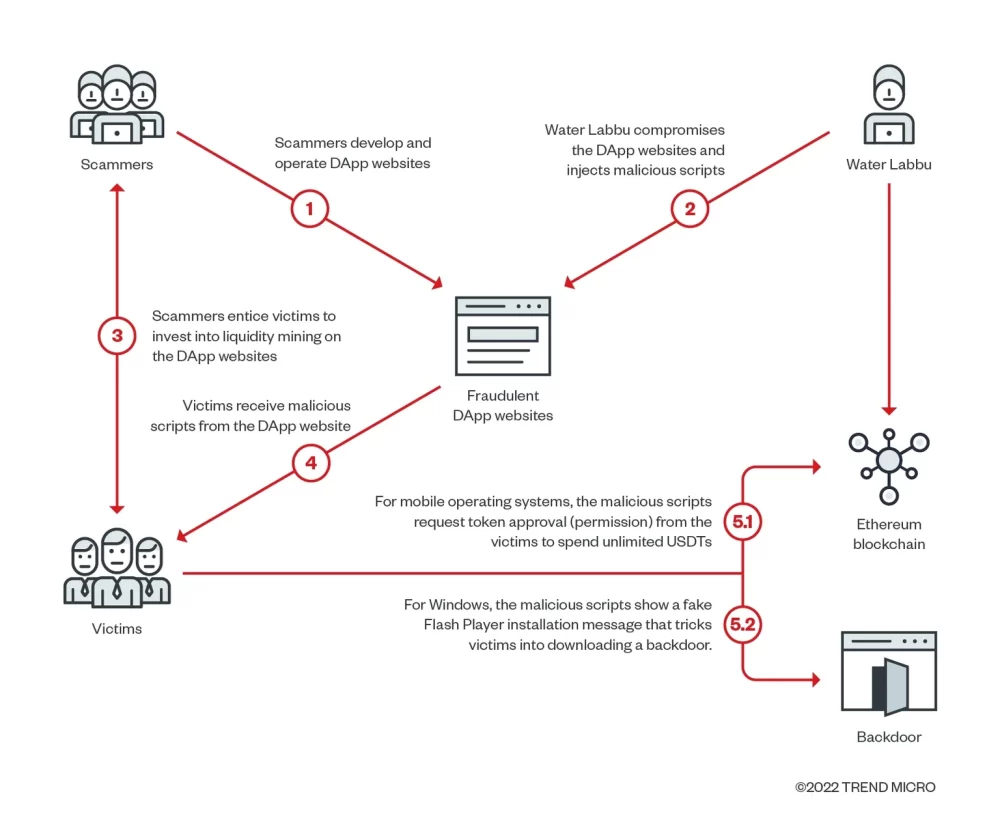

Water Labbu, navnet på den person, der røvede svindlerne, brugte angiveligt en lignende metode til at stjæle kryptovalutaer og opnå adgangstilladelser til deres ofres tegnebøger. De brugte dog ikke nogen form for social engineering, og overlod det beskidte arbejde til de oprindelige svindlere.

I stedet for at oprette deres egne svindelwebsteder kompromitterede Water Labbu webstederne for andre svindlere, der udgav sig for at være legitime decentrale applikationer (dApps) og injiceret ondsindet JavaScript-kode i dem.

Water Labbu lurede i skyggerne og ventede tålmodigt på, at ofre af høj værdi forbandt deres tegnebøger til en fup-dApp, før de indsprøjtede en JavaScript-nyttelast på det websted for at stjæle midlerne.

Intet ændrede sig for den oprindelige svindlers ofre - de blev stadig bestjålet. Den eneste forskel er, at Water Labbu begyndte at snuppe krypto fra svindlerne og omdirigere midlerne til deres egne tegnebøger.

"Anmodningen er forklædt til at se ud som om den blev sendt fra et kompromitteret websted og beder om tilladelse til at overføre et næsten ubegrænset beløb på USD Tether fra målets pung,” lyder det fra Trend Micro indberette.

Water Labbu kommer med mere end $300,000

I et identificeret tilfælde blev det ondsindede script drænet USDT fra to adresser, bytte dem på Uniswap bytte-først til USDC stablecoin og derefter til Ethereum (ETH) – før ETH-midlerne sendes til Tornado kontanter mixer.

Rapporten bemærkede også, at Water Labbu brugte forskellige metoder til forskellige operativsystemer. For eksempel, hvis offeret indlæste scriptet fra et skrivebord, der kører Windows, returnerede det et andet script, der viser en falsk Flash-opdateringsmeddelelse, der beder offeret om at downloade en ondsindet eksekverbar fil.

Trend Micro sagde, at Water Labbu havde kompromitteret mindst 45 fupwebsteder, de fleste af dem efter den såkaldte "tabsfri minedrift likviditetsløfte" model, farerne ved hvilke retshåndhævende myndigheder advaret cirka tidligere i år.

Ifølge sikkerhedsanalytikere er overskuddet fra Water Labbu anslået til at være mindst 316,728 $ baseret på transaktionsregistreringer fra ni identificerede ofre.

Hold dig opdateret med kryptonyheder, få daglige opdateringer i din indbakke.

- Bitcoin

- blockchain

- overholdelse af blockchain

- blockchain konference

- virksomhed

- coinbase

- coingenius

- Konsensus

- kryptokonference

- krypto minedrift

- cryptocurrency

- decentral

- Dekryptér

- Defi

- Digitale aktiver

- ethereum

- machine learning

- ikke fungibelt symbol

- plato

- platon ai

- Platon Data Intelligence

- Platonblockchain

- PlatoData

- platogaming

- Polygon

- bevis for indsatsen

- W3

- zephyrnet

Mere fra Dekryptér

Med Quantum Computing på vej, forbereder den nye Crypto Alliance sig på livet på den anden side – Dekrypter

Cathie Woods ARK sælger flere Coinbase-aktier som COIN, Bitcoin Boom – Dekrypter

På trods af amerikanske sanktioner, fortsætter Tether med at støtte Tornado Cash: Rapport

Ugentlige Ethereum-indskud ramte rekordlavt kun få uger før sammenlægning

Ordinals vinder momentum med 76,000 NFTs præget til Bitcoin

Nye DAO-formularer til at købe kopi af amerikansk forfatning på Sotheby's Auction

Dogecoin Sweepstakes-sag går til Højesteret - Dekrypter

Jack Dorsey fortalte Elon Musk, Twitter burde være en protokol 'Som signal'

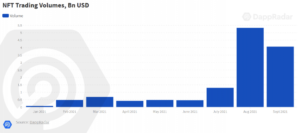

NFT -handelsvolumen ramte $ 10.67 milliarder i 3. kvartal, op 700% fra forrige kvartal

Circle's USDC vil ikke understøtte en Ethereum Proof-of-Work Fork

Fox skal oprette NFT Studio for at promovere 'Rick and Morty' Creator's New Show