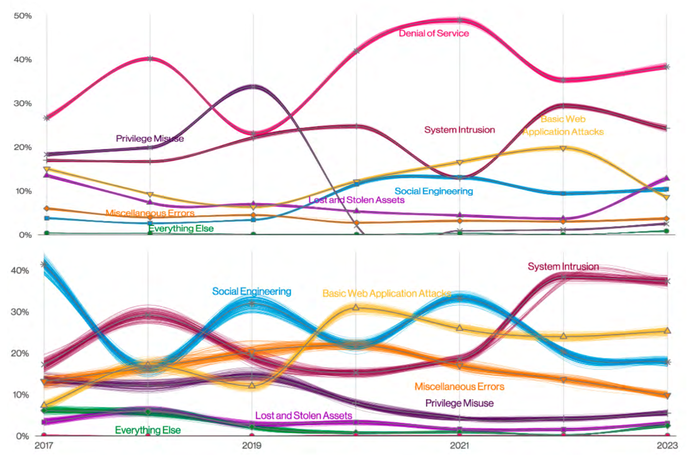

Denial-of-Service-Angriffe dominierten auch im Jahr 2022 weiterhin die Bedrohungslandschaft, doch zu den Verstößen – jenen Sicherheitsvorfällen, die zu bestätigten Datenverlusten führten – gehörten eher Systemeinbrüche, grundlegende Angriffe auf Webanwendungen und Social Engineering.

Von den mehr als 16,300 Sicherheitsvorfällen, die im „2023 Data Breach Investigations Report“ von Verizon analysiert wurden, waren mehr als 6,250 oder 38 % Denial-of-Service-Angriffe, während fast 5,200 oder 32 % bestätigte Datenschutzverletzungen waren. Während die Denial-of-Service-Angriffe störend wirkten, bis sie entschärft wurden – viele der Daten im Bericht stammten von DOS-Abwehranbietern und nicht von Opfern –, führten Datenschutzverletzungen durch Systemeinbrüche, Kompromittierungen von Webanwendungen und Social Engineering in der Regel zu erheblichen Auswirkungen auf Geschäft.

Die beiden häufigsten Angriffsarten im Bericht – DOS-Angriffe und Systemeinbrüche – zielen auf unterschiedliche Teile der CIA-Trias (Vertraulichkeit, Integrität, Verfügbarkeit) ab. Systemeinbrüche wirken sich typischerweise auf die Vertraulichkeit und Integrität aus, während Denial-of-Service-Angriffe auf die Verfügbarkeit abzielen, sagt Erick Galinkin, leitender Forscher beim Schwachstellenmanagementunternehmen Rapid7.

„Letztendlich besteht der Einsatz von DDoS darin, Druck auf ein Ziel auszuüben und es zu zwingen, sich darauf zu konzentrieren, die Verfügbarkeit wiederherzustellen“, sagt er. „Dies kann als Teil einer Erpressungskampagne eingesetzt werden, um ein Ziel von gleichzeitigen Kompromittierungsversuchen abzulenken, oder sogar als eigenständige Taktik, um ein Ziel zu stören.“

Die Daten verdeutlichen die Unterschiede zwischen Bedrohungsaktivitäten, die zu bemerkenswerten Vorfällen werden, und solchen, die Unternehmen echten Schaden zufügen. Der durch den durchschnittlichen Ransomware-Vorfall verursachte Schaden, der 24 % aller Sicherheitsverletzungen ausmachte, verdoppelte sich auf 26,000 US-Dollar. laut der Meldung. Im Gegensatz dazu führten nur vier der 6,248 Denial-of-Service-Vorfälle zu einer Datenoffenlegung. heißt es im „2023 Data Breach Investigations Report“..

Der Bericht unterstreicht auch die Tatsache, dass Muster zwar informativ sind, aber auch stark variieren können, sagt Joe Gallop, Intelligence Analysis Manager bei Cofense, einem E-Mail-Sicherheitsunternehmen.

„Jeder Vorfall ist anders, was es sehr schwierig macht, einen umfassenden und exklusiven, aber dennoch detaillierten Satz von Vorfallkategorien zu erstellen“, sagt er. „Aufgrund der Überschneidungen verschiedener Methoden und der Möglichkeit, dass eine Angriffskette zwischen Aktivitäten wechselt, die möglicherweise in mehrere Kategorien fallen, ist es äußerst wichtig, einen ganzheitlichen Sicherheitsansatz beizubehalten.“

Mehr Systemeinbrüche, weil mehr Ransomware

Das häufigste Muster in der Kategorie Systemeinbruch ist die Installation bösartiger Software auf einem Computer oder Gerät, gefolgt von Datenexfiltration und schließlich Angriffen auf die Verfügbarkeit eines Systems oder von Daten – alles Kennzeichen von Ransomware-Angriffen. Tatsächlich machte Ransomware laut DBIR mehr als 80 % aller Aktionen in der Kategorie Systemeinbruch aus.

Aufgrund der anhaltenden Beliebtheit von Ransomware sollten sich Unternehmen auf die Erkennung von Systemeinbruchsmustern konzentrieren, sagt David Hylender, Senior Manager für Threat Intelligence bei Verizon.

„Der Hauptgrund dafür, dass Systemeinbrüche so weit verbreitet sind, ist die Tatsache, dass sich Ransomware in diesem Muster befindet“, sagt er. „Da Ransomware weiterhin in Unternehmen aller Größen, Branchen und geografischen Standorte allgegenwärtig ist, nimmt das Muster von Systemeinbrüchen weiter zu.“

Doch auch andere Angriffsvektoren führen zu Verstößen, darunter grundlegende Web-Angriffe und Social Engineering. Ein Viertel (25 %) der Verstöße wurde durch einfache Angriffe auf Webanwendungen verursacht, während 18 % der Verstöße durch Social Engineering verursacht wurden. Und innerhalb der Kategorie „Systemeinbruch“ machten Angriffe über Webanwendungen ein Drittel aller Angriffe aus, die zu einem Systemeinbruch führten.

Mitarbeiter, die für die Verteidigung von entscheidender Bedeutung sind

Ein Vorfall, der als Social Engineering beginnt, kann im Verlauf der Angriffskette schnell zu einem Systemeinbruch werden. Tatsächlich macht die Vermischung von Vorfällen den Schutz von Systemen und Daten vor Sicherheitsverletzungen zu einer sehr ganzheitlichen Aufgabe, sagt Galinkin von Rapid7.

Die Verteidigungsstrategie hängt auch davon ab, worauf Organisationen Wert legen. Im Gesundheitswesen wirkt sich ein DDoS-Angriff in der Regel auf öffentlich zugängliche Ressourcen wie Zahlungs- oder Terminplanungsportale aus, die von entscheidender Bedeutung sind, sich aber möglicherweise nicht auf die Kernfunktionalität der Patientenversorgung auswirken, sagt er.

„Die Werte, die eine einzelne Organisation schätzt, können sehr unterschiedlich sein“, sagt Galinkin. „Daher ist es für Unternehmen wichtig, zu überlegen, was ihre wichtigsten Ressourcen und Vermögenswerte sind, und dann zu bewerten, wie unterschiedliche Bedrohungen diese Ressourcen angreifen könnten. Letztendlich wird das die beste Verteidigung beeinflussen.“

Da Social Engineering jedoch eine so breite Präsenz bei verschiedenen Arten von Sicherheitsverletzungen hat, sind Mitarbeiter ein entscheidender Teil des Abwehrpuzzles, sagt Gallop von Cofense.

„Da 74 % aller Verstöße im Bericht eine menschliche Komponente beinhalteten, ist die Behebung menschlicher Schwachstellen von entscheidender Bedeutung“, sagt er. „Mitarbeiter sollten darin geschult werden, Social-Engineering-Versuchen skeptisch gegenüberzustehen, verdächtige Links zu erkennen und niemals Anmeldeinformationen weiterzugeben.“

- SEO-gestützte Content- und PR-Distribution. Holen Sie sich noch heute Verstärkung.

- EVM-Finanzen. Einheitliche Schnittstelle für dezentrale Finanzen. Hier zugreifen.

- Quantum Media Group. IR/PR verstärkt. Hier zugreifen.

- PlatoAiStream. Web3-Datenintelligenz. Wissen verstärkt. Hier zugreifen.

- Quelle: https://www.darkreading.com/attacks-breaches/dos-attacks-dominate-but-system-intrusions-cause-most-pain

- :hast

- :Ist

- :nicht

- :Wo

- $UP

- 000

- 16

- 200

- 2022

- 2023

- 250

- 7

- a

- Nach

- über

- Aktionen

- Aktivitäten

- Adressierung

- beeinflussen

- gegen

- Alle

- ebenfalls

- unter

- an

- Analyse

- und

- Anwendung

- Anwendungen

- Ansatz

- SIND

- AS

- Details

- At

- Attacke

- Anschläge

- Versuche

- Verfügbarkeit

- durchschnittlich

- Zurück

- basic

- BE

- weil

- werden

- BESTE

- zwischen

- Vermischung

- Verletzung

- Verstöße

- breit

- Geschäft

- aber

- by

- kam

- Kampagnen (Campaign)

- CAN

- österreichische Unternehmen

- Kategorien

- Kategorie

- Verursachen

- verursacht

- Kette

- Chart

- cia

- wie die

- gemeinsam

- Unternehmen

- Unternehmen

- Kompromiss

- Computer

- Vertraulichkeit

- BESTÄTIGT

- Geht davon

- weiter

- weiter

- Kontrast

- Kernbereich

- Referenzen

- kritischem

- Zyklus

- technische Daten

- Datenmissbrauch

- Datenverstöße

- Data Loss

- Christian

- DDoS

- DDoS-Angriff

- Militär

- Abwehr-system

- hängt

- detailliert

- Gerät

- Unterschiede

- anders

- schwer

- Bekanntgabe

- Störung

- störend

- Dominieren

- DOS

- verdoppelt

- Element

- Mitarbeiter

- Entwicklung

- bewerten

- Sogar

- Jedes

- Exclusive

- Training

- Exfiltration

- Erpressung

- äußerst

- Tatsache

- Fallen

- Endlich

- Fest

- Setzen Sie mit Achtsamkeit

- gefolgt

- Fußabdruck

- Aussichten für

- Zwingen

- vier

- für

- Funktionalität

- geographisch

- bekommen

- Wachsen Sie über sich hinaus

- schaden

- he

- Gesundheitswesen

- Highlights

- ganzheitliche

- Ultraschall

- HTTPS

- human

- Menschliches Element

- Impact der HXNUMXO Observatorien

- Einfluss hat

- wichtig

- in

- Zwischenfall

- inklusive

- Einschließlich

- Krankengymnastik

- informieren

- informativ

- installiert

- Integrität

- Intelligenz

- in

- Untersuchungen

- IT

- JOE

- Landschaft

- führenden

- wahrscheinlich

- Line

- Links

- Standorte

- Verlust

- halten

- um

- Making

- Management

- Manager

- max-width

- Kann..

- Methoden

- könnte

- mehr

- vor allem warme

- viel

- hört niemals

- bemerkenswert

- of

- on

- EINEM

- einzige

- or

- Organisation

- Organisationen

- Andere

- Schmerzen

- Teil

- Teile

- Vertrauen bei Patienten

- Schnittmuster

- Muster

- Zahlung

- Stück

- Plato

- Datenintelligenz von Plato

- PlatoData

- Popularität

- Potenzial

- Druck

- primär

- Principal

- Schutz

- Anbieter

- setzen

- Rätsel

- Quartal

- schnell

- Ransomware

- Ransomware-Angriffe

- lieber

- echt

- Grund

- erkennen

- berichten

- Forscher

- Downloads

- Auferstanden

- s

- sagt

- Planung

- Sicherheitdienst

- Senior

- kompensieren

- Einstellung

- mehrere

- Teilen

- sollte

- signifikant

- da

- Größen

- skeptisch

- Social Media

- Soziale Technik

- Software

- einige

- Quelle

- standalone

- beginnt

- Strategie

- so

- misstrauisch

- System

- Systeme und Techniken

- Target

- als

- zur Verbesserung der Gesundheitsgerechtigkeit

- Das

- ihr

- Sie

- dann

- vom Nutzer definierten

- Dritte

- fehlen uns die Worte.

- diejenigen

- Bedrohung

- Bedrohungen

- Durch

- zu

- Top

- trainiert

- WENDE

- XNUMX

- Typen

- typisch

- allgegenwärtig

- Letztlich

- für

- bis

- -

- benutzt

- gewöhnlich

- Wert

- Werte

- verschiedene

- Verizon

- Vertikalen

- sehr

- Opfer

- Sicherheitslücken

- Verwundbarkeit

- Netz

- Internetanwendung

- Web Applikationen

- waren

- Was

- welche

- während

- weit

- werden wir

- mit

- .

- noch

- Zephyrnet