Ein Teil des proprietären Quellcodes von Twitter war laut Informationen, die a DMCA Takedown-Anfrage eingereicht am 24.

GitHub ist die weltweit größte Code-Hosting-Plattform. Im Besitz von Microsoft, dient es mehr als 100 Millionen Entwickler und enthält fast 400 Repositories insgesamt.

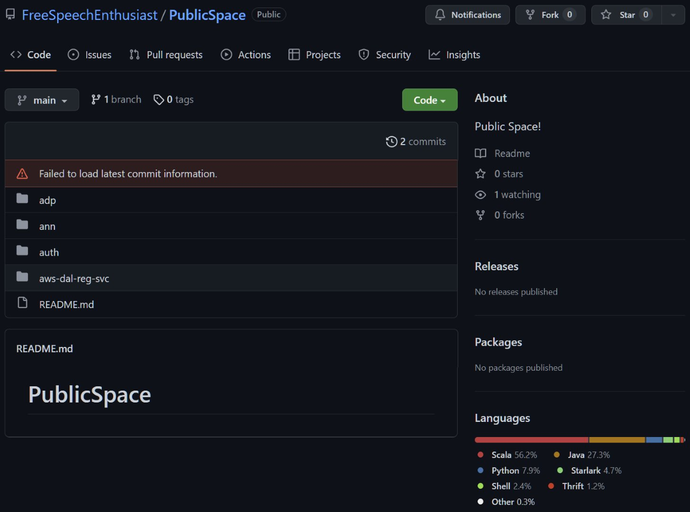

Am 24. März kam GitHub der Bitte eines Twitter-Mitarbeiters nach, „proprietären Quellcode für die Twitter-Plattform und interne Tools“ zu entfernen. Der Code war in a veröffentlicht worden Repository namens „PublicSpace“, von einer Person mit dem Benutzernamen „FreeSpeechEnthusiast.“ Der Name ist eine offensichtliche Anspielung auf Elon Musk casus belli für die Übernahme von Twitter im Oktober (eine Philosophie, die es gewesen ist ungleichmäßig umgesetzt seit Monaten).

Der durchgesickerte Code war in vier Ordnern enthalten. Obwohl seit dem 24. März nicht mehr darauf zugegriffen werden kann, scheinen einige der Ordnernamen – wie „auth“ und „aws-dal-reg-svc“ – einen Hinweis darauf zu geben, was sie enthalten.

Laut Ars Technica ist FreeSpeechEnthusiast am 3. Januar Github beigetreten und hat den gesamten durchgesickerten Code noch am selben Tag übernommen. Das bedeutet, dass der Code insgesamt fast drei Monate lang vollständig für die Öffentlichkeit zugänglich war.

Wie Unternehmensquellcodelecks passieren

Große Softwareunternehmen sind auf Millionen von Codezeilen aufgebaut, und hin und wieder kann aus dem einen oder anderen Grund etwas davon durchsickern.

„Böse Schauspieler spielen natürlich eine große Rolle“, sagt Dwayne McDaniel, Developer Advocate für GitGuardian. „Wir haben es letztes Jahr in solchen Fällen gesehen Samsung und Uber Beteiligung die Lapsus$-Gruppe"

Hacker sind jedoch nicht immer Teil der Geschichte. Im Fall von Twitter deuten Indizien auf einen unzufriedenen Mitarbeiter hin. Und „ein großer Teil davon stammt auch von Code, der dort landet, wo er nicht unbeabsichtigt hingehört, wie wir bei Toyota gesehen haben, wo ein Subunternehmer eine Kopie einer privaten Codebasis veröffentlicht hat“, fügt er hinzu. „Die Komplexität der Arbeit mit Git und CI/CD in Kombination mit einer ständig wachsenden Anzahl von Repos, die für moderne Anwendungen zu bewältigen sind, bedeutet, dass Code auf privaten Repos versehentlich öffentlich werden kann.“

Das Problem von Quellcodelecks für Unternehmen

Für Twitter und ähnliche Unternehmen können Quellcodelecks ein viel größeres Problem für die Cybersicherheit darstellen als Urheberrechtsverletzungen. Sobald ein privates Repository öffentlich wird, können alle Arten von Schaden folgen.

„Es ist wichtig, sich daran zu erinnern, dass Quell-Repositories oft mehr als nur den Code enthalten“, bemerkt Tim Mackey, leitender Sicherheitsstratege des Synopsys Cybersecurity Research Center. „Sie finden Testfälle, möglicherweise Beispieldaten sowie Details darüber, wie die Software konfiguriert werden sollte.“

Es können auch vertrauliche persönliche Informationen und Authentifizierungsinformationen im Code verborgen sein. „Für einige Anwendungen, die niemals an Kunden ausgeliefert werden sollen, ist beispielsweise die im Quellcode-Repository enthaltene Standardkonfiguration möglicherweise nur die laufende Konfiguration“, sagt Mackey. Hacker können gestohlene Authentifizierungs- und Konfigurationsdaten verwenden, um größere und bessere Angriffe gegen das Opfer eines Leaks durchzuführen.

Aus diesem Grund „sollten Unternehmen eine sicherere Secrets-Management-Strategie verfolgen und die Secrets-Speicherung mit der Secrets-Erkennung kombinieren“, sagt McDaniel von GitGuardian. „Organisationen sollten auch ihre aktuelle Situation bezüglich des Durchsickerns von Geheimnissen prüfen, um zu wissen, welche Systeme gefährdet sind, wenn ein Code-Leck auftritt, und worauf sie sich bei der Priorisierung konzentrieren müssen.“

Aber in Fällen, in denen das Leck von innen kommt – wie bei Twitter – ist noch größere Vorsicht geboten. Es erfordert eine gründliche Bedrohungsmodellierung und Analyse des Quellcode-Managements eines Unternehmens, sagt Mackey.

„Das ist wichtig, denn wenn jemand ein Quellcode-Leck auslösen kann, hat er möglicherweise auch die Möglichkeit, den Quellcode zu ändern“, sagt er. „Wenn Sie keine Multifaktor-Authentifizierung für den Zugriff verwenden, keinen eingeschränkten Zugriff auf nur zugelassene Benutzer erzwingen, Zugriffsrechte durchsetzen und keine Zugriffsüberwachung durchführen, haben Sie möglicherweise kein vollständiges Bild davon, wie jemand die Annahmen ausnutzen könnte, die Ihre Entwicklungsteams getroffen haben ihr Quellcode-Repository gesichert haben.“

- SEO-gestützte Content- und PR-Distribution. Holen Sie sich noch heute Verstärkung.

- Platoblockkette. Web3-Metaverse-Intelligenz. Wissen verstärkt. Hier zugreifen.

- Quelle: https://www.darkreading.com/attacks-breaches/twitter-source-code-leak-github-potential-cyber-nightmare

- :Ist

- $UP

- 100

- 7

- a

- Fähigkeit

- Zugang

- zugänglich

- Nach

- Akteure

- Fügt

- adoptieren

- Anwalt

- gegen

- Alle

- immer

- Analyse

- und

- Ein anderer

- ersichtlich

- Anwendungen

- genehmigt

- SIND

- AS

- At

- Anschläge

- Prüfung

- Auth

- Authentifizierung

- verfügbar

- Zurück

- Badewanne

- BE

- weil

- werden

- wird

- Besser

- größer

- erbaut

- by

- namens

- CAN

- Erfassung

- tragen

- Häuser

- Fälle

- Center

- Übernehmen

- Code

- Codebasis

- kombiniert

- Vereinigung

- begangen

- Unternehmen

- Komplexität

- Konfiguration

- enthalten

- enthält

- Urheberrecht

- Urheberrechtsverletzung

- Kurs

- Strom

- Kunden

- Cyber-

- Internet-Sicherheit

- technische Daten

- Tag

- Deal

- Standard

- Details

- Entdeckung

- Entwickler:in / Unternehmen

- Entwicklung

- Elon

- Elon Musk

- Mitarbeiter

- Durchsetzung

- Unternehmen

- vollständig

- Sogar

- immer wachsend

- Jedes

- Beweis

- Beispiel

- Ausnutzen

- Finden Sie

- Setzen Sie mit Achtsamkeit

- folgen

- Aussichten für

- für

- voller

- Git

- GitHub

- ABSICHT

- gut

- mehr

- Hacker

- Haben

- versteckt

- geehrt

- Hosting

- Ultraschall

- HTTPS

- wichtig

- in

- unzugänglich

- Krankengymnastik

- Information

- Verletzung

- intern

- IT

- Januar

- beigetreten

- Wissen

- höchste

- Nachname

- Letztes Jahr

- Leck

- Undichtigkeiten

- Gefällt mir

- Limitiert

- beschränkter Zugang

- Linien

- gemacht

- Dur

- Management

- März

- max-width

- Mittel

- Microsoft

- könnte

- Million

- Millionen

- Fehler

- modern

- Überwachung

- Monat

- mehr

- Multifaktor-Authentifizierung

- Moschus

- Name

- Namen

- fast

- Notizen

- Anzahl

- Oktober

- of

- on

- EINEM

- Organisationen

- Besitz

- Teil

- persönliche

- Philosophie

- ein Bild

- Plattform

- Plato

- Datenintelligenz von Plato

- PlatoData

- Play

- Punkte

- Potenzial

- möglicherweise

- Principal

- Priorisierung

- privat

- Aufgabenstellung:

- Eigentums-

- Öffentlichkeit

- öffentlich

- veröffentlicht

- RE

- Grund

- merken

- entfernen

- Quelle

- Anforderung

- erfordert

- Forschungsprojekte

- Rechte

- Risiko

- Rollen

- Laufen

- s

- gleich

- sagt

- Bildschirm

- Verbindung

- Gesicherte

- Sicherheitdienst

- empfindlich

- dient

- ausgeliefert

- sollte

- da

- Situation

- So

- Software

- einige

- Jemand,

- Quelle

- Quellcode

- gestohlen

- Lagerung

- Geschichte

- Stratege

- Strategie

- Systeme und Techniken

- Einnahme

- Teams

- Test

- zur Verbesserung der Gesundheitsgerechtigkeit

- Das

- Die Quelle

- die Welt

- ihr

- Bedrohung

- nach drei

- Tim

- zu

- Werkzeuge

- toyota

- auslösen

- -

- Nutzer

- Opfer

- Was

- welche

- mit

- .

- arbeiten,

- weltweit wie ausgehandelt und gekauft ausgeführt wird.

- Jahr

- Du

- Ihr

- Zephyrnet