Eine kurze Zusammenfassung dessen, was mit Emotet seit seinem Comeback im November 2021 passiert ist

Emotet ist eine seit 2014 aktive Malware-Familie, die von einer Cyberkriminalitätsgruppe namens Mealybug oder TA542 betrieben wird. Obwohl es als Banktrojaner begann, entwickelte es sich später zu einem Botnetz, das zu einer der weltweit am weitesten verbreiteten Bedrohungen wurde. Emotet verbreitet sich über Spam-E-Mails; Es kann Informationen von kompromittierten Computern herausfiltern und Malware von Drittanbietern auf diese übertragen. Emotet-Betreiber sind hinsichtlich ihrer Ziele nicht sehr wählerisch und installieren ihre Malware sowohl auf Systemen von Einzelpersonen als auch von Unternehmen und größeren Organisationen.

Im Januar 2021 war Emotet das Ziel eines Takedown als Ergebnis einer internationalen, gemeinschaftlichen Anstrengung von acht Ländern, die von Eurojust und Europol koordiniert wird. Doch trotz dieser Operation erwachte Emotet im November 2021 wieder zum Leben.

- Emotet startete mehrere Spam-Kampagnen, seit es nach seiner Abschaltung wieder auftauchte.

- Seitdem hat Mealybug mehrere neue Module erstellt und alle vorhandenen Module mehrfach aktualisiert und verbessert.

- Die Emotet-Betreiber haben daraufhin große Anstrengungen unternommen, um die Überwachung und Verfolgung des Botnetzes seit seiner Rückkehr zu verhindern.

- Derzeit ist Emotet still und inaktiv, was höchstwahrscheinlich daran liegt, dass es nicht gelungen ist, einen wirksamen neuen Angriffsvektor zu finden.

Spam-Kampagnen

Nach dem Comeback, gefolgt von mehreren Spam-Kampagnen Ende 2021, setzten sich diese Trends auch Anfang 2022 fort wir haben uns angemeldet mehrere Spam-Kampagnen, die von Emotet-Betreibern gestartet wurden. Zu dieser Zeit verbreitete sich Emotet hauptsächlich über bösartige Microsoft Word- und Microsoft Excel-Dokumente mit eingebetteten VBA-Makros.

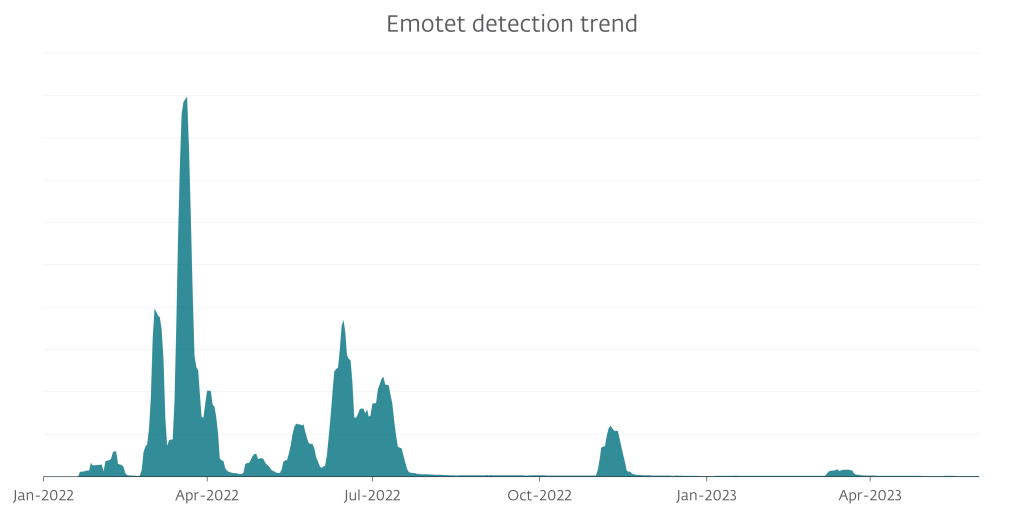

Im Juli 2022 änderte Microsoft das Spiel für alle Malware-Familien wie Emotet und Qbot, die Phishing-E-Mails mit bösartigen Dokumenten als Verbreitungsmethode genutzt hatten, indem es VBA-Makros in aus dem Internet bezogenen Dokumenten deaktivierte. Diese Änderung war angekündigt von Microsoft zu Beginn des Jahres veröffentlicht und ursprünglich Anfang April bereitgestellt, das Update wurde jedoch aufgrund von Benutzerfeedback zurückgesetzt. Der endgültige Rollout erfolgte Ende Juli 2022 und wie in Abbildung 2 zu sehen ist, führte das Update zu einem deutlichen Rückgang der Emotet-Kompromittierungen; Im Sommer 2022 haben wir keine nennenswerten Aktivitäten beobachtet.

Durch die Deaktivierung des Hauptangriffsvektors von Emotet suchten die Betreiber nach neuen Wegen, um ihre Ziele zu kompromittieren. Schmierlaus begann zu experimentieren mit bösartigen LNK- und XLL-Dateien, aber als das Jahr 2022 zu Ende ging, hatten Emotet-Betreiber Schwierigkeiten, einen neuen Angriffsvektor zu finden, der genauso effektiv sein würde wie VBA-Makros. Im Jahr 2023 führten sie drei unterschiedliche Malspam-Kampagnen durch, bei denen jeweils ein leicht unterschiedlicher Eindringweg und eine andere Social-Engineering-Technik getestet wurden. Die abnehmende Größe der Angriffe und die ständigen Änderungen im Ansatz könnten jedoch darauf hindeuten, dass die Ergebnisse unzufrieden sind.

Die erste dieser drei Kampagnen fand um den 8. März herum stattth, 2023, als das Emotet-Botnetz begann, als Rechnungen getarnte Word-Dokumente mit eingebetteten schädlichen VBA-Makros zu verteilen. Das war ziemlich seltsam, da VBA-Makros von Microsoft standardmäßig deaktiviert waren, sodass Opfer keinen eingebetteten Schadcode ausführen konnten.

In ihrer zweiten Kampagne zwischen dem 13. Märzth und März 18thOffensichtlich haben die Angreifer diese Mängel erkannt und neben der Verwendung des Antwortkettenansatzes auch von VBA-Makros auf OneNote-Dateien (ONE) mit eingebetteten VBScripts umgestellt. Wenn die Opfer die Datei öffneten, wurden sie von einer scheinbar geschützten OneNote-Seite begrüßt und aufgefordert, auf die Schaltfläche „Ansicht“ zu klicken, um den Inhalt anzuzeigen. Hinter diesem grafischen Element befand sich ein verstecktes VBScript, mit dem die Emotet-DLL heruntergeladen werden konnte.

Trotz einer OneNote-Warnung, dass diese Aktion zu schädlichen Inhalten führen könnte, neigen Benutzer aus Gewohnheit dazu, auf ähnliche Eingabeaufforderungen zu klicken, und können so den Angreifern möglicherweise ermöglichen, ihre Geräte zu kompromittieren.

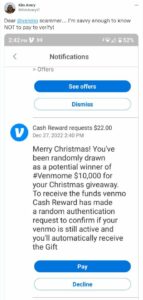

Die letzte in der ESET-Telemetrie beobachtete Kampagne wurde am 20. März gestartetth, unter Ausnutzung des bevorstehenden Fälligkeitsdatums der Einkommensteuer in den Vereinigten Staaten. Die vom Botnetz verschickten Schad-E-Mails gaben vor, vom US-Finanzamt Internal Revenue Service (IRS) zu stammen und enthielten eine angehängte Archivdatei mit dem Namen W-9 form.zip. Die enthaltene ZIP-Datei enthielt ein Word-Dokument mit einem eingebetteten bösartigen VBA-Makro, das das beabsichtigte Opfer wahrscheinlich verwenden musste ermöglichen. Neben dieser speziell auf die USA ausgerichteten Kampagne beobachteten wir auch eine parallel laufende weitere Kampagne mit eingebetteten VBScripts und OneNote-Ansatz.

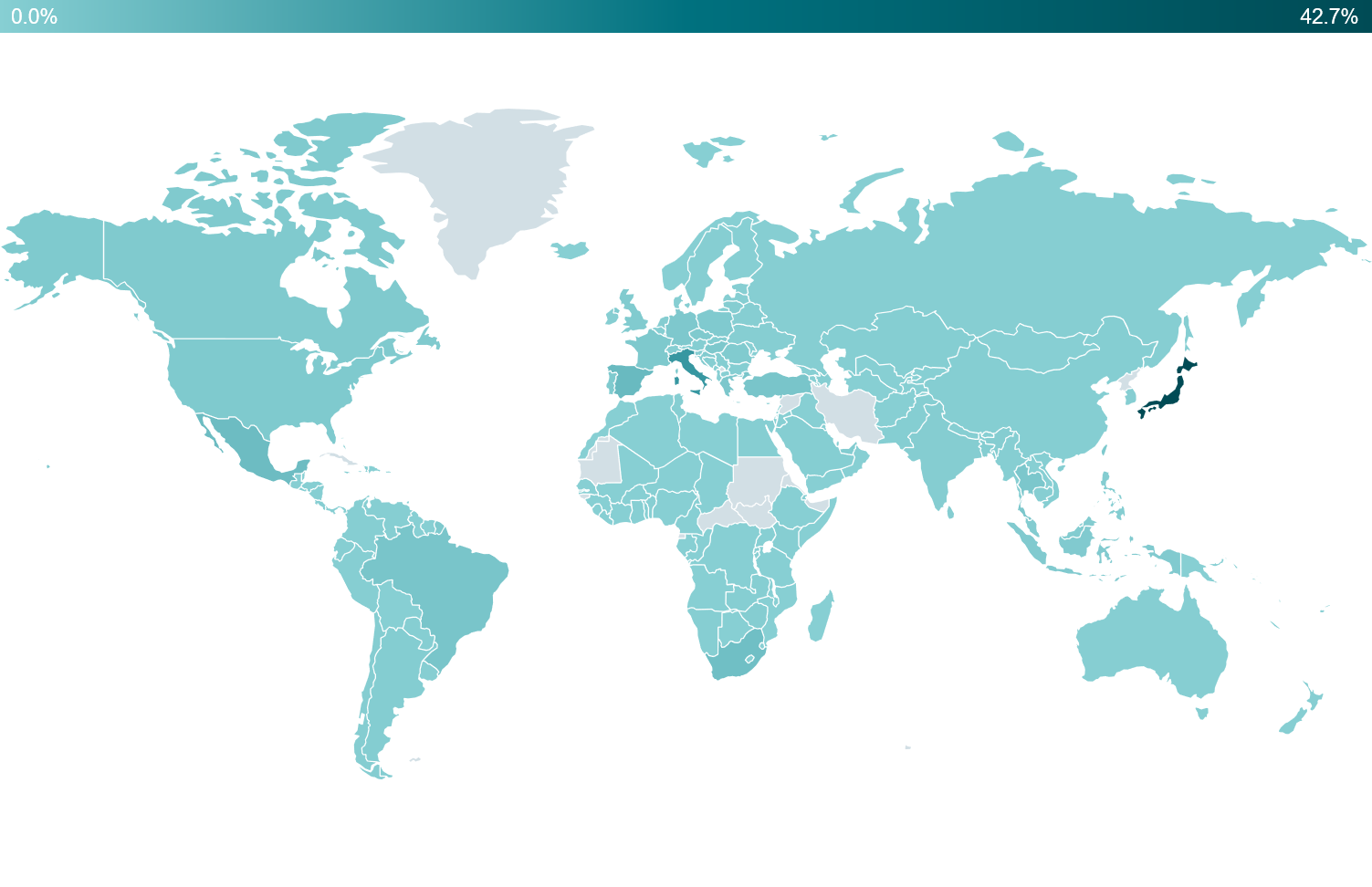

Wie in Abbildung 3 zu sehen ist, richteten sich die meisten von ESET erkannten Angriffe gegen Japan (43 %) und Italien (13 %), obwohl diese Zahlen möglicherweise durch die starke ESET-Benutzerbasis in diesen Regionen verzerrt sind. Nachdem die beiden führenden Länder entfernt wurden (um sich auf den Rest der Welt zu konzentrieren), ist in Abbildung 4 zu sehen, dass auch der Rest der Welt betroffen war, wobei Spanien (5 %) an dritter Stelle steht, gefolgt von Mexiko (5). %) und Südafrika (4 %).

Verbesserter Schutz und Verschleierung

Nach seinem Wiederauftauchen erhielt Emotet mehrere Upgrades. Das erste bemerkenswerte Merkmal ist, dass das Botnetz sein kryptografisches Schema geändert hat. Vor der Abschaltung nutzte Emotet RSA als primäres asymmetrisches Schema und nach dem Wiederauftauchen begann das Botnetz, Elliptische-Kurven-Kryptographie zu verwenden. Derzeit verfügt jedes Downloader-Modul (auch Hauptmodul genannt) über zwei eingebettete öffentliche Schlüssel. Einer wird für das Elliptic-Curve-Diffie-Hellman-Schlüsselaustauschprotokoll und der andere für eine Signaturüberprüfung – den digitalen Signaturalgorithmus – verwendet.

Neben der Aktualisierung der Emotet-Malware auf die 64-Bit-Architektur hat Mealybug auch mehrere neue Verschleierungsmaßnahmen implementiert, um seine Module zu schützen. Die erste bemerkenswerte Verschleierung ist die Abflachung des Kontrollflusses, die die Analyse und das Auffinden interessanter Codeteile in Emotet-Modulen erheblich verlangsamen kann.

Mealybug hat auch viele Randomisierungstechniken implementiert und verbessert, von denen die Randomisierung der Reihenfolge von Strukturelementen und die Randomisierung von Anweisungen zur Berechnung von Konstanten (Konstanten werden maskiert) am bemerkenswertesten sind.

Ein weiteres erwähnenswertes Update fand im letzten Quartal 2022 statt, als Module begannen, Timer-Warteschlangen zu verwenden. Dabei wurden die Hauptfunktion von Modulen und der Kommunikationsteil von Modulen als Callback-Funktion festgelegt, die von mehreren Threads aufgerufen wird, und all dies wird mit der Abflachung des Kontrollflusses kombiniert, wobei der Statuswert verwaltet, welcher Codeblock sich befindet Der aufzurufende Thread wird von den Threads gemeinsam genutzt. Diese Verschleierung stellt ein weiteres Hindernis bei der Analyse dar und erschwert die Verfolgung des Ausführungsablaufs noch mehr.

Neue Module

Um profitabel zu bleiben und Malware weit verbreitet zu bleiben, hat Mealybug mehrere neue Module implementiert, die in Abbildung 5 gelb dargestellt sind. Einige davon wurden als Abwehrmechanismus für das Botnetz erstellt, andere für eine effizientere Verbreitung der Malware und nicht zuletzt als Modul Das stiehlt Informationen, die dazu verwendet werden können, das Geld des Opfers zu stehlen.

Abbildung 5. Die am häufigsten verwendeten Module von Emotet. Rot existierte bereits vor der Abschaffung; Gelb erschien nach dem Comeback

Thunderbird Email Stealer und Thunderbird Contact Stealer

Emotet wird über Spam-E-Mails verbreitet und die Leute vertrauen diesen E-Mails oft, weil Emotet erfolgreich eine E-Mail-Thread-Hijacking-Technik einsetzt. Vor der Abschaltung verwendete Emotet Module, die wir Outlook Contact Stealer und Outlook Email Stealer nennen und die in der Lage waren, E-Mails und Kontaktinformationen aus Outlook zu stehlen. Da jedoch nicht jeder Outlook nutzt, konzentrierte sich Emotet nach der Abschaltung auch auf eine kostenlose alternative E-Mail-Anwendung – Thunderbird.

Emotet kann auf dem kompromittierten Computer ein Thunderbird Email Stealer-Modul installieren, das (wie der Name schon sagt) in der Lage ist, E-Mails zu stehlen. Das Modul durchsucht die Thunderbird-Dateien mit empfangenen Nachrichten (im MBOX-Format) und stiehlt Daten aus mehreren Feldern, darunter Absender, Empfänger, Betreff, Datum und Inhalt der Nachricht. Alle gestohlenen Informationen werden dann zur weiteren Verarbeitung an einen C&C-Server gesendet.

Zusammen mit Thunderbird Email Stealer setzt Emotet auch einen Thunderbird Contact Stealer ein, der in der Lage ist, Kontaktinformationen von Thunderbird zu stehlen. Dieses Modul durchsucht auch die Thunderbird-Dateien, diesmal nach empfangenen und gesendeten Nachrichten. Der Unterschied besteht darin, dass dieses Modul lediglich Informationen aus dem extrahiert Ab:, Bis:, CC: und Cc: Felder und erstellt ein internes Diagramm darüber, wer mit wem kommuniziert hat, wobei Knoten Personen sind und es einen Unterschied zwischen zwei Personen gibt, wenn sie miteinander kommuniziert haben. Im nächsten Schritt ordnet das Modul die gestohlenen Kontakte – beginnend mit den am stärksten vernetzten Personen – und sendet diese Informationen an einen C&C-Server.

Ergänzt wird dieser Aufwand durch zwei zusätzliche Module (die bereits vor der Abschaltung existierten): das MailPassView Stealer-Modul und das Spammer-Modul. MailPassView Stealer missbraucht ein legitimes NirSoft-Tool zur Passwortwiederherstellung und stiehlt Anmeldeinformationen aus E-Mail-Anwendungen. Wenn gestohlene E-Mails, Zugangsdaten und Informationen darüber, wer mit wem in Kontakt steht, verarbeitet werden, erstellt Mealybug bösartige E-Mails, die wie eine Antwort auf zuvor gestohlene Konversationen aussehen, und sendet diese E-Mails zusammen mit den gestohlenen Zugangsdaten an ein Spammer-Modul, das diese Zugangsdaten zum Senden verwendet böswillige Antworten auf frühere E-Mail-Konversationen über SMTP.

Google Chrome-Kreditkartendiebstahl

Wie der Name schon sagt, stiehlt Google Chrome Credit Card Stealer Informationen über Kreditkarten, die im Google Chrome-Browser gespeichert sind. Um dies zu erreichen, verwendet das Modul eine statisch verknüpfte SQLite3-Bibliothek für den Zugriff auf die Webdaten-Datenbankdatei, die sich normalerweise in befindet %LOCALAPPDATA%GoogleChromeUser DataDefaultWeb Data. Das Modul fragt die Tabelle ab Kreditkarten für name_of_card, Monat des Ablaufens, Ablaufjahr und Kartennummer_verschlüsselt, mit Informationen zu Kreditkarten, die im Standardprofil von Google Chrome gespeichert sind. Im letzten Schritt wird der Wert „card_number_encrypted“ mithilfe des im gespeicherten Schlüssels entschlüsselt %LOCALAPPDATA%GoogleChromeUser DataLocal State-Datei und alle Informationen werden an einen C&C-Server gesendet.

Systeminfo- und Hardwareinfo-Module

Kurz nach der Rückkehr von Emotet erschien im November 2021 ein neues Modul, das wir Systeminfo nennen. Dieses Modul sammelt Informationen über ein kompromittiertes System und sendet sie an den C&C-Server. Die gesammelten Informationen bestehen aus:

- Ausgabe der systeminfo Befehl

- Ausgabe der ipconfig / all Befehl

- Ausgabe der nltest /dclist: Befehl (im Okt. 2022 entfernt)

- Prozessliste

- Betriebszeit (abgerufen über GetTickCount) in Sekunden (entfernt im Okt. 2022)

In Oktober 2022 Die Betreiber von Emotet haben ein weiteres neues Modul veröffentlicht, das wir Hardwareinfo nennen. Auch wenn es nicht ausschließlich Informationen über die Hardware einer kompromittierten Maschine stiehlt, dient es als ergänzende Informationsquelle zum Systeminfo-Modul. Dieses Modul sammelt die folgenden Daten von der kompromittierten Maschine:

- Computername

- Benutzername

- Informationen zur Betriebssystemversion, einschließlich Haupt- und Nebenversionsnummern

- Session ID

- CPU-Markenzeichenfolge

- Informationen zur RAM-Größe und -Nutzung

Beide Module haben einen Hauptzweck: Überprüfen, ob die Kommunikation von einem rechtmäßig kompromittierten Opfer stammt oder nicht. Emotet war, insbesondere nach seinem Comeback, ein wirklich heißes Thema in der Computersicherheitsbranche und unter Forschern, weshalb Mealybug große Anstrengungen unternahm, um sich vor der Verfolgung und Überwachung ihrer Aktivitäten zu schützen. Dank der von diesen beiden Modulen gesammelten Informationen, die nicht nur Daten sammeln, sondern auch Anti-Tracking- und Anti-Analyse-Tricks enthalten, wurden die Fähigkeiten von Mealybug, echte Opfer von den Aktivitäten oder Sandboxen von Malware-Forschern zu unterscheiden, erheblich verbessert.

Was kommt als nächstes?

Nach Recherchen und Telemetriedaten von ESET herrscht seit Anfang April 2023 Ruhe in beiden Epochen des Botnetzes. Derzeit bleibt unklar, ob dies für die Autoren eine weitere Urlaubszeit ist, ob sie Schwierigkeiten haben, einen neuen wirksamen Infektionsvektor zu finden, oder ob Es gibt jemanden, der das Botnetz betreibt.

Auch wenn wir die Gerüchte, dass eine oder beide Epochen des Botnetzes im Januar 2023 an jemanden verkauft wurden, nicht bestätigen können, haben wir eine ungewöhnliche Aktivität auf einer der Epochen festgestellt. Das neueste Update des Downloader-Moduls enthielt eine neue Funktionalität, die die inneren Zustände des Moduls protokolliert und seine Ausführung in einer Datei verfolgt C:JSmithLoader (Abbildung 6, Abbildung 7). Da diese Datei vorhanden sein muss, um tatsächlich etwas zu protokollieren, sieht diese Funktionalität wie eine Debugging-Ausgabe für jemanden aus, der nicht vollständig versteht, was das Modul tut und wie es funktioniert. Darüber hinaus verbreitete das Botnetz zu dieser Zeit auch Spammer-Module, die für Mealybug als wertvoller gelten, da sie diese Module in der Vergangenheit nur auf Maschinen verwendeten, die sie für sicher hielten.

Welche Erklärung auch immer zutrifft, warum das Botnetz jetzt still ist, Emotet ist für seine Effektivität bekannt und seine Betreiber haben sich Mühe gegeben, das Botnetz neu aufzubauen und zu warten und sogar einige Verbesserungen hinzuzufügen. Bleiben Sie also mit unserem Blog auf dem Laufenden, um zu sehen, was die Zukunft bringen wird uns.

ESET Research bietet private APT-Intelligence-Berichte und Daten-Feeds. Bei Fragen zu diesem Service besuchen Sie bitte die ESET Threat Intelligence

IoCs

Mappen

| SHA-1 | Dateiname | ESET-Erkennungsname | Beschreibung |

|---|---|---|---|

| D5FDE4A0DF9E416DE02AE51D07EFA8D7B99B11F2 | N / A | Win64/Emotet.AL | Emotet Systeminfo-Modul. |

| 1B6CFE35EF42EB9C6E19BCBD5A3829458C856DBC | N / A | Win64/Emotet.AL | Emotet Hardwareinfo-Modul. |

| D938849F4C9D7892CD1558C8EDA634DADFAD2F5A | N / A | Win64/Emotet.AO | Emotet Google Chrome Credit Card Stealer-Modul. |

| 1DF4561C73BD35E30B31EEE62554DD7157AA26F2 | N / A | Win64/Emotet.AL | Emotet Thunderbird Email Stealer-Modul. |

| 05EEB597B3A0F0C7A9E2E24867A797DF053AD860 | N / A | Win64/Emotet.AL | Emotet Thunderbird Contact Stealer-Modul. |

| 0CEB10940CE40D1C26FC117BC2D599C491657AEB | N / A | Win64/Emotet.AQ | Emotet Downloader-Modul, Version mit Timer-Warteschlangenverschleierung. |

| 8852B81566E8331ED43AB3C5648F8D13012C8A3B | N / A | Win64/Emotet.AL | Emotet Downloader-Modul, x64-Version. |

| F2E79EC201160912AB48849A5B5558343000042E | N / A | Win64/Emotet.AQ | Emotet Downloader-Modul, Version mit Debug-Strings. |

| CECC5BBA6193D744837E689E68BC25C43EDA7235 | N / A | Win32/Emotet.DG | Emotet Downloader-Modul, x86-Version. |

Netzwerk

| IP | Domain | Hosting-Anbieter | Zum ersten Mal gesehen | Details |

|---|---|---|---|---|

| 1.234.2[.]232 | N / A | SK Broadband Co Ltd | N / A | N / A |

| 1.234.21[.]73 | N / A | SK Broadband Co Ltd | N / A | N / A |

| 5.9.116[.]246 | N / A | Hetzner Online GmbH | N / A | N / A |

| 5.135.159[.]50 | N / A | OVH SAS | N / A | N / A |

| 27.254.65[.]114 | N / A | CS LOXINFO Public Company Limited. | N / A | N / A |

| 37.44.244[.]177 | N / A | Hostinger International Limited | N / A | N / A |

| 37.59.209[.]141 | N / A | Missbrauch-C-Rolle | N / A | N / A |

| 37.187.115[.]122 | N / A | OVH SAS | N / A | N / A |

| 45.71.195[.]104 | N / A | NET ALTERNATIVA PROVEDOR DE INTERNET LTDA – ME | N / A | N / A |

| 45.79.80[.]198 | N / A | Linode | N / A | N / A |

| 45.118.115[.]99 | N / A | Asep Bambang Gunawan | N / A | N / A |

| 45.176.232[.]124 | N / A | CABLE Y TELECOMUNICACIONES DE COLOMBIA SAS (CABLETELCO) | N / A | N / A |

| 45.235.8[.]30 | N / A | WIKINET TELECOMUNICAÇÕES | N / A | N / A |

| 46.55.222[.]11 | N / A | DCC | N / A | N / A |

| 51.91.76[.]89 | N / A | OVH SAS | N / A | N / A |

| 51.161.73[.]194 | N / A | OVH SAS | N / A | N / A |

| 51.254.140[.]238 | N / A | Missbrauch-C-Rolle | N / A | N / A |

| 54.37.106[.]167 | N / A | OVH SAS | N / A | N / A |

| 54.37.228[.]122 | N / A | OVH SAS | N / A | N / A |

| 54.38.242[.]185 | N / A | OVH SAS | N / A | N / A |

| 59.148.253[.]194 | N / A | CTINETS HOSTMASTER | N / A | N / A |

| 61.7.231[.]226 | N / A | IP-Netzwerk CAT Telecom | N / A | N / A |

| 61.7.231[.]229 | N / A | Die Kommunikationsbehörde von Thailand, CAT | N / A | N / A |

| 62.171.178[.]147 | N / A | Contabo GmbH | N / A | N / A |

| 66.42.57[.]149 | N / A | Die Constant Company, LLC | N / A | N / A |

| 66.228.32[.]31 | N / A | Linode | N / A | N / A |

| 68.183.93[.]250 | N / A | DigitalOcean, LLC | N / A | N / A |

| 72.15.201[.]15 | N / A | Flexential Colorado Corp. | N / A | N / A |

| 78.46.73[.]125 | N / A | Hetzner Online GmbH – Kontaktrolle, ORG-HOA1-RIPE | N / A | N / A |

| 78.47.204[.]80 | N / A | Hetzner Online GmbH | N / A | N / A |

| 79.137.35[.]198 | N / A | OVH SAS | N / A | N / A |

| 82.165.152[.]127 | N / A | 1 & 1 IONOS SE | N / A | N / A |

| 82.223.21[.]224 | N / A | IONOS SE | N / A | N / A |

| 85.214.67[.]203 | N / A | Strato AG | N / A | N / A |

| 87.106.97[.]83 | N / A | IONOS SE | N / A | N / A |

| 91.121.146[.]47 | N / A | OVH SAS | N / A | N / A |

| 91.207.28[.]33 | N / A | Optima Telecom Ltd. | N / A | N / A |

| 93.104.209[.]107 | N / A | MNET | N / A | N / A |

| 94.23.45[.]86 | N / A | OVH SAS | N / A | N / A |

| 95.217.221[.]146 | N / A | Hetzner Online GmbH | N / A | N / A |

| 101.50.0[.]91 | N / A | PT. Beon Intermedia | N / A | N / A |

| 103.41.204[.]169 | N / A | PT Infinys System Indonesien | N / A | N / A |

| 103.43.75[.]120 | N / A | Choopa LLC-Administrator | N / A | N / A |

| 103.63.109[.]9 | N / A | Nguyen Nhu Thanh | N / A | N / A |

| 103.70.28[.]102 | N / A | Nguyen Thi Oanh | N / A | N / A |

| 103.75.201[.]2 | N / A | IRT-CDNPLUSCOLTD-TH | N / A | N / A |

| 103.132.242[.]26 | N / A | Ishans Netzwerk | N / A | N / A |

| 104.131.62[.]48 | N / A | DigitalOcean, LLC | N / A | N / A |

| 104.168.155[.]143 | N / A | Hostwinds LLC. | N / A | N / A |

| 104.248.155[.]133 | N / A | DigitalOcean, LLC | N / A | N / A |

| 107.170.39[.]149 | N / A | DigitalOcean, LLC | N / A | N / A |

| 110.232.117[.]186 | N / A | RackCorp | N / A | N / A |

| 115.68.227[.]76 | N / A | SMILESERV | N / A | N / A |

| 116.124.128[.]206 | N / A | IRT-KRNIC-KR | N / A | N / A |

| 116.125.120[.]88 | N / A | IRT-KRNIC-KR | N / A | N / A |

| 118.98.72[.]86 | N / A | PT Telkom Indonesia APNIC-Ressourcenmanagement | N / A | N / A |

| 119.59.103[.]152 | N / A | 453 Ladplacout Jorakhaebua | N / A | N / A |

| 119.193.124[.]41 | N / A | IP-Manager | N / A | N / A |

| 128.199.24[.]148 | N / A | DigitalOcean, LLC | N / A | N / A |

| 128.199.93[.]156 | N / A | DigitalOcean, LLC | N / A | N / A |

| 128.199.192[.]135 | N / A | DigitalOcean, LLC | N / A | N / A |

| 129.232.188[.]93 | N / A | Xneelo (Pty) Ltd | N / A | N / A |

| 131.100.24[.]231 | N / A | EVEO SA | N / A | N / A |

| 134.122.66[.]193 | N / A | DigitalOcean, LLC | N / A | N / A |

| 139.59.56[.]73 | N / A | DigitalOcean, LLC | N / A | N / A |

| 139.59.126[.]41 | N / A | Administrator von Digital Ocean Inc | N / A | N / A |

| 139.196.72[.]155 | N / A | Hangzhou Alibaba Advertising Co., Ltd. | N / A | N / A |

| 142.93.76[.]76 | N / A | DigitalOcean, LLC | N / A | N / A |

| 146.59.151[.]250 | N / A | OVH SAS | N / A | N / A |

| 146.59.226[.]45 | N / A | OVH SAS | N / A | N / A |

| 147.139.166[.]154 | N / A | Alibaba (US) Technology Co., Ltd. | N / A | N / A |

| 149.56.131[.]28 | N / A | OVH SAS | N / A | N / A |

| 150.95.66[.]124 | N / A | GMO Internet Inc.-Administrator | N / A | N / A |

| 151.106.112[.]196 | N / A | Hostinger International Limited | N / A | N / A |

| 153.92.5[.]27 | N / A | Hostinger International Limited | N / A | N / A |

| 153.126.146[.]25 | N / A | IRT-JPNIC-JP | N / A | N / A |

| 159.65.3[.]147 | N / A | DigitalOcean, LLC | N / A | N / A |

| 159.65.88[.]10 | N / A | DigitalOcean, LLC | N / A | N / A |

| 159.65.140[.]115 | N / A | DigitalOcean, LLC | N / A | N / A |

| 159.69.237[.]188 | N / A | Hetzner Online GmbH – Kontaktrolle, ORG-HOA1-RIPE | N / A | N / A |

| 159.89.202[.]34 | N / A | DigitalOcean, LLC | N / A | N / A |

| 160.16.142[.]56 | N / A | IRT-JPNIC-JP | N / A | N / A |

| 162.243.103[.]246 | N / A | DigitalOcean, LLC | N / A | N / A |

| 163.44.196[.]120 | N / A | GMO-Z com NetDesign Holdings Co., Ltd. | N / A | N / A |

| 164.68.99[.]3 | N / A | Contabo GmbH | N / A | N / A |

| 164.90.222[.]65 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.22.230[.]183 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.22.246[.]219 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.227.153[.]100 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.227.166[.]238 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.227.211[.]222 | N / A | DigitalOcean, LLC | N / A | N / A |

| 167.172.199[.]165 | N / A | DigitalOcean, LLC | N / A | N / A |

| 167.172.248[.]70 | N / A | DigitalOcean, LLC | N / A | N / A |

| 167.172.253[.]162 | N / A | DigitalOcean, LLC | N / A | N / A |

| 168.197.250[.]14 | N / A | Omar Anselmo Ripoll (TDC NET) | N / A | N / A |

| 169.57.156[.]166 | N / A | SoftLayer | N / A | N / A |

| 172.104.251[.]154 | N / A | Akamai Connected Cloud | N / A | N / A |

| 172.105.226[.]75 | N / A | Akamai Connected Cloud | N / A | N / A |

| 173.212.193[.]249 | N / A | Contabo GmbH | N / A | N / A |

| 182.162.143[.]56 | N / A | IRT-KRNIC-KR | N / A | N / A |

| 183.111.227[.]137 | N / A | Korea Telecom | N / A | N / A |

| 185.4.135[.]165 | N / A | ENARTIA Single Member SA | N / A | N / A |

| 185.148.168[.]15 | N / A | Missbrauch-C-Rolle | N / A | N / A |

| 185.148.168[.]220 | N / A | Missbrauch-C-Rolle | N / A | N / A |

| 185.168.130[.]138 | N / A | GigaCloud NOC | N / A | N / A |

| 185.184.25[.]78 | N / A | MUV Bilisim ve Telekomunikasyon Hizmetleri Ltd. Sti. | N / A | N / A |

| 185.244.166[.]137 | N / A | Jan Philipp Waldecker firmiert als LUMASERV Systems | N / A | N / A |

| 186.194.240[.]217 | N / A | SEMPER TELECOMUNICACOES LTDA | N / A | N / A |

| 187.63.160[.]88 | N / A | BITCOM PROVEDOR DE SERVICOS DE INTERNET LTDA | N / A | N / A |

| 188.44.20[.]25 | N / A | Unternehmen für Kommunikationsdienstleistungen A1 Makedonija DOOEL Skopje | N / A | N / A |

| 190.90.233[.]66 | N / A | INTERNEXA Brasil Operadora de Telecomunicações SA | N / A | N / A |

| 191.252.103[.]16 | N / A | Locaweb Serviços de Internet S/A | N / A | N / A |

| 194.9.172[.]107 | N / A | Missbrauch-C-Rolle | N / A | N / A |

| 195.77.239[.]39 | N / A | TELEFONICA DE ESPANA SAU | N / A | N / A |

| 195.154.146[.]35 | N / A | Scaleway-Missbrauch, ORG-ONLI1-RIPE | N / A | N / A |

| 196.218.30[.]83 | N / A | Rolle des TE-Datenkontakts | N / A | N / A |

| 197.242.150[.]244 | N / A | Afrihost (Pty) Ltd | N / A | N / A |

| 198.199.65[.]189 | N / A | DigitalOcean, LLC | N / A | N / A |

| 198.199.98[.]78 | N / A | DigitalOcean, LLC | N / A | N / A |

| 201.94.166[.]162 | N / A | Claro NXT Telecomunicacoes Ltda | N / A | N / A |

| 202.129.205[.]3 | N / A | NIPA TECHNOLOGY CO., LTD | N / A | N / A |

| 203.114.109[.]124 | N / A | IRT-TOT-TH | N / A | N / A |

| 203.153.216[.]46 | N / A | Iswadi Iswadi | N / A | N / A |

| 206.189.28[.]199 | N / A | DigitalOcean, LLC | N / A | N / A |

| 207.148.81[.]119 | N / A | Die Constant Company, LLC | N / A | N / A |

| 207.180.241[.]186 | N / A | Contabo GmbH | N / A | N / A |

| 209.97.163[.]214 | N / A | DigitalOcean, LLC | N / A | N / A |

| 209.126.98[.]206 | N / A | GoDaddy.com, LLC | N / A | N / A |

| 210.57.209[.]142 | N / A | Andri Tamtrijanto | N / A | N / A |

| 212.24.98[.]99 | N / A | Interneto vizija | N / A | N / A |

| 213.239.212[.]5 | N / A | Hetzner Online GmbH | N / A | N / A |

| 213.241.20[.]155 | N / A | Kontaktrolle bei Netia Telekom SA | N / A | N / A |

| 217.182.143[.]207 | N / A | OVH SAS | N / A | N / A |

MITRE ATT&CK-Techniken

Diese Tabelle wurde mit erstellt Version 12 der MITRE ATT&CK Unternehmenstechniken.

| Taktik | ID | Name und Vorname | Beschreibung |

|---|---|---|---|

| Aufklärung | T1592.001 | Sammeln Sie Host-Informationen des Opfers: Hardware | Emotet sammelt Informationen über die Hardware der kompromittierten Maschine, beispielsweise die CPU-Markenzeichenfolge. |

| T1592.004 | Sammeln Sie Opfer-Host-Informationen: Client-Konfigurationen | Emotet sammelt Informationen über die Systemkonfiguration, z ipconfig / all und systeminfo Befehle. | |

| T1592.002 | Sammeln Sie Host-Informationen des Opfers: Software | Emotet exfiltriert eine Liste laufender Prozesse. | |

| T1589.001 | Sammeln Sie Informationen zur Opferidentität: Anmeldeinformationen | Emotet stellt Module bereit, die in der Lage sind, Anmeldeinformationen aus Browsern und E-Mail-Anwendungen zu stehlen. | |

| T1589.002 | Sammeln Sie Informationen zur Opferidentität: E-Mail-Adressen | Emotet stellt Module bereit, die E-Mail-Adressen aus E-Mail-Anwendungen extrahieren können. | |

| Ressourcenentwicklung | T1586.002 | Gefährdung von Konten: E-Mail-Konten | Emotet kompromittiert E-Mail-Konten und nutzt sie zur Verbreitung von Malspam-E-Mails. |

| T1584.005 | Kompromittierte Infrastruktur: Botnet | Emotet kompromittiert zahlreiche Drittsysteme und bildet ein Botnetz. | |

| T1587.001 | Entwicklungsfähigkeiten: Malware | Emotet besteht aus mehreren einzigartigen Malware-Modulen und -Komponenten. | |

| T1588.002 | Besorgen Sie sich Fähigkeiten: Werkzeug | Emotet verwendet NirSoft-Tools, um Anmeldeinformationen von infizierten Computern zu stehlen. | |

| Erster Zugriff | T1566 | Phishing | Emotet versendet Phishing-E-Mails mit bösartigen Anhängen. |

| T1566.001 | Phishing: Spearphishing-Anhang | Emotet versendet Spearphishing-E-Mails mit bösartigen Anhängen. | |

| ausführung | T1059.005 | Befehls- und Skriptinterpreter: Visual Basic | Es wurde festgestellt, dass Emotet Microsoft Word-Dokumente verwendet, die schädliche VBA-Makros enthalten. |

| T1204.002 | Benutzerausführung: Schädliche Datei | Emotet verlässt sich darauf, dass Benutzer bösartige E-Mail-Anhänge öffnen und eingebettete Skripte ausführen. | |

| Verteidigungsflucht | T1140 | Enthüllen/Dekodieren von Dateien oder Informationen | Emotet-Module verwenden verschlüsselte Zeichenfolgen und maskierte Prüfsummen von API-Funktionsnamen. |

| T1027.002 | Verschleierte Dateien oder Informationen: Softwarepakete | Emotet verwendet benutzerdefinierte Packer, um seine Nutzlasten zu schützen. | |

| T1027.007 | Verschleierte Dateien oder Informationen: Dynamische API-Auflösung | Emotet löst API-Aufrufe zur Laufzeit auf. | |

| Zugang zu Anmeldeinformationen | T1555.003 | Anmeldeinformationen aus Kennwortspeichern: Anmeldeinformationen aus Webbrowsern | Emotet erwirbt in Webbrowsern gespeicherte Anmeldeinformationen durch Missbrauch der WebBrowserPassView-Anwendung von NirSoft. |

| T1555 | Anmeldeinformationen aus Passwortspeichern | Emotet ist in der Lage, Passwörter aus E-Mail-Anwendungen zu stehlen, indem es die MailPassView-Anwendung von NirSoft missbraucht. | |

| Sammlung | T1114.001 | E-Mail-Sammlung: Lokale E-Mail-Sammlung | Emotet stiehlt E-Mails aus Outlook- und Thunderbird-Anwendungen. |

| Command and Control | T1071.003 | Application Layer Protocol: Mail-Protokolle | Emotet kann schädliche E-Mails über SMTP versenden. |

| T1573.002 | Verschlüsselter Kanal: Asymmetrische Kryptografie | Emotet verwendet ECDH-Schlüssel, um den C&C-Verkehr zu verschlüsseln. | |

| T1573.001 | Verschlüsselter Kanal: Symmetrische Kryptographie | Emotet verwendet AES zur Verschlüsselung des C&C-Verkehrs. | |

| T1571 | Nicht-Standard-Port | Es ist bekannt, dass Emotet über nicht standardmäßige Ports wie 7080 kommuniziert. |

- SEO-gestützte Content- und PR-Distribution. Holen Sie sich noch heute Verstärkung.

- PlatoData.Network Vertikale generative KI. Motiviere dich selbst. Hier zugreifen.

- PlatoAiStream. Web3-Intelligenz. Wissen verstärkt. Hier zugreifen.

- PlatoESG. Automobil / Elektrofahrzeuge, Kohlenstoff, CleanTech, Energie, Umwelt, Solar, Abfallwirtschaft. Hier zugreifen.

- BlockOffsets. Modernisierung des Eigentums an Umweltkompensationen. Hier zugreifen.

- Quelle: https://www.welivesecurity.com/2023/07/06/whats-up-with-emotet/

- :hast

- :Ist

- :nicht

- :Wo

- $UP

- 1

- 100

- 15%

- 16

- 180

- 19

- 20

- 2000

- 2014

- 2021

- 2022

- 2023

- 214

- 22

- 23

- 24

- 32

- 33

- 50

- 7

- 70

- 75

- 77

- 9

- 91

- 98

- a

- Fähig

- LiveBuzz

- Missbrauch

- Missbrauch

- Zugriff

- Trading Konten

- Erreichen

- anerkannt

- Erwirbt

- Action

- aktiv

- Aktivitäten

- Aktivität

- berührt das Schneidwerkzeug

- hinzufügen

- Zusätzliche

- Adressen

- Fügt

- Vorteil

- Marketings

- AES

- Afrika

- Nach der

- gezielt

- Algorithmus

- Alibaba

- Alle

- erlauben

- bereits

- ebenfalls

- Alternative

- Obwohl

- unter

- an

- Analyse

- und

- Ein anderer

- jedem

- auseinander

- Bienen

- erschienen

- Anwendung

- Anwendungen

- Ansatz

- April

- APT

- Architektur

- Archiv

- SIND

- um

- AS

- At

- Attacke

- Anschläge

- Autoren

- Avenue

- Vermeidung von

- Zurück

- Bankinggg

- Base

- BE

- wurde

- weil

- war

- Bevor

- Anfang

- hinter

- zwischen

- voreingenommen

- größer

- Blockieren

- Blog

- beide

- Botnet

- Marke

- bringen

- Breitband

- Browser

- Browsern

- erbaut

- aber

- Taste im nun erscheinenden Bestätigungsfenster nun wieder los.

- by

- Berechnen

- rufen Sie uns an!

- namens

- Aufrufe

- kam

- Kampagnen (Campaign)

- Kampagnen

- CAN

- kann keine

- Fähigkeiten

- fähig

- Karte

- Karten

- durchgeführt

- CAT

- Kette

- Übernehmen

- geändert

- Änderungen

- Kanal

- Chrome

- Chrome-Browser

- klicken Sie auf

- Auftraggeber

- CO

- Code

- kollaborative

- sammeln

- Sammlung

- Kolumbien

- Colorados

- COM

- kombiniert

- wie die

- Komm zurück

- kommt

- mit uns kommunizieren,

- Kommunikation

- Kommunikation

- Unternehmen

- Unternehmen

- komplementär

- uneingeschränkt

- Komponenten

- Kompromiss

- Kompromittiert

- Computer

- Computersicherheit

- Computer

- Konfiguration

- Schichtannahme

- Sie

- betrachtet

- besteht

- konstante

- Kontakt

- Kontakte

- enthalten

- enthalten

- Inhalt

- Inhalt

- weiter

- Smartgeräte App

- Gespräche

- koordiniert

- Corp

- Ländern

- erstellt

- schafft

- Referenzen

- Kredit

- Kreditkarte

- Geldkarten

- kryptographisch

- Geheimschrift

- Zur Zeit

- Kurve

- Original

- Cyber-Kriminalität

- technische Daten

- Datenbase

- Datum

- Standard

- Abwehr-system

- Übergeben

- einsetzen

- Einsatz

- setzt ein

- Trotz

- erkannt

- Entdeckung

- Geräte

- DID

- Unterschied

- anders

- schwer

- digital

- behindert

- unverwechselbare

- verteilen

- Dokument

- Unterlagen

- die

- Tut nicht

- nach unten

- herunterladen

- Drop

- zwei

- im

- dynamisch

- jeder

- Früh

- Edge

- Effektiv

- Wirksamkeit

- effizient

- Anstrengung

- Element

- Elliptisch

- E-Mails

- eingebettet

- verschlüsselt

- Ende

- Entwicklung

- Unternehmen

- Epochen

- ESET-Forschung

- insbesondere

- Europol

- Sogar

- Veranstaltungen

- Jedes

- jedermann

- entwickelt

- Excel

- Austausch-

- ausgeschlossen

- ausschließlich

- Ausführung

- Ausführung

- vorhandenen

- Erklärung

- Extrakt

- KONZENTRAT

- andernfalls

- Familien

- Familie

- Merkmal

- Feedback

- Felder

- Abbildung

- Reichen Sie das

- Mappen

- Finale

- Finden Sie

- Vorname

- Mängel

- Fluss

- Setzen Sie mit Achtsamkeit

- konzentriert

- gefolgt

- Folgende

- Aussichten für

- unten stehende Formular

- Format

- Frei

- häufig

- für

- Funktion

- Funktionalität

- weiter

- Außerdem

- Zukunft

- Spiel

- GmbH

- Google Chrome

- Graph

- Grafik

- groß

- Gruppe an

- hätten

- passiert

- Hardware

- Haben

- versteckt

- historisch

- Hit

- Holdings

- Gastgeber

- HEISS

- Ultraschall

- aber

- HTTPS

- Identitätsschutz

- if

- Implementierung

- umgesetzt

- verbessert

- Verbesserungen

- in

- inaktiv

- inklusive

- Einschließlich

- Einkommen

- Einkommenssteuer

- Einzelpersonen

- Indonesien

- Energiegewinnung

- Information

- Infrastruktur

- Anfragen

- Installieren

- Anleitung

- Intelligenz

- beabsichtigt

- verbunden

- interessant

- intern

- Internal Revenue Service

- International

- Internet

- in

- aufgerufen

- IRS

- IT

- Italien

- SEINE

- Januar

- Januar

- Januar 2021

- Japan

- Juli

- nur

- Behalten

- Wesentliche

- Tasten

- bekannt

- Nachname

- später

- ins Leben gerufen

- Schicht

- führen

- am wenigsten

- legitim

- Bibliothek

- Lebensdauer

- Gefällt mir

- Limitiert

- verknüpft

- Liste

- LLC

- aus einer regionalen

- located

- Log

- Protokollierung

- aussehen

- aussehen wie

- sah

- suchen

- SIEHT AUS

- Los

- Ltd

- Maschine

- Maschinen

- Makro

- Makros

- gemacht

- Main

- hauptsächlich

- halten

- Dur

- MACHT

- Malware

- Managed

- viele

- März

- max-width

- Kann..

- Mechanismus

- Mitglied

- Mitglieder

- Nachricht

- Nachrichten

- Methode

- México

- Microsoft

- könnte

- Moll

- Modul

- Module

- Geld

- Überwachung

- mehr

- effizienter

- vor allem warme

- ziehen um

- mehrere

- Name

- Namens

- Namen

- Netto-

- Neu

- Neueste

- weiter

- Fiber Node

- bemerkenswert

- November

- November 2021

- jetzt an

- Zahlen

- und viele

- nxt

- beobachten

- Hindernis

- erhalten

- Ozean

- Oktober

- of

- Angebote

- Office

- vorgenommen,

- on

- EINEM

- Online

- einzige

- geöffnet

- Eröffnung

- betrieben

- die

- Betrieb

- Betreiber

- or

- Auftrag

- Bestellungen

- Organisationen

- ursprünglich

- Andere

- Anders

- UNSERE

- Ergebnisse

- Outlook

- Möglichkeiten für das Ausgangssignal:

- Seite

- Teil

- Teile

- Passwort

- Passwörter

- Personen

- Phishing

- Ort

- Plato

- Datenintelligenz von Plato

- PlatoData

- Bitte

- Punkte

- möglicherweise

- Kostbar

- vorherrschend

- früher

- vorher

- primär

- privat

- wahrscheinlich

- Verarbeitet

- anpassen

- Verarbeitung

- Profil

- profitabel

- Risiken zu minimieren

- geschützt

- Sicherheit

- Protokoll

- Öffentlichkeit

- öffentliche Schlüssel

- veröffentlicht

- Zweck

- setzen

- Quartal

- Abfragen

- RAM

- echt

- wirklich

- Received

- Empfänger

- Erholung

- Rot

- Regionen

- freigegeben

- sich auf

- bleiben

- bleibt bestehen

- Entfernt

- Entfernen

- antworten

- Meldungen

- Forschungsprojekte

- Forscher

- Downloads

- REST

- Folge

- Rückkehr

- Einnahmen

- Rollen

- Gerollt

- ausrollen

- rsa

- Gerüchte

- Führen Sie

- Laufen

- s

- Safe

- gleich

- Sandkästen

- Schema

- Skripte

- Zweite

- Sekunden

- Sicherheitdienst

- sehen

- gesehen

- senden

- Absender

- sendet

- geschickt

- dient

- Lösungen

- kompensieren

- von Locals geführtes

- gezeigt

- signifikant

- bedeutend

- ähnlich

- da

- Single

- Größe

- geringfügig

- langsam

- So

- Social Media

- Soziale Technik

- Software

- verkauft

- einige

- Jemand,

- etwas

- Quelle

- Süd

- Südafrika

- Spanien

- Spam

- speziell

- Verbreitung

- Verbreitung

- Spreads

- begonnen

- Beginnen Sie

- Bundesstaat

- Staaten

- Stiehlt

- Schritt

- gestohlen

- gelagert

- Läden

- Schnur

- stark

- Struktur

- Kämpfen

- Fach

- Anschließend

- Erfolgreich

- so

- vorschlagen

- Schlägt vor

- ZUSAMMENFASSUNG

- Sommer

- schaltet

- System

- Systeme und Techniken

- Tabelle

- Einnahme

- Target

- gezielt

- Ziele

- Steuer

- Techniken

- Technologie

- Telekom

- erzählen

- Testen

- Thailand

- Vielen Dank

- zur Verbesserung der Gesundheitsgerechtigkeit

- Das

- Die Zukunft

- die Informationen

- Der Staat

- die Welt

- ihr

- Sie

- sich

- dann

- Dort.

- Diese

- vom Nutzer definierten

- Dritte

- basierte Online-to-Offline-Werbezuordnungen von anderen gab.

- fehlen uns die Worte.

- diejenigen

- obwohl?

- Bedrohung

- Bedrohungen

- nach drei

- Durch

- Zeit

- Timeline

- mal

- zu

- gemeinsam

- Werkzeug

- Werkzeuge

- Top

- Thema

- verfolgen sind

- Tracking

- Trading

- der Verkehr

- Trend

- Trends

- Trojan

- was immer dies auch sein sollte.

- Vertrauen

- XNUMX

- verstehen

- Unterwegs

- einzigartiges

- Vereinigt

- USA

- anstehende

- Aktualisierung

- aktualisiert

- Aktualisierung

- Upgrades

- us

- USA

- -

- benutzt

- Mitglied

- Nutzer

- verwendet

- Verwendung von

- gewöhnlich

- Urlaub

- Wert

- VBA

- Ve

- Verification

- überprüfen

- Version

- sehr

- Opfer

- Opfer

- Anzeigen

- Besuchen Sie

- Warnung

- wurde

- Wege

- we

- Netz

- Internetbrowser

- GUT

- ging

- waren

- Was

- wann

- ob

- welche

- WHO

- warum

- breit

- weit

- werden wir

- mit

- Word

- Werk

- weltweit wie ausgehandelt und gekauft ausgeführt wird.

- Das weltweit

- wert

- würde

- Jahr

- noch

- Zephyrnet

- PLZ