Lesezeit: 5 Minuten

Lesezeit: 5 Minuten

Seit 2013 bahnt sich die CryptoLocker-Malware in unterschiedlicher Form und in verschiedenen Iterationen ihren Weg durch das Internet. CryptoLocker ist ein Ransomware-Trojaner, der auf Computer mit Microsoft Windows abzielt und bei Cyberkriminellen besonders beliebt ist, weil er eine Datei lesen, diese Datei verschlüsseln, die Originaldatei mit der verschlüsselten Datei überschreiben und Lösegeld für die Rückgabe der Datei verlangen kann.

[Bemerkenswert ist, dass die Eindämmungstechnologie von Comodo Kunden vor CryptoLocker schützt, was in einem Blog-Beitrag aus dem Jahr 2013 hervorgehoben wurde: https://blog.comodo.com/it-security/cryptolocker-virus-best-practices-to-ensure-100-immunity/]

Da CryptoLocker im Zuge der Entwicklung der Malware beliebt bleibt, haben sich auch die Methoden zur Umgehung von Sicherheitssoftware weiterentwickelt, wobei täglich neue Techniken von Cyberdieben eingeführt werden.

Geben Sie das Fax ein.

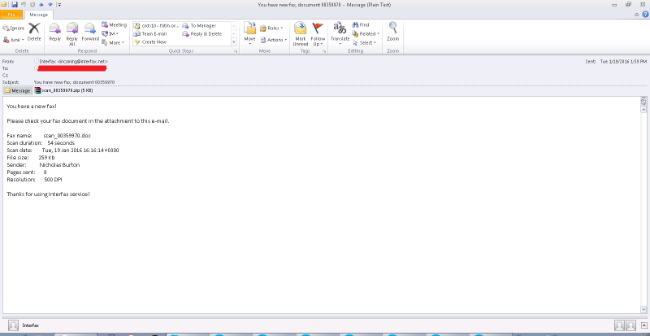

Die Ingenieure der Comodo Threat Research Labs haben kürzlich einen Phishing-Angriff entdeckt, der zufällige E-Mails mit als Fax gekennzeichneten Anhängen an Unternehmen und Verbraucher auf der ganzen Welt sendet.

Der Betreff der E-Mail lautet „Sie haben ein neues Fax, Dokument 00359970“ und der Inhalt der E-Mail ist nur eine normale Faxnachricht (oder so scheint es).

Ein Screenshot der „Fax“-Phishing-E-Mails ist unten.

Was diesen neuen Malware-Stamm einzigartig macht, ist, dass es sich tatsächlich um ein zweiteiliges Malware-System handelt, das sowohl eine ausführbare Datei als auch eine Batch-Datei gleichzeitig ausführt. Laut den Ingenieuren von Comodo sind die Skripte in separate ausführbare Dateien unterteilt, wodurch die Größe der verschlüsselten ausführbaren Datei weniger als 3 KB beträgt – wodurch die Dateigröße viele Sicherheitsschichten durchlaufen kann.

Das ursprüngliche Skript wird nach dem Herunterladen des Verschlüsselers nicht beendet, es setzt die Ausführung fort und erstellt außerdem eine Batchdatei und startet CryptoLocker.

Das bösartige Verhalten kommt im nächsten Schritt und zeigt sich nur bei Kombination aus der ausführbaren Datei und einer zur Laufzeit erstellten Batch-Datei.

Wenn Sie den Fax- oder E-Fax-Slogan verwenden, öffnen die Benutzer die E-Mail und klicken dann auf den Anhang, um das Fax anzuzeigen.

Der Comodo Bedrohungsforschungslabor Team identifizierte diese Phishing-E-Mail-Kampagne durch IP-, Domain- und URL-Analyse.

„Diese Art von neuem Malware-Stamm ist innovativ – einige einfache Programmierideen werden mit negativen Absichten kombiniert. Diese Cyberkriminellen widmen eindeutig eine große Menge an Tests, Forschung, Analyse und Programmierung, um dies zu ermöglichen“, sagte Fatih Orhan, Comodos Director of Technology und Leiter des Comodo Threat Research Lab. „Eine ältere Technologieidee wie das E-Fax zu nehmen und sie mit einem aktualisierten Code und Malware-Stamm wie CryptoLocker zu verwenden, bringt zwei Denkrichtungen zusammen. Die Cyberkriminellen versuchen weiterhin, Unternehmen und Verbraucher auszunutzen, daher ist die Öffentlichkeit vorsichtig, was Sie in einer E-Mail wie dieser anklicken – dies kann schwerwiegende Folgen haben.“

Das Team der Comodo Threat Research Labs besteht aus mehr als 40 IT-Sicherheitsexperten, ethischen Hackern, Informatikern und Ingenieuren, die alle Vollzeitmitarbeiter von Comodo sind und Spam, Phishing und Malware aus der ganzen Welt analysieren und filtern. Mit Niederlassungen in den USA, der Türkei, der Ukraine, den Philippinen und Indien analysiert das Team täglich mehr als 1 Million potenzielle Phishing-, Spam- oder andere bösartige/unerwünschte E-Mails und nutzt die Erkenntnisse und Erkenntnisse, um seinen aktuellen Kundenstamm zu sichern und zu schützen und die breite Öffentlichkeit, Unternehmen und Internet-Community.

Wenn Sie das Gefühl haben, dass die IT-Umgebung Ihres Unternehmens durch Phishing, Malware, Spyware oder Cyberangriffe angegriffen wird, wenden Sie sich an die Sicherheitsberater von Comodo: https://enterprise.comodo.com/contact-us.php

Ein Screenshot der schädlichen E-Mail wurde unten erfasst:

Für den Systemadministrator und die IT-Direktoren finden Sie im Folgenden Details zur Funktionsweise der Malware:

Der knifflige Teil der Geschichte dieser Phishing-E-Mail liegt im Entschlüsselten. Dieses Skript versucht, eine Datei von „www.foulmouthedcatlady.com, kashfianlaw.com, totalpraisetrax.com“ herunterzuladen und sie unter %temp% als 770646_crypt.exe zu speichern (also für jeden Benutzer so etwas wie C:/Benutzer /yourusername/AppData/Local/Temp/ und 770646 ist nur eine Zufallszahl).

Der interessante Teil ist, dass die heruntergeladene ausführbare Datei nicht direkt ausgeführt wird, da es sich nicht um eine Malware-Datei handelt. Es ist nur eine ausführbare Datei, die verwendet wird, um die Verschlüsselung durchzuführen, und enthält nichts anderes. Und das macht es auch außergewöhnlich, denn die Größe der Datei beträgt gerade mal 2560 Byte (weniger als 3 KB!!!). Der dekompilierte Code enthält lediglich 40-50 Codezeilen. Diese Datei kann viele Sicherheitsfilter in verschiedenen Netzwerkebenen umgehen.

Wenn es sich bei dieser Datei also nicht um Malware, sondern nur um einen Verschlüsseler handelt, was ist dann das bösartige Verhalten? Das ursprüngliche Skript (nicht das erste Skript, aber das entschleierte) wird nach dem Herunterladen des Verschlüsselers nicht beendet. Es setzt seine Ausführung fort und erstellt außerdem eine weitere Batch-Datei. Es nennt diese neue Batchdatei 770646_tree.cmd und speichert sie im selben Verzeichnis (%temp%). Tatsächlich ist diese Batch-Datei die eigentliche Quelle für bösartiges Verhalten. Es durchsucht zuerst alle Laufwerke (überprüft das gesamte Alphabet von A bis Z) und sucht nach jedem Verzeichnis in jedem Laufwerk, durchsucht alle untergeordneten Verzeichnisse und findet Dokumentdateien, PDFs, Archivdateien, Quellcodes, Multimediadaten, Konfigurationsdateien, Zeichnungsdateien und viele andere Dateitypen.

Die Liste der durchsuchten Dateitypen umfasst mehr als 70, einschließlich (aber nicht beschränkt auf):

*.zip *.rar *.xls *.xlsx *.doc *.docx *.pdf *.rtf *.ppt *.pptx *.jpg *.tif *.avi *.mpg usw.

Wenn eine Datei gefunden wird, die einer dieser Erweiterungen entspricht, wird der Verschlüsseler (die heruntergeladene ausführbare Datei) für diese Datei ausgeführt. Der Verschlüsseler ändert weder die Dateierweiterung noch irgendetwas anderes, er verschlüsselt nur den Inhalt und hinterlässt die Datei. Nachdem die Verschlüsselung aller Dateien in allen Ordnern und allen Laufwerken abgeschlossen ist, wird die Verschlüsselungsdatei von der Batchdatei gelöscht.

Die Batch-Datei erstellt dann auch eine Readme-Datei (mit dem Namen 770646_readme.txt) und schreibt den folgenden Text hinein:

ACHTUNG:

Alle Ihre Dokumente, Fotos, Datenbanken und anderen wichtigen persönlichen Dateien wurden mit einem starken RSA-1024-Algorithmus mit einem einzigartigen Schlüssel verschlüsselt.

Um Ihre Dateien wiederherzustellen, müssen Sie 0.5 BTC (Bitcoins) bezahlen. Um dies zu tun:

1. Bitcoin-Wallet hier erstellen:

https://blockchain.info/wallet/new

2. Kaufen Sie 0.5 BTC mit Bargeld, indem Sie hier die Suche verwenden:

https://localbitcoins.com/buy_bitcoins

3. Senden Sie 0.5 BTC an diese Bitcoin-Adresse:

1CWG5JHDZqHPF1W8sAnUw9vD8xsBcNZavJ

4. Senden Sie eine E-Mail an:

keybtc@inbox.com

Danach erhalten Sie eine E-Mail mit detaillierten Anweisungen zum Wiederherstellen Ihrer Dateien.

Denken Sie daran: Niemand außer uns kann Ihnen helfen. Es ist sinnlos, Windows neu zu installieren, Dateien umzubenennen usw.

Ihre Dateien werden entschlüsselt, sobald Sie die Zahlung vornehmen.

Es öffnet diese Datei zuerst im Notepad-Editor und kopiert diese Datei dann auch auf den Desktop des Benutzers als neue Datei namens DECRYPT_YOUR_FILES.txt . Die Batch-Datei fügt auch einen Eintrag in die Registrierung für einen Autorun beim Start von Windows hinzu, der beim ersten Öffnen des Computers dieselbe Readme-Meldung anzeigt. Schließlich löscht sich auch die Batch-Datei selbst.

Zusammenfassung der Comodo-Ingenieure:

Wie aus der Analyse hervorgeht, ist das Ziel der Verschlüsselung von Dateien regelmäßig und allen Sicherheitsexperten bekannt. Aber die gewählte Methode zum Infiltrieren und Darstellen des Verschlüsselungsverhaltens ist hier anders, da die heruntergeladene ausführbare Datei an sich nicht bösartig ist und nur einen Teil des Gesamtziels erfüllt. Der andere Teil wird von einem Batch-Skript ausgeführt, das in Runtime erstellt wird (also am Anfang nicht existiert). Die Kombination der Ausführung beider Dateien erzeugt die letzte böswillige Absicht, die alle Dateien verschlüsselt. Diese Methode kann aufgrund von zwei Faktoren sicher einige der Sicherheitsfilter und Produkte umgehen:

-

- der Inhalt und die Größe der ausführbaren Datei sind zu niedrig (weniger als 3 KB) und enthalten schließlich kein bösartiges Verhalten.

- Das bösartige Verhalten zeigt sich nur bei der Kombination sowohl der ausführbaren Datei als auch einer zur Laufzeit erstellten Batch-Datei.

KOSTENLOS TESTEN ERHALTEN SIE IHRE SOFORTIGE SICHERHEITSKORECARD KOSTENLOS

- SEO-gestützte Content- und PR-Distribution. Holen Sie sich noch heute Verstärkung.

- PlatoAiStream. Web3-Datenintelligenz. Wissen verstärkt. Hier zugreifen.

- Die Zukunft prägen mit Adryenn Ashley. Hier zugreifen.

- Quelle: https://blog.comodo.com/comodo-news/e-fax-contain-cryptolocker/

- :hast

- :Ist

- :nicht

- $UP

- 1

- 70

- a

- Fähigkeit

- Nach

- über

- berührt das Schneidwerkzeug

- Adresse

- Fügt

- Vorteil

- Nach der

- aufs Neue

- Algorithmus

- Alle

- erlaubt

- Alphabet

- ebenfalls

- unter

- Betrag

- an

- Analyse

- Analysen

- Analyse

- und

- Ein anderer

- jedem

- Archiv

- SIND

- AS

- At

- Attacke

- Zurück

- Base

- BE

- weil

- war

- Anfang

- Sein

- unten

- sich hüten

- Bitcoin

- Bitcoin Adresse

- Bitcoin Wallet

- Bitcoins

- Blog

- beide

- Bringing

- Gebrochen

- BTC

- Unternehmen

- aber

- Kaufe

- by

- Kampagnen (Campaign)

- CAN

- Bargeld

- Vorsicht

- Übernehmen

- Schecks

- weltweit

- klicken Sie auf

- Code

- COM

- Kombination

- Vereinigung

- wie die

- kommt

- community

- Unternehmen

- Computer

- Computer

- Konfiguration

- Folgen

- Berater

- KUNDEN

- Kontakt

- enthalten

- Eindämmung

- enthält

- Inhalt

- weiter

- fortgesetzt

- könnte

- erstellen

- erstellt

- schafft

- Strom

- Kunde

- Kunden

- Cyber-Angriffe

- Cyber-Kriminelle

- Internet-Sicherheit

- Unterricht

- technische Daten

- Datenbanken

- Tag

- Demand

- Desktop

- detailliert

- Details

- anders

- Direkt

- Direktor

- Verzeichnisse

- Geschäftsführung

- entdeckt

- do

- Dokument

- Unterlagen

- die

- Tut nicht

- Domain

- nach unten

- herunterladen

- Zeichnung

- Antrieb

- zwei

- jeder

- Herausgeber

- E-Mails

- Mitarbeiter

- verschlüsselt

- Verschlüsselung

- Ingenieure

- Unternehmen

- Eintrag

- Arbeitsumfeld

- insbesondere

- etc

- ethisch

- Event

- schließlich

- entwickelt

- genau

- Außer

- außergewöhnlich

- Ausführung

- zeigen

- existieren

- Experten

- Erweiterung

- Erweiterungen

- Faktoren

- Fax

- fühlen

- Reichen Sie das

- Mappen

- Filterung

- Filter

- Finale

- findet

- Vorname

- Folgende

- Aussichten für

- Formen

- gefunden

- Frei

- für

- voller

- bekommen

- Globus

- Kundenziele

- greifen

- Hacker

- passieren

- Haben

- Hilfe

- hier

- Besondere

- Ultraschall

- Hilfe

- HTTPS

- Idee

- Ideen

- identifiziert

- if

- wichtig

- in

- Einschließlich

- Indien

- innovativ

- Einblicke

- sofortig

- Anleitung

- Absicht

- Absichten

- interessant

- Internet

- in

- eingeführt

- IP

- IT

- es Sicherheit

- Iterationen

- SEINE

- selbst

- jpg

- nur

- Wesentliche

- bekannt

- Labor

- Labs

- grosse

- startet

- Lagen

- führen

- Cholesterinspiegel

- liegt

- Gefällt mir

- Limitiert

- Linien

- Liste

- SIEHT AUS

- Sneaker

- gemacht

- um

- MACHT

- Making

- Malware

- viele

- markiert

- Abstimmung

- max-width

- Kann..

- nur

- Nachricht

- Methode

- Methoden

- Microsoft

- Microsoft Windows

- Million

- mehr

- Multimedia

- Namens

- Namen

- Negativ

- Netzwerk

- Neu

- weiter

- Anzahl

- of

- Büros

- Alt

- on

- EINEM

- einzige

- XNUMXh geöffnet

- öffnet

- or

- Original

- Andere

- Teil

- passieren

- AUFMERKSAMKEIT

- Zahlung

- Personen

- Ausführen

- führt

- persönliche

- Philippinen

- Phishing

- Phishing-Attacke

- Fotos

- PHP

- Stücke

- Plato

- Datenintelligenz von Plato

- PlatoData

- Beliebt

- Post

- Potenzial

- Produkte

- Profis

- Risiken zu minimieren

- Öffentlichkeit

- Direkt

- zufällig

- Ransom

- Ransomware

- Lesen Sie mehr

- erhalten

- kürzlich

- Registratur

- regulär

- bleibt bestehen

- Forschungsprojekte

- wiederherstellen

- Rückkehr

- Führen Sie

- Laufen

- s

- Said

- gleich

- Speichern

- Schulen

- Wissenschaftler

- Scorecard

- Bildschirm

- Skripte

- Suche

- Suche

- Verbindung

- Sicherheitdienst

- scheint

- gesehen

- ausgewählt

- senden

- Sendung

- getrennte

- ernst

- sollte

- gezeigt

- Konzerte

- Einfacher

- Größe

- So

- Software

- einige

- etwas

- Quelle

- Spam

- Spyware

- Anfang

- Schritt

- Geschichte

- stark

- Fach

- System

- Nehmen

- Einnahme

- Ziele

- Team

- Techniken

- Technologie

- Testen

- als

- zur Verbesserung der Gesundheitsgerechtigkeit

- Das

- Philippinen

- Sie

- dann

- Diese

- fehlen uns die Worte.

- dachte

- Bedrohung

- Durch

- Zeit

- zu

- gemeinsam

- Gesamt

- Trojan

- Türkei

- XNUMX

- tippe

- Typen

- uns

- Ukraine

- für

- einzigartiges

- aktualisiert

- Updates

- URL

- us

- benutzt

- Mitglied

- Verwendung von

- verschiedene

- Anzeigen

- Wallet

- Weg..

- GUT

- waren

- Was

- wann

- welche

- ganze

- werden wir

- Fenster

- mit

- Word

- Werk

- Du

- Ihr

- Zephyrnet

- PLZ