Lesezeit: 5 Minuten

Lesezeit: 5 Minuten

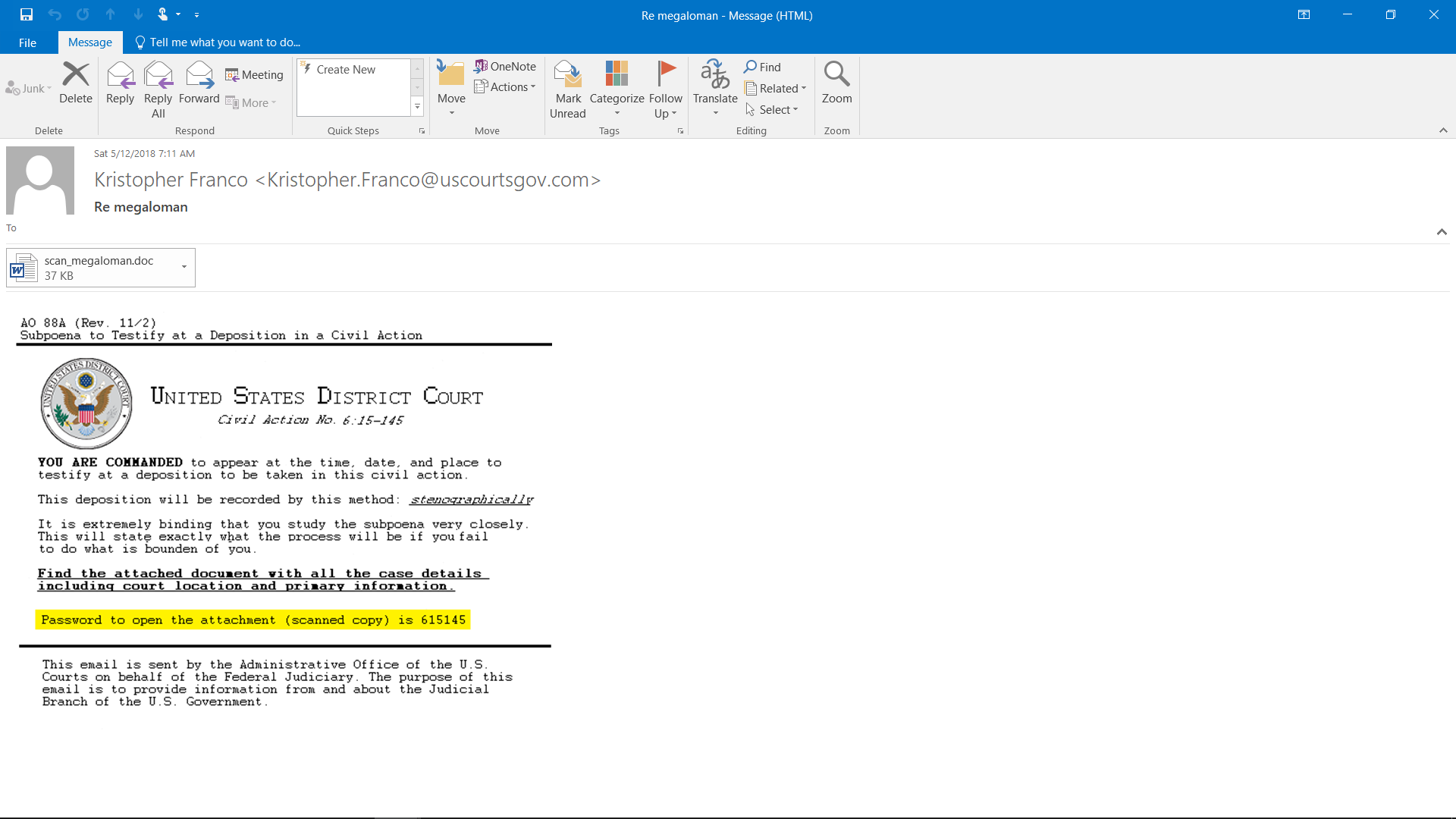

Wären Sie erschrocken oder zumindest besorgt, wenn Sie eine Vorladung zum US-Bezirksgericht in Ihrem E-Mail-Postfach finden würden? Die meisten Leute würden es definitiv tun. Genau darauf haben die böswilligen Angreifer gesetzt, als sie diesen massiven Angriff von in Russland ansässigen IPs mit ausgeklügelter und listiger Ransomware-Payload durchführten.

Social Engineering: Gefälschte Autorität verursacht echte Angst

3582 Benutzer wurden das Ziel dieser bösartigen E-Mail, die als Vorladung des „United States District Court“ getarnt war.

Wie Sie sehen können, besteht die E-Mail aus einer ganzen Reihe von Social-Engineering-Tricks, um die Benutzer davon zu überzeugen, den bösartigen Anhang zu öffnen. Hauptsächlich versuchen die Täter, mit den emotionalen Fäden Angst, Autorität und Neugier zu spielen, um die Opfer zu manipulieren. Die Installation dieses emotional erregten Zustands in den Köpfen der Empfänger zielt darauf ab, ihre Fähigkeit zu kritischem Denken zu unterdrücken und sie dazu zu bringen, vorschnell zu handeln.

Außerdem ist die E-Mail-Adresse des Absenders „uscourtgove.com“, was natürlich gefälscht ist, aber der E-Mail mehr Glaubwürdigkeit verleiht. Das Vorhandensein des Passworts für den Anhang verstärkt den Geschmack der E-Mail-Stabilität. Der Betreff der E-Mail lautet „megaloman“ und das angehängte Dokument heißt „scan.megaloman.doc“, und diese Übereinstimmung fügt auch einige kleine Hauch von Glaubwürdigkeit hinzu. Und dem Opfer mit Verantwortung zu drohen, wenn es „nichts tut, ist an Sie gebunden“ (und der einzige Weg, das herauszufinden, ist, die Datei im Anhang zu öffnen), ist das i-Tüpfelchen.

Dieser aufblähende manipulative Cocktail ist ein wirksames Werkzeug, um den Tätern zu helfen, das zu bekommen, was sie wollen. Daher ist das Risiko für viele Menschen, auf diesen Betrug hereinzufallen, sehr hoch.

Sehen wir uns nun an, was passiert, wenn ein Benutzer die Datei im Anhang öffnet.

Die Malware: Erst versteckt, dann zugeschlagen

Natürlich hat es nichts mit einer Vorladung zu tun. In Wirklichkeit als Comodo Threat Research Labs Analysten entdeckten, handelt es sich um eine neue Variante der gerissenen und ausgeklügelten Sigma-Ransomware, die Dateien auf dem infizierten Computer verschlüsselt und das Lösegeld erpresst, um sie zu entschlüsseln.

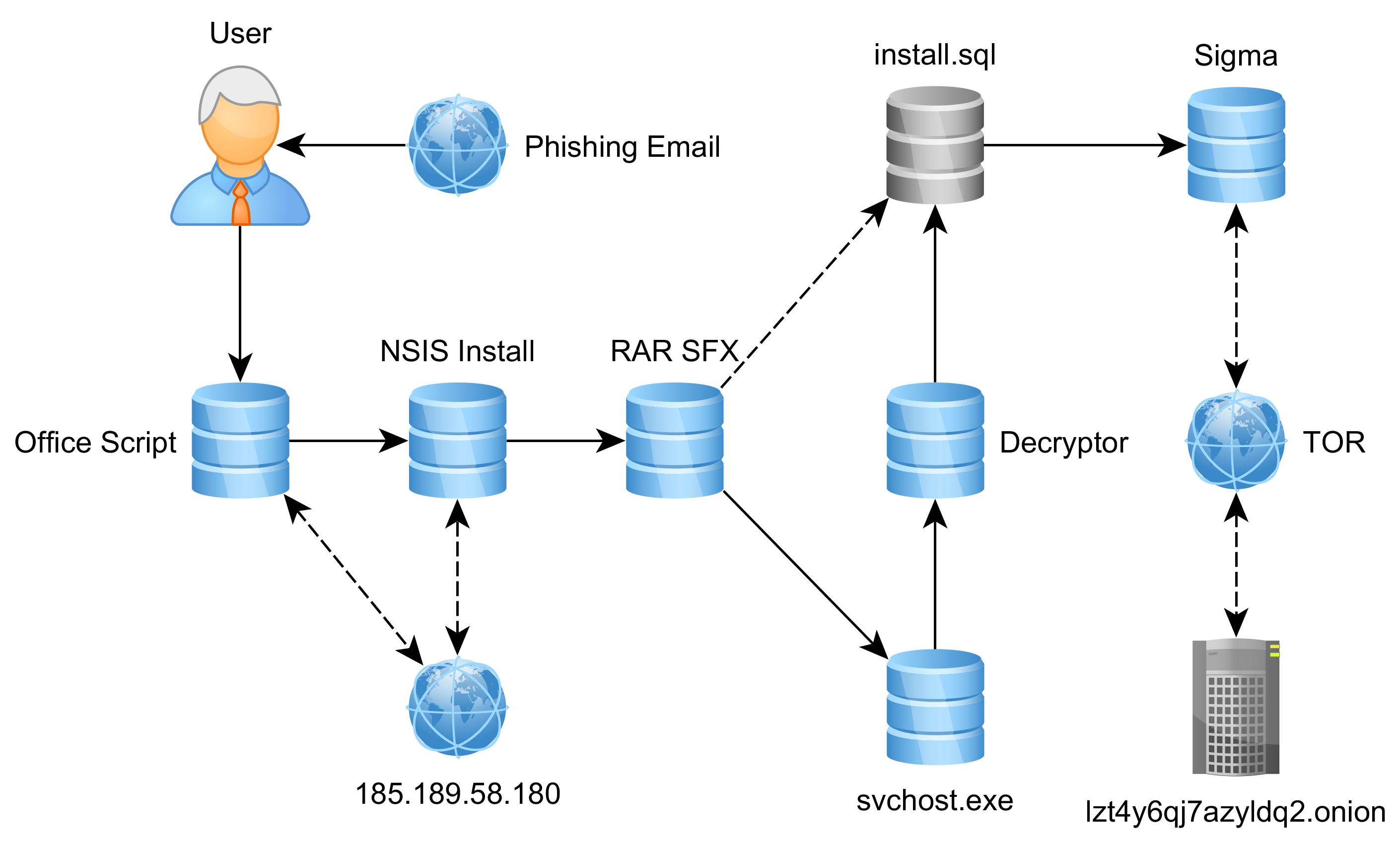

Wie Sigma Ransomware funktioniert:

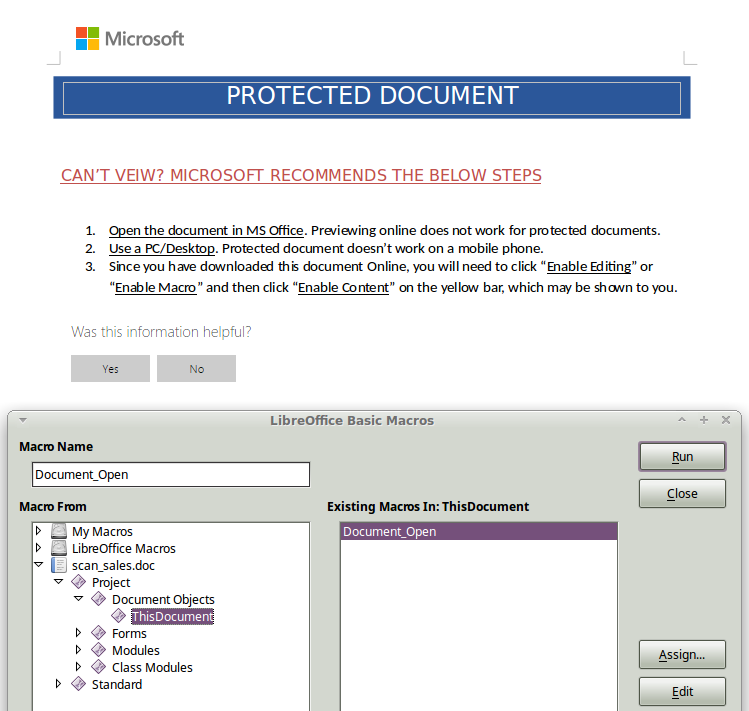

Das Besondere an dieser neuen Variante von Sigma ist, dass sie den Benutzer auffordert, das Passwort einzugeben. Ähm… Passwort für Malware? Das mag durch und durch seltsam klingen, in Wirklichkeit hat es jedoch den klaren Zweck: mehr Verschleierung der Malware vor der Erkennung.

Aber selbst wenn der Benutzer das Passwort eingibt, wird die Datei nicht sofort ausgeführt. Wenn die Makros auf dem Computer des Opfers ausgeschaltet sind, fordert es überzeugend dazu auf, sie auszuschalten. Beachten Sie, wie diese Anforderung in die gesamte Strategie der Angreifer passt: Wenn es sich um eine Nachricht vom Gericht handelt, kann es sich definitiv um ein geschütztes Dokument handeln, oder?

Aber in Wirklichkeit enthält die Datei ein bösartiges VBScript, das ausgeführt werden muss, um mit der Installation der Malware auf dem Computer des Opfers zu beginnen. Es lädt den nächsten Teil der Malware vom Server des Angreifers herunter, speichert ihn im Ordner %TEMP% und tarnt ihn als svchost.exe verarbeiten und ausführen. Dies svchost.exe fungiert als Dropper, um einen weiteren Teil der Malware herunterzuladen. Dann vervollständigt es über eine ziemlich lange Kette von Aktionen – wiederum für eine stärkere Verschleierung – die bösartige Nutzlast und führt sie aus.

Die Malware sieht wirklich beeindruckend aus mit ihrer Vielzahl an Tricks, um sich zu verstecken und der Entdeckung zu entgehen. Vor der Ausführung überprüft es die Umgebung auf virtuelle Maschinen oder Sandboxes. Wenn es einen entdeckt, tötet sich die Malware selbst. Es tarnt seine schädlichen Prozess- und Registrierungseinträge als legitime wie „svchost.exe“ und „chrome“. Und das ist nicht alles.

Im Gegensatz zu einigen seiner Nähe Ransomware Verwandten, Sigma handelt nicht sofort, sondern lauert und macht zuerst verdeckte Aufklärung. Es erstellt eine Liste wertvoller Dateien, zählt sie und sendet diesen Wert zusammen mit anderen Informationen über den Computer des Opfers an seinen C&C-Server. Wenn keine Dateien gefunden wurden, löscht sich Sigma einfach selbst. Es infiziert auch keinen Computer, wenn es herausfindet, dass sein Land die Russische Föderation oder die Ukraine ist.

Die Malware-Verbindung zu seinem Command-and-Control-Server ist ebenfalls kompliziert. Da der Server TOR-basiert ist, unternimmt Sigma eine Reihe von Schritten:

1. Laden Sie die TOR-Software über diesen Link herunter: https://archive.torproject.org/tor-package-archive/torbrowser/7.0/tor-win32-0.3.0.7.zip

2. Speichert es unter %APPDATA% als System.zip

3. Entpackt es nach %APPDATA%MicrosoftYOUR_SYSTEM_ID

4. Löscht System.zip

5. Benennt Tortor.exe in svchost.exe um

6. Führt es aus

7. Wartet eine Weile und sendet seine Anfrage

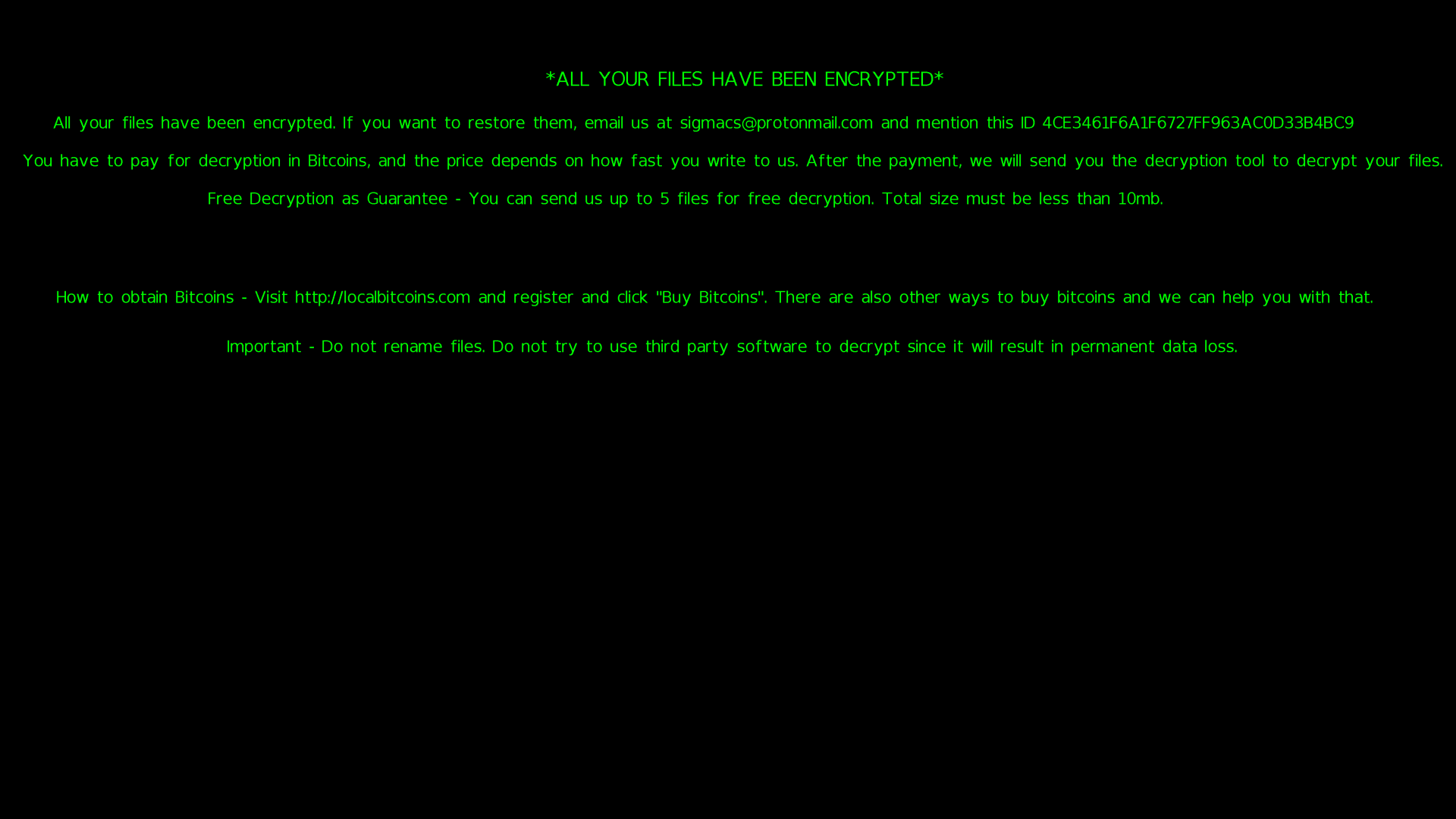

Und erst danach beginnt Sigma, Dateien auf dem Rechner des Opfers zu verschlüsseln. Dann erfasst die Lösegeldforderung den Bildschirm der vergifteten Maschine.

Und … finita la commedia. Wenn das Opfer nicht vorher Sicherungskopien erstellt hat, sind seine Daten verloren. Es gibt keine Möglichkeit, sie wiederherzustellen.

Schutz: Wie man sich wehrt

„Die Konfrontation mit Malware, die auf beiden Seiten so raffiniert ist, mit Social-Engineering-Tricks und technischem Design, ist selbst für sicherheitsbewusste Benutzer eine große Herausforderung“, sagt Fatih Orhan, der Leiter von Comodo Bedrohungsforschungslabors. „Um sich vor solchen listigen Angriffen zu schützen, braucht man etwas Zuverlässigeres als nur das Bewusstsein der Menschen. In diesem Fall muss eine echte Lösung zu 100 % garantieren, dass Ihr Vermögen nicht geschädigt wird, selbst wenn jemand die Gauner angreift und die Malware ausführt.

Genau das ist exklusiv Comodo Auto-Containment-Technologie bietet unseren Kunden: jede ankommende unbekannte Datei wird automatisch in die sichere Umgebung gestellt, wo sie ohne die Möglichkeit ausgeführt werden kann, einen Host, ein System oder ein Netzwerk zu beschädigen. Und es wird in diesem Umfeld bleiben, bis Comodo-Analysten es untersucht haben. Aus diesem Grund hat keiner der Comodo-Kunden unter dieser hinterhältigen Attacke gelitten“.

Lebe sicher mit Comodo!

Unten sind die Heatmap und IPs aufgeführt, die beim Angriff verwendet wurden

Der Angriff wurde von 32 in Russland ansässigen (Sankt Petersburg) IPs aus der E-Mail durchgeführt Kristopher.Franko@uscourtsgov.com welche Domain höchstwahrscheinlich speziell für den Angriff erstellt wurde. Es begann am 10. Mai 2018 um 02:20 UTC und endete um 14:35 UTC.

| Land | Absender-IP |

| Russland | 46.161.42.44 |

| Russland | 46.161.42.45 |

| Russland | 46.161.42.46 |

| Russland | 46.161.42.47 |

| Russland | 46.161.42.48 |

| Russland | 46.161.42.49 |

| Russland | 46.161.42.50 |

| Russland | 46.161.42.51 |

| Russland | 46.161.42.52 |

| Russland | 46.161.42.53 |

| Russland | 46.161.42.54 |

| Russland | 46.161.42.55 |

| Russland | 46.161.42.56 |

| Russland | 46.161.42.57 |

| Russland | 46.161.42.58 |

| Russland | 46.161.42.59 |

| Russland | 46.161.42.60 |

| Russland | 46.161.42.61 |

| Russland | 46.161.42.62 |

| Russland | 46.161.42.63 |

| Russland | 46.161.42.64 |

| Russland | 46.161.42.65 |

| Russland | 46.161.42.66 |

| Russland | 46.161.42.67 |

| Russland | 46.161.42.68 |

| Russland | 46.161.42.69 |

| Russland | 46.161.42.70 |

| Russland | 46.161.42.71 |

| Russland | 46.161.42.72 |

| Russland | 46.161.42.73 |

| Russland | 46.161.42.74 |

| Russland | 46.161.42.75 |

| Gesamtergebnis | 32 |

KOSTENLOS TESTEN ERHALTEN SIE IHRE SOFORTIGE SICHERHEITSKORECARD KOSTENLOS

- SEO-gestützte Content- und PR-Distribution. Holen Sie sich noch heute Verstärkung.

- Platoblockkette. Web3-Metaverse-Intelligenz. Wissen verstärkt. Hier zugreifen.

- Quelle: https://blog.comodo.com/pc-security/subpoena-new-variant-of-sigma-ransomware/

- 10

- 2018

- 7

- a

- Fähigkeit

- Über Uns

- Handlung

- Aktionen

- Handlungen

- Adresse

- Fügt

- Nach der

- gegen

- Alle

- Business Analysten

- und

- ankommen

- Details

- Attacke

- Anschläge

- Autorität

- Im Prinzip so, wie Sie es von Google Maps kennen.

- Bewusstsein

- Sicherungen

- Köder

- Bevor

- Blog

- Beide Seiten

- Box

- Haufen

- CAKE

- Erfassung

- Häuser

- Verursachen

- Center

- Kette

- challenges

- Schecks

- klar

- Menu

- Cocktail

- gemeinsam

- Wird abgeschlossen

- kompliziert

- Computer

- Verbindung

- überzeugen

- Land

- Kurs

- Platz

- erstellt

- schafft

- Kommunikation

- kritischem

- Neugier

- Kunden

- technische Daten

- Entschlüsseln

- definitiv

- Design

- Entdeckung

- entdeckt

- Entdeckt

- Bezirk

- Bezirksgericht

- Dokument

- Tut nicht

- Domain

- herunterladen

- Downloads

- Entwicklung

- Enter

- Arbeitsumfeld

- Sogar

- Event

- genau

- Exclusive

- Führt aus

- Fallen

- Angst

- Föderation

- Kampf

- Reichen Sie das

- Mappen

- Finden Sie

- findet

- Vorname

- gefunden

- Frei

- für

- Funktionen

- bekommen

- ABSICHT

- gibt

- Garantie

- das passiert

- hart

- mit

- ganzer

- Hilfe

- Verbergen

- GUTE

- Gastgeber

- Ultraschall

- Hilfe

- HTTPS

- sofort

- beeindruckend

- in

- Dazu gehören

- Information

- Installieren

- sofortig

- IT

- selbst

- wahrscheinlich

- LINK

- Liste

- Standorte

- Lang

- SIEHT AUS

- Maschine

- Makros

- um

- MACHT

- Malware

- viele

- viele Leute

- massiv

- Spiel

- max-width

- Nachricht

- Microsoft

- Köpfe

- mehr

- vor allem warme

- Namens

- Need

- Netzwerk

- Neu

- weiter

- EINEM

- XNUMXh geöffnet

- öffnet

- Andere

- Teil

- Passwort

- Personen

- PETERSBURG

- PHP

- Plato

- Datenintelligenz von Plato

- PlatoData

- Play

- Möglichkeit

- vorher

- Prozessdefinierung

- Risiken zu minimieren

- geschützt

- Sicherheit

- Zweck

- setzen

- Ransom

- Ransomware

- echt

- Realität

- Registratur

- Verwandtschaft

- zuverlässig

- Zugriffe

- erfordern

- Forschungsprojekte

- Verantwortung

- Risiko

- Führen Sie

- Laufen

- Russland

- russisch

- Russische Föderation

- SAINT

- Sandkästen

- sagt

- Betrug

- erschrocken

- Scorecard

- Bildschirm

- Verbindung

- Sicherheitdienst

- Reihenfolge

- Seiten

- Sigma

- Single

- klein

- Hinterhältig

- So

- Social Media

- Soziale Technik

- Software

- solide

- Lösung

- einige

- Jemand,

- etwas

- anspruchsvoll

- Klingen

- besondere

- speziell

- begonnen

- Bundesstaat

- Staaten

- bleiben

- Shritte

- Strategie

- Stärkt

- stärker

- Fach

- Vorladung

- so

- System

- nimmt

- Ziele

- Technische

- Das

- ihr

- Denken

- Bedrohung

- während

- Zeit

- zu

- Werkzeug

- Tor

- WENDE

- Turned

- Ukraine

- us

- Mitglied

- Nutzer

- UTC

- wertvoll

- Wert

- Variante

- Vielfalt

- Opfer

- Opfer

- Assistent

- virtuellen Maschine

- Westlich

- Was

- Was ist

- welche

- während

- ganze

- werden wir

- würde

- Du

- Ihr

- Zephyrnet