Lesezeit: 5 Minuten

Lesezeit: 5 Minuten

In den ersten Wochen des Jahres 2018 richteten sich Cyberkriminelle gegen fünf Universitäten, 23 private Unternehmen und mehrere Regierungsorganisationen. Trotz des neuen, raffinierten Arten von Malware Die verwendeten Angreifer konnten die Comodo-Verteidigung nicht durchdringen.

Die Cyberkriminellen versuchten, eine komplizierte Kette aufzubauen, um technische Sicherheitsmittel zu umgehen und die menschliche Wachsamkeit zu täuschen.

Analysten bei Comodo Bedrohungsforschungslabors Es wurde darauf hingewiesen, dass die Hacker die Malware nicht über den üblichen Weg als E-Mail-Anhang gesendet haben, sondern versucht haben, sie in mehreren Ebenen zu tarnen. Zunächst wurde die Phishing-E-Mail als Nachricht von FedEx getarnt. Wie der Screenshot zeigt, wurden in der Nachricht listige Social-Engineering-Tricks verwendet, um Benutzerklicks auf den böswilligen Link zu generieren. Zweitens ist der böswillige Link selbst gut getarnt - als Link auf Google Drive. Diese Tricks konnten viele Benutzer täuschen.

Wenn ein Benutzer auf den Link klickt, wird die Website des Angreifers in seinem Browser geöffnet und die schädliche Datei „Lebal copy.exe“ kann heruntergeladen werden. Achten Sie besonders auf die Adressleiste: Wie Sie sehen können, sind dort "sicher", "https" und "drive.google.com" vorhanden, sodass selbst ein sicherheitsbewusster Benutzer möglicherweise nichts Verdächtiges bemerkt und es für eine vertrauenswürdige Site hält . Wie kann jemand wissen, dass er "google.com" in der Adressleiste nicht vertraut? Aber ... die Realität sticht. Für viele ist es kaum zu glauben, aber erfahrene Cyberkriminelle verwenden drive.google.com, um ihre zu platzieren Phishing-Malware. Und dieser Fall ist kein Einzelfall, daher sollte Google - wie auch viele andere Cloud-Speicherdienste - dringend Maßnahmen ergreifen, um dieses Problem zu lösen. Zumindest sollten sie eine konstante Echtzeit liefern prüft auf Malware. Dies würde helfen, böswillige Aktivitäten dieser Art zu reduzieren.

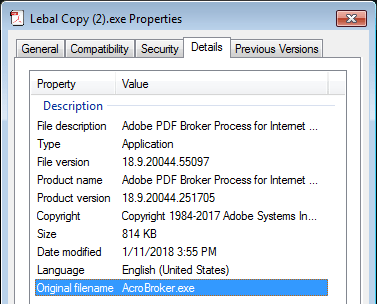

Zu beachten ist auch, dass die schädliche Datei - als Adobe Acrobat-Dokument - schwierig getarnt ist. Es hat nicht nur ein Symbol ähnlich wie PDF-Dateien, sondern auch die Versionsinformationen der Datei:

Natürlich ist all das trügerisch: „Lebal-Kopie“ ist gefährliche Malware, mit der versucht wird, Ihre Geheimnisse herauszuholen.

Was genau kann 'lebal_copy.exe' mit Ihrem Computer tun?

Comodo-Analysten definierten den Dateityp als Trojaner (TrojWare.Win32.Pony.IENG und TrojWare.MSIL.Injector. ~ SHI, um genau zu sein) - Malware, die zum Stehlen von Informationen erstellt wurde.

Aber welche Art von Informationen?

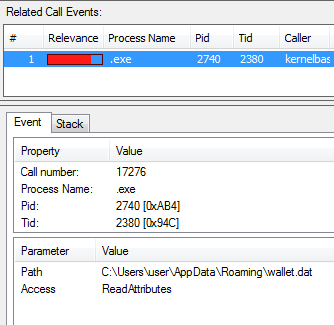

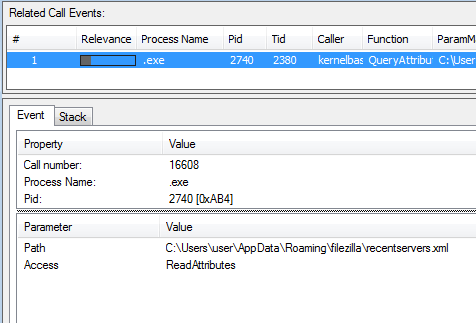

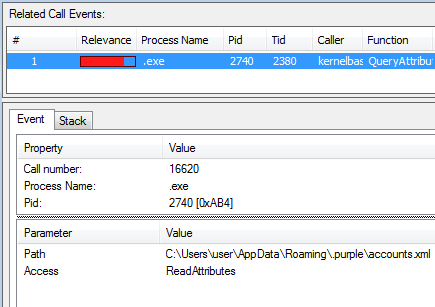

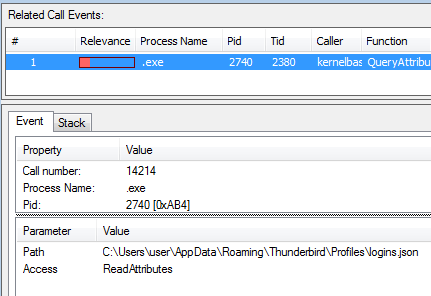

Die heruntergeladene Malware ermittelt die Version des Betriebssystems und der Anwendungen, die auf einem Computer des Opfers ausgeführt werden. Anschließend werden private Daten aus den Browsern des Benutzers gestohlen, einschließlich Cookies und Anmeldeinformationen, und nach Informationen zu E-Mail- und Instant Messenger-Clients gesucht. Anschließend werden Anmeldeinformationen von FTP-Clients wie FileZilla oder WinSCP abgerufen und versucht, Kryptowährungs-Wallets wie Bitcoin oder Electrum zu finden und darauf zuzugreifen. Kurz gesagt, es greift nach allem, was es aus einer Opfermaschine extrahieren kann. Schließlich stellt es eine Verbindung zum Befehls- und Kontrollserver der Cyberkriminellen her und gibt alle gesammelten Informationen an die Angreifer weiter. Es wird auch versucht, die OS-Verteidigungsmittel auszuschalten und sich davor zu verstecken Anti-Malware-Tools auf verschiedene raffinierte Weise.

Wie Comodo-Analysten bekannt gaben, wurde dieser Angriff auf 30 Mailserver von einer IP-Adresse 177.154.128.114 und der Domain dpsp.com.br aus Sao Paolo, Brasilien, bereitgestellt. Alle 328 Phishing-E-Mails wurden an einem Tag - dem 8. Januar - gesendet.

"Phishing-E-Mails werden immer ausgefeilter und raffinierter", kommentierte Fatih Orhan, Leiter der Comodo Threat Research Labs. „Cyberkriminelle erfinden aktiv neue Methoden, um Benutzer dazu zu bringen, auf einen Köderlink zu klicken. Wie wir aus dem obigen Beispiel sehen können, ist es nicht so einfach, eine schädliche Datei oder einen schädlichen Link zu unterscheiden, selbst für eine Internet-Sicherheit bewusster Benutzer. Um die Sicherheit heute zu gewährleisten, müssen Unternehmen nicht nur Mitarbeiter für die Wachsamkeit im Bereich Cybersicherheit schulen, sondern auch zuverlässige technische Schutzmittel einsetzen. Objekte dieses Angriffs waren nicht betroffen. nur weil sie sich im Voraus vorbereitet hatten: indem sie ihre Netzwerke mit Comodo-Geheimdiensten schützten. Und das war die richtige Entscheidung, denn es ist viel einfacher, einen Angriff zu verhindern, als seine Folgen zu überwinden. “

Lebe sicher mit Comodo!

Technische Analyse

Dateiname: Legal copy.exe

Sample SHA1: e26e12ed8a5944b1dbefa3dbe3e5fc98c264ba49

Datum: 11 Januar 2018

1. Zusammenfassung

Bei der Datei handelt es sich um eine tragbare ausführbare Datei mit 814 KB, die versucht, sich als Adobe Acrobat-Dokument auszugeben, um den Benutzer zur Ausführung zu verleiten. Für mehr Plausibilität wurde es mit dem Symbol einer PDF-Datei und den Versionsinformationen der gefälschten Datei getarnt:

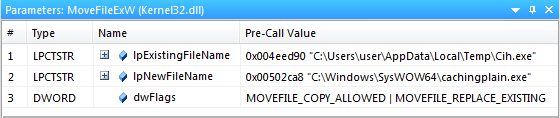

Nach dem Ausführen wird tmp.exe (SHA1: 0e9f43124e27fd471df3cf2832487f62eb30e1c) gelöscht und MSBuild.exe kopiert

ausführbar von Windows als .exe.

Der Zweck des Kopierens von MSBuild.exe besteht darin, die Malware-eigenen Anweisungen auszuführen und zu injizieren. Da es mit dem Zertifikat „Microsoft Corporation“ digital signiert ist, können einige Sicherheitsanwendungen seine Aktionen zulassen, sodass die Malware nach Belieben auf das Internet und lokale Ressourcen zugreifen kann.

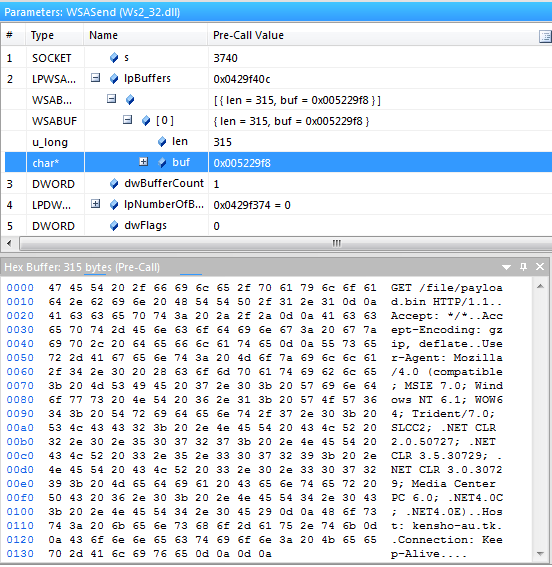

Nach dem Ausführen der Injektion lädt die Malware die Datei kensho-au.tk/file/payload.bin herunter und verschiebt sie in WinNtBackend-1751449698485799.tmp.exe (SHA1: 5245079fe71977c89915f5c00eaa4d1d6c36375c) in den temporären Ordner des Systems und führt sie dann aus.

Der Angreifer kann der Malware fortlaufend Updates und neue Komponenten zur Verfügung stellen oder zusätzliche Malware auf dem gefährdeten Host installieren.

Der Hauptzweck der Malware besteht darin, vertrauliche Informationen zu stehlen. Es wird versucht, folgende Daten zu sammeln:

- private Daten von Webbrowsern, einschließlich Cookies und Anmeldeinformationen;

- Kryptowährungsbrieftaschen wie Bitcoin oder Electrum;

- Anmeldeinformationen von bekannten FTP-Clients wie FileZilla oder WinSCP;

- Instant Messenger-Konten;

- E-Mail-Kundenkonten (Thunderbird und Outlook):

Die gesammelten Daten werden an http://datacntrsecured.com/securityfilesdoc/gate.php gesendet

3. Fazit

Die Malware wird erstellt, um so viele private Informationen wie möglich für verschiedene böswillige Zwecke zu extrahieren, zum Beispiel:

– Gestohlene E-Mail-Konten können zum Senden von Spam-Nachrichten verwendet werden.

–FTP-Anmeldeinformationen ermöglichen den Zugriff auf Websites, um diese zu gefährden.

–Cryptocurrency-Konten können sofort ausgezahlt werden.

Alle gestohlenen Informationen können von den Cyberkriminellen verwendet werden, wenn betroffene Benutzer nicht rechtzeitig geeignete Gegenmaßnahmen ergreifen.

4. Kompromissindikatoren

- Das Vorhandensein einer EXE-Datei im Ordner% temp%

- Das Vorhandensein der Datei tmp.exe im Ordner% temp%

- das Vorhandensein der Datei WinNtBackend-2955724792077800.tmp.exe im Ordner% temp%

5. Erkennung

Malware wird von Comodo-Produkten mit den Namen TrojWare.Win32.Pony.IENG und TrojWare.MSIL.Injector erkannt. ~ SHI

Ähnliche Resourcen:

Beste Tools zum Entfernen von Malware

KOSTENLOS TESTEN ERHALTEN SIE IHRE SOFORTIGE SICHERHEITSKORECARD KOSTENLOS

- SEO-gestützte Content- und PR-Distribution. Holen Sie sich noch heute Verstärkung.

- Platoblockkette. Web3-Metaverse-Intelligenz. Wissen verstärkt. Hier zugreifen.

- Quelle: https://blog.comodo.com/comodo-news/comodo-protects-five-universities-new-malware-steals-data/

- 11

- 2018

- a

- Fähig

- Über Uns

- oben

- Zugang

- Trading Konten

- Aktionen

- aktiv

- Aktivität

- berührt das Schneidwerkzeug

- Zusätzliche

- Adresse

- Adobe

- vorantreiben

- advanced

- Alle

- erlaubt

- Business Analysten

- und

- Antivirus

- jemand

- Anwendungen

- angemessen

- Attacke

- Versuche

- Aufmerksamkeit

- Zurück

- Köder

- Bar

- weil

- werden

- Glauben

- Bitcoin

- Blog

- Brasil

- Browser

- Browsern

- bauen

- rufen Sie uns an!

- Häuser

- Bescheinigung

- Kette

- Kunden

- Cloud

- Cloud-Speicher

- sammeln

- COM

- kommentierte

- Unternehmen

- kompliziert

- Komponenten

- Kompromiss

- Kompromittiert

- Computer

- Verbindung

- Folgen

- konstante

- kontinuierlich

- Cookies

- Kopieren

- Counter

- Kurs

- erstellt

- Referenzen

- kryptowährung

- Cryptocurrency Brieftaschen

- Schneiden

- Cyber-Kriminelle

- Internet-Sicherheit

- Gefährlich

- technische Daten

- Tag

- Entscheidung

- Militär

- definiert

- definitiv

- Trotz

- erkannt

- DID

- digital

- unterscheiden

- Dokument

- Domain

- herunterladen

- Downloads

- Antrieb

- Drops

- im

- einfacher

- Electrum

- E-Mails

- Entwicklung

- Gewährleistung

- Sogar

- Event

- alles

- genau

- Beispiel

- Führt aus

- Extrakt

- wenige

- Reichen Sie das

- Mappen

- Endlich

- findet

- Vorname

- Folgende

- Frei

- für

- erzeugen

- bekommen

- ABSICHT

- der Regierung

- Hacker

- hart

- ganzer

- Hilfe

- Verbergen

- Gastgeber

- Ultraschall

- HTTPS

- human

- ICON

- sofort

- wirkt

- in

- Zwischenfall

- Einschließlich

- Anzeigen

- Information

- Installieren

- Instanz

- sofortig

- Anleitung

- Intelligenz

- Internet

- IP

- IP Address

- isoliert

- IT

- selbst

- Januar

- Januar

- Art

- Wissen

- bekannt

- Labs

- Lagen

- Vermietung

- LINK

- linux

- aus einer regionalen

- SIEHT AUS

- Maschine

- Main

- MACHT

- Malware

- viele

- max-width

- Mittel

- Nachricht

- Nachrichten

- Messenger

- Methoden

- könnte

- Minimum

- mehr

- bewegt sich

- Name

- Need

- Netzwerke

- Neu

- bekannt

- Objekte

- EINEM

- öffnet

- Auftrag

- Organisationen

- OS

- Andere

- Outlook

- Überwinden

- besitzen

- Paul

- Parameter

- leitet

- AUFMERKSAMKEIT

- PC

- Personen

- Durchführung

- Phishing

- PHP

- Platzierung

- Plato

- Datenintelligenz von Plato

- PlatoData

- möglich

- präzise

- bereit

- Präsenz

- Gegenwart

- verhindern

- privat

- Privatunternehmen

- private Informationen

- Aufgabenstellung:

- Produkte

- Schutz

- Sicherheit

- die

- vorausgesetzt

- Pullover

- Zweck

- Zwecke

- Echtzeit

- Realität

- raffiniert

- bezogene

- zuverlässig

- Entfernung

- Forschungsprojekte

- Downloads

- Revealed

- Straße

- Führen Sie

- Laufen

- sao

- Sao paolo

- Scorecard

- Zweite

- Verbindung

- Sicherheitdienst

- empfindlich

- Fertige Server

- Lösungen

- mehrere

- Short

- sollte

- Konzerte

- unterzeichnet

- ähnlich

- am Standort

- erfahren

- Fähigkeiten

- So

- Social Media

- Soziale Technik

- Software

- LÖSEN

- einige

- etwas

- anspruchsvoll

- Spam

- besondere

- Stiehlt

- Shritte

- gestohlen

- Lagerung

- misstrauisch

- Nehmen

- gezielt

- Technische

- vorübergehend

- Das

- ihr

- Bedrohung

- Zeit

- zu

- heute

- Training

- Trojan

- Vertrauen

- vertrauenswürdig

- WENDE

- Universitäten

- Updates

- dringend

- -

- Mitglied

- Nutzer

- seit

- Vielfalt

- verschiedene

- Version

- Opfer

- Börsen

- Wege

- Netz

- Internetbrowser

- Webseiten

- Wochen

- Westlich

- Was

- Was ist

- werden wir

- Fenster

- weltweit wie ausgehandelt und gekauft ausgeführt wird.

- würde

- Du

- Ihr

- Zephyrnet