Für Krypto-Betrüger herrscht ein heikles Leben.

Neue Berichte haben gerade enthüllt wie eine Person Krypto-Betrüger identifizierte, um sie ihrer unrechtmäßig erworbenen Gelder zu berauben.

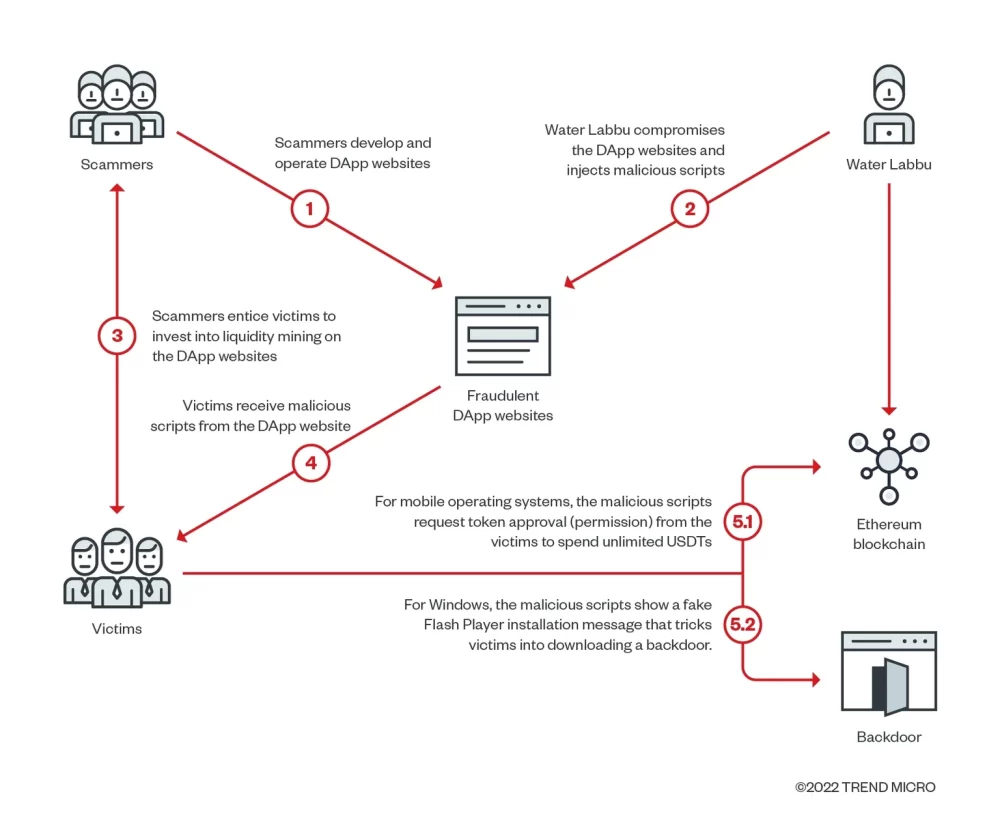

Krypto-Betrüger nutzen häufig Social-Engineering-Techniken, um mit Opfern zu interagieren und sie davon zu überzeugen, sich von ihrem hart verdienten Geld zu trennen. Betrüger tun dies entweder, indem sie Gelder direkt an Betrüger senden oder indem sie ihnen die erforderlichen Berechtigungen für den Zugriff auf Wallets erteilen.

Water Labbu, so der Name der Person, die die Betrüger ausgeraubt hat, nutzte Berichten zufolge eine ähnliche Methode, um Kryptowährungen zu stehlen und sich Zugangsberechtigungen zu den Wallets ihrer Opfer zu verschaffen. Allerdings nutzten sie keinerlei Social Engineering und überließen die Drecksarbeit den ursprünglichen Betrügern.

Anstatt eigene Betrugswebsites zu erstellen, hat Water Labbu die Websites anderer Betrüger manipuliert, die sich als legitime dezentrale Anwendungen ausgaben (dApps) und bösartigen JavaScript-Code in sie eingeschleust.

Water Labbu lauerte im Verborgenen und wartete geduldig darauf, dass hochbezahlte Opfer ihre Wallets mit einer betrügerischen dApp verknüpften, bevor er eine JavaScript-Payload in diese Website einschleuste, um die Gelder zu stehlen.

Für die Opfer des ursprünglichen Betrügers änderte sich nichts – sie wurden immer noch ausgeraubt. Der einzige Unterschied besteht darin, dass Water Labbu begann, den Betrügern Krypto zu entreißen und die Gelder in ihre eigenen Wallets umzuleiten.

„Die Anfrage ist so getarnt, dass sie so aussieht, als wäre sie von einer manipulierten Website gesendet worden, und bittet um Erlaubnis, einen nahezu unbegrenzten Betrag in US-Dollar zu überweisen Tether aus der Brieftasche des Ziels“, heißt es bei Trend Micro berichten.

Water Labbu macht sich mit mehr als 300,000 US-Dollar davon

In einem identifizierten Fall konnte das bösartige Skript erfolgreich gelöscht werden USDT von zwei Adressen aus, indem man sie auf der anderen Seite austauscht Uniswap Austausch – zuerst zum USDC Stablecoin und dann zu Ethereum (ETH) – bevor die ETH-Gelder an die gesendet werden Tornado Cash Rührgerät.

Der Bericht stellte außerdem fest, dass Water Labbu unterschiedliche Methoden für verschiedene Betriebssysteme verwendete. Wenn das Opfer das Skript beispielsweise von einem Desktop mit Windows geladen hat, wurde ein weiteres Skript mit einer gefälschten Flash-Update-Nachricht zurückgegeben, in der das Opfer aufgefordert wurde, eine schädliche ausführbare Datei herunterzuladen.

Trend Micro sagte, Water Labbu habe mindestens 45 Betrugswebsites kompromittiert, die meisten davon im Anschluss an die sogenannte „Versprechen der verlustfreien Mining-Liquidität“ Modell, die Gefahren, die Strafverfolgungsbehörden alarmiert ungefähr Anfang dieses Jahres.

Laut Sicherheitsanalysten wird der von Water Labbu erzielte Gewinn auf der Grundlage von Transaktionsaufzeichnungen von neun identifizierten Opfern auf mindestens 316,728 US-Dollar geschätzt.

Bleiben Sie über Krypto-News auf dem Laufenden und erhalten Sie tägliche Updates in Ihrem Posteingang.

- Bitcoin

- Blockchain

- Blockchain-Konformität

- Blockchain Konferenz

- Geschäft

- coinbase

- Einfallsreichtum

- Konsens

- Krypto-Konferenz

- Kryptoabbau

- kryptowährung

- dezentralisiert

- Entschlüsseln

- DeFi

- Digitale Assets

- Astraleum

- Maschinelles Lernen

- nicht fungibler Token

- Plato

- platon ai

- Datenintelligenz von Plato

- Platoblockkette

- PlatoData

- Platogaming

- Vieleck

- Nachweis der Beteiligung

- W3

- Zephyrnet

Mehr von Entschlüsseln

Spielvorschau von The Machines Arena: Ist das das nächste Overwatch? – Entschlüsseln

MakerDAO-Gründer fordert DAI auf, Dollar-Peg inmitten von Tornado-Cash-Fallout fallen zu lassen

Der Präsident von El Salvador besteht darauf, dass die Verwendung von Bitcoin nicht obligatorisch sein wird

Ethereum im Wert von über 1 Milliarde US-Dollar verbrannt seit London Hard Fork

Bericht kritisiert Bitcoin-Mining wegen Umweltverschmutzung – aber Bitcoiner kaufen es nicht

Ethereum-Preis steigt um 10% inmitten des Wiederauflebens von NFT und übertrifft Bitcoin

Jonas Surmann von DeFi Chain bei Mainnet 2022: Wie DeFi den Krypto-Winter überstehen wird

SEC verzögert erneut Entscheidung über Grayscale Ethereum ETF – Decrypt

Bitcoin schwebt in der Nähe des Jahreshochs, da Halbierung und ETF drohen – Entschlüsseln

TikTok veröffentlicht Ethereum-NFTs mit Lil Nas X, Gary Vee, Grimes

Betreten Sie das „Universum“: Das filmische Science-Fiction-Spiel nimmt auf Polygon Gestalt an – Decrypt